Por que os controles de segurança de detecção são tão importantes quanto os controles de segurança preventivos

Historicamente, grande parte dos investimentos em segurança tem sido alocada em controles preventivos de segurança. Embora isso possa parecer uma boa estratégia em teoria, os controles de segurança preventivos não são eficazes contra violações de dados o tempo todo.

Isso ocorre principalmente porque os limites da rede estão desaparecendo à medida que as empresas adotam a nuvem.

Essa mudança fez das identidades digitais o centro da segurança da rede. O perímetro de rede estendido representa um enorme desafio para as equipes de segurança, especialmente na proteção da integridade dos dados e na detecção de ameaças. Para enfrentar esses desafios, eles precisam de uma ferramenta de análise comportamental da nova era. Este artigo elabora:

O que é análise de comportamento do usuário (UBA)?

A análise de comportamento do usuário, ou UBA, é uma tecnologia usada para detectar anomalias nos padrões de comportamento do usuário para detectar ameaças dentro da rede. De acordo com a Research and Markets, o tamanho do mercado global de análise de segurança está projetado para crescer para US$ 18,1 bilhões até 2024, a uma taxa composta de crescimento anual (CAGR) de 18,2%. Esse crescimento será impulsionado pela demanda por ameaças internas e recursos de detecção de contas comprometidas que faltam aos sistemas de segurança tradicionais.

As soluções UBA usam análise de dados e algoritmos de machine learning (ML) para criar um comportamento de linha de base específico para cada usuário. Eles detectam desvios dessa linha de base, portanto, ajudam a detectar possíveis ameaças à segurança em seu estágio inicial.

Mas como o UBA é realmente diferente das soluções de segurança tradicionais? O que ele oferece que os outros não podem? Vamos dar uma olhada.

Limitações das soluções de segurança tradicionais

- Os falsos positivos mascaram as ameaças reais: As ferramentas de segurança tradicionais bombardeiam os administradores com uma sobrecarga de alertas de segurança rotulados incorretamente, pois empregam técnicas de detecção de ameaças baseadas em regras, ao contrário das soluções UBA que empregam técnicas baseadas em ML para detectar as anomalias com eficácia e precisão. Isso dificulta a descoberta de informações que realmente indiquem um potencial de ataque real usando soluções de segurança tradicionais. Apesar de as organizações manterem seus perímetros seguros e examinarem cuidadosamente cada movimento feito por pessoas de dentro e de fora, a maioria dos administradores perde os indicadores de comprometimento em meio a um volume esmagador de alarmes falsos.

- Incapacidade de detectar anormalidades: As técnicas de auditoria usadas pelas soluções de segurança tradicionais não conseguem detectar com precisão o comportamento incomum do usuário. Os limites de alerta são subjetivos e exclusivos para cada rede, além de mudarem com o tempo, portanto, você não pode confiar em alertas para detectar ameaças, especialmente ataques lentos. Você pode detectar desvios usando aprendizado de máquina sem definir nenhum valor limite. O aprendizado de máquina analisa o comportamento do usuário ao longo do tempo e detecta qualquer pequena anormalidade do usuário.

UBA em ação

- Eficiência: melhore a velocidade de detecção para ajudar a analisar o impacto dos incidentes de segurança e responder a eles rapidamente.

- Precisão: vá além das regras simples e aproveite as técnicas baseadas em machine learning para detectar com precisão ataques lentos e direcionados em seu estágio inicial.

- Redução de falsos positivos: com alertas de falsos positivos sendo uma fonte de distração que atrasa a detecção de violação, limites de alerta exclusivos — que são específicos para cada usuário na organização — tornam-se importantes. O UBA calcula o valor do limite para cada usuário com base em seu nível de atividade, em vez de usar um limite geral para todos os usuários.

- Melhor detecção de ameaças: as soluções de segurança tradicionais não conseguem analisar o comportamento do usuário e não detectam anomalias nesse comportamento. Como resultado, quando um funcionário está trabalhando com dados confidenciais, pode ser difícil saber se ele está apenas fazendo seu trabalho ou algo malicioso. As soluções UBA contam com as atividades de linha de base dos usuários para identificar comportamentos incomuns do usuário que apontam para possíveis ataques.

UBA em ação

Enquanto as soluções de segurança existentes usam valores de limite estático para diferenciar entre o que é normal e o que não é, as soluções UBA usam uma abordagem analítica — uma combinação de análise de dados e machine learning — para implementar limites dinâmicos com base no comportamento do usuário no mundo real.

O UBA coleta informações sobre o que os usuários da organização estão fazendo durante um longo período de tempo e, em seguida, cria uma linha de base de atividades "normais" específicas para cada usuário. Sempre que houver um desvio da linha de base estabelecida, a solução UBA considera isso anormal e alerta o administrador.

A pedra angular das soluções UBA é a premissa de que os comportamentos são difíceis de imitar. Portanto, quando uma entidade externa tentar invadir a rede, será fácil detectá-la.

As várias etapas de funcionamento do UBA:

- Colete informações sobre os usuários por um longo período de tempo.

- Modele uma linha de base de atividades normais específicas para cada usuário.

- Defina limites exclusivos com base no comportamento do usuário no mundo real.

- Encontre desvios da norma.

- Notifique o pessoal de segurança em questão.

- Atualize os limites continuamente com base em dados recentes.

Proteção de identidade com UBA usando AD360

O AD360, o software de monitoramento de alterações do Active Directory em tempo real da ManageEngine, não termina apenas com a auditoria de seus controladores de domínio. Ele vai um passo adiante ao incorporar o UBA para detectar ameaças internas com mais eficiência. Seu mecanismo UBA integrado ajuda você a:

Monitorar usuários desonestos

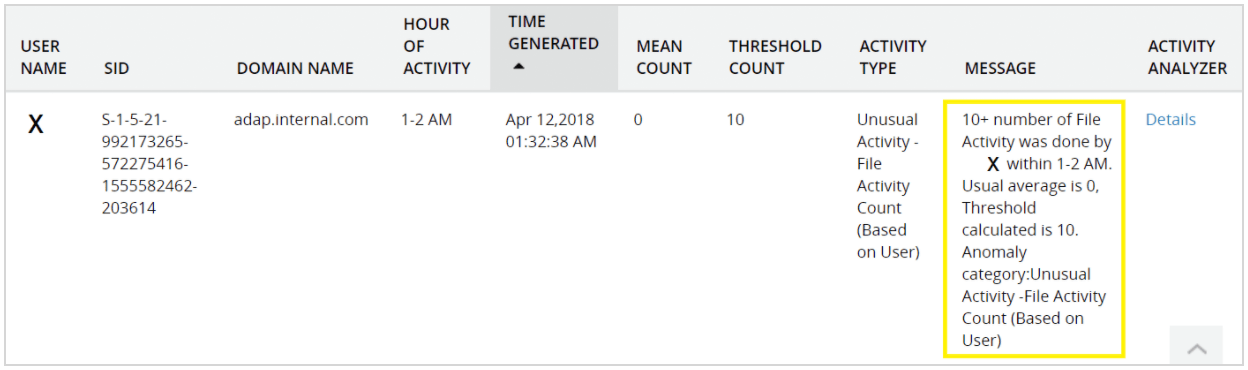

Vamos pegar um caso de uso. Suponha que um funcionário insatisfeito que está saindo da organização deseja roubar informações financeiras críticas. O funcionário copia 200 documentos contendo dados financeiros corporativos. Como o usuário normalmente acessa cerca de 10 documentos por dia, esse comportamento é anormal. A solução UBA reconhece esse comportamento anormal e aciona um alerta para o administrador.

Uma segurança tradicional sem recursos de UBA não pode estabelecer uma linha de base da atividade normal do usuário para detectar anormalidades e não consideraria estranho esse nível de acesso a arquivos. No entanto, este é um caso claro em que a atividade do usuário é anormal e requer a atenção de um administrador.

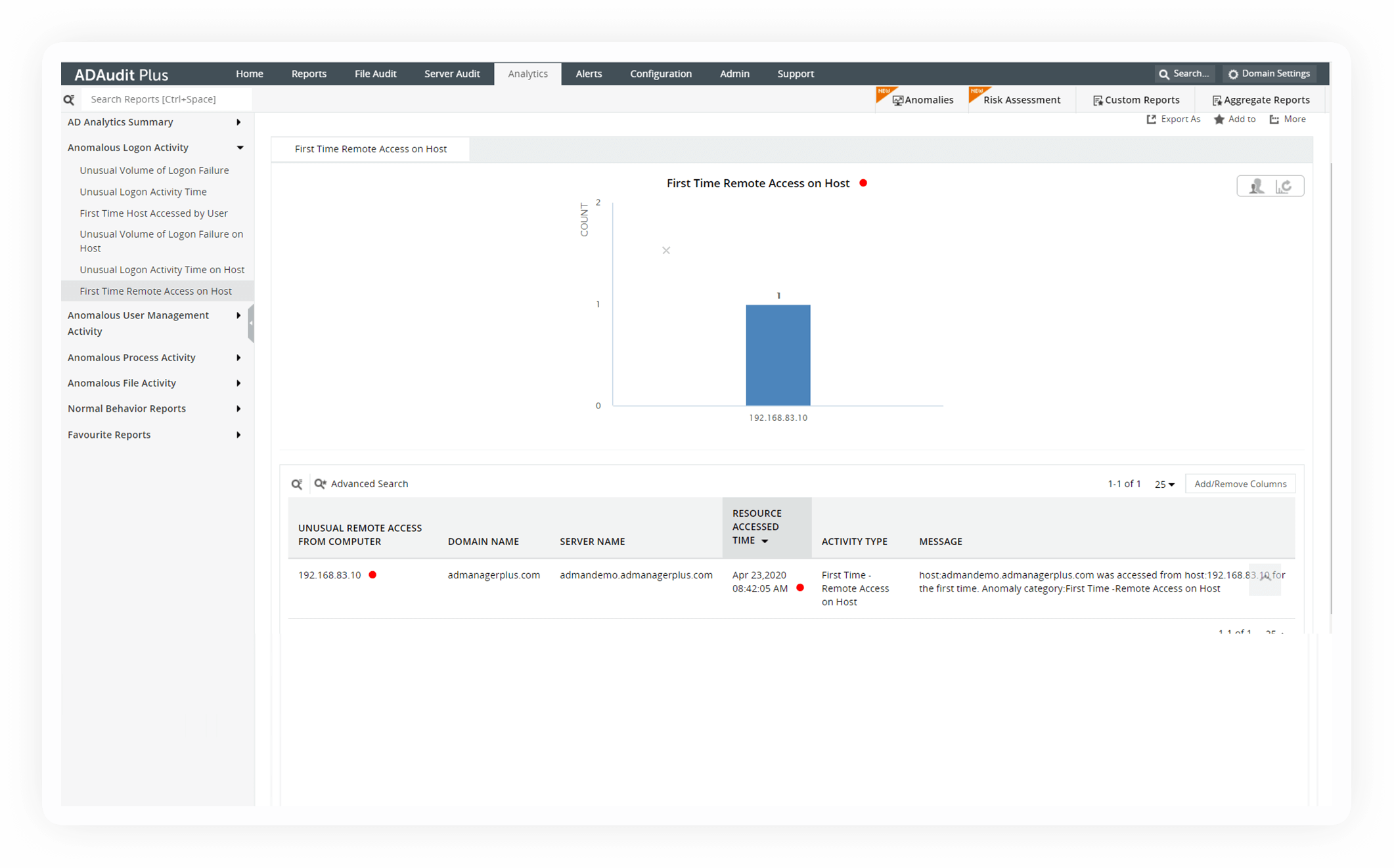

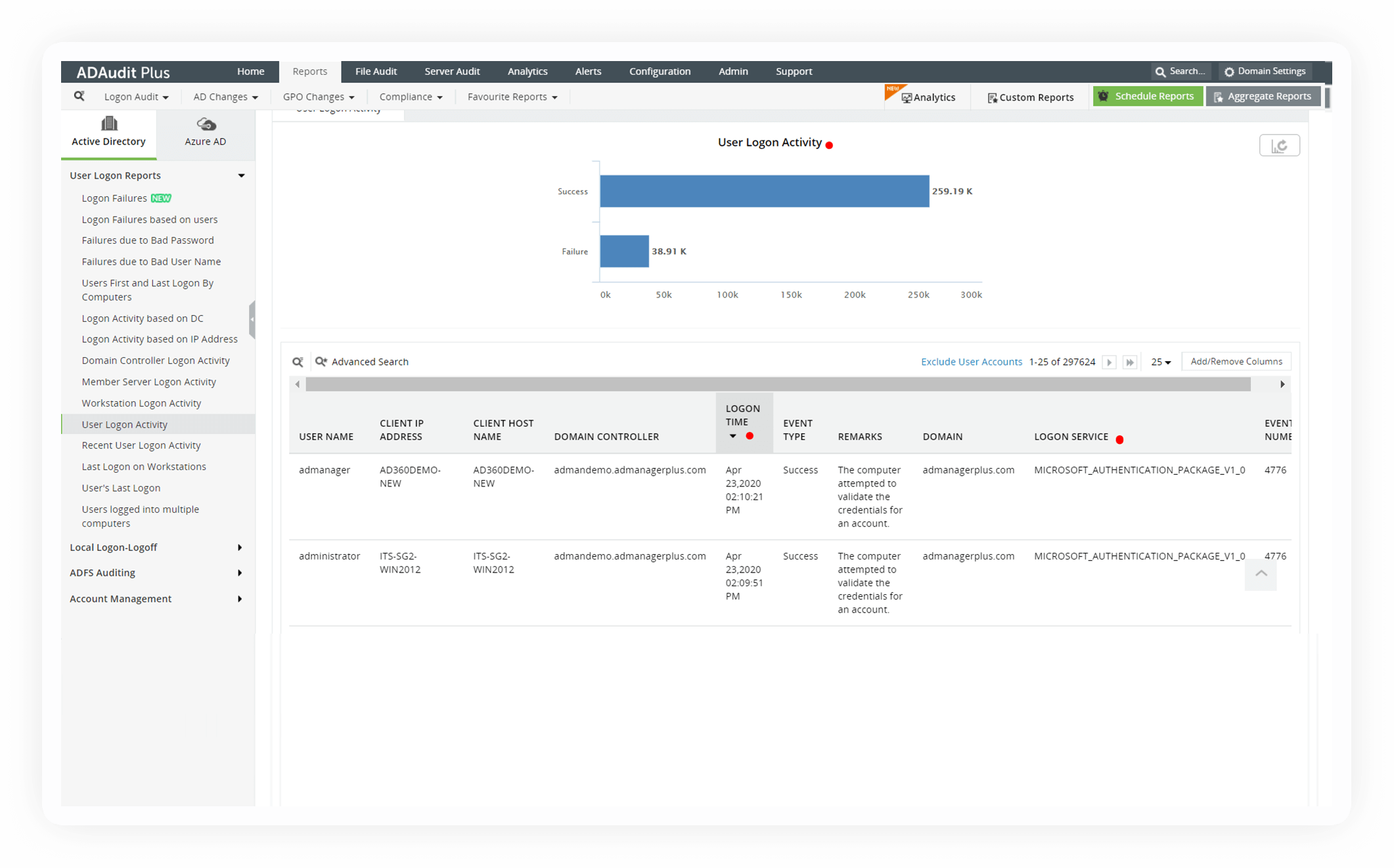

Verifique se há contas comprometidas

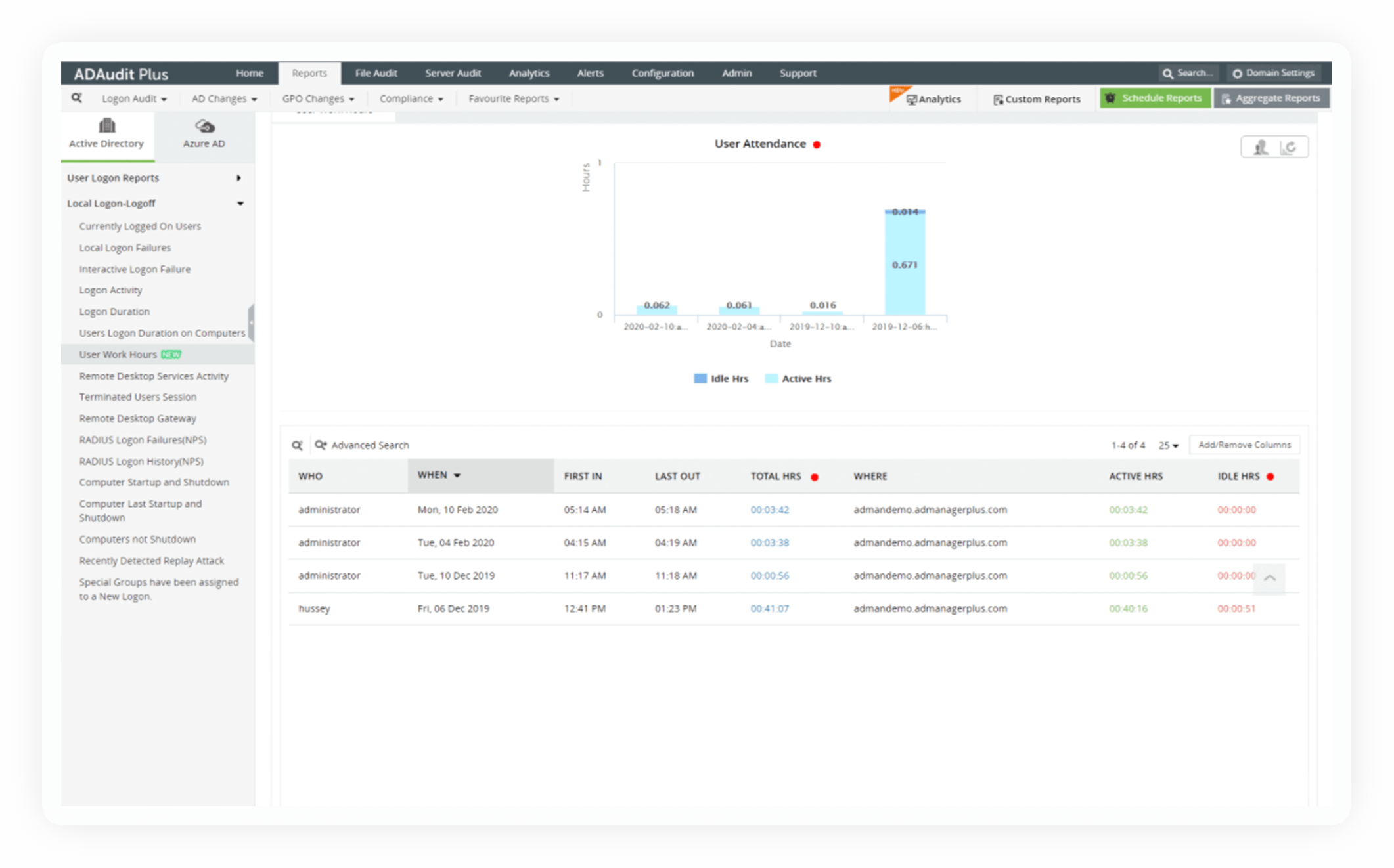

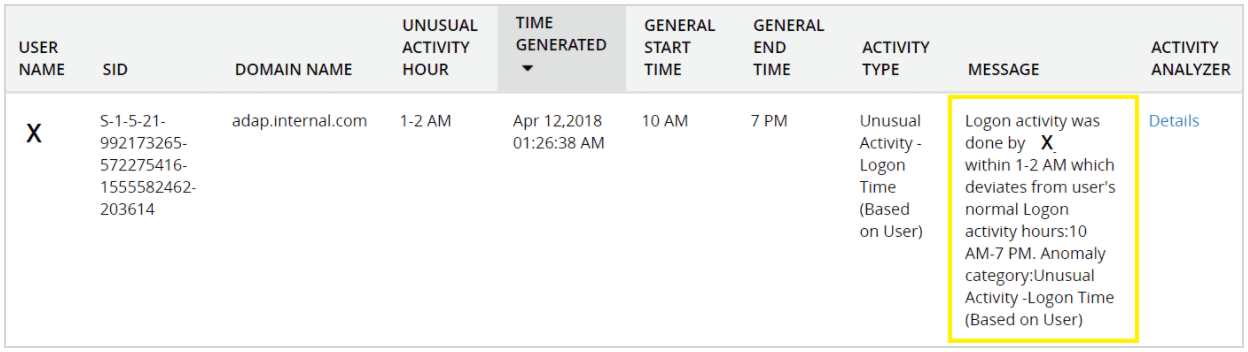

Um funcionário insatisfeito deseja roubar informações importantes usando as credenciais de um colega de trabalho. Depois que o colega de trabalho vai para casa, o invasor tenta fazer logon no computador do colega para evitar sinalizar um evento de logon no computador errado. Depois de várias suposições incorretas na senha do colega de trabalho, o invasor insere com sucesso a senha correta e faz logon.

Tendo calculado o tempo de logon típico do colega de trabalho nos últimos meses, a solução UBA detecta um tempo de logon anormal. Com o UBA, não apenas o horário incomum de logon é detectado, mas um alerta é levantado e enviado imediatamente ao administrador.

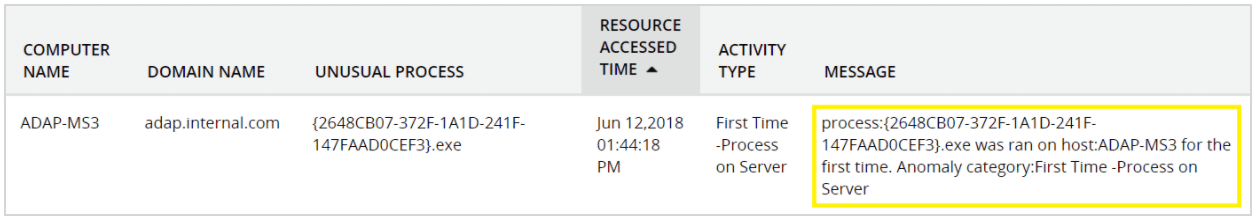

Detect unusual processes on member servers

An employee gets a malicious application installed when browsing the internet. They then connect to the server, where they have administrator privileges, to perform administrative tasks. The UBA solution detects this new action on the server and triggers an alert. More quickly detecting an attack enables administrators to mitigate its impact.

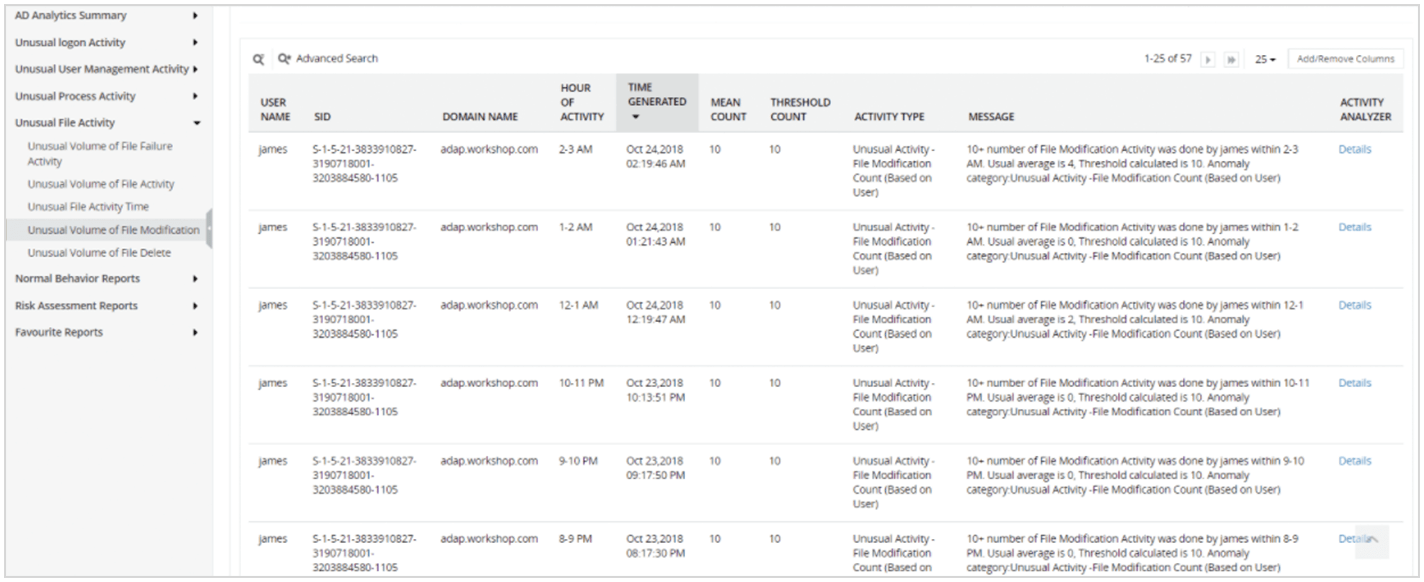

Detectar abuso de privilégio

O módulo UBA do AD360 detecta comportamento anormal de usuários privilegiados para proteger dados confidenciais. Por exemplo, se um usuário privilegiado tentar acessar um arquivo ou pasta crítica e executar um volume anormalmente grande de modificações de arquivo, o AD360 sinalizará esse evento e enviará um alerta sobre a possível ameaça.

Detecte ameaças de segurança causadas por erros dos usuários

Se um usuário acidentalmente abrir a porta para uma violação ou danificar os dados por engano, o mecanismo UBA do AD360 pode detectar essa anomalia imediatamente. Considere um usuário que acidentalmente concede a todos na organização permissão para acessar um arquivo confidencial. O AD360 detectará o volume incomum de atividade de arquivo e acionará um alerta. Um administrador pode então verificar por que esse arquivo foi acessado repentinamente tantas vezes e detectar a violação de dados.

Realizar avaliação de risco

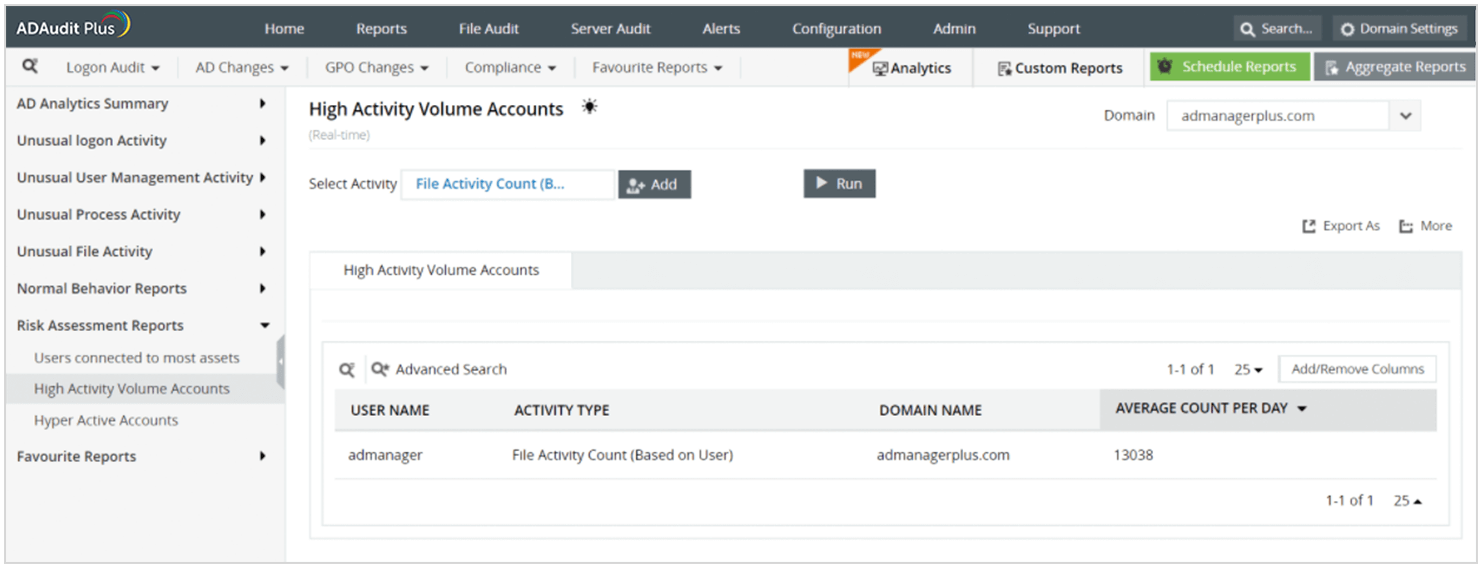

Você pode identificar os pontos fracos da sua rede filtrando os usuários conectados a mais ativos, bem como contas hiperativas. O AD360 oferece relatórios de avaliação de risco para monitorar essas contas vulneráveis. Por exemplo, você pode descobrir quais contas têm a contagem de atividade mais alta (por exemplo, alta atividade de arquivo) executando uma consulta nos relatórios de avaliação de risco.

Como o AD360 cuida de suas necessidades de IAM

-

Gerenciamento do ciclo de vida da identidade

Simplifique o gerenciamento de identidades em todo o ciclo de vida dos usuários, desde o provisionamento até as mudanças de função e desprovisionamento.

Saiba Mais → -

Autenticação multifator

Aumente a confiança nas identidades e reduza os ataques de representação usando aplicativos biométricos, autenticadores e outros métodos avançados de autenticação.

Saiba Mais → -

Automação de identidade

Elimine a redundância e os erros humanos e melhore os processos de negócios automatizando o provisionamento de usuários, a limpeza de contas obsoletas e outras tarefas relacionadas à identidade.

Saiba Mais → -

IAM híbrido

Gerencie centralmente as identidades locais e na nuvem, ou ambas, e controle seus privilégios em um único console.

Saiba mais → -

Análise de identidade

Use mais de 1.000 relatórios pré-configurados para monitorar o acesso a dados cruciais e atender às exigências de conformidade.

Saiba mais →

Repense seu IAM com o AD360

O AD360 ajuda você a simplificar o IAM em seu ambiente de TI, fornecendo aos usuários acesso rápido aos recursos de que precisam, ao mesmo tempo em que estabelece controles de acesso rígidos para garantir a segurança no Active Directory local, servidores Exchange e aplicações em nuvem a partir de um console centralizado.

Solicitação de demonstração recebida

Obrigado pelo interesse no ManageEngine AD360. Recebemos sua solicitação de demonstração personalizada e entraremos em contato em breve.

Obtenha um passo a passo individual do produto

© 2020 Zoho Corporation Pvt. Ltd. All rights reserved.