Autenticação multifator: sua solução 360 graus para combater roubo de identidade e ataques de senhas

Desde 1960, as senhas têm sido o método de fato para provar que uma pessoa é quem afirma ser. Isso é uma prova da confiabilidade e popularidade. No entanto, elas têm suas deficiências. Se as senhas forem a única maneira de obter acesso a uma conta de usuário, quem souber a senha poderá acessar a conta. Sempre existe o risco de alguém adivinhar, e isso não é ajudado por muitos usuários que praticam vários comportamentos de senha ruins.

Resolvendo deficiências de senhas

As duas principais deficiências das senhas são:

- Elas podem ser facilmente roubadas por meio de e-mails de phishing, registro de teclas digitadas e etc, se os usuários não forem cuidadosos.

- Senhas fracas podem ser facilmente adivinhadas por meio de pulverização de senha, ataques de dicionário, etc.

Em ambos os casos, o invasor pode obter a senha do usuário. Mas e se houver outro processo de autenticação no qual o invasor não consiga acessar, como suas impressões digitais? Adicionar uma segunda camada de autenticação que apenas o usuário verdadeiro possa fornecer genuinamente garante que, mesmo que a primeira camada seja comprometida, o invasor não consiga passar pela segunda.

Conheça a autenticação multifator (MFA), uma ideia simples que pode reduzir o risco de problemas de roubo de identidade.

MFA é uma camada adicional de autenticação que fica sobre uma camada de autenticação pré-existente (mais comumente senhas). Por exemplo, um usuário teria que inserir sua senha e provar sua identidade usando sua impressão digital, digitando uma senha única (OTP) enviada para seu dispositivo confiável ou por outros meios para obter acesso. A maioria das organizações usa duas camadas de autenticação para provar as identidades dos usuários, e isso é chamado de autenticação de dois fatores (TFA).

Por que não podemos usar apenas um método de autenticação forte e facilitar as coisas? Afinal, é extremamente difícil obter as impressões digitais de alguém, certo? Para responder a essa pergunta, vamos examinar os três tipos de fatores de autenticação.

As senhas se enquadram nos chamados fatores baseados em conhecimento, pois você usa algo que só você conhece (é esperado) para confirmar sua identidade. PINs e perguntas secretas também se enquadram nessa categoria.

Então, você tem fatores de herança. São fatores como suas impressões digitais, retinas oculares, DNA, que são coisas que você "herda" e fazem parte do corpo humano.

Por último, existem fatores de posse. São coisas que a autenticação obtém de algo que você tem com você, como cartões-chave, um smartphone confiável, etc.

Cada um desses fatores tem seu próprio conjunto de deficiências quando usado individualmente. Por exemplo, os fatores de conhecimento são comprometidos quando outra pessoa obtém o conhecimentoOs fatores de posse são comprometidos quando os dispositivos confiáveis são roubados. Fatores de herança, como impressões digitais, embora extremamente difíceis de comprometer, não podem ser alterados, uma vez que não são mais seguros. No entanto, quando dois ou mais desses fatores são usados juntos, um dos fatores cobre as deficiências do outro e vice-versa, proporcionando um sistema de autenticação muito mais forte. Por exemplo, você pode combinar um fator baseado em conhecimento, como uma senha, com um fator de posse, como um código obtido em seu smartphone. Desta forma, se o smartphone for roubado, ou se a senha for obtida por meio de phishing, um não poderá ser utilizado sem o outro para acessar uma conta. O uso de MFA é uma maneira eficiente de evitar uma violação de dados ou ser vítima de invasores e seus grandes esquemas.

Combinações MFA eficazes

Decidir qual combinação você precisa usar depende totalmente das necessidades da sua organização. Aqui estão algumas das combinações MFA mais comuns:

- Senhas e autenticação de impressão digital (conhecimento + herança)

- Senhas e OTP baseado em tempo para e-mail/número de telefone confiável (conhecimento + posse)

- Senhas e notificação push para dispositivo confiável (conhecimento + posse)

- Senhas e aplicações autenticadores de terceiros

Todas essas combinações usam senhas como um dos fatores de autenticação, o que mostra que as senhas continuam populares. Por que as senhas ainda são usadas? A razão simples é que as senhas são o método de autenticação mais fácil, simples e barato de implementar, que não requer hardware adicional. As senhas ainda são um fator de autenticação seguro se forem definidas como fortes e tiverem um fator de autenticação adicional para apoiá-las. É por isso que as ferramentas de gerenciamento de senhas ainda estão sendo usadas e são uma necessidade.

No Active Directory (AD), existem ferramentas nativas para gerenciamento de senhas, mas elas não são tão robustas quanto as ferramentas de terceiros, nem tão convenientes de usar. As soluções de gerenciamento de senhas de terceiros se baseiam em ferramentas nativas e oferecem um controle mais granular e mais opções de segurança. Vamos tomar como exemplo o módulo de gerenciamento de senhas do ManageEngine AD360 e suas funcionalidades.

Gerenciamento aprimorado de senhas

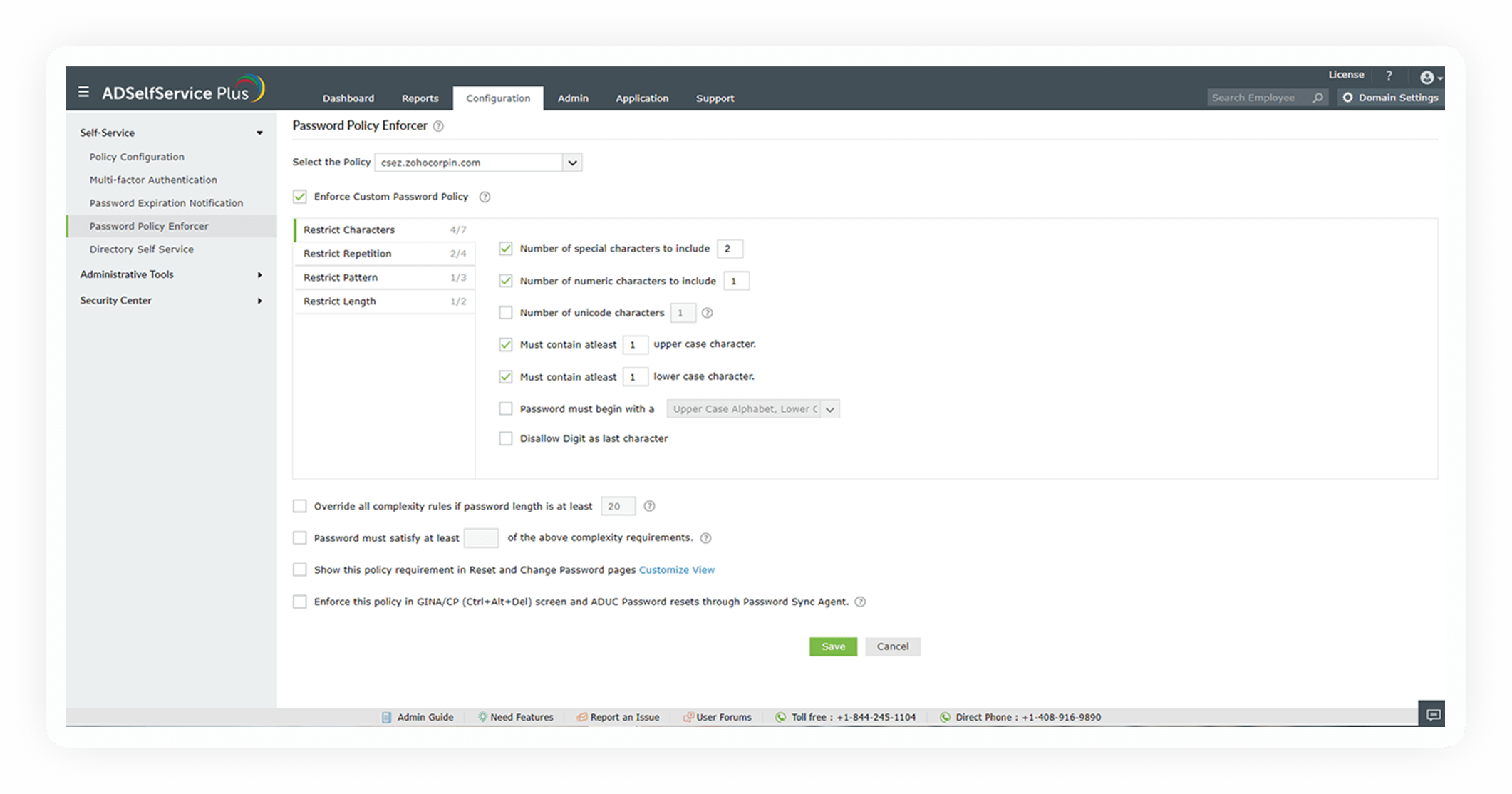

Os usuários ainda costumam definir senhas que são fracas ou que já foram comprometidas, ou ambas, em muitos casos. A segurança de uma organização é tão forte quanto sua senha mais fraca, portanto políticas rígidas de senha devem ser aplicadas. Nativamente, você pode definir o comprimento, a complexidade e o período de expiração da senha. O módulo de gerenciamento de senha do AD360 permite que você faça tudo isso e muito mais. Com o AD360, você pode:

- Evite o uso de palavras e padrões de dicionário que podem ser facilmente decifrados.

- Carregue seu próprio dicionário de senhas para a lista negra.

- Defina granularmente diferentes regras de senha para diferentes OUs e grupos com base nos requisitos de sua organização.

- Permita que os usuários redefinam suas senhas e desbloqueiem suas contas por conta própria, no escritório, em casa ou em trânsito.

- Defina lembretes de expiração de senha para usuários por e-mail, SMS ou notificação por push.

Autoatendimento do Active Directory

Os usuários podem atualizar facilmente os atributos do usuário em seu perfil AD por meio de um portal seguro baseado na web. Isso mantém seus perfis atualizados e evita discrepâncias devido a pouca, errada ou nenhuma informação. A implementação do autoatendimento do AD reduz bastante a carga de trabalho do suporte técnico de TI e seus custos operacionais.

Um problema que pode surgir quando os usuários atualizam suas próprias informações é que certos atributos do usuário precisam ser alterados. Por exemplo, quando um usuário altera seu modo de trabalho de escritório para trabalho em casa, suas permissões de VPN devem ser atualizadas de acordo. Esse problema pode ser atenuado definindo regras de modificação. Um administrador de TI pode definir certas condições e criar regras que determinam quais permissões ou atributos devem ser modificados se essas condições forem atendidas. Portanto, neste caso, quando o usuário alterar suas informações para trabalhar em casa, as permissões de VPN necessárias serão atualizadas automaticamente.

O usuário atualiza suas informações do AD ---> O administrador de TI aprova a atualização das informações ---> As informações se enquadram na Condição 2 ---> As regras para a Condição 2 são aplicadas automaticamente

Elevando a confiança da identidade

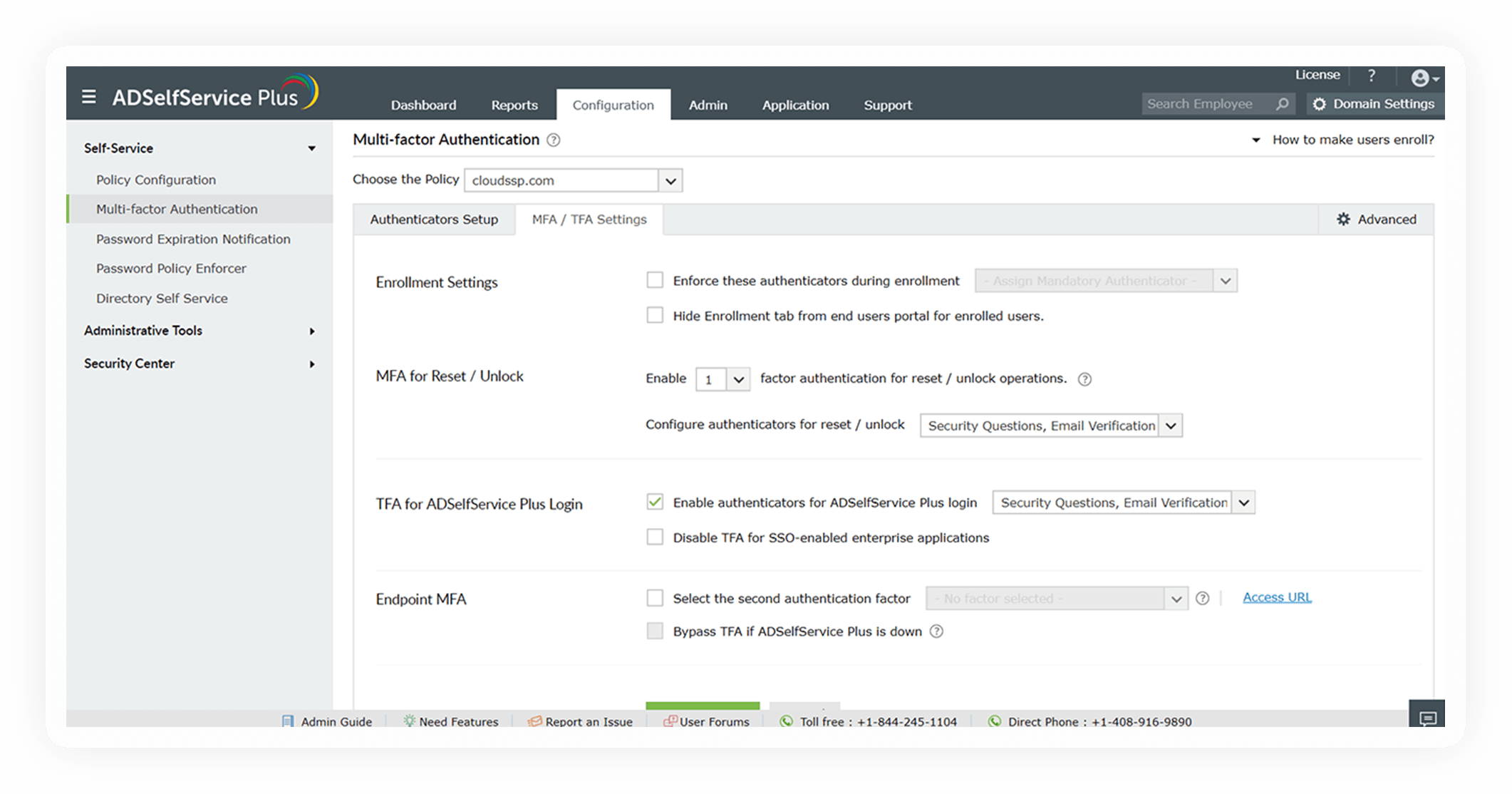

Adicionar uma segunda camada de autenticação sobre as senhas existentes aumenta a segurança de sua organização. Os administradores de TI podem implementar o MFA diretamente nas telas de logon dos usuários em PCs Mac, Windows e Linux. Alguns dos métodos de autenticação suportados são:

- Verificação de e-mail

- Verificação por SMS

- Google Authenticator

- Dupla Segurança

- RSA SecurID

- RADIUS

- Notificação push

- Verificação de impressão digital

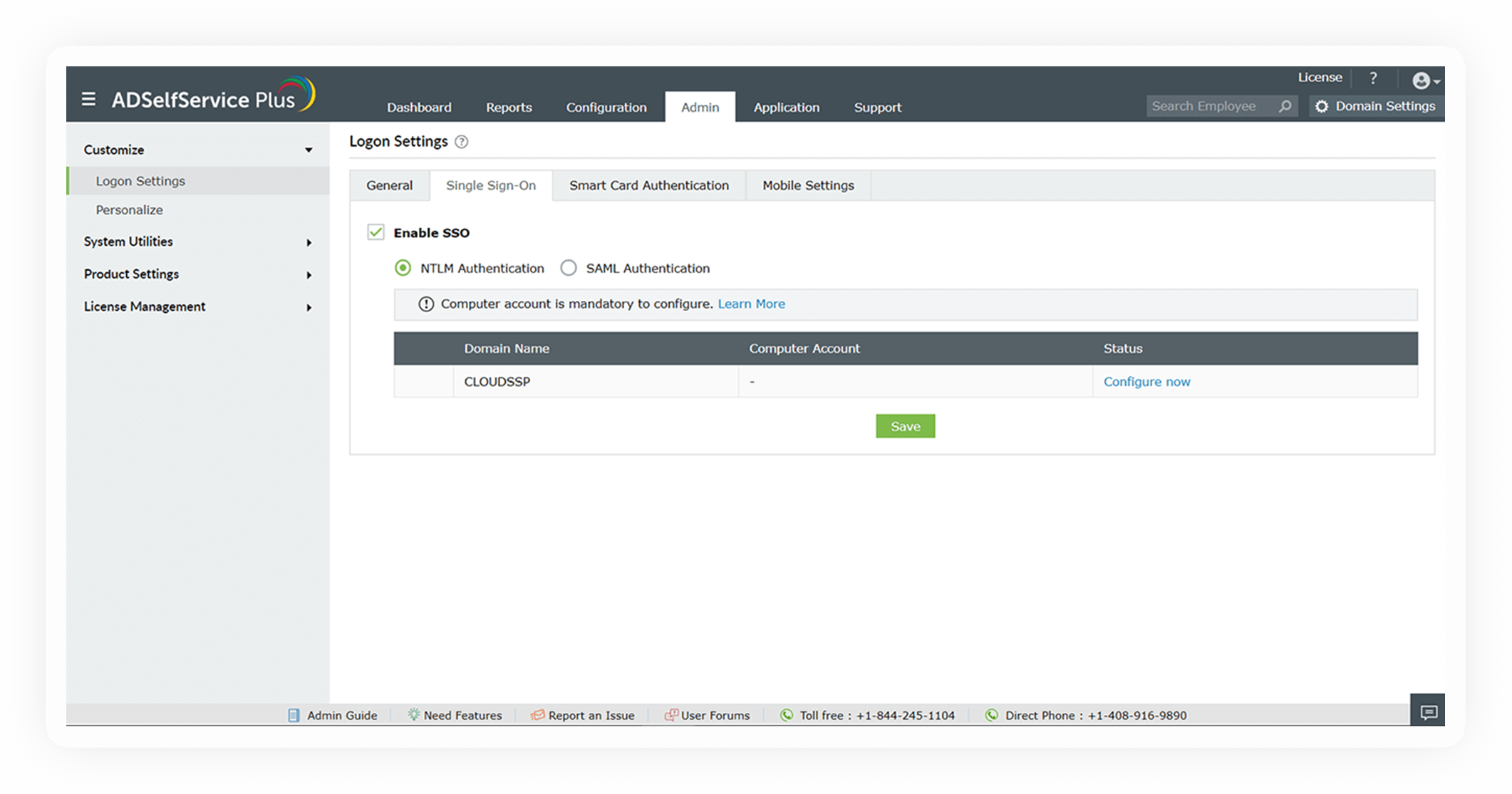

Além disso, os administradores também podem ativar a autenticação única (SSO) para todos as aplicações baseadas em SAML. O SSO permite que os usuários usem apenas uma senha e logon para acessar todos os aplicativos usados com frequência. Ele usa os mesmos métodos MFA listados acima para identificar o usuário com segurança. Os usuários não precisam se lembrar de várias senhas.

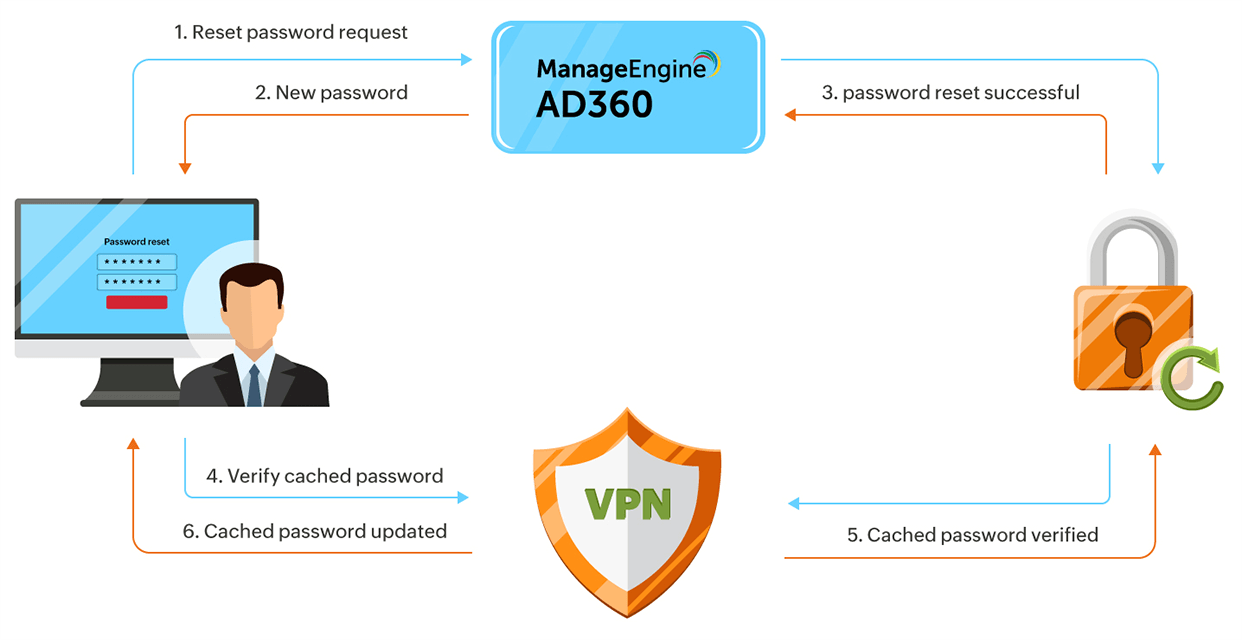

A sincronização de senha também é gerenciada pelo AD360. Quando um usuário atualiza ou redefine suas senhas do AD ou do Azure, o AD360 garante que as senhas atendam aos requisitos de política de senha definidos e, em seguida, as sincroniza em todos as aplicações locais usadas.

A vantagem do AD360

Como você pode ver, o AD360 oferece muitas vantagens em relação às ferramentas nativas. Em última análise, você obtém melhor gerenciamento de senhas, segurança de senha mais forte e fluxo de trabalho mais fácil em geral. O AD360 também é uma solução que faz mais do que apenas gerenciamento de senhas. É um conjunto completo de ferramentas que pode cuidar de todas as suas necessidades de IAM.

Como o AD360 cuida de suas necessidades de IAM

-

Proteção de identidade com UBA

Detecte, investigue e mitigue ameaças como logins maliciosos, movimento lateral, ataque de malware e abuso de privilégio com UBA baseado em aprendizado de máquina; automatize sua resposta a ameaças.

Saiba Mais → -

Automação de identidade

Elimine a redundância e os erros humanos e melhore os processos de negócios automatizando o provisionamento de usuários, a limpeza de contas obsoletas e outras tarefas relacionadas à identidade.

Saiba Mais → -

Gerenciamento do ciclo de vida da identidade

Simplifique o gerenciamento de identidades em todo o ciclo de vida dos usuários, desde o provisionamento até as mudanças de função e desprovisionamento.

Saiba Mais → -

IAM híbrido

Gerencie centralmente as identidades locais e na nuvem, ou ambas, e controle seus privilégios em um único console.

Saiba mais → -

Análise de identidade

Use mais de 1.000 relatórios pré-configurados para monitorar o acesso a dados cruciais e atender às exigências de conformidade.

Saiba mais →

Repense seu IAM com o AD360

O AD360 ajuda você a simplificar o IAM em seu ambiente de TI, fornecendo aos usuários acesso rápido aos recursos de que precisam, ao mesmo tempo em que estabelece controles de acesso rígidos para garantir a segurança no Active Directory local, servidores Exchange e aplicações em nuvem a partir de um console centralizado.

Solicitação de demonstração recebida

Obrigado pelo interesse no ManageEngine AD360. Recebemos sua solicitação de demonstração personalizada e entraremos em contato em breve.