- Overview do produto

- Configuração

Halo ITSM

Otimize as operações de TI com a integração Halo ITSM e ADManager Plus

Ao integrar o Halo ITSM ao seu AD com o ADManager Plus, as organizações podem obter maior eficiência, aprimorar a segurança e manter o gerenciamento de serviços de TI contínuo e sem erros. Essa integração permite que as equipes de TI automatizem e simplifiquem o provisionamento de usuários, o gerenciamento de acesso e as operações de segurança no Active Directory diretamente do console do Halo ITSM.

Provisionamento de usuário em múltiplas plataformas

Crie automaticamente contas de usuário em várias plataformas — AD, Exchange, Microsoft 365 e outras — sempre que novos colaboradores forem adicionados à aplicação de HCM.

Redução de riscos de segurança decorrentes de contas inativas

Desative ou exclua contas de usuário e remova licenças automaticamente sempre que um registro de usuário for removido no HCM.

Siga estas etapas para integrar o Halo ITSM ao ADManager Plus:

- No ADManager Plus, acesse a guia Automation e clique em HCM Integrations no painel à esquerda.

- Em Aplicações de HCM, clique em Custom HCM para adicionar uma nova integração.

- Na página de integração HCM personalizada, informe um Nome e uma Descrição. Também é possível fazer upload de um logotipo para o bloco do Halo ITSM.

- Clique em Save.

- O bloco do Halo ITSM aparecerá em Aplicações de HCM. Clique nele para configurar métodos de autorização de API, endpoints e mapeamento de dados LDAP.

- Em Authorization Type, selecione OAuth 2.0 no menu suspenso Authorization Type. Consulte o documento de autorização do Halo ITSM aqui.

- Preencha os campos:

- Prefixo do cabeçalho: Especifique um valor de prefixo para o cabeçalho de autorização.

- Tipo de concessão OAuth 2.0: O tipo de concessão padrão é authorization code.

- URL de retorno: Informe a URL de retorno de chamada para onde você será redirecionado após a autenticação. Deve estar registrada junto ao provedor de API.

- URL de autorização: Insira a URL do endpoint de autorização. (https://aus-trial.haloitsm.com/authorize?tenant=<tenantname >)

- URL do token de acesso: Informe a URL do servidor OAuth onde a aplicação trocará o código de autorização pelo token de acesso. (https://aus-trial.haloitsm.com/token?tenant=<tenantname >)

- ID e Segredo do cliente: Insira o ID e o segredo gerados.

- Escopo: Especifique as permissões necessárias para a ação requerida. Clique em Advanced Options e selecione os cabeçalhos e parâmetros de consulta no menu suspenso Add To.

- URL do Endpoint: Insira a URL do endpoint. (https://<host>/api/Users) Nota: Clicque aqui para visualizar as referências de API do HaloITSM.

- Clique em Advanced Options para adicionar cabeçalhos e parâmetros.

- Método: Escolha entre os métodos de requisição HTTP GET e POST.

- Cabeçalhos: Clique para configurar os cabeçalhos HTTP correspondentes.

- Parâmetros: Clique para configurar os parâmetros de consulta.

- Tipo de mensagem: Selecione None.

- Ative a opção Repeat calling this Endpoint para executar a requisição de API em loop até obter a resposta desejada. No menu suspenso, selecione o parâmetro e defina o valor de incremento. Você também pode definir uma condição que, ao ser atendida, acione automaticamente novas chamadas ao endpoint. Esta etapa é necessária apenas quando for preciso recuperar a lista completa de usuários por chamadas sucessivas.

Etapas para gerar o ID e o Segredo do cliente no HaloITSM

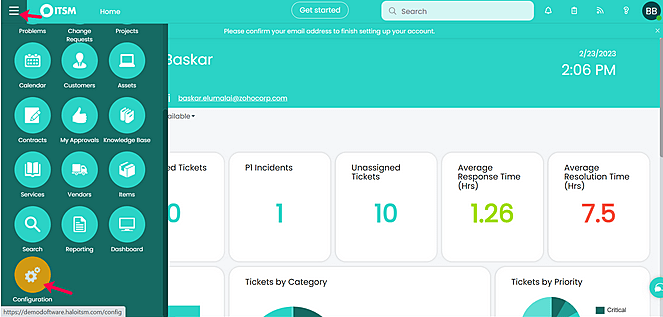

- No Página inicial do Halo ITSM, navegue até a barra de menus no canto esquerdo e selecione Configuration.

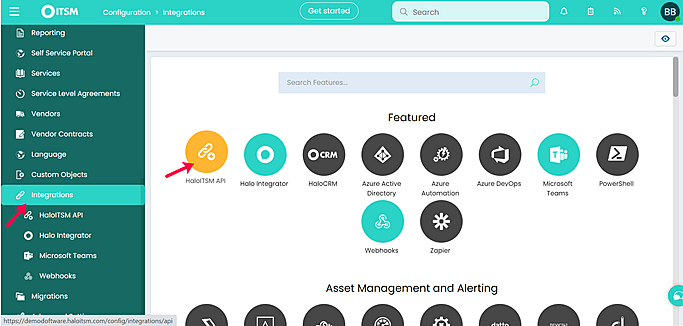

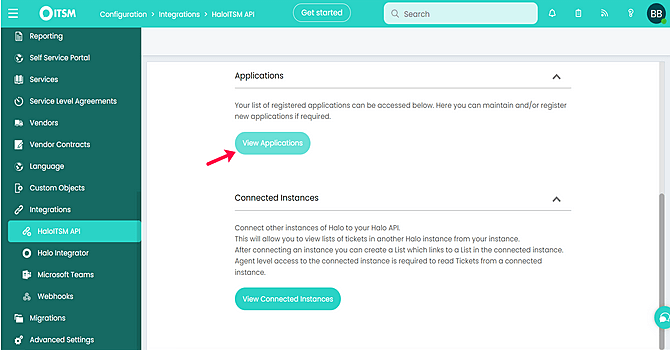

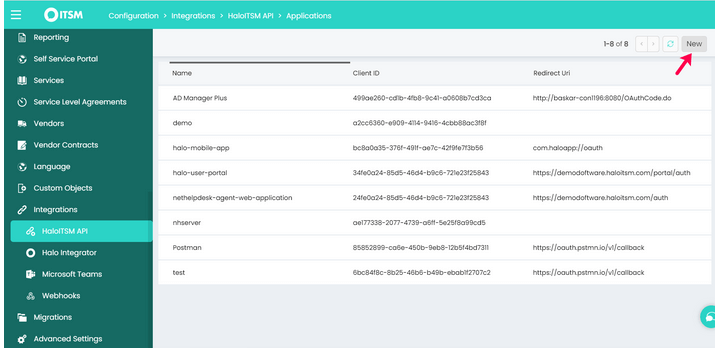

- Em seguida, acesse Integrations → HaloITSM API e clique em View Applications → New.

- Na página Details, selecione o Authentication Method desejado (por exemplo, Código de autorização). Você verá o ID do cliente, o Segredo do cliente, a URL de resposta (Redirect URI) e demais informações necessárias para autenticação.

- Na página de Permissions, marque as permissões necessárias. Elas definem quais recursos a aplicação poderá acessar e devem constar no parâmetro de escopo de qualquer requisição de autenticação.

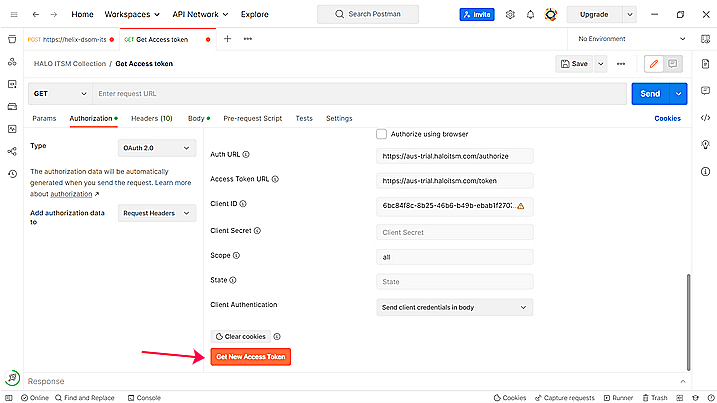

Exemplo de configuração no Postman para obter o token de acesso

Credenciais necessárias:

- URL do OAuth: https://aus-trial.haloitsm.com/authorize?tenant=<tenantname>

- URL do token de acesso: https://aus-trial.haloitsm.com/token?tenant=<tenantname>

- "response_type" - Deve ser "authorization_code"

- "client_id" - Seu ID de cliente registrado para a aplicação

- "redirect_uri" - A URL de resposta da sua aplicação

- "scope" - Deve incluir todas as permissões necessárias para o funcionamento da sua aplicação; em caso de dúvida, defina como "all".

- Acesse o Postman (postman.com).

- Preencha todos os parâmetros exigidos e clique emGet New Access Token.

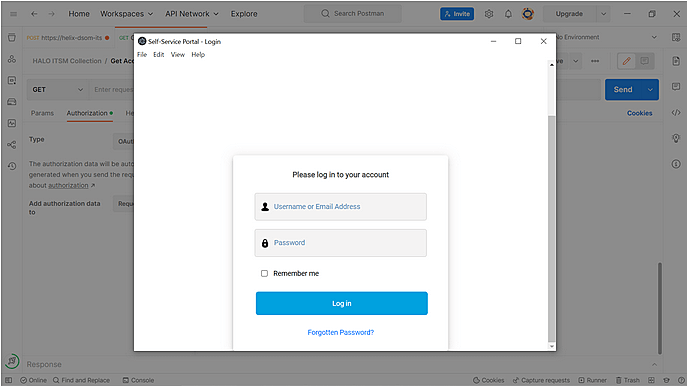

- Na página de login do Halo ITSM, informe suas credenciais e autentique-se.

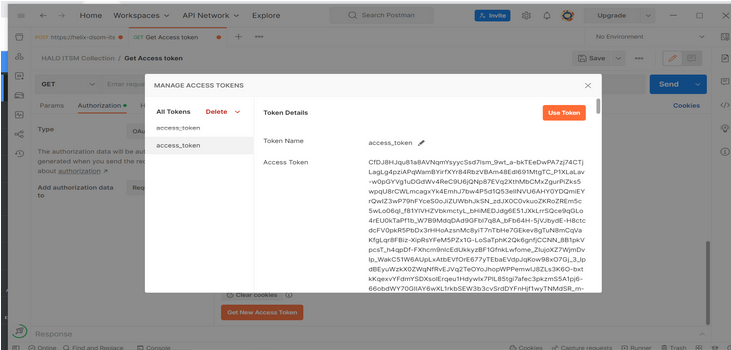

- Após a autenticação, o servidor retornará código de status 200 se as credenciais forem válidas. A resposta incluirá o Token de acesso, seu prazo de expiração e, se o parâmetro offline_access estiver habilitado, um Token de atualização.

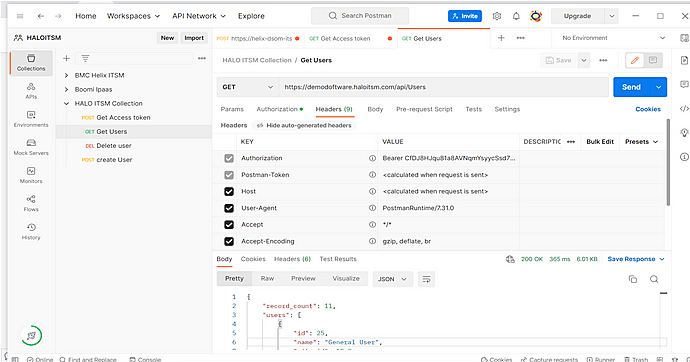

- Com o Token de acesso em mãos, use-o nas chamadas à API. A seguir, um exemplo de integração de API para recuperar todos os usuários:

- Method: GET

- API: https://<host>/api/Users

Exemplo de resposta

{ "record_count": 1,

"users": [

{

"id": 26,

"name": "Baskar Balaji",

"site_id": 18.0,

"site_name": "Main",

"client_name": "DemoDoftware",

"firstname": "Baskar",

"surname": "Balaji",

"initials": "BB",

"emailaddress": "baskar.elumalai@zohocorp.com",

"phonenumber_preferred": "9092409380",

"sitephonenumber": "",

"phonenumber": "9092409380",

"telpref": 0,

"activedirectory_dn": "",

"onpremise_activedirectory_dn": "",

"login": "",

"inactive": false,

"colour": "#2bd3c6",

"isimportantcontact": false,

"neversendemails": false,

"priority_id": 0,

"linked_agent_id": 3,

"isserviceaccount": false,

"isimportantcontact2": false,

"connectwiseid": 0,

"autotaskid": -1,

"use": "user",

"client_id": 12

}

] } Ações compatíveis:

Após integrar o HaloITSM ao ADManager Plus, você poderá:

- Criar contas de usuário

- Excluir contas de usuário

- Desabilitar contas de usuário

- Modificar propriedades de contas de usuário

- Remover licenças do Microsoft 365

- Adicionar usuários a grupos

- Remover usuários de grupos

- Mover usuários entre grupos

- Modificar atributos de usuário usando templates

- Criar caixas de entrada

- Desabilitar caixas de entrada

- Excluir caixas de entrada

- Redefinir senhas

- Mover a pasta Home

- Excluir a pasta Home

- Gerenciar fotos de usuários

- Configurar respostas automáticas

- Desabilitar contas do Lync

- Executar scripts personalizados