- PÁGINA INICIAL

- Análise de gerenciamento de endpoints

- O que é exfiltração de dados e como preveni-la com análise?

O que é exfiltração de dados e como preveni-la com análise?

- Última atualização: 1 de julho de 2024

- 550 visualizações

- 5 min de leitura

As organizações enfrentam diariamente inúmeras ameaças de segurança. Entre elas, as violações de dados e a exfiltração de dados estão entre as mais comuns. Os invasores reinventam constantemente suas técnicas e métodos de ataque. As empresas precisam de uma estrutura de segurança de última geração, aliada a uma plataforma robusta de análise, para detectar e avaliar essas ameaças e preveni-las proativamente em tempo hábil. Em fevereiro de 2021, o grupo Talos Intelligence descobriu um novo trojan "Mass-logger" em uma de suas varreduras de rotina. O trojan foi distribuído por meio de uma campanha de e-mails criada para capturar e exfiltrar credenciais de usuários de diversas fontes, como Microsoft Outlook, Google Chrome e mensageiros instantâneos. O Talos rapidamente identificou essa ameaça e recomendou que os usuários finais configurassem seus sistemas para registrar eventos do PowerShell, como carregamento de módulos e execução de blocos de script. Esse caso ilustra uma das várias técnicas normalmente usadas em exfiltração de dados, tema que discutiremos neste artigo.

O que é exfiltração de dados?

A exfiltração de dados geralmente resulta de invasores externos que rompem a rede de uma organização para obter informações confidenciais ou credenciais de usuários. Esse tipo de ataque pode ocorrer por meio de diversas técnicas cibernéticas e inclui também a perda de dados por meios físicos, como documentos impressos, rascunhos, avisos, pen drives, laptops e celulares, ou por meios eletrônicos, como o roubo de informações em servidores e databases. Com a adoção crescente do trabalho híbrido e a migração de cargas de dados para a nuvem, a exfiltração eletrônica tornou-se mais frequente e perigosa.

Como ocorre a exfiltração de dados?

A exfiltração de dados é um processo de três etapas que começa quando o invasor rompe a camada de segurança da organização e termina com o roubo de informações em servidores ou databases.

1. Primeiro, o invasor identifica uma vulnerabilidade na estrutura de segurança e insere um malware em um ou mais endpoints conectados à rede corporativa.

2. Em seguida, realiza a descoberta de dados, identificando e localizando informações sensíveis para encontrar os alvos desejados.

3. Por fim, aplica técnicas de exfiltração para extrair os dados para fora do perímetro de segurança da organização. Muitas vezes, as informações roubadas são vendidas na dark web ou usadas para exigir resgate da empresa.

Como a análise pode detectar ou prevenir a exfiltração de dados?

A exfiltração de dados é difícil de identificar porque os eventos que a antecedem muitas vezes se disfarçam em operações rotineiras e legítimas. Veja cinco maneiras pelas quais a análise pode ajudar a detectar ou prevenir esse tipo de ataque:

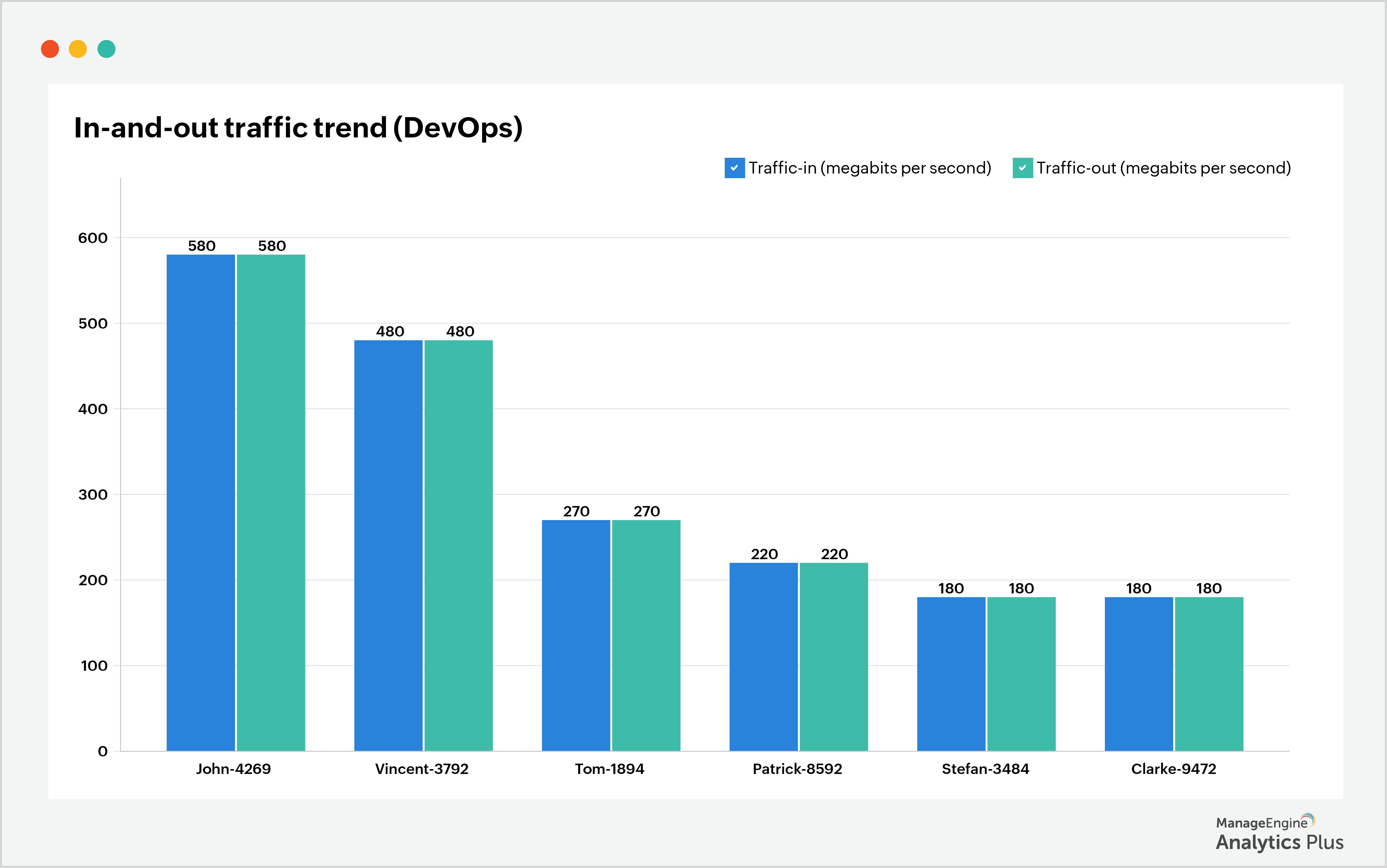

1. Monitorar o tráfego de entrada e saída da rede: Em qualquer organização, é natural que dados circulem frequentemente entre redes. No entanto, invasores com a intenção de roubar dados geralmente executam o ataque de forma fragmentada, em vez de fazê-lo de uma só vez. Isso dificulta a detecção da exfiltração, já que ela fica oculta em padrões normais de tráfego de rede. Com o monitoramento cuidadoso, é possível identificar esses picos anômalos. Embora acompanhar o tráfego de rede de milhares de usuários seja uma tarefa complexa, monitorar o tráfego de entrada e saída por departamento pode facilitar a identificação de irregularidades. No relatório de exemplo abaixo, dois usuários da equipe de DevOps apresentam maior volume de transferência de dados que os demais. Esta é uma anomalia que exige investigação.

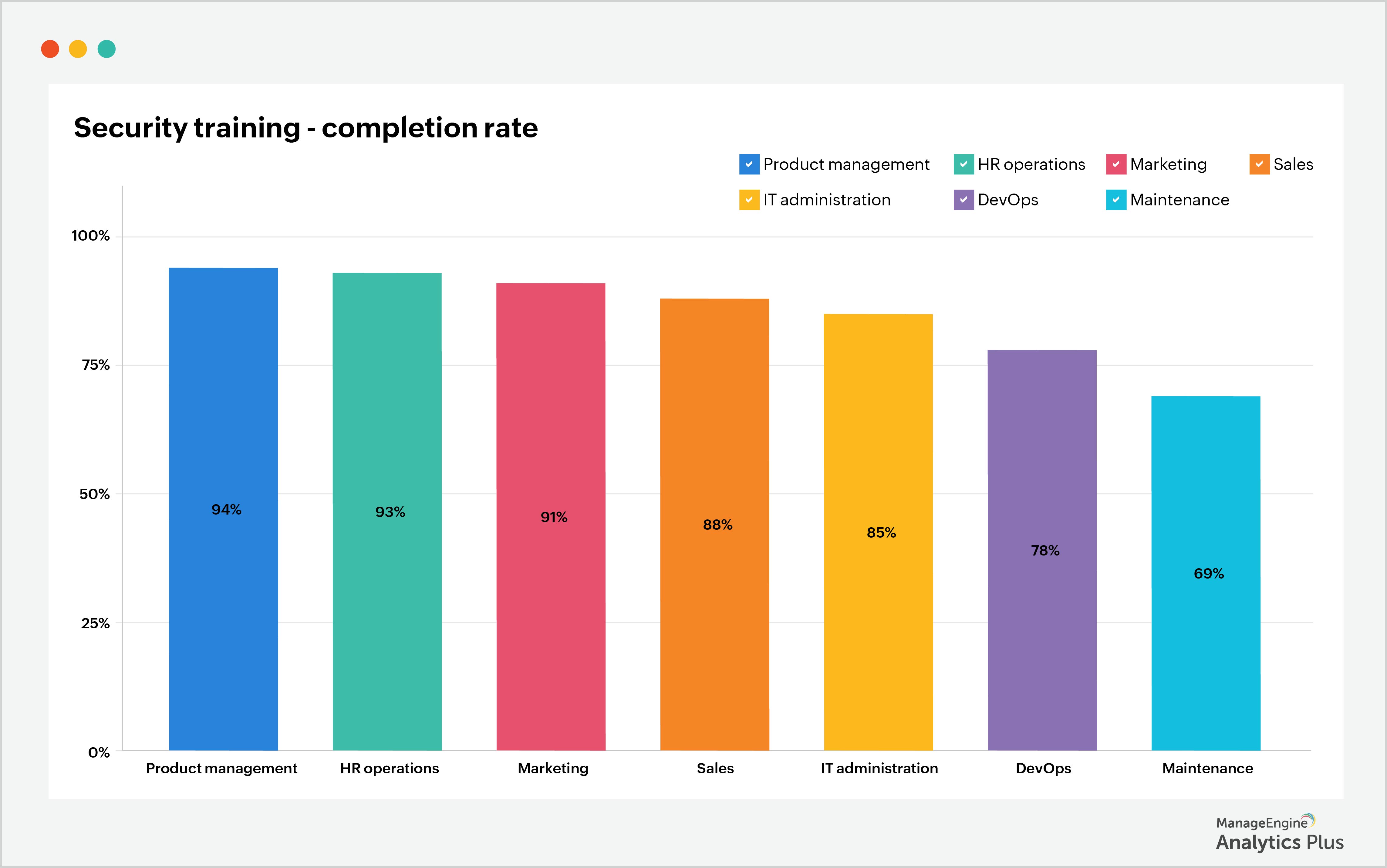

2. Acompanhar a taxa de conclusão de treinamentos de segurança: O erro humano é uma das principais causas documentadas de ataques cibernéticos, incluindo a exfiltração de dados. De acordo com a pesquisa da Chief Executive, quase 90% dos ataques têm origem em falhas humanas. Muitas vezes, colaboradores podem, sem querer, abrir uma porta para que hackers acessem a rede. Para reduzir esse risco, é essencial conscientizar os colaboradores sobre ameaças comuns e técnicas de invasão, acompanhando a porcentagem dos que concluíram o treinamento de segurança e exigindo que os demais também o façam. O relatório abaixo mostra a taxa de conclusão de treinamento por departamento.

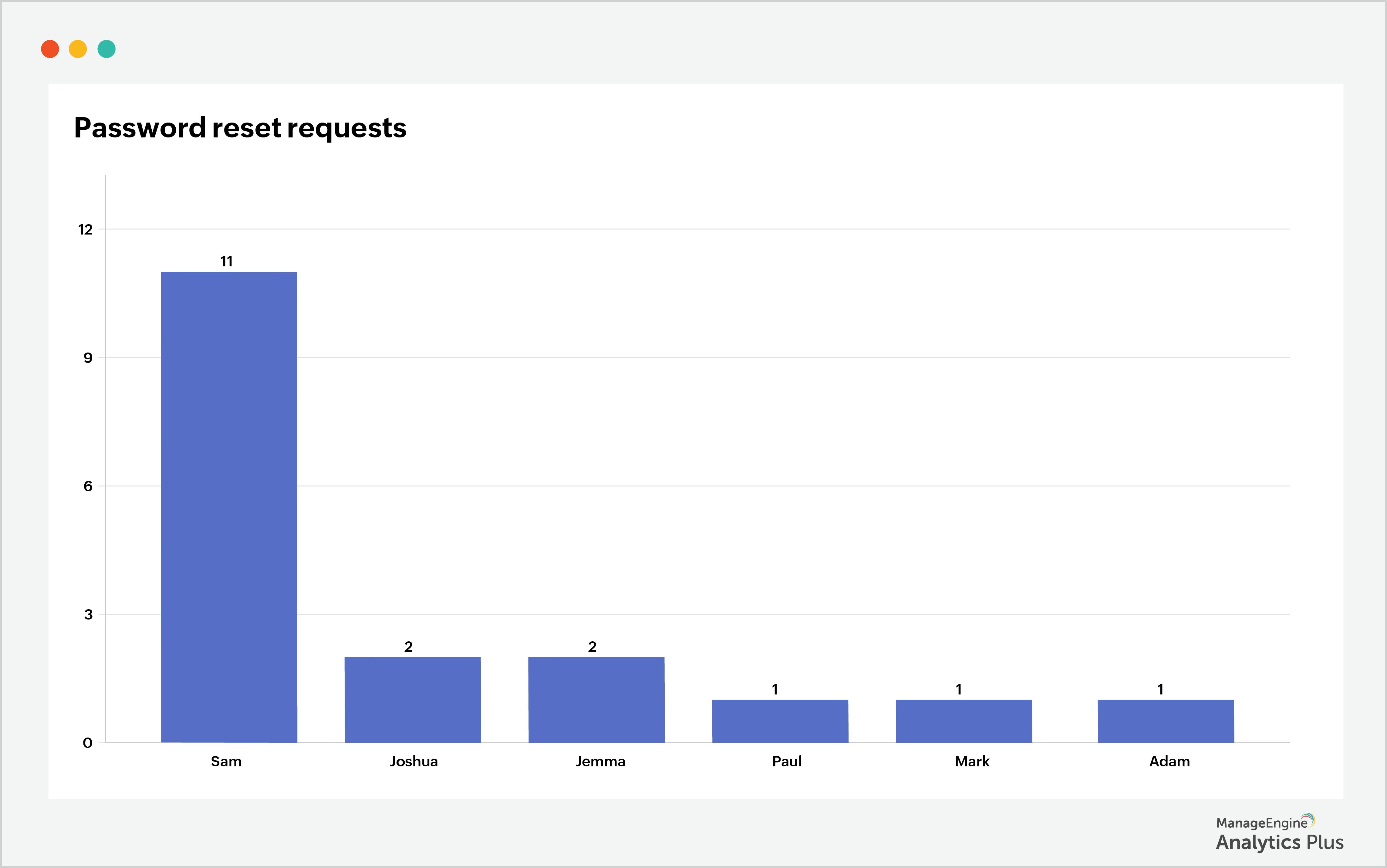

3. Monitorar solicitações de redefinição de senha em contas privilegiadas: Contas privilegiadas são as "chaves mestras" que dão acesso a dados sensíveis, redes e sistemas críticos, tornando-se alvos frequentes de invasores. Assim que um invasor compromete uma dessas contas, pode facilmente se infiltrar em outras. Por isso, é fundamental monitorar solicitações de redefinição de senha em contas privilegiadas e observar picos suspeitos. O relatório de exemplo abaixo mostra essas solicitações em detalhes.

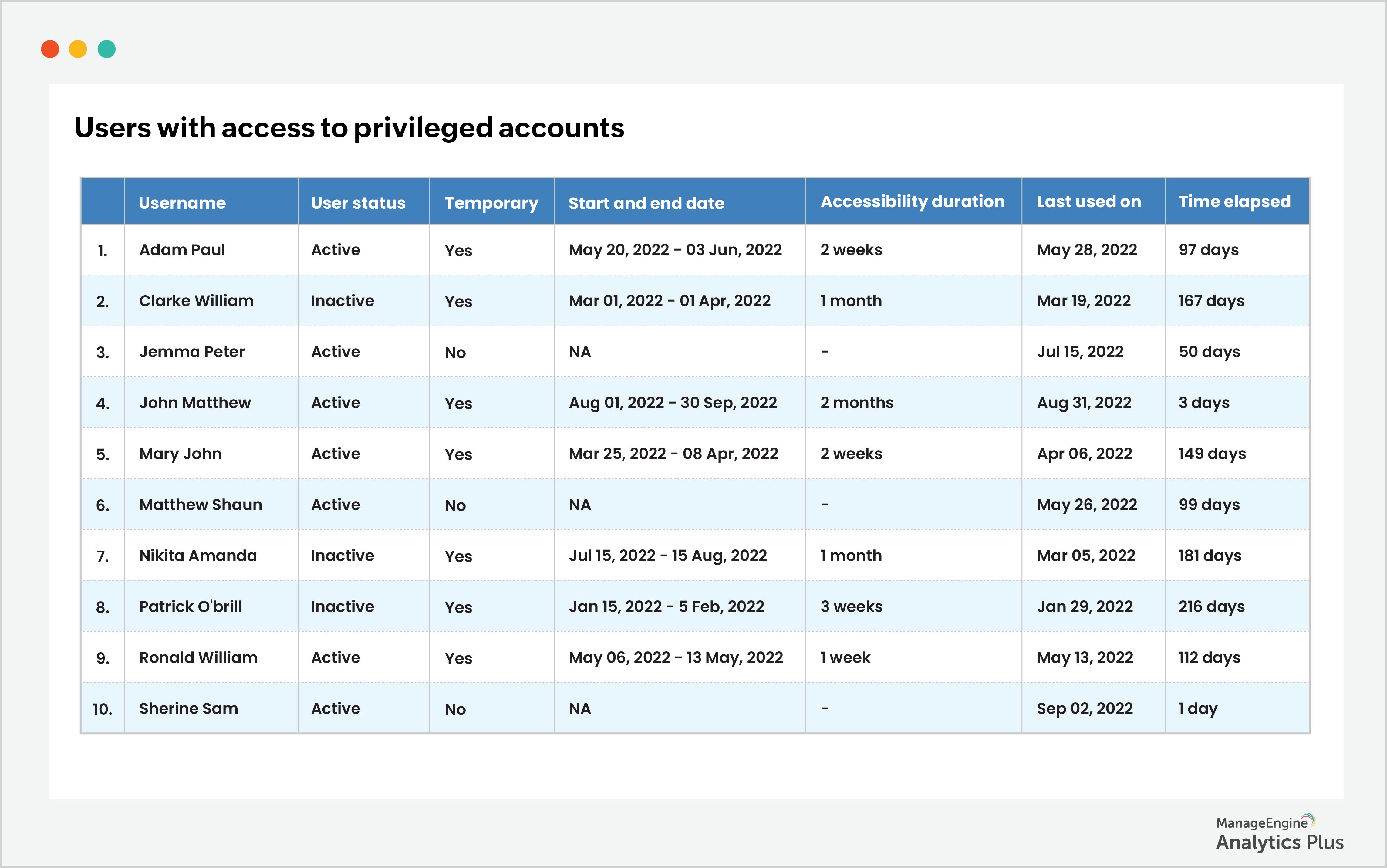

4. Acompanhar acessos a contas privilegiadas: Controlar quem tem acesso a contas privilegiadas e restringir esse acesso para que seja limitado ou temporário contribui para prevenir ataques. Também é possível acompanhar o status de atividade desses usuários e revogar acessos inativos. Contas que permanecem ativas, mas não foram usadas por três meses ou mais, devem ter seu acesso bloqueado para garantir maior segurança. O relatório a seguir lista usuários categorizados pelo status de atividade, pelo tipo de acesso (temporário ou permanente) e pelo tempo desde o último login.

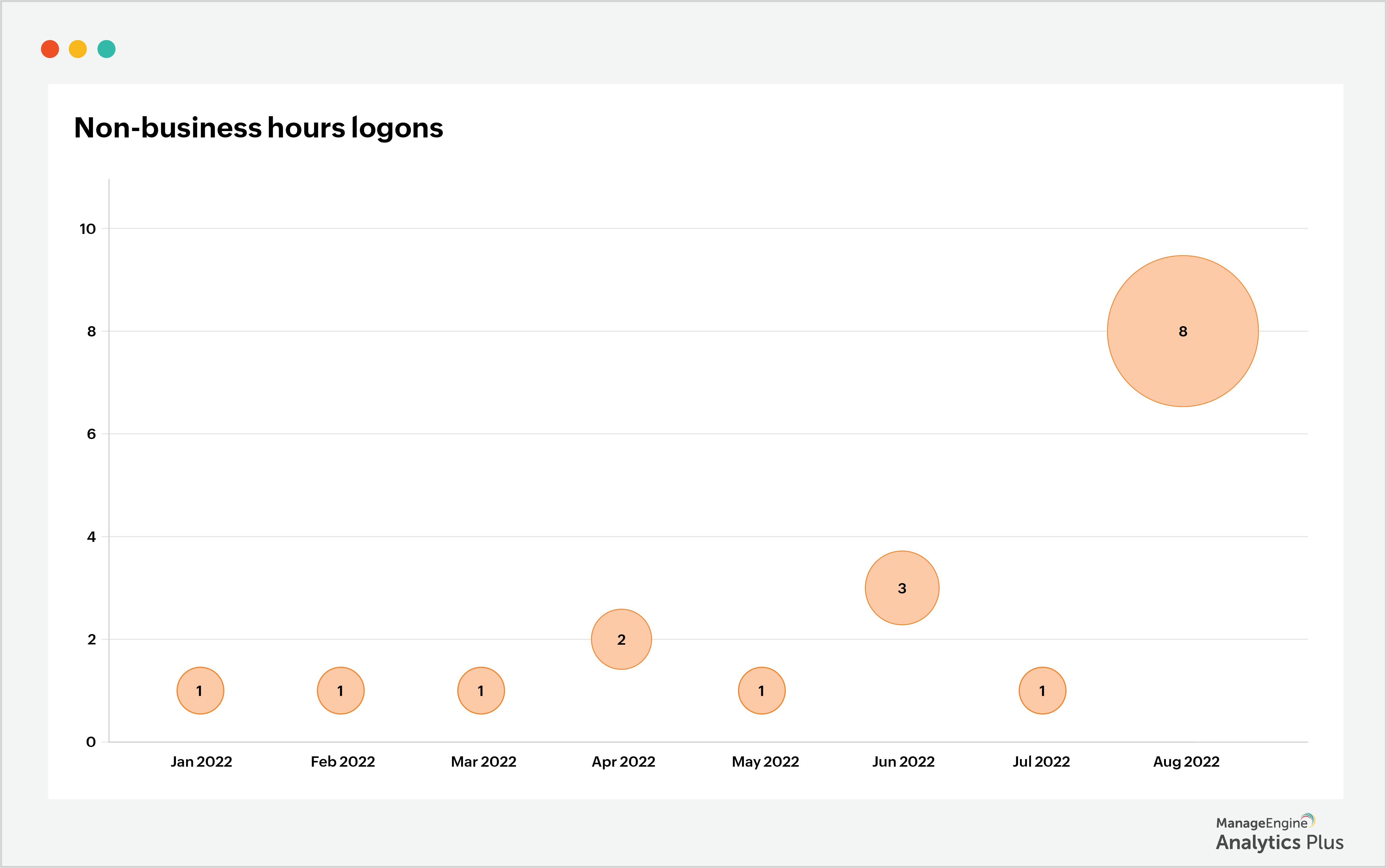

5. Monitorar padrões de login fora do horário de expediente: Uma das melhores formas de identificar possíveis ataques é observar tentativas de login incomuns. Por exemplo, quando há tentativas de acesso fora do horário de trabalho para consultar arquivos, as chances de se tratar de um invasor são altas. Monitorar logins em horários não convencionais e acompanhar a atividade do usuário é uma prática essencial para detectar ameaças. Embora nem todo login fora do expediente represente um risco, é fundamental manter esse monitoramento constante.

Conclusão

Além de estabelecer uma fortaleza de segurança, as organizações devem estar sempre atentas a potenciais ameaças. Rastrear todos os pontos de entrada possíveis é um passo crítico para proteger dados confidenciais. É igualmente importante fechar lacunas de segurança, revisar periodicamente o perímetro de proteção contra acessos não autorizados e educar os colaboradores para que usem redes seguras, optem pela autenticação multifator e sigam as melhores práticas de segurança. A análise pode ajudar você a garantir que os usuários sigam essas melhores práticas de segurança e identificar desvios assim que eles ocorrerem.

Esses relatórios foram criados com o Analytics Plus, a solução de análise de TI orientada por IA da ManageEngine. Se você deseja criar relatórios semelhantes usando seus dados de TI, experimente o Analytics Plus gratuitamente

Precisa saber mais sobre análise nas operações de TI? Fale com nossos especialistas e descubra todas as maneiras de aproveitar os benefícios da análise em sua área de TI.