- PÁGINA INICIAL

- Mais

- Análise de segurança

- Reforce a segurança da sua organização contra ataques zero-day usando análise

Reforce a segurança da sua organização contra ataques zero-day usando análise

- Última atualização: 1 de julho de 2024

- 802 visualizações

- 6 min de leitura

Imagine levar para casa sua sobremesa favorita e vê-la ser levada por um gato de rua que entrou por uma janela quebrada, que você sequer sabia que estava quebrada. Agora substitua a sobremesa pelos seus dados, o gato por um invasor e a janela quebrada por uma aplicação, e você terá o cenário perfeito de um ataque zero-day.

De acordo com a MIT Technology Review, o recorde de maior número de ataques zero-day em um ano foi batido em 2021. O Ponemon Institute descobriu que 80% das violações de dados bem-sucedidas em 2019 foram resultado de ataques zero-day. No entanto, essas estatísticas não significam que esses ataques sejam inevitáveis. É possível combater essa ameaça seguindo algumas melhores práticas. Neste artigo, vamos detalhar o que são ataques zero-day e mostrar como enfrentá-los de forma eficaz usando análise de segurança.

O que são vulnerabilidades, exploits e ataques zero-day?

O termo zero-day significa que as equipes de segurança desconhecem uma vulnerabilidade de software e, portanto, tiveram zero dias para trabalhar em um patch para corrigi-la.

- Uma vulnerabilidade de zero-day é uma falha de segurança em software descoberta por invasores antes do fabricante ou da organização. Como a vulnerabilidade é desconhecida pela organização e pelo fornecedor, não há patch disponível, o que aumenta as chances de os invasores terem sucesso ao explorá-la.

- Um exploit de zero-day é a técnica usada por atacantes para explorar vulnerabilidades de zero-day. Esses exploits permitem que hackers mal-intencionados ataquem os sistemas de uma organização, que podem conter diversas falhas desconhecidas.

- Um ataque zero-day é um ataque real realizado por hackers. Nele, uma vulnerabilidade de zero-day é explorada para roubar dados da organização.

Como funcionam os ataques zero-day?

Existem quatro etapas em um ataque zero-day:

Etapa 1: Os invasores descobrem uma vulnerabilidade explorável em um software, da qual tanto a organização que o utiliza quanto os desenvolvedores que o criaram não têm conhecimento.

Etapa 2: O invasor cria um código de exploit para tirar proveito dessa falha. A vulnerabilidade pode ser explorada por diversos métodos, como o uso de malware de zero-day que contém exploits, e-mails de phishing com anexos maliciosos ou links com malware de exploit embutido. Nesta etapa, o invasor obtém acesso à rede e aos sistemas da organização explorando a vulnerabilidade.

Etapa 3: O invasor executa o código de exploit para explorar a vulnerabilidade de zero-day. Nessa fase, a falha ainda é desconhecida pelo fornecedor do software e pela organização. Isso significa que a vulnerabilidade continua aberta e disponível para novas explorações.

Etapa 4: Na última etapa, a equipe de segurança detecta um ataque de zero-day ou a vulnerabilidade é exposta ao mundo pelo invasor. No entanto, não há uma correção imediata, já que a falha permaneceu desconhecida pelos desenvolvedores até esse momento.

A etapa 3 é considerada a mais prejudicial para uma organização. No entanto, é fundamental lembrar que os sistemas estão vulneráveis e exploráveis em todas as etapas.

Protegendo sua organização contra ataques zero-day

Os ataques de zero-day acontecem no dia zero, ou seja, quando as organizações têm pouco ou nenhum tempo para reagir. Além disso, os cibercriminosos utilizam técnicas sofisticadas de ataque e evasão para se infiltrar no perímetro seguro de uma organização. A análise de dados pode ajudar você a se defender proativamente desses ataques e, em alguns casos, até mesmo detectá-los de forma preventiva.

Quatro maneiras pelas quais a análise pode ajudar a combater ataques zero-day:

1. Acompanhar vulnerabilidades

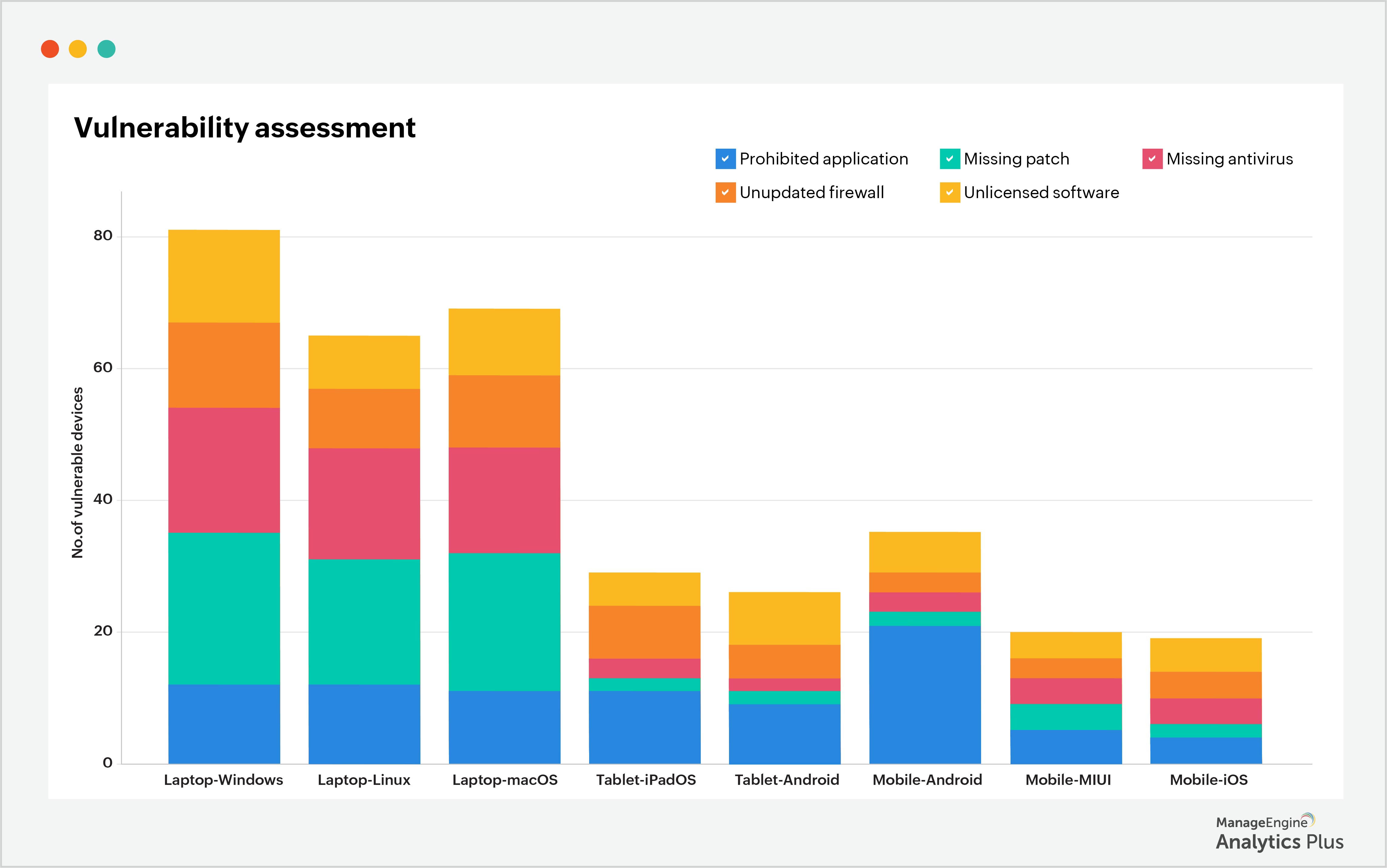

Os ataques zero-day são difíceis de prevenir. No entanto, é possível reduzir os riscos avaliando regularmente a segurança dos endpoints. Acompanhar as vulnerabilidades oferece um diagnóstico realista do status de segurança atual e orienta as ações de correção. Avaliações de vulnerabilidade ajudam as organizações a identificar falhas facilmente corrigíveis, atualizações de segurança pendentes, uso de aplicações não autorizadas, incompatibilidades de configuração e não conformidade com protocolos de senha. A análise das vulnerabilidades conhecidas permite priorizar correções e evitar que elas se tornem pontos de entrada para ataques.

O relatório abaixo mostra os resultados de uma avaliação de vulnerabilidades em endpoints de uma organização. Como prática geral, pode-se assumir que existem tantas vulnerabilidades desconhecidas quanto conhecidas. Isso ajuda a priorizar a correção das vulnerabilidades conhecidas primeiro e, em seguida, iniciar a busca por vulnerabilidades desconhecidas, reduzindo significativamente a probabilidade de ataques zero-day.

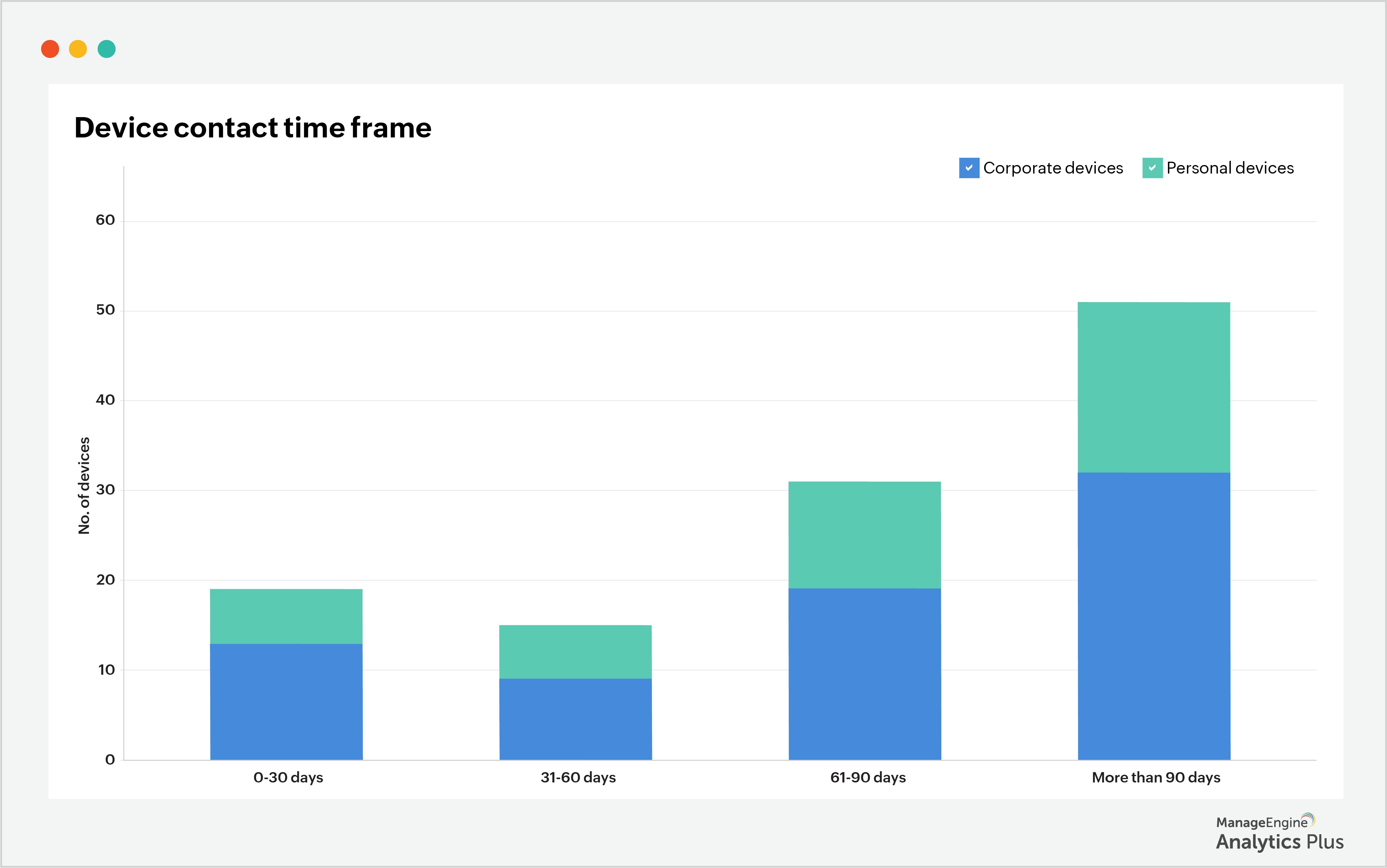

Para compreender e priorizar vulnerabilidades, é fundamental que os endpoints estejam em contato constante, ou pelo menos frequente, com o agente do Endpoint Central. Isso garante que as equipes de segurança sejam notificadas sobre alterações ou vulnerabilidades que surjam de tempos em tempos. Quanto mais tempo os endpoints ficam sem contato com o agente, maior é a chance de uma vulnerabilidade passar despercebida e de ocorrer uma violação de dados. O relatório abaixo mostra a distribuição de endpoints com base no tempo desde o último contato com o agente do Endpoint Central.

O relatório mostra que muitos endpoints estão sem contato com o agente há mais de 90 dias. O prazo máximo aceitável para que um dispositivo fique sem contato é de 30 dias. Após esse período, as equipes de segurança devem acionar o proprietário do dispositivo e restabelecer a conexão.

2. Garantir a aplicação oportuna de patches

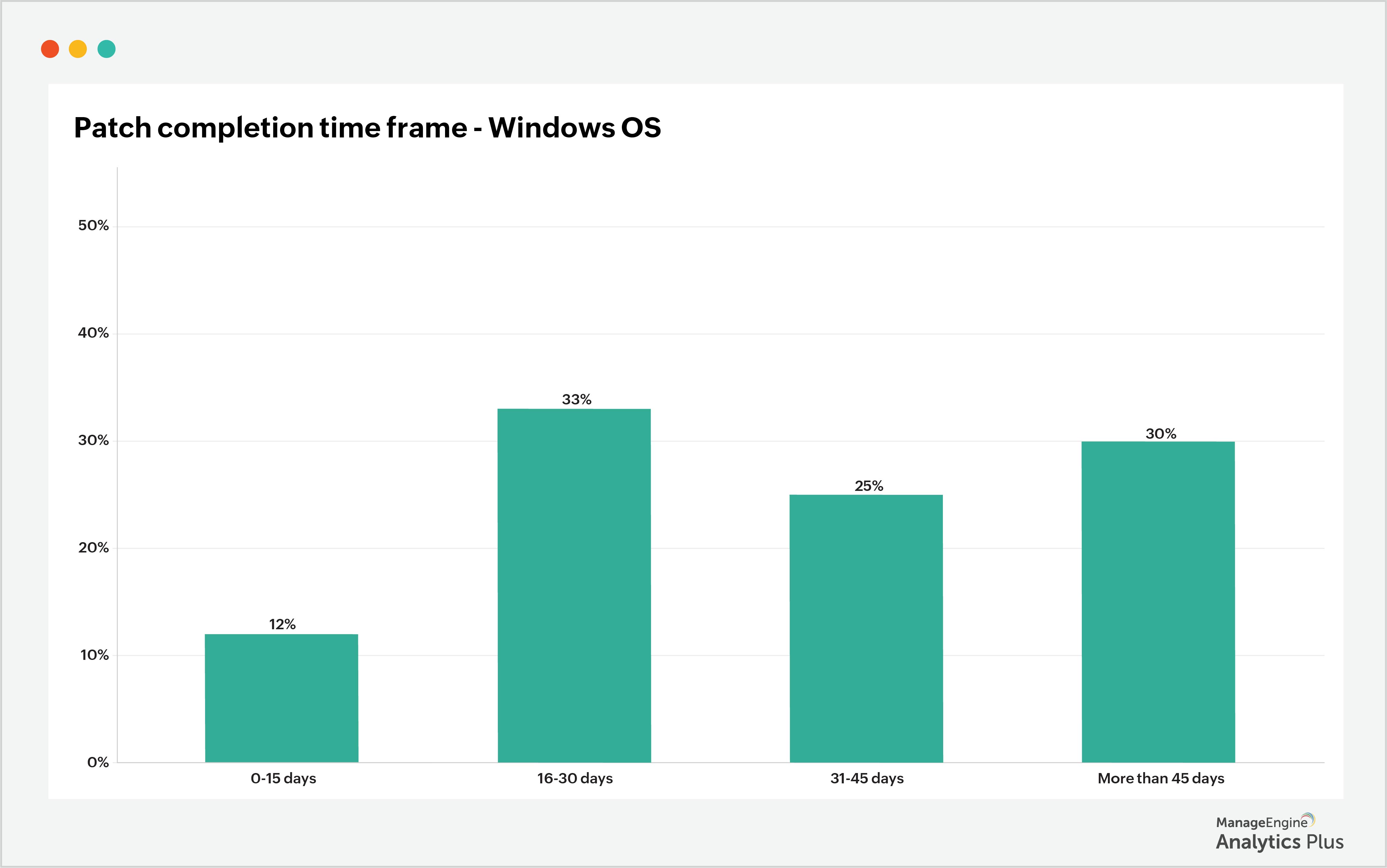

Os desenvolvedores de software travam uma batalha constante para fornecer patches de segurança em tempo hábil que protejam seus softwares contra diversas ameaças. Cabe à organização aplicar esses patches rapidamente para proteger seus dados. Isso exige um registro atualizado de ativos e dispositivos que precisam ser atualizados.

O relatório abaixo ilustra as porcentagens de patches aplicados dentro de 15 dias após o lançamento, entre 16 e 30 dias, entre 31 e 45 dias e após mais de 45 dias da data de lançamento de um patch de CRM. De acordo com o relatório, apenas 12% dos dispositivos vulneráveis foram corrigidos em até 15 dias, enquanto 30% só receberam o patch depois de 45 dias. Esse cenário evidencia um problema grave de gerenciamento de patches. Nessa etapa, é essencial automatizar a aplicação de patches para que os dispositivos sejam corrigidos assim que os updates forem liberados.

3. Ficar atento a ataques zero-day durante picos de tráfego de rede

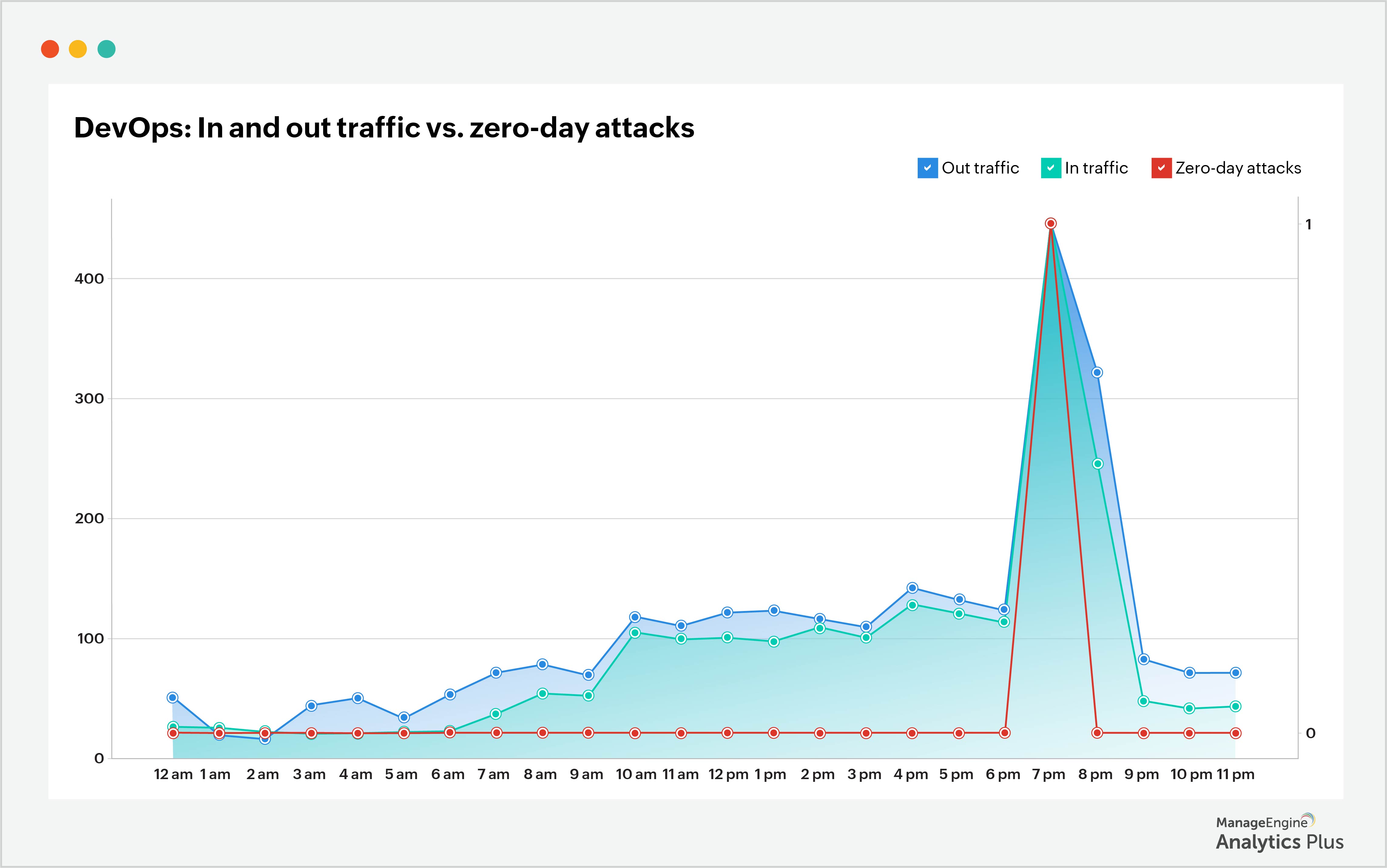

Observar aumentos repentinos no tráfego de rede é uma forma eficaz de detectar possíveis tentativas de exfiltração de dados. Um aumento súbito no tráfego de entrada pode indicar usuários não autorizados tentando acessar dados, enquanto um aumento no tráfego de saída pode indicar movimentação indevida de informações. O relatório abaixo correlaciona o tráfego de entrada e saída com ataques zero-day. Ele mostra que, no dia do ataque, o tráfego de rede foi quase cinco vezes maior que o normal.

Embora nem todos os picos de tráfego estejam relacionados a ataques, é fundamental que a organização se mantenha vigilante quanto a riscos decorrentes de oscilações abruptas no tráfego e proteja seus dados valiosos.

4. Monitorar contas privilegiadas e seus logs de acesso

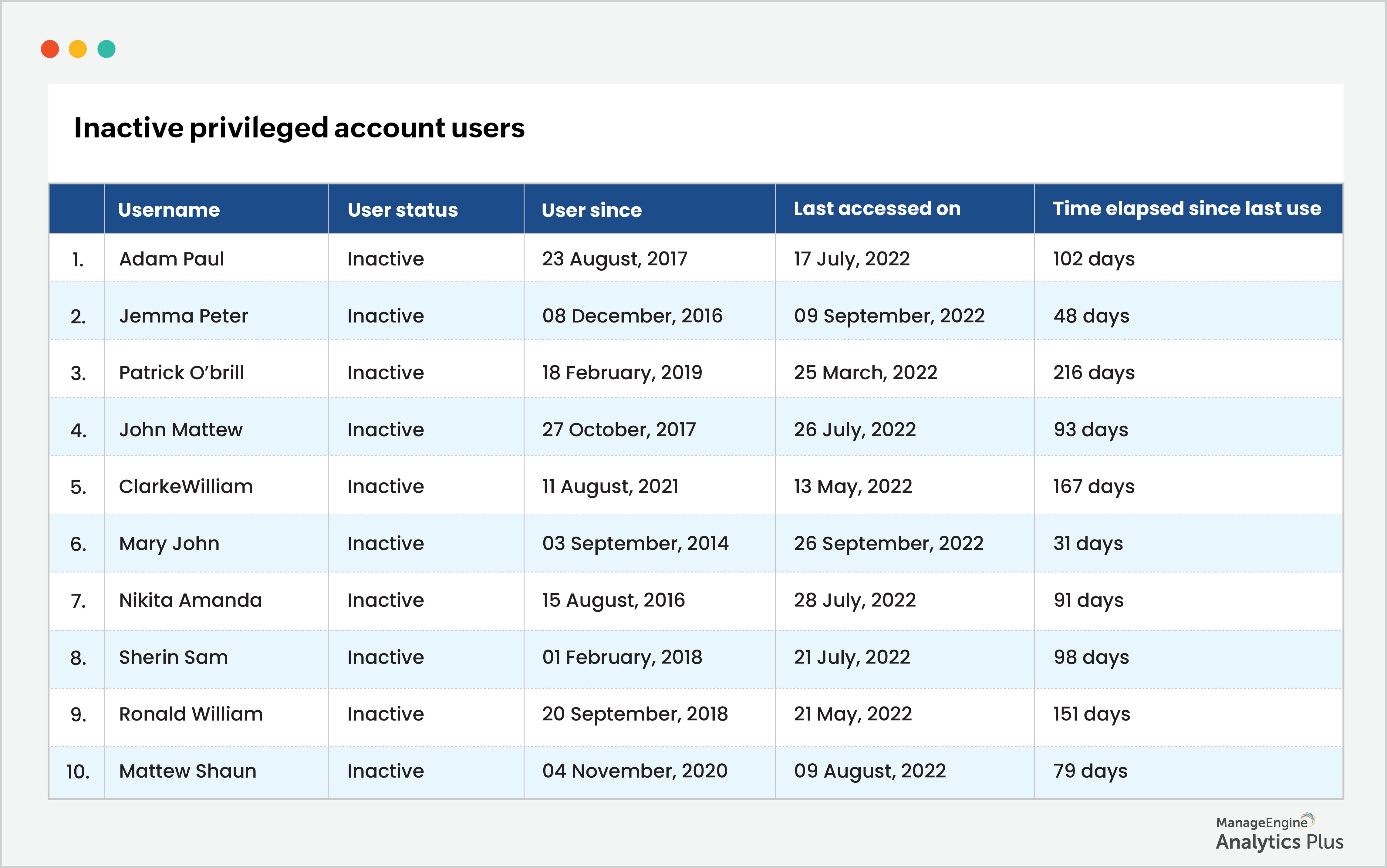

O spear phishing de contas privilegiadas é uma das técnicas mais comuns usadas em ataques zero-day. Para proteger sua organização contra esse tipo de ameaça, acompanhe quem tem acesso às contas privilegiadas e distribua o acesso sempre com base no princípio do menor privilégio. Primeiro, filtre os usuários inativos (aqueles que não acessaram suas contas em mais de 90 dias) e revogue o acesso deles. O relatório abaixo mostra a lista de usuários inativos, a última data de acesso a uma conta privilegiada e o tempo decorrido desde o último acesso.

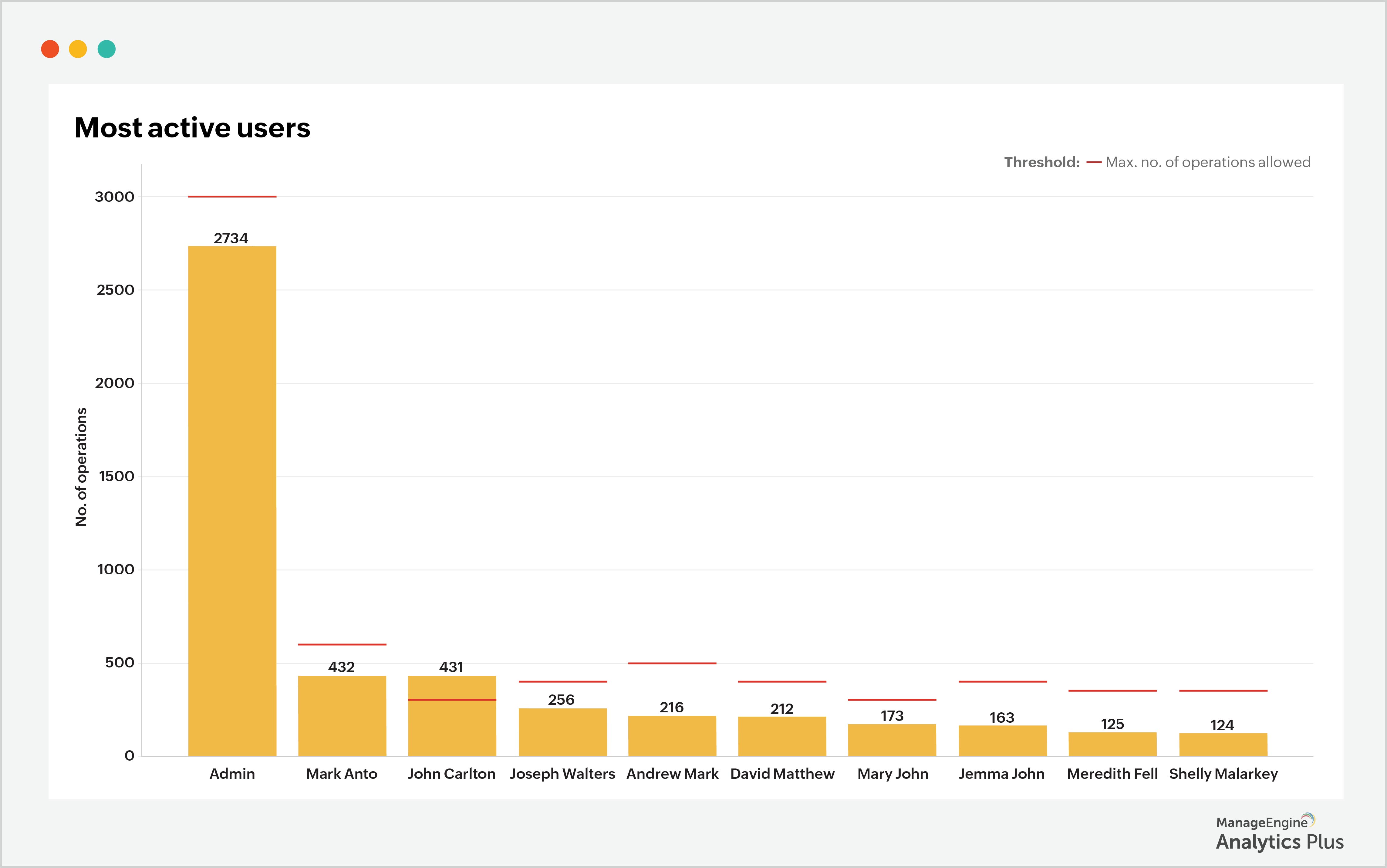

Outra estratégia útil para proteger contas privilegiadas é monitorar o número de operações realizadas em cada uma, especialmente em contas muito ativas. Defina thresholds de operações para cada conta privilegiada e receba alertas sempre que esses thresholds forem ultrapassados.

O relatório de exemplo abaixo lista as 10 contas privilegiadas mais ativas de acordo com o número de operações executadas. O threshold de John Carlton é de 300 operações, mas o usuário ultrapassou esse número e realizou 431. Isso pode indicar que um invasor obteve acesso à conta privilegiada, o que exige uma investigação mais aprofundada.

Principais pontos

Os ataques zero-day estão entre as ameaças de segurança mais perigosas para uma organização justamente pela incerteza que os caracteriza. Talvez não seja possível imunizar totalmente sua empresa contra essas ameaças, mas é viável se preparar para enfrentá-las.

Comece com práticas simples, como realizar avaliações de vulnerabilidades regularmente, aplicar patches assim que estiverem disponíveis e monitorar os acessos de contas privilegiadas para identificar anomalias. A análise avançada para gerenciamento de endpoints e Privileged Account Management pode ajudar a acompanhar mudanças no seu nível de segurança e sugerir medidas para reforçar a proteção contra ameaças.

Os relatórios apresentados neste artigo foram criados com o Analytics Plus, a aplicação de análise de TI orientada por IA da ManageEngine. Se você deseja criar relatórios semelhantes usando seus dados de gerenciamento de endpoints, experimente o Analytics Plus gratuitamente.

Fale com nossos especialistas e descubra todas as maneiras de aproveitar os benefícios da análise para intensificar suas medidas de cibersegurança.