Evite ações indesejadas de cópia de arquivos e garanta a segurança dos dados.

Audite ações de cópia de arquivos

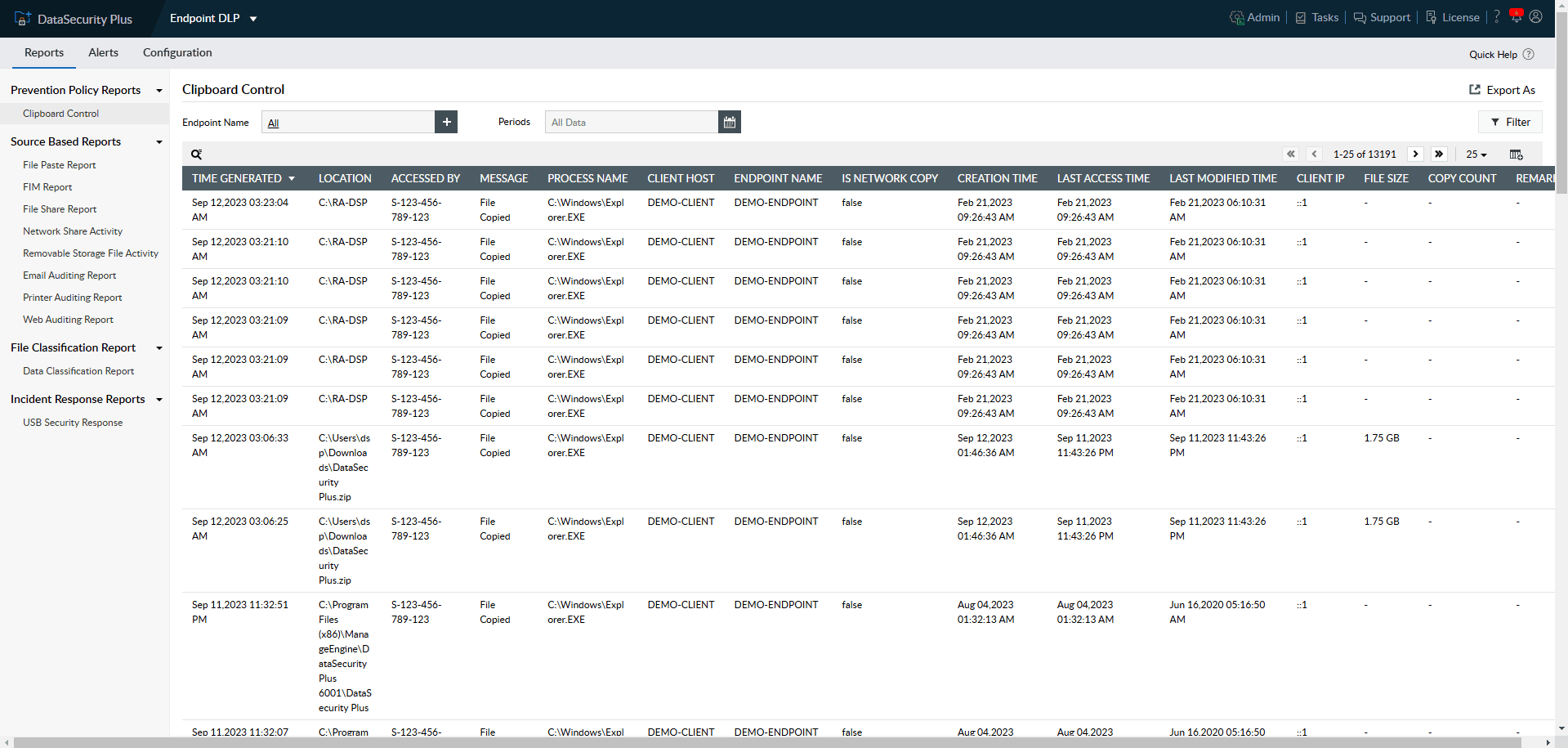

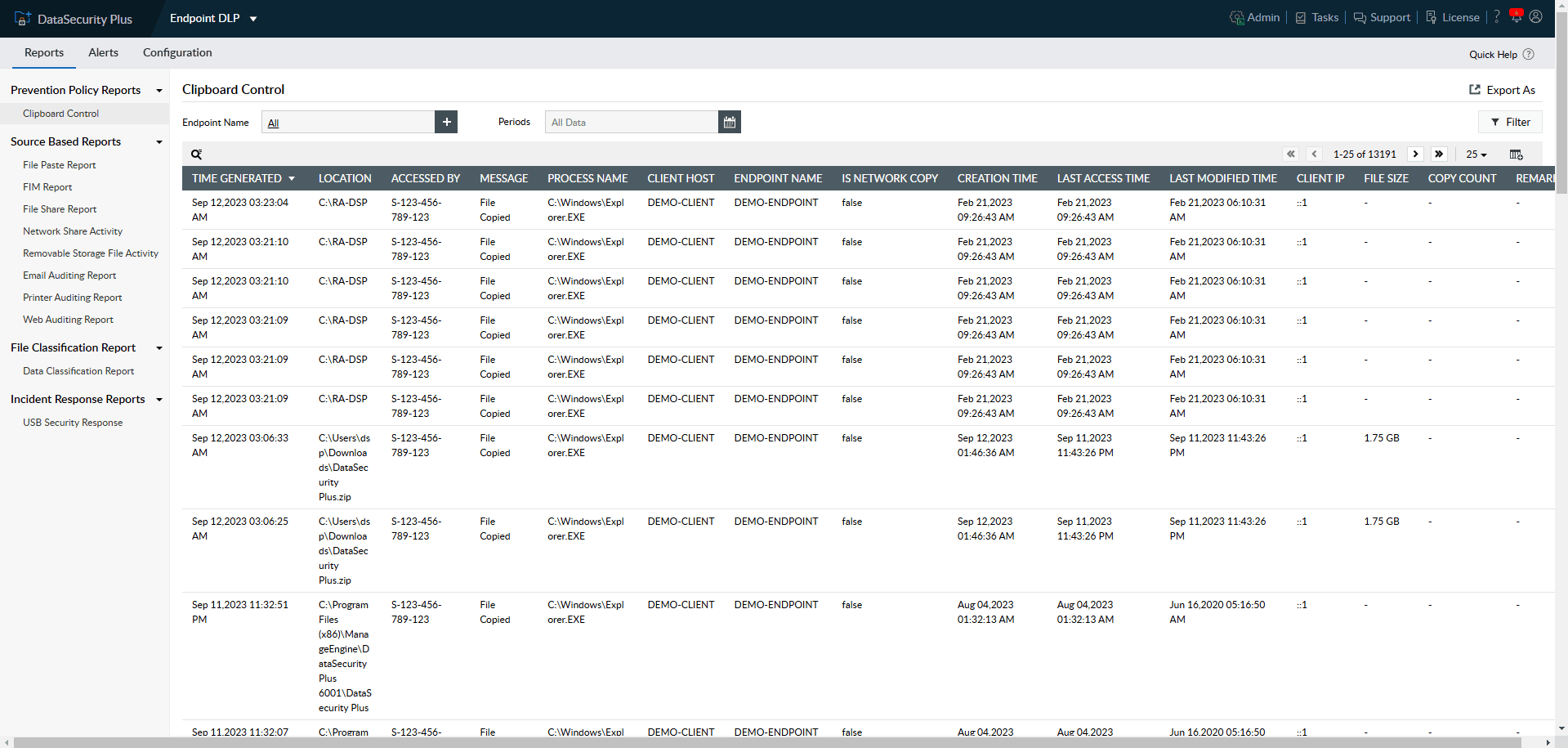

Monitore e correlacione ações de copiar e colar arquivos de um único relatório.

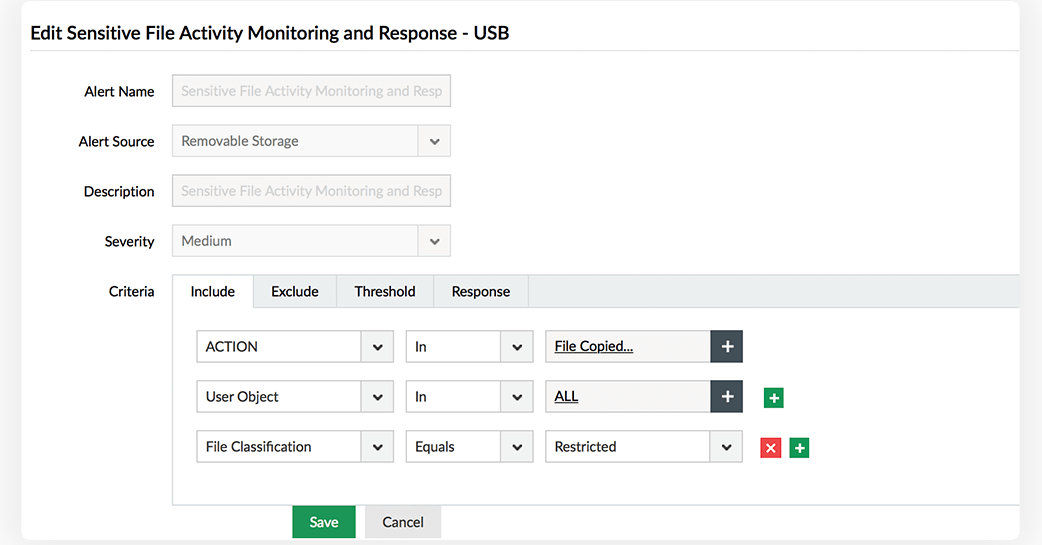

Rastreie transferências de arquivos via USB

Audite arquivos copiados para mídias de armazenamento removível, incluindo USBs.

Proteção contra cópia de dados

Execute scripts personalizados em resposta a ações maliciosas de cópia de arquivos em massa.

Garanta a segurança e a integridade dos arquivos

com a ferramenta de monitoramento de cópia de arquivos do DataSecurity Plus.

Visibilidade ampla do dispositivo.

Obtenha informações avançadas sobre ações de cópia de arquivos.

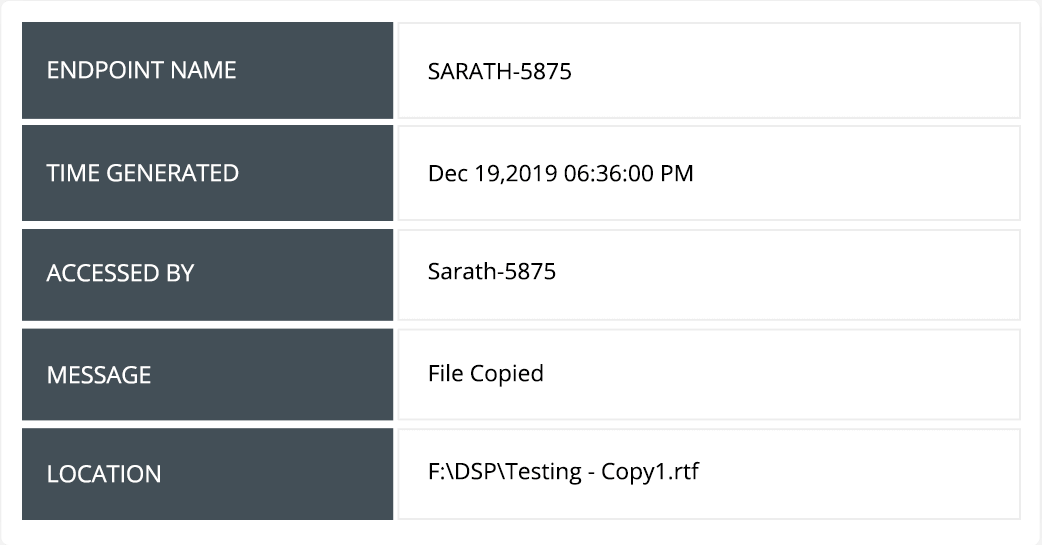

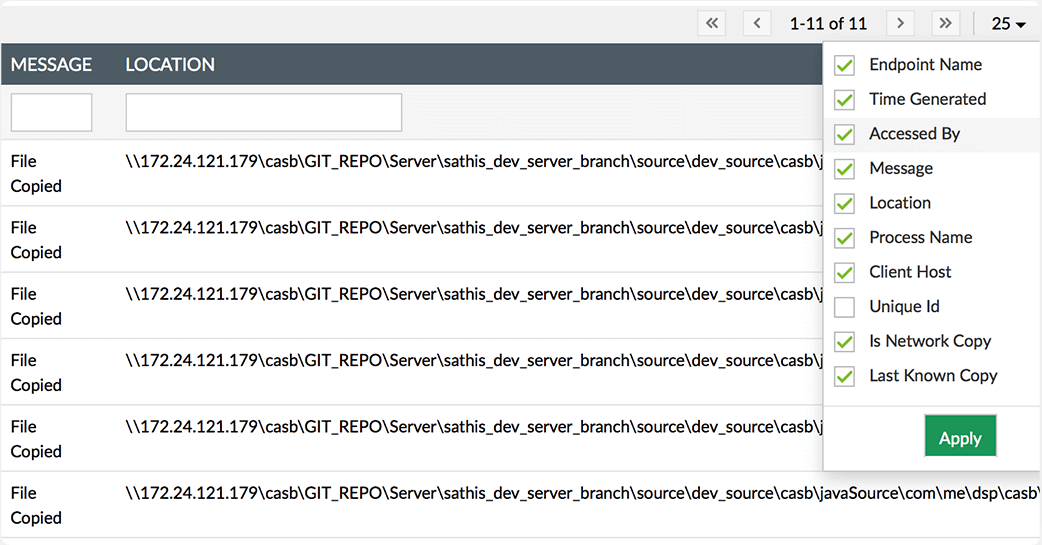

Acompanhe e relate detalhes significativos, como quem copiou qual arquivo/pasta, quando e onde ele foi colado.

Acompanhe a movimentação de dados em tempo real.

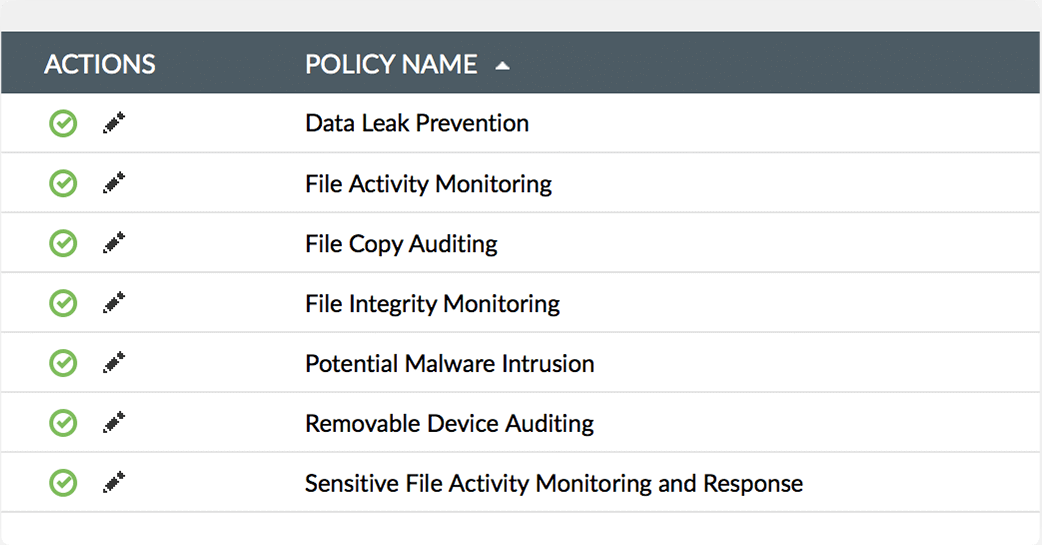

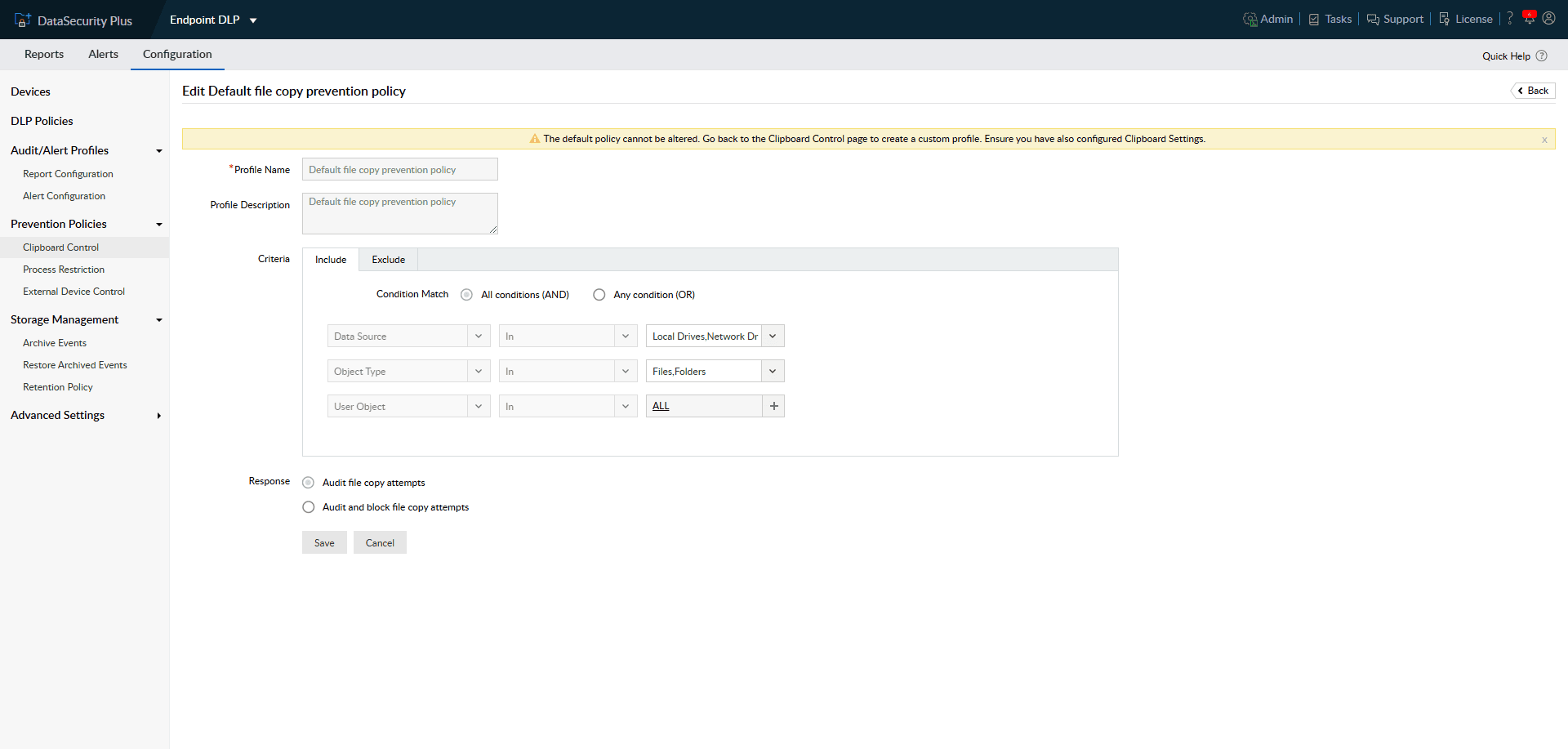

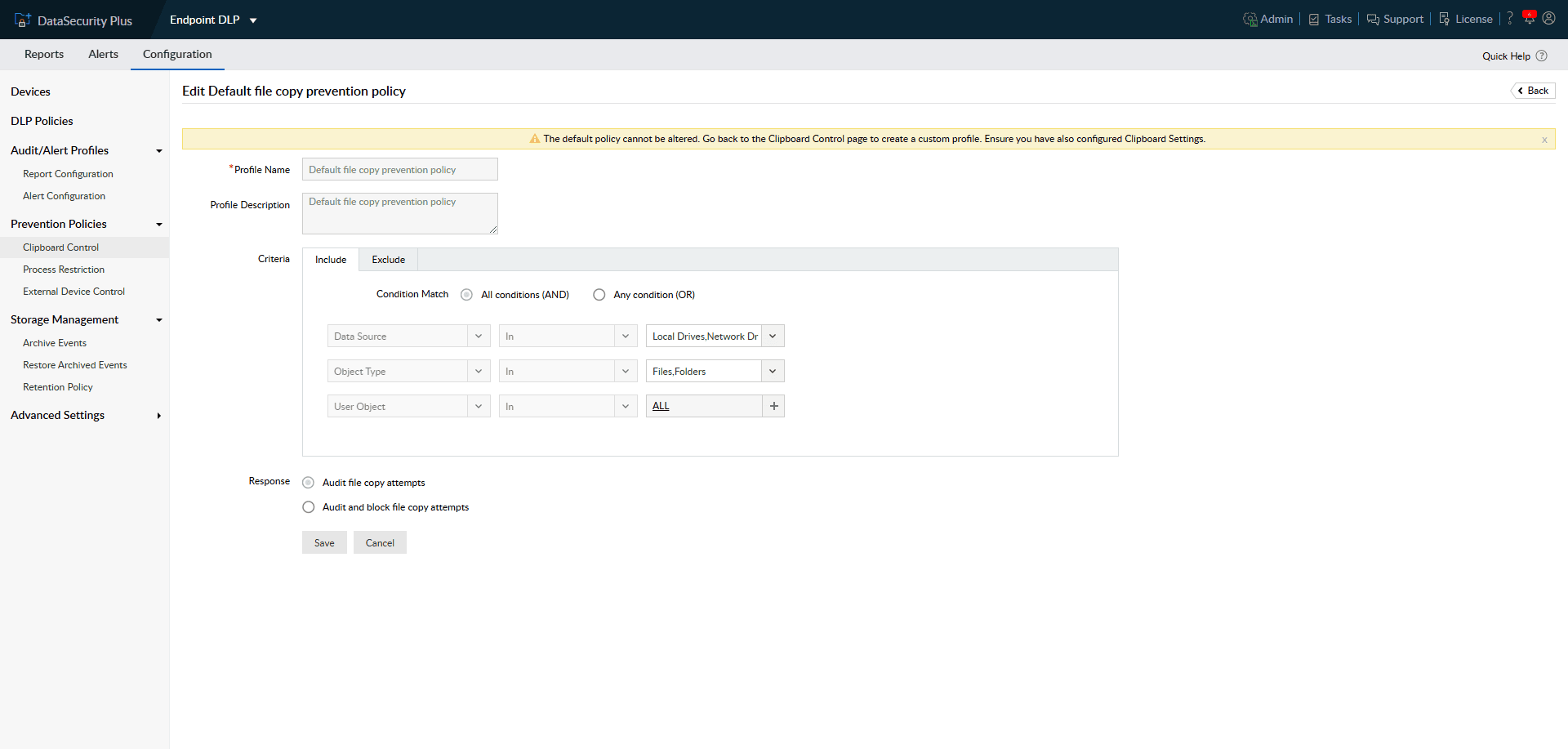

Configure políticas predefinidas de DLP (Data Leak Prevention), ou Prevenção contra vazamento de dados, para rastrear e relatar quando os usuários copiam arquivos de estações de trabalho, recursos de rede, dispositivos removíveis e muito mais.

Obtenha visibilidade de ponta a ponta das ações de cópia de arquivos.

Use a auditoria da área de transferência para detectar várias maneiras pelas quais os usuários tentam copiar e mover arquivos, incluindo Ctrl+C, Ctrl+V e clicar com o botão direito do mouse em copiar e colar.

Impeça vazamentos de dados confidenciais.

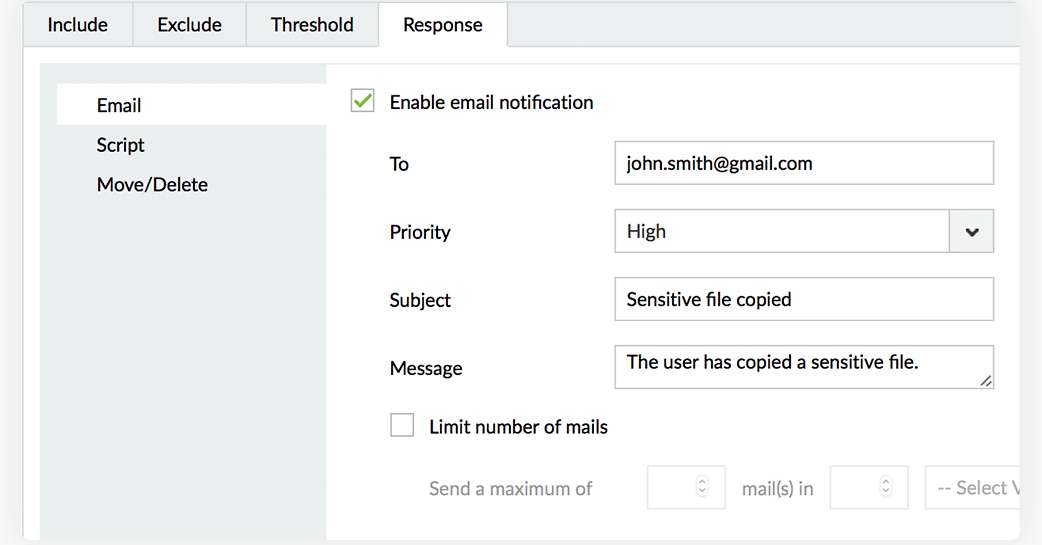

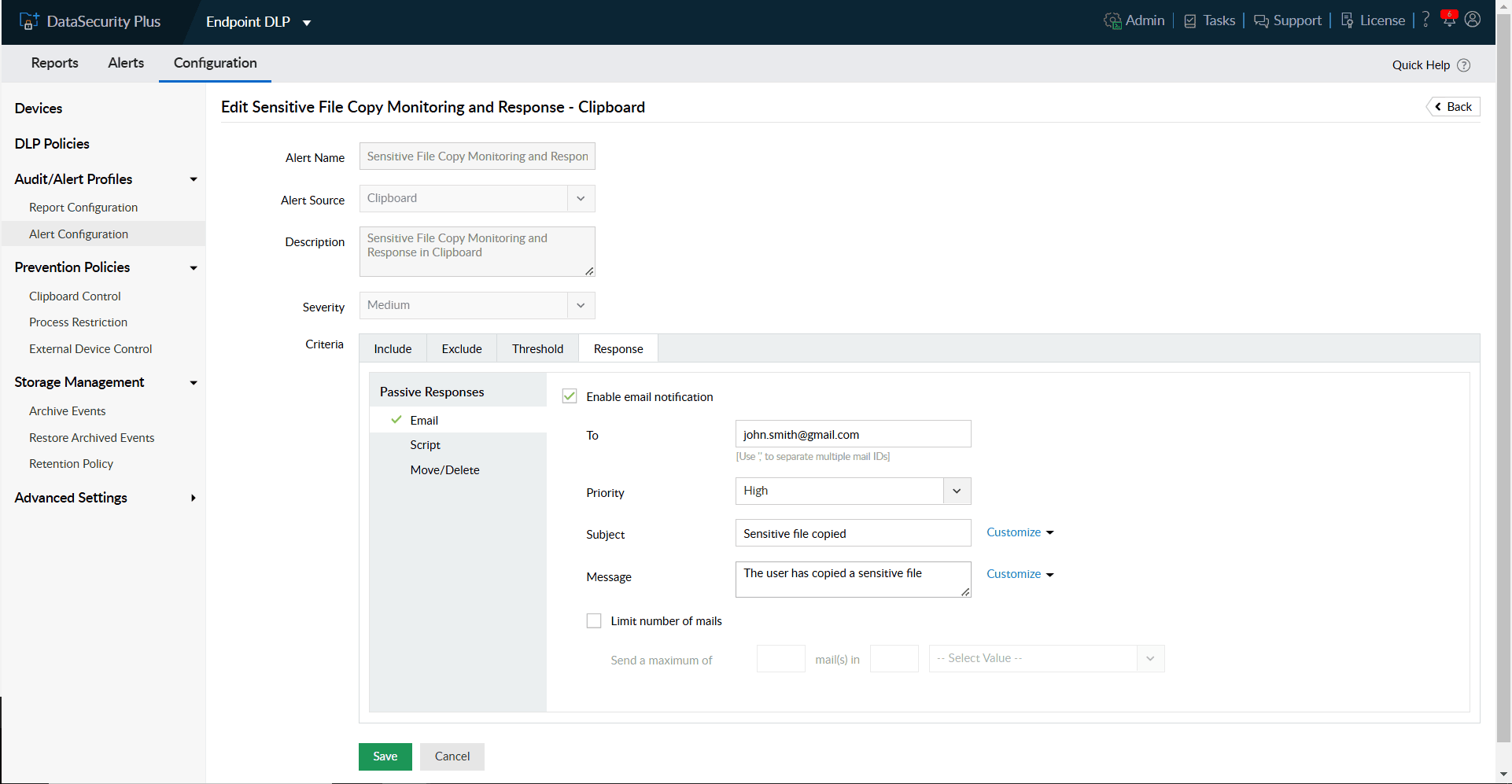

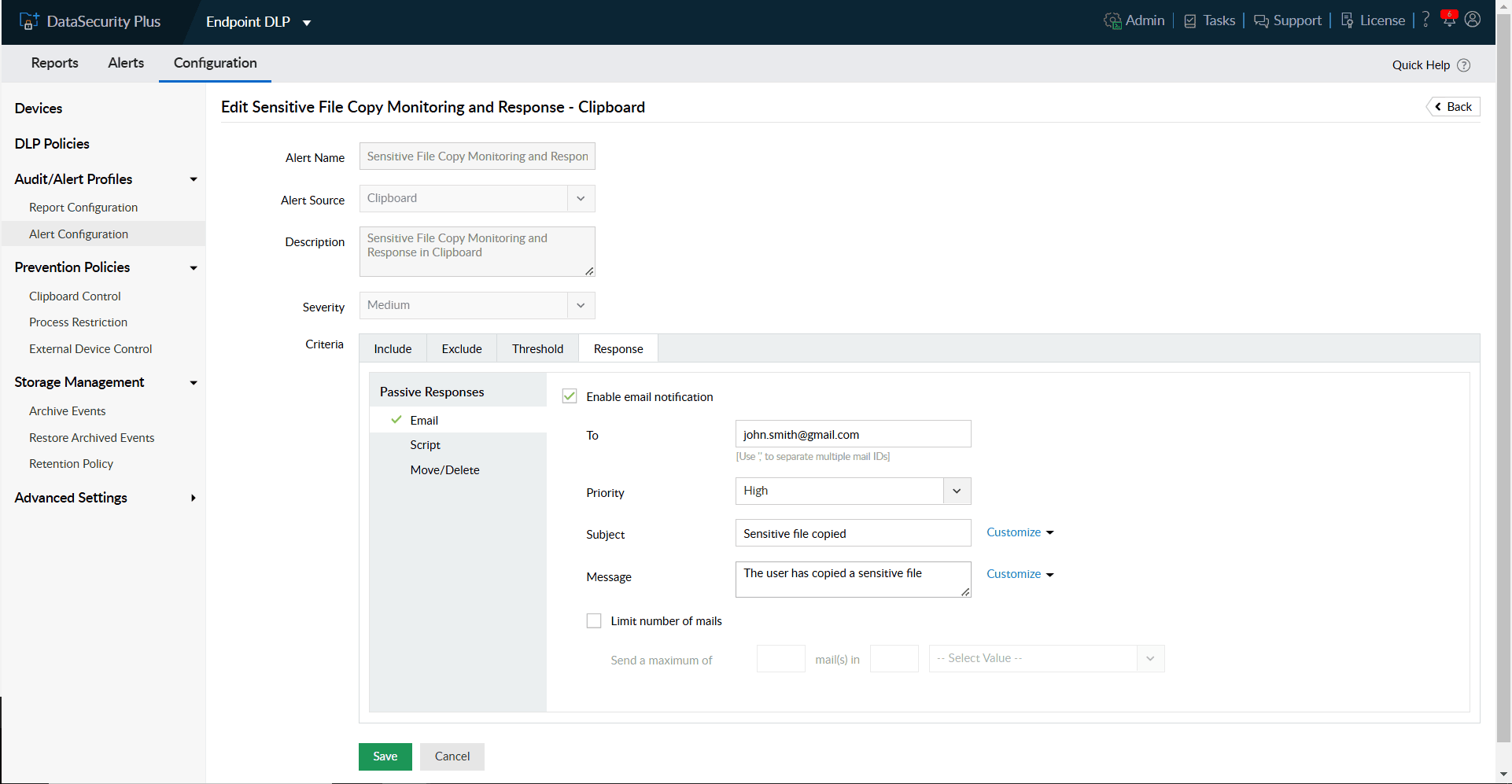

Receba alertas sobre o que é mais importante.

Receba notificações instantâneas quando seus arquivos ou pastas essenciais forem movidas para locais não seguros e evite a possível exposição de dados.

Detecte e impeça ações anormais nos arquivos.

Bloqueie USBs quando usuários mal-intencionados tentarem copiar arquivos em massa para suas estações de trabalho ou USBs discretamente.

Monitore movimentos críticos de arquivos.

Monitore seletivamente usuários suspeitos, arquivos importantes e locais inseguros para detectar movimentos não autorizados de arquivos em tempo real.

Uma solução abrangente de monitoramento de cópias de arquivos

para rastrear atividades e movimentos de arquivos em servidores de arquivos.

- Monitore as ações de cópia de arquivos.

- Relatório sobre arquivos copiados.

- Auditoria de cópia de arquivos.

Registro de movimentação de dados.

Gere registros de auditoria instantâneos sobre as movimentações de dados em sua organização como evidência jurídica para cumprir as exigências normativas de TI.

Insights rápidos.

Use opções integradas para identificar rapidamente a fonte, o nome do host, a hora e o local de todas as cópias de arquivo anômalas.

Rastreie atividades do dispositivo.

Gere relatórios instantâneos sobre o uso de dispositivos removíveis e atividades de transferência de dados de e para USBs em sua organização.

Informações rápidas.

Use as opções integradas para identificar rapidamente a origem, o nome do host, a hora e o local de todas as cópias anômalas de arquivos.

Escolha seu foco.

Personalize as políticas DLP padrão para incluir usuários suspeitos e isentar usuários e grupos confiáveis.

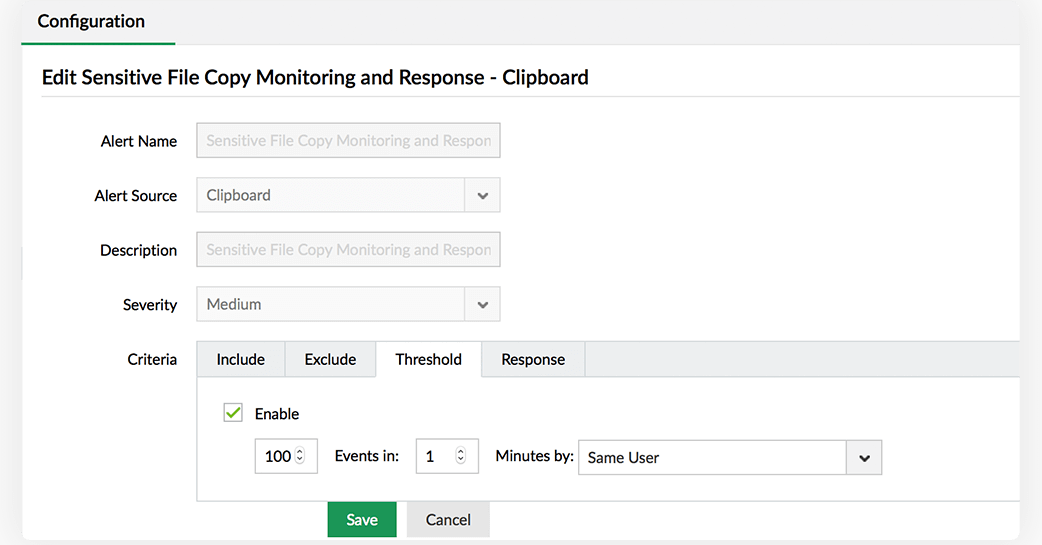

Sinais iniciais de comprometimento.

Detecte picos anômalos repentinos em arquivos copiados usando valores de limite personalizáveis.

Escolha sua estratégia.

Use mecanismos automatizados de resposta a ameaças para executar scripts adaptados às necessidades da sua organização.

Uma solução completa repleta de recursos poderosos

Classifique arquivos confidenciais

Aproveite os recursos de classificação automática e manual para classificar arquivos arriscados com dados confidenciais.