Avaliação de riscos de segurança cibernética

O que é uma avaliação de risco de segurança cibernética?

Uma avaliação de risco cibernético é o processo de análise da infraestrutura digital e de TI da sua organização, como laptops, celulares e aplicações de software, em busca de ameaças potenciais. De maneira similar a um labirinto, os criminosos cibernéticos identificam um endpoint vulnerável e avançam até os dados sensíveis nos servidores. Com avaliações de risco cibernético, você obtém insights sobre a estrutura tipo labirinto da sua rede, começando pelos endpoints vulneráveis e se estendendo até servidores críticos. Essas informações o ajudarão a manter sua postura de segurança no caminho certo. Por isso é fundamental realizar uma avaliação de risco periódica.

Quando uma avaliação de risco deve ser realizada?

As avaliações de risco cibernético devem ser realizadas durante lançamentos de produtos, após mudanças serem feitas nos fluxos de trabalho de negócios existentes e periodicamente. Alguns regulamentos de conformidade de dados também têm requisitos que estabelecem os intervalos em que as avaliações de risco devem ser realizadas. Por exemplo, a HIPAA exige que as organizações que armazenam PHI realizem avaliações de risco anuais.

Processo de avaliação de risco cibernético

Uma avaliação de risco cibernético é um processo de cinco etapas, desde a seleção meticulosa de TI e infraestrutura digital — incluindo redes, endpoints, identidades, aplicações e dados — até a avaliação e proteção contra ameaças potenciais. As etapas incluem:

- Realizar a curadoria de TI e infraestrutura digital: Conforme as organizações adotam a tecnologia expandindo seu arsenal de TI, realizar avaliações de risco em toda a organização pode se tornar uma tarefa complexa. Para combater isso, avaliações de risco são realizadas por meio da curadoria de infraestrutura digital e de TI específica para uma unidade de negócios, local ou departamento.

- Detectar ameaças e vulnerabilidades : Isso inclui identificar arquivos suspeitos, acesso não autorizado e outros incidentes incomuns que podem comprometer a segurança da sua rede.

- Analisar os riscos : A próximo etapa é analisar os riscos associados após identificar ameaças e vulnerabilidades potenciais. Isso envolve avaliar a probabilidade de as vulnerabilidades serem exploradas e a gravidade do impacto potencial.

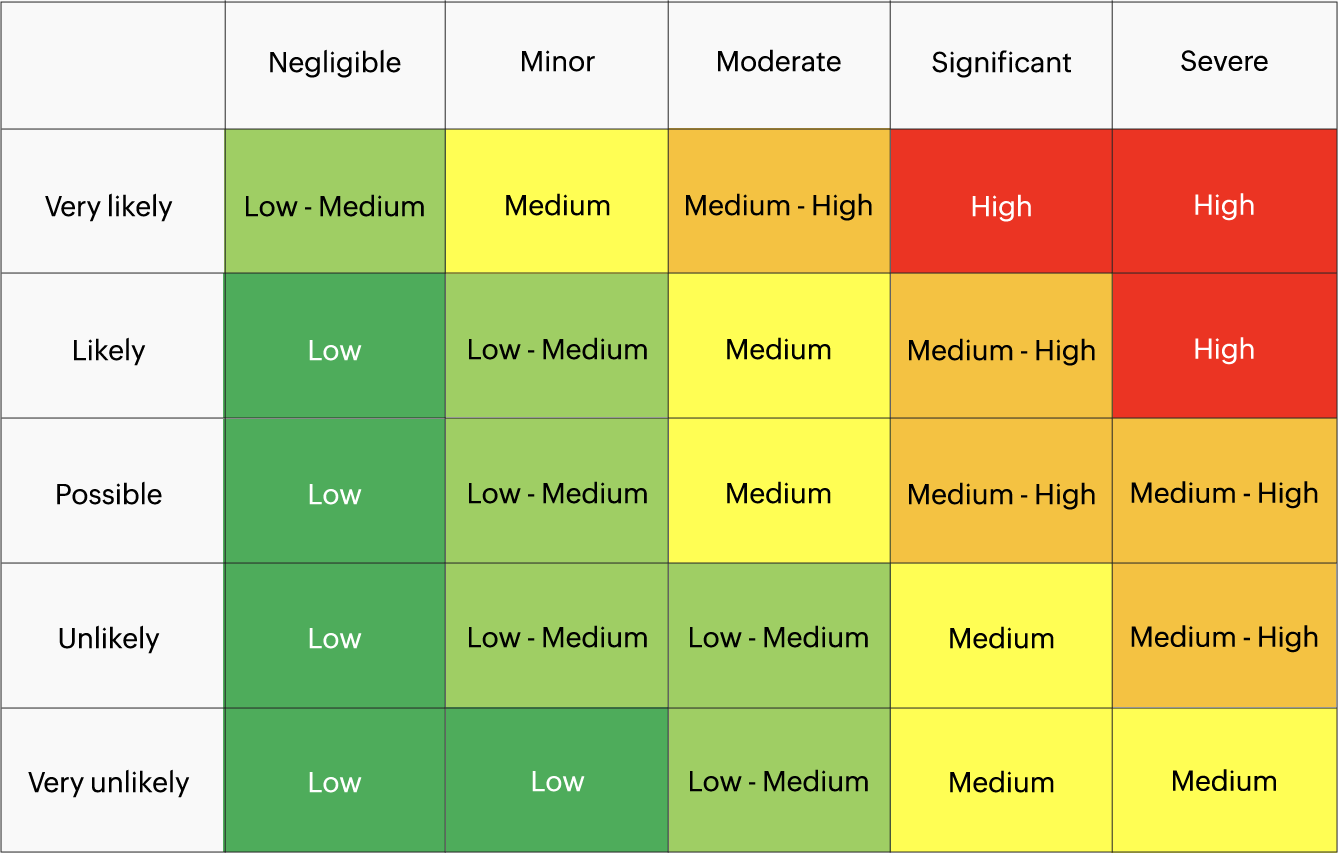

- Priorizar os riscos : Priorizar os riscos considerando fatores como a probabilidade de exploração e impacto potencial pode ajudá-lo a ter um entendimento geral do cenário de riscos da sua organização. A matriz de risco 5x5 ou uma classificação de riscos em uma escala de 0 a 100 pode ser um ótimo mecanismo para priorizar riscos.

- Desenvolver um catálogo de riscos: Desenvolver um catálogo de riscos, revisar as mudanças na gravidade dos riscos conhecidos periodicamente e identificar novos riscos conforme eles surgem pode mantê-lo no caminho certo para atingir as metas de segurança da sua organização. O banco de dados deve destacar cenários de risco, datas de identificação, controles de segurança e níveis de risco.

Matriz de avaliação de risco de segurança cibernética

A matriz de avaliação de risco 5x5 inclui cinco linhas e colunas, com as colunas representando a gravidade do risco e as linhas representando a probabilidade de sua ocorrência. Os riscos podem ser categorizados em 25 células diferentes, com base na gravidade do risco e sua probabilidade. O espectro varia de improvável e não grave a altamente provável e grave.

Estrutura de avaliação de risco cibernético

Uma estrutura de avaliação de risco descreve a abordagem de uma organização para identificar, avaliar e gerenciar riscos à sua infraestrutura digital e de TI. Dependendo do ambiente de rede, as organizações podem optar por ter sua própria estrutura personalizada ou adotar estruturas padrão do setor. Algumas estruturas amplamente seguidas incluem:

- Análise fatorial de risco da informação (FAIR): A FAIR é uma estrutura quantitativa que mede, gerencia e comunica o risco da informação.

- OCTAVE: A estrutura de avaliação de ameaças, ativos e vulnerabilidades operacionais críticas define uma técnica de avaliação estratégica baseada em risco para segurança.

- Avaliação de risco do agente de ameaça (TARA): A estrutura TARA identifica, avalia, prioriza e controla o risco de segurança cibernética com base nas ameaças.

Como o DataSecurity Plus pode priorizar e prevenir riscos cibernéticos?

A ManageEngine oferece uma solução de avaliação de risco de dados que identifica informações sensíveis na rede, analisa os riscos associados aos dados identificados e prioriza os riscos, atribuindo uma pontuação de risco.

A solução DataSecurity Plus oferece funcionalidades como:

- Gerar relatórios sobre dados sensíveis , seu tipo, localização e a quantidade de dados sensíveis na rede com a descoberta de dados.

- Analisar e atribuir pontuações de risco a usuários e servidores com violações de segurança.

- Priorizar e classificar riscos com classificação de dados.

- Cumprir as diretrizes de avaliação de risco do GDPR e da HIPAA com a ferramenta de avaliação de risco do GDPR e software de avaliação de risco da HIPAA.

Experimente a solução de avaliação de risco de dados da DataSecurity Plus com uma avaliação grátis e totalmente funcional de 30 dias.

Baixe o teste grátis