Conformidade com o SOC 2

- Home page

- Compliance

- que é o cumprimento do SOC 2?

O que é o cumprimento do SOC 2?

O Service Organization Control Type 2 (SOC 2) é uma estrutura desenvolvida pelo American Institute of Certified Public Accountants (AICPA) para garantir que as organizações tenham medidas de segurança cibernética em vigor para proteger os dados confidenciais dos seus clientes. Ele é geralmente implementado por organizações de tecnologia e computação em nuvem, ajudando-as a demonstrar seu compromisso em manter um ambiente de dados seguro.

Tipos de relatórios do SOC 2

O cumprimento do SOC 2 é classificado em dois tipos de relatórios, cada um atendendo a uma finalidade distinta.

SOC 2 Tipo I: O principal objetivo do relatório Tipo I é avaliar o projeto de controles de uma empresa em um momento específico. Por exemplo, se uma empresa for submetida a uma auditoria SOC 2 Tipo I, o relatório avaliará se os controles de segurança foram projetados de maneira adequada a partir de uma determinada data.

SOC 2 Tipo II: Nos relatórios do Tipo II, os auditores não somente avaliam o desenho dos controles, mas também sua eficácia operacional durante um período específico (normalmente de três a 12 meses).

Quem deve cumprir o SOC 2?

O cumprimento do SOC 2 é relevante para organizações que processam informações confidenciais e fornecem serviços como hospedagem, processamento e armazenamento de dados para seus clientes. As organizações que devem cumprir o SOC 2 são provedores de serviços de tecnologia e nuvem, data centers, fornecedores e subcontratados terceirizados, bem como empresas dos setores financeiro, de saúde e ensino. O cumprimento do SOC 2 garante confidencialidade, integridade e disponibilidade de dados e reduz a probabilidade de violações de dados.

Consequências do descumprimento

Embora o cumprimento do SOC 2 não seja um padrão regulatório obrigatório, é importante cumpri-lo, e não fazer pode afetar a reputação da organização, relacionamento com os clientes, situação legal e operações de negócio em geral. Vamos examinar algumas das consequências mais de perto.

Perda de confiança do cliente

Sem um relatório SOC 2, os clientes podem perceber que uma empresa não está totalmente comprometida em proteger suas informações. Essa percepção pode afetar sua confiança e influenciar suas decisões de negócios. Para cumprir o SOC 2, as organizações devem implementar controles em áreas como as listadas abaixo de maneira eficaz:

- Controle de acesso.

- Gerenciamento de senhas.

- Gerenciamento de mudanças.

- Resposta a incidentes.

- Registro de logs e monitoramento.

- Outras áreas críticas de proteção de dados.

Aumento dos riscos de segurança cibernética

A ausência de conformidade com o SOC 2 pode destacar possíveis pontos fracos na postura de segurança de uma organização. Abordar os padrões do SOC 2 ajuda a fortalecer a infraestrutura de segurança da informação, aumentando assim a capacidade da organização de prevenir incidentes de segurança, como violações de dados.

Perda de vantagem competitiva

O cumprimento do SOC 2 está se tornando cada vez mais um diferencial competitivo. As organizações que não têm um relatório SOC 2 podem ficar em desvantagem competitiva em comparação com aquelas que praticam e demonstram práticas de segurança robustas, uma vez que o cumprimento do SOC 2 assegura o compromisso de uma organização com a segurança aos clientes e parceiros.

Consequências legais

O descumprimento dos padrões do SOC 2 pode gerar repercussões legais, especialmente se a não conformidade resultar em violação de dados ou se obrigações contratuais forem violadas. Isso pode resultar em ações judiciais, multas e outras consequências legais.

Requisitos do SOC 2 para o cumprimento

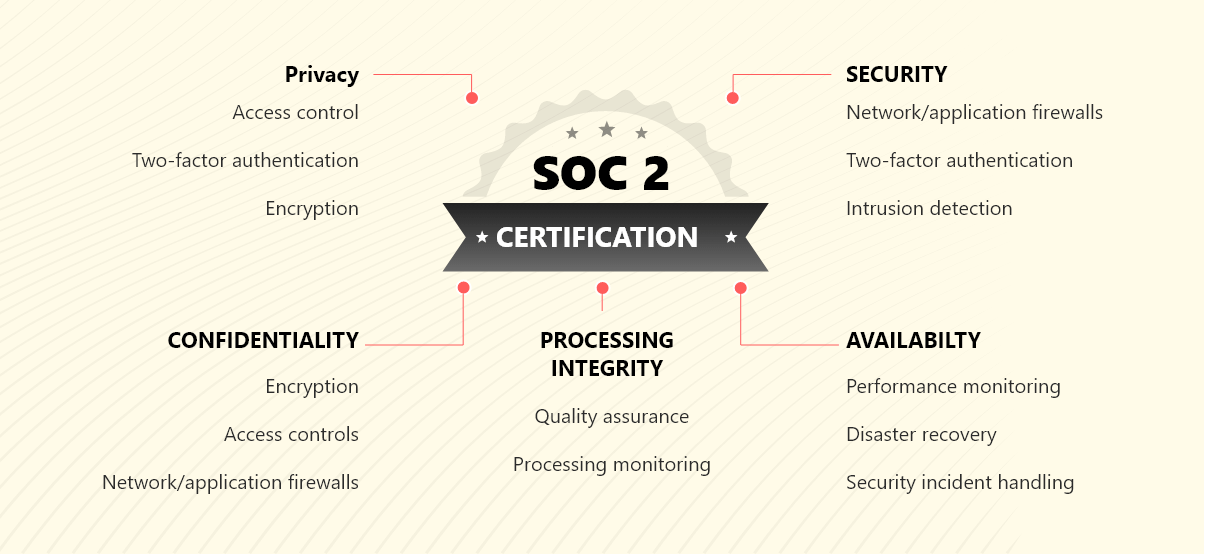

O AICPA estabeleceu cinco Categorias de Serviços de Confiança (TSCs), anteriormente conhecidas como Princípios de Serviços de Confiança, nas quais a estrutura do SOC 2 se baseia. Esses padrões concentram-se na criptografia de dados e segurança física. Para atingir e manter a conformidade com o SOC 2, as organizações precisam implementar e demonstrar o seu cumprimento destes critérios.

Figura 1: Princípios de serviço de confiança do SOC 2

Figura 1: Princípios de serviço de confiança do SOC 2

Security

O princípio da segurança envolve a proteção de dados e sistemas contra acesso não autorizado. Para conseguir isso, as organizações precisam ter firewalls, sistemas de detecção e recuperação de intrusões e autenticação de dois fatores. Este princípio ajuda as organizações a estabelecer controles de acesso e avalia se estão protegidas contra violações e incidentes de segurança potenciais. De acordo com o princípio da segurança, há nove critérios listados:

- O ambiente de controle (CC1.0)

- Comunicação e informação (CC2.0)

- Avaliação de risco (CC3.0)

- Monitoramento de controles (CC4.0)

- Desenho e implementação de controles (CC5.0)

- Acesso lógico e físico (CC6.0)

- Operações do sistema (CC7.0)

- Gerenciamento de mudanças (CC8.0)

- Mitigação de riscos (CC9.0)

Disponibilidade

O princípio da disponibilidade é relevante para empresas que oferecem serviços de data center ou hospedagem aos clientes. Ele garante que o sistema oferecido aos clientes continue funcionando e acessível conforme acordado mutuamente. Também avalia se os serviços estão alinhados com o nível de disponibilidade esperado especificado pelos clientes. As organizações devem estabelecer planos de resposta e recuperação a incidentes para minimizar o impacto das interrupções de serviço. Este princípio tem três critérios:

- Gerenciar a capacidade de processamento (A1.1)

- Proteger dados e infraestrutura (A1.2)

- Ter um plano de recuperação (A1.3)

Integridade do processamento

O princípio da integridade do processamento garante que os serviços sejam prestados de maneira completa, precisa, autorizada e oportuna. Garante que quaisquer erros sejam investigados e corrigidos sem comprometer os serviços. Para evitar a adulteração de dados, as organizações devem implementar validação de dados, procedimentos de reconciliação de informações e avaliações de qualidade de dados.

- Usar informações confiáveis (PI1.1)

- Implementar políticas para insumos (PI1.2)

- Implementar políticas de processamento (PI1.3)

- Garantir resultados precisos e oportunos (PI1.4)

- Armazenar informações de maneira segurança (PI1.5)

Confidencialidade

O princípio da confidencialidade centra-se nos acordos estabelecidos com os clientes no que tange ao uso, acesso e proteção das suas informações. Ele avalia o cumprimento das obrigações contratuais para garantir a proteção adequada das informações dos clientes. Esta categoria tem dois critérios principais:

- Identificar e manter informações confidenciais (C1.1)

- Descarte adequado de informações confidenciais (C1.2)

Privacidade

O princípio da privacidade centra-se principalmente na coleta, retenção, divulgação e descarte de informações do cliente. Isso pode ser feito utilizando avaliações regulares de risco e impacto na privacidade. Há cinco critérios listados sob este princípio:

- Critérios de privacidade relacionados à notificação e comunicação de objetivos referentes à privacidade (P1.0)

- Critérios de privacidade relacionados à escolha e consentimento (P2.0)

- Critérios de privacidade relacionados à coleta (P3.0)

- Critérios de privacidade relacionados ao uso, retenção e descarte (P4.0)

- Critérios de privacidade relacionados ao acesso (P5.0)

- Critérios de privacidade relacionados à divulgação e notificação (P6.0)

- Critérios de privacidade relacionados à qualidade (P7.0)

- Critérios de privacidade relacionados ao monitoramento e cumprimento (P8.0)

O roteiro do SOC 2

Cumprir o SOC 2 envolve uma abordagem estruturada e aqui estão algumas etapas importantes.

Escolher seus TSCs

Após conhecer os cinco TSCs, sua organização precisa entender qual deles é aplicável e enfatizá-lo na sua auditoria. Os TSCs são geralmente selecionados com base no tipo de dados armazenados ou transmitidos.

Revisar os controles de segurança

Após selecionar os critérios, sua organização precisa se concentrar nos controles de segurança e verificar se alguma mudança precisa ser feita. Você também deve se certificar de que todos os documentos e padrões estejam atualizados e cumpram o SOC 2.

Avaliação de riscos

Após atualizar seus controles de segurança, você precisará realizar um procedimento de avaliação de risco. Esta etapa verificará os controles atualizados e garantirá que sua empresa esteja pronta para uma auditoria do SOC 2. A avaliação de riscos (auditoria interna) deverá ocorrer anualmente. Esta é uma etapa importante, pois detecta quaisquer riscos associados a mudanças de crescimento ou localização.

Completar a auditoria do SOC 2

As empresas que planejam cumprir o SOC 2 devem passar por dois tipos de auditorias; internas e externas. Para uma auditoria externa, você pode entrar em contato com empresas de auditoria externas. A empresa de auditoria elabora um relatório onde compartilha sua opinião sobre a qualidade da apresentação da informação, se as medidas de controle são adequadas e realmente funcionam.

Manter a conformidade

Após atingir a conformidade com o SOC 2, ela precisará ser renovada todos os anos, com a próxima auditoria ocorrendo 12 meses a partir da data em que o relatório foi inicialmente emitido. Manter a conformidade ajudará a proteger as informações confidenciais dos seus clientes e a se manter competitivo em um setor que está se tornando mais regulamentado.

Melhores práticas do SOC 2

Monitoramento consistente

É necessário monitorar seus controles de segurança continuamente, especialmente para auditorias do SOC 2 Tipo II. Este monitoramento servirá como prova que será compartilhada com os auditores. Isso pode ser obtido por meio da implementação de uma ferramenta que possa automatizar o processo de monitoramento e coleta de provas.

Realizar análise de gaps

Antes da auditoria do SOC 2 propriamente dita, realizar uma análise de gaps para descobrir se há algum ponto fraco nos seus sistemas. Corrija quaisquer problemas modificando fluxos de trabalho, implementando ou ajustando controles de segurança etc.

Executar o treinamento de conscientização

É importante realizar um programa de conscientização de segurança para todos os funcionários, detalhando suas funções no cumprimento de determinados controles de segurança e criação e manutenção de um ambiente seguro.

Realizar testes de penetração

O teste de penetração, também chamado de hacking ético, é uma prática de segurança cibernética projetada para avaliar a segurança de sistemas ou redes em uma organização. Ele geralmente é realizado por um terceiro qualificado, conhecido como testador de penetração ou hacker ético, que tenta explorar vulnerabilidades nas defesas do sistema. Este é um requisito obrigatório para uma auditoria do SOC 2, pois ajudará a identificar qualquer vulnerabilidade de segurança presente na sua rede.

Relatórios detalhados de eventos de segurança

Manter relatórios detalhados sobre todos os eventos ou incidentes de segurança que ocorrem na sua rede, incluindo como um determinado evento ou incidente foi divulgado, as medidas tomadas para resolvê-lo e o nível de dano causado à organização. Isso mostrará sua transparência e vai beneficiá-lo durante a auditoria do SOC 2.

Resposta a incidentes e alertas

Para cumprir o SOC 2, as organizações devem identificar e abordar as ameaças à segurança prontamente. Isso exige sistemas de alerta para incidentes como transferências não autorizadas de arquivos e logins de contas, juntamente com um plano robusto de resposta a incidentes e recuperação. Soluções automatizadas de segurança cibernética ajudam no monitoramento desses eventos. Quando alertada, sua organização deve seguir o seu plano de resposta a incidentes, que incluirá etapas de contenção, investigação, remediação e comunicação..

Cumpra o SOC 2 usando o EventLog Analyzer

O EventLog Analyzer é uma ferramenta valiosa para atingir e manter a conformidade com o SOC 2. Ele simplifica a auditoria de conformidade e melhora a segurança da rede por meio do gerenciamento de logs, análise de ameaças, e correlação de eventos em tempo real.

O mecanismo de correlação de eventos em tempo real desempenha um papel fundamental na garantia da proteção do sistema e comunicação, correlacionando dados de diferentes fontes de logs para detectar ameaças como acesso não autorizado, violações de dados e vulnerabilidades do sistema. Além disso, seu recurso de gerenciamento de conformidade integrado simplifica a auditoria de conformidade de TI com relatórios prontos, ajudando-o a cumprir requisitos regulatórios como o SOC 2.