O QUE É UMATAQUE CIBERNÉTICO?

- O que é um ataque cibernético?

- Impacto no mundo real: Ataques cibernéticos marcantes em todo o mundo

- História: Uma breve linha do tempo das principais ameaças cibernéticas

- Tipos de ameaças

- Ameaças emergentes: Novas fronteiras na segurança cibernética

- Por que a segurança cibernética é fundamental?

- Custo das violações de dados

- A necessidade de uma estratégia de defesa proativa

- Como as soluções de SIEM podem prevenir ataques cibernéticos

O que é um ataque cibernético?

Um ataque cibernético é uma tentativa de hackers ou agentes mal-intencionados de danificar, interromper ou obter acesso não autorizado a sistemas de computadores, redes ou dispositivos digitais, muitas vezes com a intenção de roubar, alterar ou destruir dados. Esses ataques podem atingir indivíduos, organizações, governos ou nações inteiras.

Impacto no mundo real: Ataques cibernéticos marcantes em todo o mundo

- 2017Violação de dados da Equifax

Uma das maiores violações já registradas, ela expôs as informações pessoais de 147 milhões de pessoas, incluindo números de Previdência Social, datas de nascimento e endereços. A violação custou mais de US$ 4 bilhões à Equifax no total.

- 2017 Ataque de ransomware à WannaCry

Este ataque global de ransomware afetou mais de 200.000 computadores em 150 países, paralisando hospitais, empresas e residências. Os danos deste único ataque foram estimados em bilhões de dólares.

- 2020 Ataque à SolarWinds

Um ataque sofisticado à cadeia de suprimentos que comprometeu os sistemas de milhares de organizações, incluindo várias agências governamentais dos Estados Unidos. Este ataque destacou as vulnerabilidades mesmo nas redes mais seguras.

- 2021 Vulnerabilidade do Apache Log4j

A vulnerabilidade “Log4Shell” na biblioteca Apache Log4j apresentou um risco crítico de execução remota de código. Em função do seu uso generalizado em sistemas e aplicações em todo o mundo, a falha levou a esforços de exploração imediatos e extensos, revelando vulnerabilidades na cadeia de suprimentos global de software.

- 2023 Ataque à MOVEit

Hackers exploraram uma vulnerabilidade de segurança na MOVEit, uma ferramenta de transferência de arquivos utilizada por organizações em todo o mundo para lançar ataques de exfiltração de dados que afetaram centenas de empresas.

De acordo com umrelatório da Cybersecurity Ventures, espera-se que os danos de crimes cibernéticos atinjam US$ 8 trilhões anualmente até 2023.

História: Uma breve linha do tempo das principais ameaças cibernéticas ao longo dos anos

- 1971

- 1986

- 1988

- 1990s

- Early 2000s

- Mid-2000s

- 2010s

- Present

1971 - Worm Creeper

O worm Creeper é considerado um dos primeiros exemplos de malware autorreplicante. Ele se espalhou pela ARPANET, exibindo a mensagem “I’m the creeper, catch me if you can!”. (Eu sou o creeper, me pegue se puder!)

1986 - Vírus Brain

O vírus Brain foi um dos primeiros vírus de PCs. Ele infectou setores de inicialização de disquetes, tornando os sistemas mais lentos e exibindo um aviso de direitos autorais.

1988 - Worm Morris

Criado por Robert Tappan Morris, o worm Morris foi um dos primeiros vírus da Internet. Ele inadvertidamente provocou transtornos generalizados, deixando milhares de computadores lentos.

Década de 1990 - Emergência do malware

A década de 1990 testemunhou o surgimento de vários tipos de malware, incluindo vírus, worms e Cavalos de Troia. Exemplos marcantes incluem os vírus Michelangelo e Melissa.

Início dos anos 2000s - Code Red e Nimda

O worm Code Red tinha como alvo os servidores Microsoft IIS, enquanto o Nimda espalhava-se rapidamente por meio de anexos de e-mail e compartilhamentos de rede.

Meados dos anos-2000s -Botnets e phishing

Surgimento de botnets como o Worm Storm, capazes de lançar ataques DDoS. Os ataques de phishing aumentaram, enganando os usuários para que revelassem informações confidenciais.

Década de 2010 - Domínio do ransomware

Os ataques de ransomware aumentaram, com exemplos famosos como o CryptoLocker e WannaCry. Ataques patrocinados pelo Estado, como o Stuxnet, demonstraram o potencial de danos cibernéticos e físicos.

Atualmente - APTs

Ameaças persistentes avançadas (APTs) são ataques muito sofisticados que visam organizações ou entidades específicas. Esses ataques envolvem campanhas prolongadas e furtivas de exfiltração de dados ou espionagem.

Tipos de ameaças cibernéticas

Malware

Malware é um termo amplo para softwares maliciosos, incluindo vírus, worms e Cavalos de Troia. O malware é projetado para se infiltrar em sistemas, roubar dados, interromper operações ou obter acesso não autorizado.

Saiba maisRansomware

O ransomware criptografa os dados da vítima e exige um resgate pela sua descriptografia. Exemplos famosos incluem o CryptoLocker, Ryuk e Maze.

Saiba maisPhishing

O phishing envolve enganar os indivíduos para que eles revelem informações confidenciais por meio de e-mails, sites ou mensagens fraudulentos. O spear phishing tem como alvo indivíduos específicos.

Saiba maisEngenharia social

Esta técnica manipula os indivíduos para que eles divulguem informações confidenciais. Ela frequentemente explora vulnerabilidades psicológicas para obter acesso não autorizado.

Saiba maisUm estudo da Universidade de Maryland constatou que um ataque cibernético ocorre a cada 39 segundos em média.

Ameaças emergentes

Ataques alimentados por IA

Agentes maliciosos estão usando a IA e machine learning para aumentar a sofisticação dos ataques. E-mails de phishing gerados por IA e ataques deepfake estão aumentando.

Saiba maisVulnerabilidades da IoT

A proliferação de dispositivos da Internet das Coisas (IoT) introduziu novos desafios de segurança. Dispositivos vulneráveis podem ser explorados para obter acesso às redes.

Saiba maisAtaques à cadeia de suprimentos

Os invasores têm como alvo vendedores ou fornecedores terceirizados para comprometer organizações maiores. Os ataques SolarWinds e Kaseya são exemplos recentes.

Saiba maisAtaques ciberfísicos

Ataques que visam infraestruturas críticas, como redes elétricas e sistemas de transporte, representam uma ameaça à segurança física.

Quantum computing threats

O advento da computação quântica poderá quebrar os métodos de criptografia existentes, levando à necessidade de soluções criptográficas resistentes ao quantum.

Saiba maisPor que a segurança cibernética é fundamental para as empresas?

A transformação digital expansiva desbloqueou níveis de eficiência, conectividade e inovação inéditos. Porém, com esses avanços surgem muitas vulnerabilidades. Veja por que a segurança cibernética se tornou inegociável para as empresas:

- Dependência digital: Conforme as empresas, governos e indivíduos se tornam mais dependentes dos sistemas digitais, o impacto potencial dos ataques cibernéticos aumenta. Uma violação pode interromper operações, vazar dados confidenciais e minar a confiança.

- Implicações econômicas: Os ataques cibernéticos podem levar a perdas financeiras significativas, não apenas em função das consequências imediatas de um ataque, mas também devido à perda posterior de confiança do consumidor e implicações legais potenciais.

- Onipresença de dispositivos conectados: A IoT levou a um aumento no número de dispositivos conectados. Cada dispositivo representa um ponto de entrada potencial para ataques cibernéticos.

- Cenário de ameaças em evolução: As ameaças cibernéticas não são estáticas. Elas evoluem, adaptam-se e se tornam mais sofisticadas. As empresas devem ser proativas nos seus esforços de segurança cibernética para combater estas ameaças em evolução e proteger seus ativos.

Custo das violações de dados: Impactos financeiros e de reputação

Impacto financeiro:

As violações de dados têm consequências financeiras substanciais. Os custos incluem honorários advocatícios, multas, investigações forenses, recuperação de dados e possíveis acordos legais.

Fonte: Relatório de investigações de violações de dados da Verizon de 2023

Danos à reputação:

Uma violação de dados pode levar à perda de confiança e fidelidade do cliente. As organizações podem ter dificuldades para recuperar sua reputação, o que por sua vez pode afetar os seus resultados financeiros negativamente a longo prazo.

Consequências legais e regulatórias:

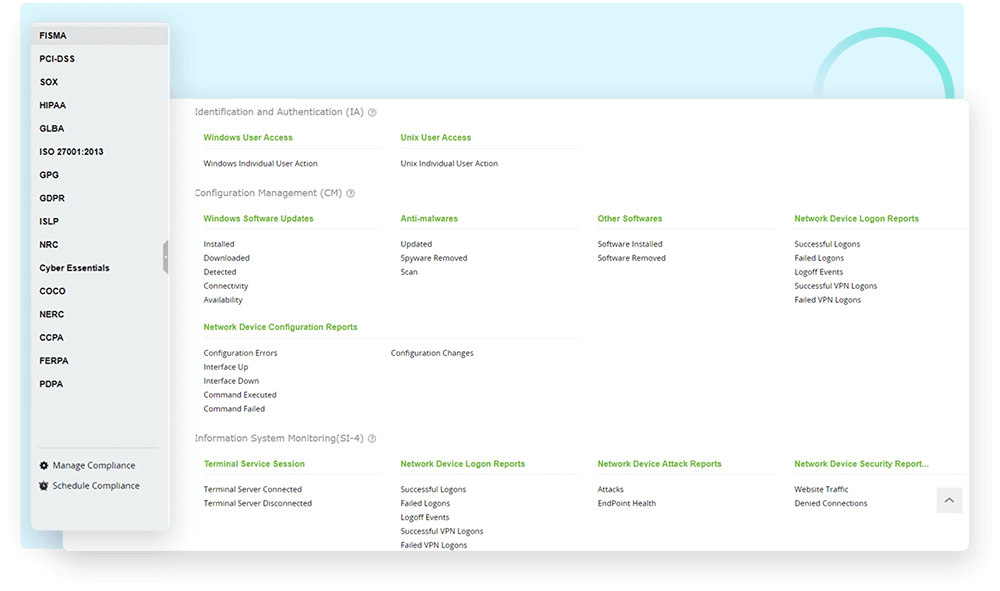

Muitos setores estão sujeitos a regulamentos de proteção de dados. O descumprimento de regulamentos como o PCI DSS, FISMA, the GDPR, ou HIPAA pode resultar em penalidades severas.

Veja as suas economias em tempo real!

Nossa calculadora de ROI mostra quanto você pode economizar com o Log360

Como prevenir um ataque cibernético

As organizações devem ter uma estratégia de defesa proativa para proteger seus negócios contra ataques cibernéticos. A segurança cibernética proativa envolve antecipar e prevenir ameaças antes que elas ocorram. Ela envolve estratégias como caça a ameaças, monitoramento contínuo, avaliações de vulnerabilidade e implementação de controles de segurança para reduzir as superfícies de ataque.

Vantagens das defesas proativas

- Impacto reduzido A defesa proativa minimiza o impacto de violações potenciais. Ao identificar vulnerabilidades e resolvê-las antes que os invasores consigam explorá-las, as organizações podem reduzir significativamente o risco de comprometimento dos dados.

- Reduções de custos Embora investir na defesa proativa exija recursos, o custo de mitigar uma violação é sempre muito mais alto. As violações de dados podem levar a multas legais, perda de clientes, danos à reputação e despesas de recuperação.

- Economias de tempo Responder a uma violação é algo demorado e pode interromper as operações de negócio. Medidas proativas evitam esses contratempos, permitindo que as organizações se concentrem no crescimento e não na recuperação.

- Proteção da reputação Uma violação de dados pode minar a confiança e prejudicar a reputação de uma empresa. A proteção proativa de dados demonstra o compromisso com a segurança, promovendo a confiança do cliente.

Para defender sua organização contra ameaças cibernéticas proativamente, ferramentas como gerenciamento de logs e soluções de gerenciamento de informações e eventos de segurança (SIEM) serão muito úteis.

Recursos de SIEM relacionados

- Ebooks

- Whitepapers

- Case Studies

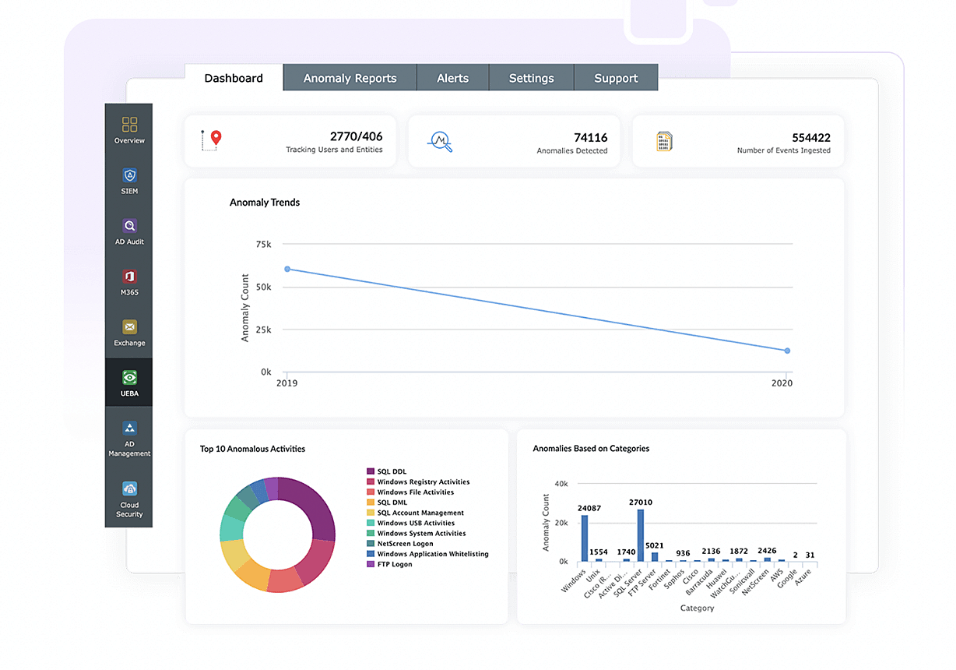

Como o SIEM ajuda a prevenir ataques cibernéticos

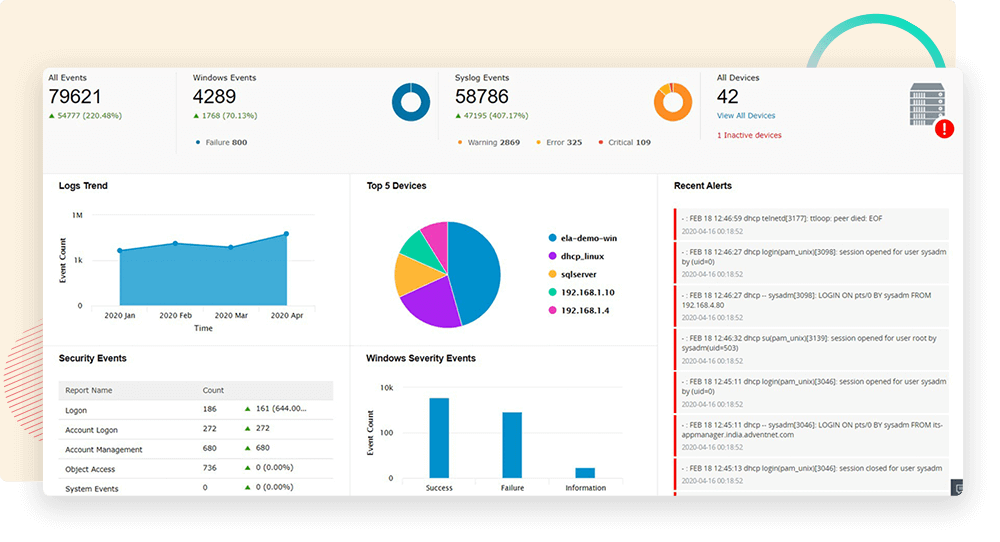

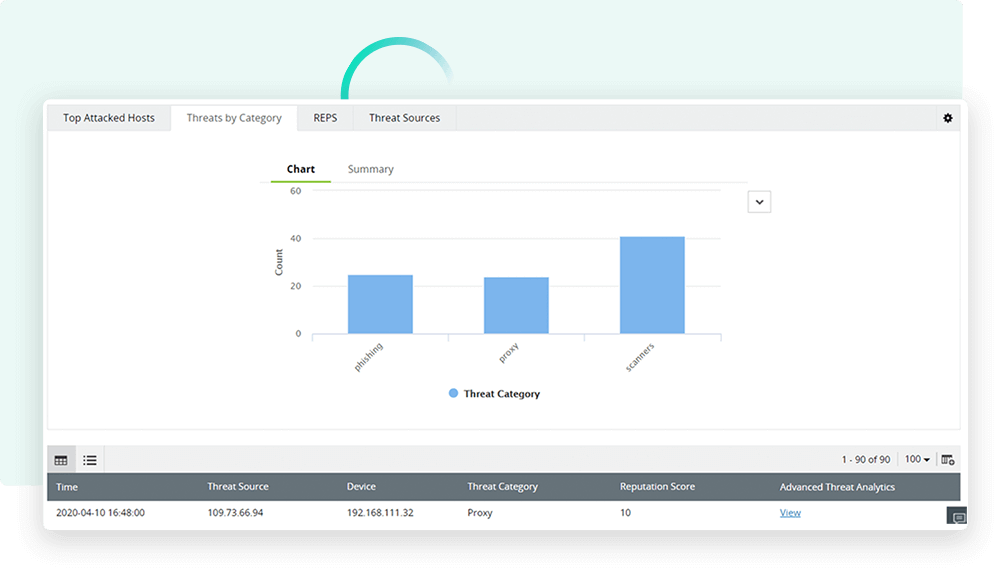

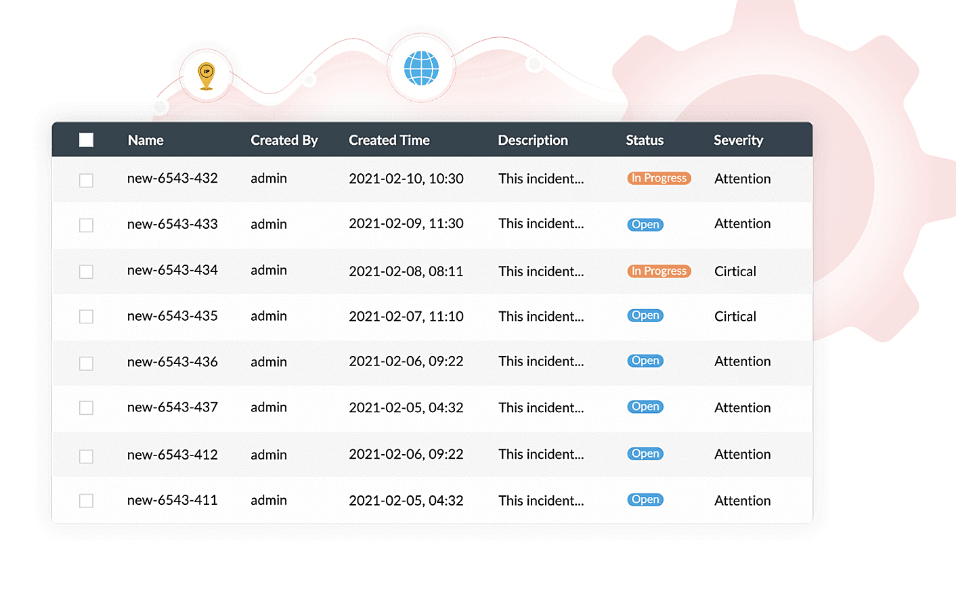

Usar uma solução de SIEM como o Log360 ajuda as organizações a melhorar sua postura de segurança, responder a ameaças potenciais rapidamente, manter a conformidade regulatória, manter-se atualizadas sobre ameaças emergentes e alcançar uma abordagem econômica para o gerenciamento de segurança. Aqui estão alguns dos principais recursos do Log360 que o ajudam a impedir ataques cibernéticos:

Monitoramento centralizado

O Log360 consolida logs de diversas fontes, como dispositivos, aplicações e bancos de dados, possibilitando que profissionais de segurança monitorem todos os eventos em uma única interface.

Detecção de ameaças em tempo real

Com seu mecanismo de correlação avançado, o Log360 identifica anomalias e atividades suspeitas conforme elas ocorrem, minimizando o tempo necessário para detectar ameaças potenciais.

Relatórios completos

O Log360 é oferecido com relatórios de conformidade prontos para uso para diversas regulamentações, garantindo que as organizações possam atender aos requisitos regulatórios com facilidade.

Análise forense

Caso um incidente de segurança ocorrer, os dados históricos e contexto fornecidos pelo Log360 podem ajudar significativamente na determinação da causa raiz, avaliação dos danos e planejamento da recuperação.

Monitoramento das atividades dos usuários

Ao rastrear as atividades do usuário em vários sistemas, o Log360 ajuda a identificar ameaças internas, uso indevido de privilégios e acesso não autorizado.

Explore a solução de SIEM da ManageEngine

O Log360 da ManageEngine, reconhecido no Gartner® Magic Quadrant™ for SIEM seis vezes consecutivas, é uma solução de SIEM unificada com recursos integrados de DLP e CASB que detecta, prioriza, investiga e responde a ameaças à segurança. Ele combina inteligência de ameaças, detecção de anomalias baseada em machine learning e técnicas de detecção de ataques baseadas em regras para detectar ataques sofisticados e oferece um console de gerenciamento de incidentes para remediar as ameaças detectadas com eficácia. O Log360 oferece visibilidade holística de segurança em redes locais, na nuvem e híbridas com suas capacidades intuitivas e avançadas de análise e monitoramento de segurança. Experimente o Log360 hoje mesmo, baixando um teste gratuito de 30 dias do produto, sem restrições.