O que é arquitetura de segurança na nuvem?

A criação e implementação de estratégias, tecnologias e práticas visando proteger seu ambiente na nuvem é chamada de arquitetura de segurança na nuvem. Também conhecida como arquitetura de segurança de computação na nuvem, ela ajuda as organizações a definir camadas de segurança, regras de segurança, melhores práticas e outras técnicas de governança necessárias para extrair o melhor de seu ambiente na nuvem. A arquitetura na nuvem, por outro lado, refere-se à organização e ao design de todo o hardware, software, dados e tecnologias utilizados em seu ambiente na nuvem da maneira que melhor atenda aos requisitos de negócios.

Qualquer organização que queira adotar a nuvem deve ter sua arquitetura na nuvem e arquitetura de segurança na nuvem mapeadas.

Uma arquitetura eficaz de segurança na nuvem garante que sua organização esteja em conformidade com as normas, proteja dados sensíveis e seja capaz de se adaptar ao panorama de ameaças na nuvem em evolução.

Importância da arquitetura de segurança na nuvem

A criação de uma arquitetura de segurança na nuvem ajuda as organizações a:

- Entender cada detalhe intrincado de seu ambiente na nuvem.

- Detectar quaisquer riscos ou vulnerabilidades potenciais no sistema.

- Criar um plano de defesa rápido em caso de violação, pois eles estarão familiarizados com todas as capacidades de segurança.

- Evitar configuração incorreta.

- Garantir a utilização adequada das finanças, pois a arquitetura pode garantir que apenas as medidas de segurança essenciais sejam implementadas.

- Adaptar-se à natureza dinâmica do panorama de ameaças utilizando uma arquitetura na nuvem mais flexível, mas bem construída e segura.

- Garantir a escalabilidade, pois a arquitetura de segurança fornecerá uma compreensão aprofundada do que e como eles podem dimensionar sua nuvem para cima ou para baixo.

Princípios e pilares da arquitetura de segurança na nuvem

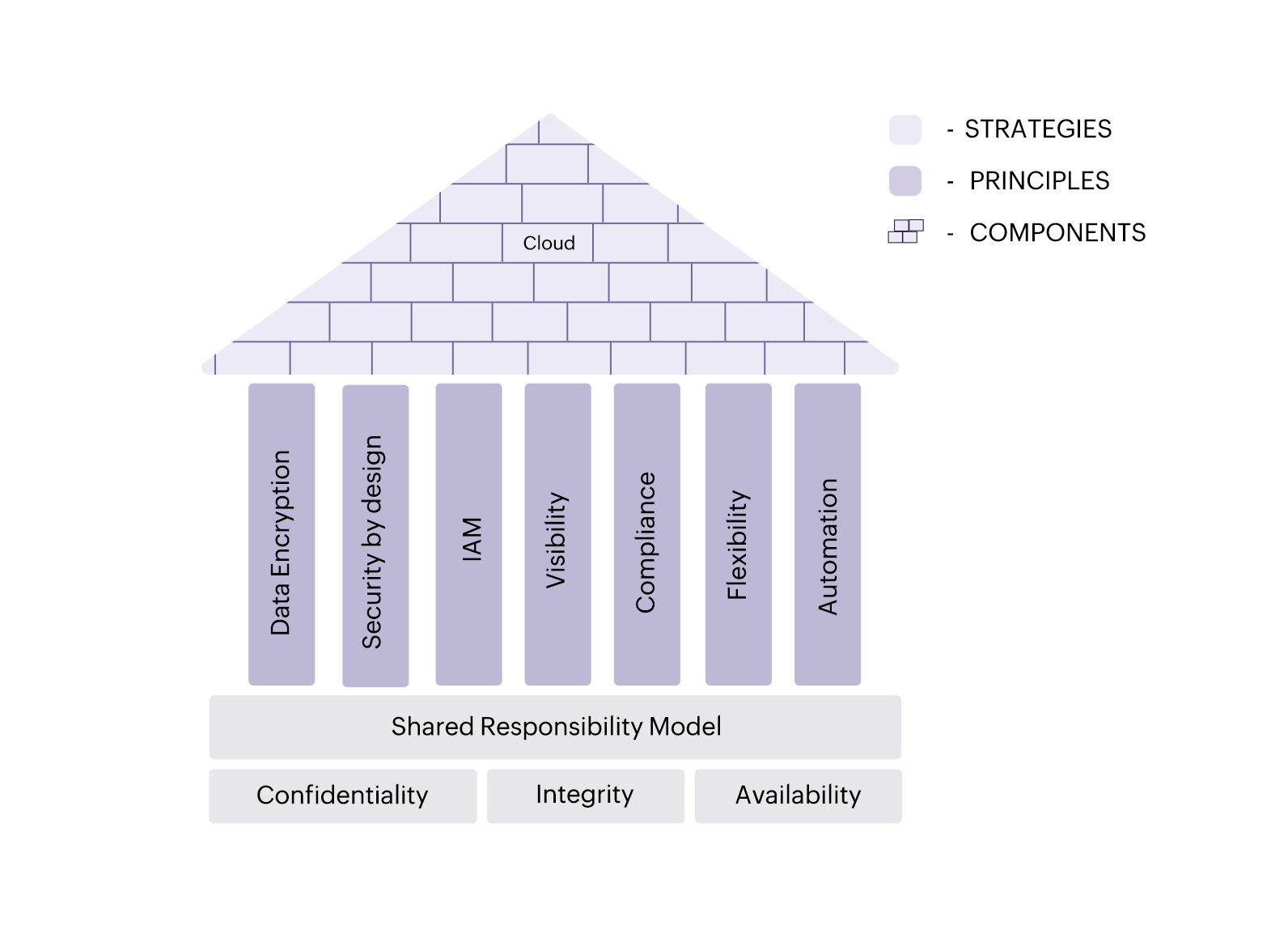

A base de uma infraestrutura na nuvem é construída sobre dois tipos de componentes: Princípios e estratégias.

- Princípios são os conceitos fundamentais que sustentam a estratégia geral para a arquitetura de segurança na nuvem, agindo como a base. Eles especificam os principais valores e requisitos que a arquitetura deve seguir.

- Estratégias são as práticas e táticas usadas para garantir que os princípios sejam implementados com eficácia, atuando como pilares para a infraestrutura na nuvem.

Se os princípios estabelecem a base e as estratégias são os pilares, então os componentes são os blocos de construção que constroem a estrutura principal, neste contexto, a nuvem.

Aqui está uma ilustração para ajudar a entender os conceitos fundamentais que fornecem a estrutura para a nuvem.

Figura 1: Como os vários princípios e estratégias da arquitetura de segurança na nuvem dão suporte à nuvem

Os quatro princípios que formam a base da arquitetura de segurança na nuvem são:

- Confidencialidade: Isso significa que a privacidade dos dados deve ser mantida. As organizações devem tomar todas as ações necessárias para garantir que agentes mal-intencionados não entrem em seu ecossistema na nuvem.

- Integridade: Isso significa que a precisão dos dados deve ser mantida. As organizações precisam garantir que seus dados não sejam adulterados no processo de trânsito de maneira não autorizada ou mal-intencionada.

- Disponibilidade: Isso significa que os dados devem estar sempre acessíveis sem comprometer a integridade e a confidencialidade. As organizações precisam usar servidores, redes e aplicações suficientes para garantir que os dados estejam disponíveis mesmo em momentos de falha de rede ou servidor.

- O modelo de responsabilidade compartilhada: Este modelo descreve as funções dos consumidores e provedores de serviços na nuvem. Ele também define a extensão da responsabilidade pela proteção da nuvem, tanto para o provedor quanto para o usuário. Geralmente, os provedores de serviços são responsáveis pela infraestrutura subjacente, e os clientes são responsáveis pelo acesso, criptografia de dados e outras configurações. Você pode ler sobre o modelo de responsabilidade compartilhada da AWS aqui para saber mais sobre como os provedores de serviços na nuvem (CSP) e os clientes compartilham geralmente a responsabilidade. Dependendo do CSP, as responsabilidades compartilhadas podem variar. Todas as informações no blog acima são estritamente pertinentes apenas para a AWS e seus clientes.

Assim como a funcionalidade dos pilares em um edifício de concreto, a arquitetura de segurança na nuvem também tem várias estratégias que mantêm sua estrutura unida para garantir a segurança da nuvem. Essas estratégias são:

- Criptografia de dados: Uma das maneiras mais eficazes de garantir a confidencialidade de seus dados é convertendo-os em texto cifrado ilegível.

- Segurança por design: Esse método garante que a segurança esteja em primeiro lugar em cada estágio do projeto, desenvolvimento e implantação. Usando táticas como privilégio mínimo, codificação segura e testes regulares de segurança, a segurança por design visa criar ambientes na nuvem seguros.

- IAM: O IAM é uma abordagem pela qual os administradores determinam quais usuários podem acessar quais recursos e de que forma. Geralmente, é recomendável que os administradores de TI sigam os princípios de isolamento (de dados sensíveis) e privilégio mínimo (para usuários) para garantir a confidencialidade e a integridade.

- Visibilidade: Manter a visibilidade na nuvem pode ajudar as organizações a monitorar o desempenho, identificar e solucionar problemas, detectar oportunidades de expansão ou redução e reconhecer ameaças à segurança. O uso de ferramentas SIEM pode evitar muitos problemas, automatizando a maior parte do trabalho mencionado acima.

- Conformidade: Conformidades como GDPR, PCI-DSS e ISO ajudam as organizações a integrar padrões e regulamentos do setor em seu ambiente na nuvem. A adesão à conformidade é uma indicação de observação constante de seu ambiente na nuvem, da segurança proativa e da adaptabilidade ao ambiente dinâmico. A conformidade com a segurança na nuvem pode ser extensa e confusa, mas não se você estiver preparado. Saiba mais sobre sua importância, estruturas, melhores práticas e padrões populares aqui.

- Flexibilidade: Permite que sua nuvem se adapte às necessidades em constante mudança das organizações. A flexibilidade garante a melhoria contínua de sua nuvem sem comprometer a qualidade de suas soluções de segurança existentes.

- Automação: Garante movimentação rápida de dados, detecção e resposta aprimoradas a ameaças, utilização adequada de recursos e correção imediata em caso de vulnerabilidades ou configurações incorretas.

Quais são os diferentes componentes da arquitetura na nuvem para os quais a segurança deve ser garantida?

Com o suporte de estratégias, os componentes garantem que uma nuvem robusta e segura seja formada. Existem oito componentes diferentes:

- Infraestruturas físicas: Refere-se a todos os datacenters físicos, middleware, hardware, centros de armazenamento, infraestrutura de rede, e dispositivos endpoint que são necessários para executar a nuvem. Instalar câmeras de segurança e restringir o acesso ilegal são algumas das medidas que envolvem a proteção de infraestruturas físicas.

- Camada de virtualização: Refere-se ao software de virtualização, como um hipervisor ou máquinas virtuais, que ajuda a aumentar a escalabilidade e a utilização de recursos, imitando servidores, computadores e redes. Algumas das etapas para proteger a camada de virtualização envolvem o gerenciamento contínuo de patches, o gerenciamento e a supervisão do acesso de administrador às VMs.

- Gerenciamento e orquestração: Refere-se a todas as ferramentas que ajudam a monitorar e registrar em log, gerenciar conformidade, orquestrar e gerenciar cargas de trabalho, automatizar processos e gerenciar identidades na nuvem. Instalar soluções SIEM, automatizar a resposta a ameaças e garantir a conformidade são algumas medidas de segurança dentro desse componente.

- Serviços de armazenamento: Refere-se a vários serviços usados para backup e recuperação de desastres na nuvem. Também inclui serviços de transferência de dados, como o Google Cloud CDN, serviços de armazenamento, como o AWS S3, ou armazenamento de arquivos, como o Azure Files. A segurança desses serviços pode ser garantida pela criptografia de dados, privilégios controlados e acessos.

- Serviços de rede: Refere-se a todas as aplicações de middleware que permitem a comunicação entre CSPs, usuários e outras redes. Alguns dos serviços que se enquadram nessa categoria são VPNs, CDNs e serviços de segurança de rede, como grupos de firewall e grupos de segurança. O grupo de segurança da Amazon VPC é um exemplo. Implementar firewalls seguros, sistemas de detecção e prevenção de invasões e grupos de segurança para comunicações de rede são algumas maneiras de proteger esses serviços.

- Serviços de segurança: Refere-se a vários serviços de segurança, como criptografia, e produtos que viabilizam a segurança de endpoint, dados, rede, perímetro e aplicações usados para proteger recursos na nuvem. Também inclui ferramentas de segurança na nuvem, como SIEM ou IAM, que ajudarão a fortalecer sua postura de segurança.

- Serviços de computação: Refere-se ao ambiente de computação que fornece configurações virtualizadas para executar aplicações como contêineres, VMs ou serviços gerenciados, como o Google App Engine. Essa camada pode ser protegida usando ferramentas de segurança de tempo de execução, aplicando patches e usando soluções de segurança de contêiner para verificar vulnerabilidades.

- Serviços de banco de dados: Refere-se aos diferentes tipos de bancos de dados, como RDBMS (Relational Database Management Systems), NoSQL, banco de dados de séries temporais e serviços de bancos de dados gerenciados. Eles são usados para armazenar dados, consultá-los quando necessário e gerenciá-los. O SQL Database do Azure é um exemplo. A proteção desses serviços envolverá a criptografia do conteúdo do banco de dados, a implementação de ferramentas de monitoramento da atividade do banco de dados e o uso de firewalls de banco de dados.

Esses componentes mudam com uma alteração no modo de implantação ou no modelo de serviço? Não, mas as responsabilidades serão alteradas. Vamos nos aprofundar.

Arquitetura de segurança na nuvem para nuvens públicas, privadas, híbridas e multinuvem

Com base no modo de implantação, os diferentes tipos na nuvem são: pública, privada, híbrida e multinuvem.

Nuvem pública

Os ambientes de nuvem pública são os serviços e a infraestrutura na nuvem mantidos por um provedor de serviços externo que disponibiliza esses serviços aos assinantes pela Internet.

Arquitetura: A maioria dos componentes na nuvem pública é gerenciada e controlada apenas pelo provedor de serviços. Na maioria das vezes, os clientes são responsáveis apenas por garantir o acesso seguro dos usuários, a segurança de dados, o monitoramento e o registro em log de usuários e a adesão à conformidade.

Consulte a Tabela 1 para entender o escopo de responsabilidade dos usuários e CSPs na nuvem pública.

Nuvem privada

Em um modelo na nuvem privada, os serviços e a infraestrutura são mantidos por uma organização de forma privada. O acesso a esses serviços é limitado a um pequeno grupo de usuários que pertencem à organização.

Arquitetura: Como em nuvens públicas, a maioria dos componentes é gerenciada por CSPs. No entanto, como essa nuvem é usada por uma única organização, haverá maior segurança e maior controle de seu ambiente na nuvem.

Consulte a Tabela 1 para entender o escopo de responsabilidade dos usuários e CSPs em nuvens privadas.

Nuvem híbrida

Os modelos de nuvem híbrida são um tipo misto de computação na nuvem que permite que as organizações aproveitem a escalabilidade e as vantagens de custo do modelo na nuvem pública, ao mesmo tempo em que investem em alguma infraestrutura na nuvem privada especificamente para a proteção de dados sensíveis.

Arquitetura: As nuvens pública e privada são responsáveis pela orquestração de serviços e transferência de dados entre elas

Consulte a Tabela 1 para entender o escopo de responsabilidade dos usuários e CSPs em nuvens híbridas.

Multinuvem

São combinações na nuvem estrategicamente escolhidas que podem incluir serviços prestados de vários ambientes de nuvem pública ou de vários ambientes na nuvem privada.

Arquitetura: Como isso envolve vários locatários, a responsabilidade também será diversificada e dependerá muito mais do usuário do serviço do que do provedor.

Consulte a Tabela 1 abaixo para entender o escopo de responsabilidade dos usuários e CSPs em várias nuvens.

Tabela 1: Compartilhamento de responsabilidade entre CSP e usuário em serviços públicos, privados, híbridos e multinuvem

| Responsabilidade baseada no modo de implantação | ||||

|---|---|---|---|---|

| Nuvem pública | Nuvem privada | Nuvem híbrida | Multinuvem | |

| Infraestrutura física | CSP: Responsabilidade total. | CSP: Responsabilidade total se o datacenter estiver fora do local. Usuário: Responsabilidade total se o datacenter estiver no local. | CSP: Responsabilidade total. Usuário: Responsável somente se possuir datacenters. | CSP: Responsabilidade total. |

| Camada de virtualização | CSP: Implantar, alocar e gerenciar. Usuário: Configuração e segurança. | CSP: Implantar, alocar e gerenciar. Usuário: Configuração e segurança. | CSP: Implementar, gerenciar e proteger. Usuário: Configuração, segurança e utilização ideal de recursos. | CSP: Implementar e gerenciar a infraestrutura. Usuário: Configuração e gerenciamento dos serviços que possui. |

| Gerenciamento e orquestração | CSP: Implantar e gerenciar ferramentas. Usuário: Configuração, monitoramento, alertas e uso adequado. | CSP: Implantar e gerenciar ferramentas. Usuário: Configuração, monitoramento, alertas e uso adequado. | CSP: Implantar e gerenciar ferramentas. Usuário: Configuração, monitoramento, alertas e uso adequado. | CSP: Implementar, controlar, automatizar e governar as ferramentas. Usuário: Configuração, monitoramento e gerenciamento de seus recursos. |

| Serviços de armazenamento | CSP: Segurança, CIA de dados, gerenciamento. Usuário: Controles de acesso, chave de criptografia, políticas de retenção. | CSP: Segurança, CIA de dados, gerenciamento. Usuário: Controles de acesso, chave de criptografia, políticas de retenção. | CSP: Segurança, CIA de dados, gerenciamento, backup em ambas as nuvens. Usuário: Configurar, gerenciar, migrar, replicar e sincronizar entre a nuvem privada e pública. | CSP: Provisionamento e gerenciamento do armazenamento. Usuário: Configurar, gerenciar armazenamento, políticas de backup e controles de acesso. |

| Serviços de rede | CSP: Gerenciar e manter o desempenho e a segurança. Usuário: Configuração de definições de rede e segurança, monitoramento de tráfego e definição de ACLs de rede. | CSP: Gerenciar e manter o desempenho e a segurança. Usuário: Configuração de definições de rede e segurança, monitoramento de tráfego e definição de ACLs de rede. | CSP: Gerenciar e manter a conectividade e a comunicação segura entre duas nuvens. Usuário: Regras de firewall para comunicação segura, políticas de roteamento, desempenho de rede e segurança entre nuvens. | CSP: Gerenciar e manter a conectividade e a comunicação segura entre duas nuvens. Usuário: Configuração da rede, estabelecer uma comunicação segura. |

| Serviços de segurança | CSP: Configurar, implementar e gerenciar a segurança. Usuário: Controlar o acesso do usuário, configurar regras de firewall, criptografia de dados e adesão à conformidade. | CSP: Configurar, implementar e gerenciar a segurança. Usuário: Controlar o acesso do usuário, configurar regras de firewall, criptografia de dados e adesão à conformidade. | CSP: Configurar e gerenciar serviços e ferramentas. Usuário: Gerenciar políticas, controles, chaves e conformidade e ficar atento a ameaças ou agentes mal-intencionados. | CSP: Fornecer e gerenciar serviços e ferramentas. Usuário: Configurar e gerenciar políticas, chaves, controles e adesão à conformidade. |

| Serviços de computação | CSP: Implantar, gerenciar e manter o desempenho. Usuário: Configurar VMs, otimizar o desempenho. | CSP: Implantar, gerenciar e manter o desempenho. Usuário: Configurar VMs, otimizar o desempenho. | CSP: Implantar, gerenciar e manter o desempenho, em ambas as nuvens. Usuário: Configurar VMs, otimizar o desempenho e o uso de recursos em ambas as nuvens. | CSP: Implantar e gerenciar. Usuário: Configurar e gerenciar seus serviços. |

| Serviços de banco de dados | CSP: Escalabilidade, criar backups, manter e gerenciar. Usuário: Definir esquemas de banco de dados, gerenciar ACLs, conformidade. | CSP: Escalabilidade, criar backups, manter e gerenciar. Usuário: Definir esquemas de banco de dados, gerenciar ACLs, conformidade. | CSP: Escalabilidade, criar backups, manter e gerenciar serviços. Usuário: Definição de esquemas de banco de dados, gerenciamento de desastres e conformidade em ambas as plataformas. | CSP: Fornecer bancos de dados. Usuário: Configurar e gerenciar completamente. |

Arquitetura de segurança na nuvem: Software como serviço (SaaS), Plataforma como serviço e Infraestrutura como serviço

Com base nos modelos de serviço na nuvem, existem diferentes tipos de nuvem: SaaS, PaaS e IaaS.

Software como serviço (SaaS) é uma abordagem em que os usuários acessam o serviço pela Internet e normalmente pagam apenas pelos serviços nos quais se inscreveram. O Microsoft 365 é um exemplo.

Plataforma como serviço (PaaS) é uma abordagem em que o CSP trabalha como um terceiro e hospeda tudo o que um desenvolvedor pode precisar, incluindo hardware, software e ferramentas de desenvolvimento, que podem ser acessíveis pela Internet em um estilo de pagamento conforme o uso. O Google Kubernetes Engine é um exemplo.

Infraestrutura como serviço (IaaS) é uma abordagem em que o CSP aluga toda a infraestrutura computacional necessária para os usuários. Os componentes incluem armazenamento, servidores, máquinas virtuais, rede, segurança, e as ferramentas de implantação, enquanto os usuários só precisam lidar com dados, aplicações, tempo de execução e middleware. O AWS EC2 é um exemplo.

Uma breve explicação de quem é responsável pelo que nesses tipos de modelos de serviço é fornecida na Tabela 2.

Tabela 2: Compartilhamento de responsabilidade entre CSP e usuário em IaaS, PaaS e SaaS.

| Responsabilidade baseada em modelos de serviços na nuvem | |||

|---|---|---|---|

| IaaS | PaaS | SaaS | |

| Infraestrutura física | CSP: Completamente responsável. | CSP: Completamente responsável. | CSP: Completamente responsável. |

| Camada de virtualização | CSP: Completamente responsável. | CSP: Completamente responsável. | CSP: Completamente responsável. |

| Gerenciamento e orquestração | CSP: Fornecer e gerenciar as ferramentas e a plataforma. Usuário: Configurar, gerenciar, monitorar, criar políticas, criar fluxos de trabalho de automação. | CSP: Completamente responsável. | CSP: Completamente responsável. |

| Serviços de armazenamento | CSP: Gerenciar a infraestrutura e fornecer os serviços necessários. Usuário: Configurar e gerenciar recursos alocados. | CSP: Completamente responsável. Usuário: Usa os serviços de armazenamento fornecidos pela PaaS, mas não é responsabilizável por eles. | CSP: Completamente responsável. |

| Serviços de rede | CSP: Gerenciar recursos para garantir conectividade confiável e segura. Usuário: Configurar e gerenciar serviços e regras para os recursos fornecidos. | CSP: Completamente responsável. Usuário: Usa os serviços de rede fornecidos pelo PaaS, mas não gerencia as configurações. | CSP: Completamente responsável. |

| Serviços de segurança | CSP: Fornecer os serviços de segurança necessários. Usuário: Configurar, gerenciar, atualizar e cumprir a conformidade. | CSP: Completamente responsável. | CSP: Completamente responsável. |

| Serviços de computação | CSP: Provisionar e gerenciar os recursos necessários para os clientes. Usuário: Configurar, gerenciar e fazer o ajuste fino do desempenho. | CSP: Completamente responsável. Usuário: Implantar e desenvolver apenas aplicações fornecidas pela plataforma. | CSP: Completamente responsável. |

| Serviços de banco de dados | CSP: Oferecer várias opções para implantação aos usuários. Usuário: Implantar, configurar, garantir o uso ideal e gerenciar. | CSP: Completamente responsável. Usuários: Eles interagem com APIs fornecidas pela plataforma e não gerenciam. | CSP: Completamente responsável. |

O que um arquiteto de segurança na nuvem faz?

Eles são as pessoas certas para todas as consultas sobre segurança na nuvem. Como o nome sugere, um arquiteto de segurança na nuvem é quem garante a conformidade e a segurança da infraestrutura na nuvem. Suas responsabilidades incluem:

- Avaliar os requisitos de negócios, projetar a arquitetura na nuvem, identificar os requisitos e soluções de segurança que podem atender a todas as suas necessidades e implementá-los.

- Trabalhar com as equipes de TI e monitorar a rede, identificar vulnerabilidades de segurança e tentar resolvê-las.

- Criar melhores práticas de segurança para as organizações seguirem.

- Garantir a otimização do desempenho em relação às medidas de segurança.

- Conduzir o planejamento da capacidade para garantir a escalabilidade.

- Gerenciar a documentação de configurações, políticas e procedimentos de segurança.

- Executar o gerenciamento de custos para a implementação adequada de ferramentas de segurança.

Essas são apenas algumas das responsabilidades de um arquiteto de segurança na nuvem. Como esse é um campo dinâmico, os arquitetos de segurança na nuvem precisam se manter atualizados, proativos e vigilantes sobre as mudanças que acontecem ao seu redor.