Firewalls bilden die vorderste Verteidigungslinie beim Schutz von Netzwerken vor Angriffen. Sie haben die Kontrolle über den Datenverkehr zwischen dem Internet und dem IT-Netzwerk des Unternehmens.

Die Konfiguration der Firewall-Regeln übernimmt die wichtige Aufgabe, den Datenverkehr zu regeln. Anhand der Regeln wird der ein- und ausgehende Traffic genau geprüft und gemäß den in den Regeln genannten Bedingungen zugelassen oder blockiert. Je strenger die Firewall-Regeln sind, desto stärker ist das Netzwerk. Sicherheitsadministratoren sollten darauf achten, die Firewall-Regeln optimal zu konfigurieren.

Wenn die Firewall zum ersten Mal eingesetzt wird, sollte „Block All“ (Alle blockieren) die Standardeinstellung sein. Die Zulassungskriterien sollten schrittweise festgelegt werden. Das Team kann eine Checkliste für die Zulassungskriterien verwenden.

Änderungen an der Konfiguration der Firewall-Regeln für eine bereits installierte Firewall können sich als schwierig erweisen. Diese Aufgabe ist selbst für einen erfahrenen Administrator eine Herausforderung, insbesondere wenn sie manuell durchgeführt wird. Das sind die Schwierigkeiten:

Firewall Analyzer kann alle Herausforderungen bei der Konfiguration von Firewall-Regeln bewältigen. Das Tool bietet klare Abläufe für die Durchführung von Regelkonfigurationsaufgaben.

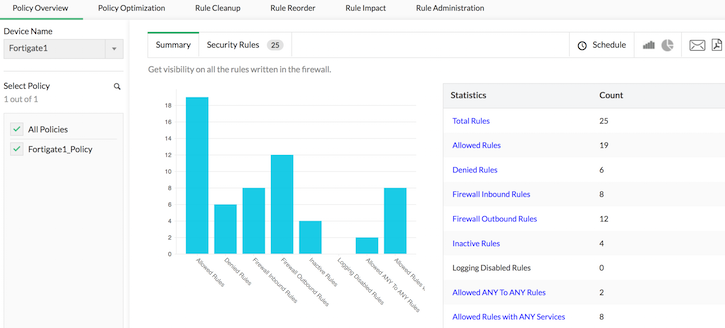

Firewall Analyzer ruft alle Regeln von den Firewall-Geräten ab. Natürlich müssen Sie die Anmeldedaten dafür konfigurieren. Das Tool erstellt eine Richtlinienübersicht und kategorisiert die verfügbaren Regeln in erlaubt, verweigert, zu moderat, eingehend, ausgehend usw.

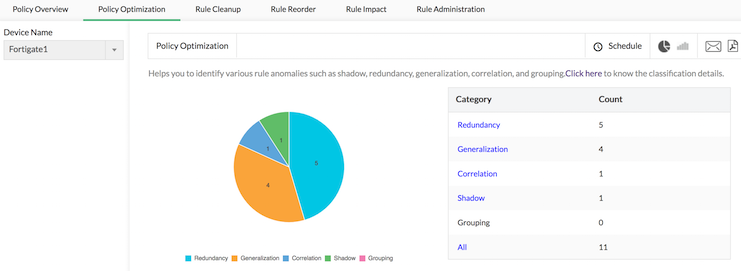

Firewall Analyzer analysiert die Regeln, um Anomalien festzustellen, und erstellt einen auf Anomalien basierenden Regelbericht. Anhand dieses Berichts können Sie Regelanomalien beseitigen, indem Sie nicht verwendete Regeln streichen und die Regeln wie vorgeschlagen neu ordnen.

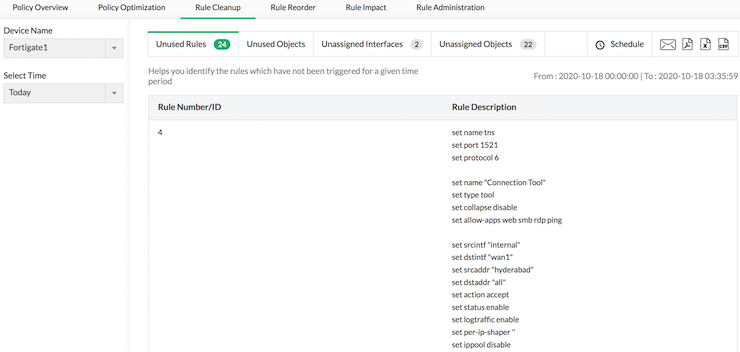

In diesem Bericht sehen Sie die ungenutzten Regeln, die im Regelsatz brachliegen. Diese können potenziell gefährlich werden, wenn ein Angreifer sie findet. Sie können sich nun darauf konzentrieren, die in dem Bericht aufgeführten nicht verwendeten Regeln zu entfernen.

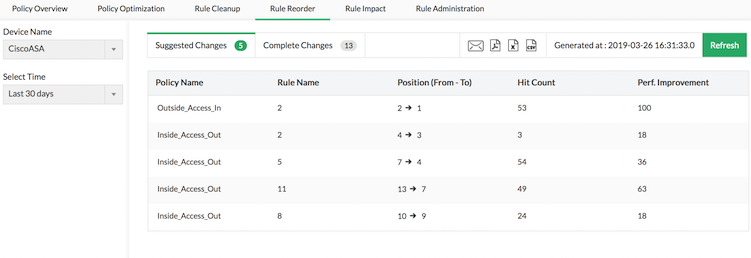

Eine weitere Technik zur Beseitigung von Regelanomalien besteht darin, die Regeln im Regelsatz neu zu ordnen. Firewall Analyzer analysiert die Anomalie und erstellt einen Bericht mit Vorschlägen zur Neuordnung der Regeln in der Liste. Sie können dies nutzen und die Reihenfolge der Firewall-Regeln ändern.

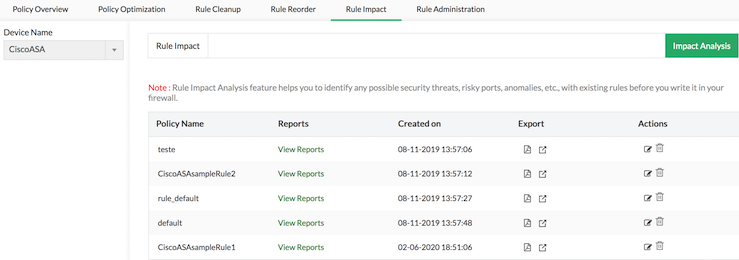

Wenn Sie versuchen, eine neue Regel zu einem Firewall-Gerät hinzuzufügen, müssen Sie sicherstellen, dass die neu hinzugefügte Regel keine negativen Auswirkungen auf bestehende Regeln hat. Das Hinzufügen einer Regel, die sich nachteilig auf eine andere Regel auswirkt, kann den Regelsatz schwächen und die Netzwerksicherheit gefährden. Nachdem Sie die Auswirkungen kennengelernt haben, nehmen Sie die erforderlichen Änderungen vor und analysieren Sie die Auswirkungen erneut. Mit diesem Verfahren können Sie negative Auswirkungen neuer Regeln verhindern.

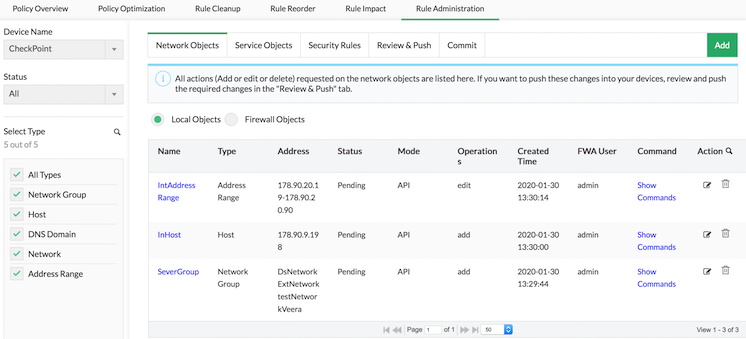

Wenn die Regel an das Firewall-Gerät übertragen wird, sollte der Workflow sicherstellen, dass die Regel vollständig übertragen wird und die Übertragung an das Gerät nicht fehlschlägt. Außerdem sollte es eine aufsichtsrechtliche Kontrolle geben,

damit sie nicht versehentlich übertragen werden. Diese Aufgabe erledigen Sie auf der Registerkarte Rule Administration (Regelverwaltung) in Firewall Analyzer. Hier können Sie neue Regeln hinzufügen oder bestehende Regeln ändern. Neue und bestehende Regeln werden im Cache von Firewall Analyzer gespeichert, sodass Sie Änderungen lokal vornehmen können, bevor Sie sie an die Geräte übertragen. Nachdem Sie die Wirksamkeit einer Regel gründlich geprüft, eine Auswirkungsanalyse durchgeführt und diese überprüft haben, können Sie die Regel ganz einfach auf Firewall-Geräte übertragen.

Zusammenfassend lässt sich sagen, dass Firewall Analyzer das Firewall-Richtlinienmanagement vereinfacht, die Konfiguration von Firewall-Regeln automatisiert und Sicherheitsadministratoren die Einhaltung von Best Practices für Firewall-Regeln ermöglicht.

Laden Sie noch heute eine kostenlose Testversion von Firewall Analyzer herunter und holen Sie das Beste aus Ihrer Firewall heraus.

Empfohlene Links

Sie erhalten eine Vielzahl an Sicherheits- und Datenverkehrsberichten, um die Sicherheitslage im Netzwerk bewerten zu können. Analysieren Sie die Berichte und ergreifen Sie Maßnahmen, um zukünftige Sicherheitsvorfälle zu vermeiden. Überwachen Sie die Internetnutzung im Unternehmen.

Das integrierte Compliance-Managementsystem automatisiert die Firewall-Compliance-Audits. Für die wichtigsten gesetzlichen Vorgaben wie PCI-DSS, ISO 27001, NIST, NERC-CIP und SANS stehen vorkonfigurierte Berichte zur Verfügung.

Die Firewall-Protokolle enthalten eine Vielzahl von Informationen zur Netzwerksicherheit. Analysieren Sie die Protokolle, um Sicherheitsrisiken für Ihr Netzwerk aufzudecken. Außerdem können Sie anhand der Internet-Datenverkehrsmuster die Kapazität planen.

Durch das Live-Bandbreiten-Monitoring können Sie ungewöhnliche Anstiege der Bandbreitennutzung identifizieren. Ergreifen Sie Maßnahmen, um die plötzliche Zunahme des Bandbreitenverbrauchs einzudämmen.

Bei Echtzeit-Benachrichtigungen über Sicherheitsvorfälle im Netzwerk können Sie sofort Abhilfemaßnahmen ergreifen. Schränken Sie die Internetnutzung ein, falls die Bandbreite gewisse Schwellenwerte überschreitet.

MSSPs können mehrere Mandanten mit exklusivem segmentiertem und geschütztem Zugriff auf ihre Daten hosten – angepasst an die jeweiligen Anforderungen. So lassen sich weltweit bereitgestellte Firewalls verwalten.