Mit detaillierten Diagrammen können Sie besser verstehen, wer welche Cloud-Apps häufig verwendet.

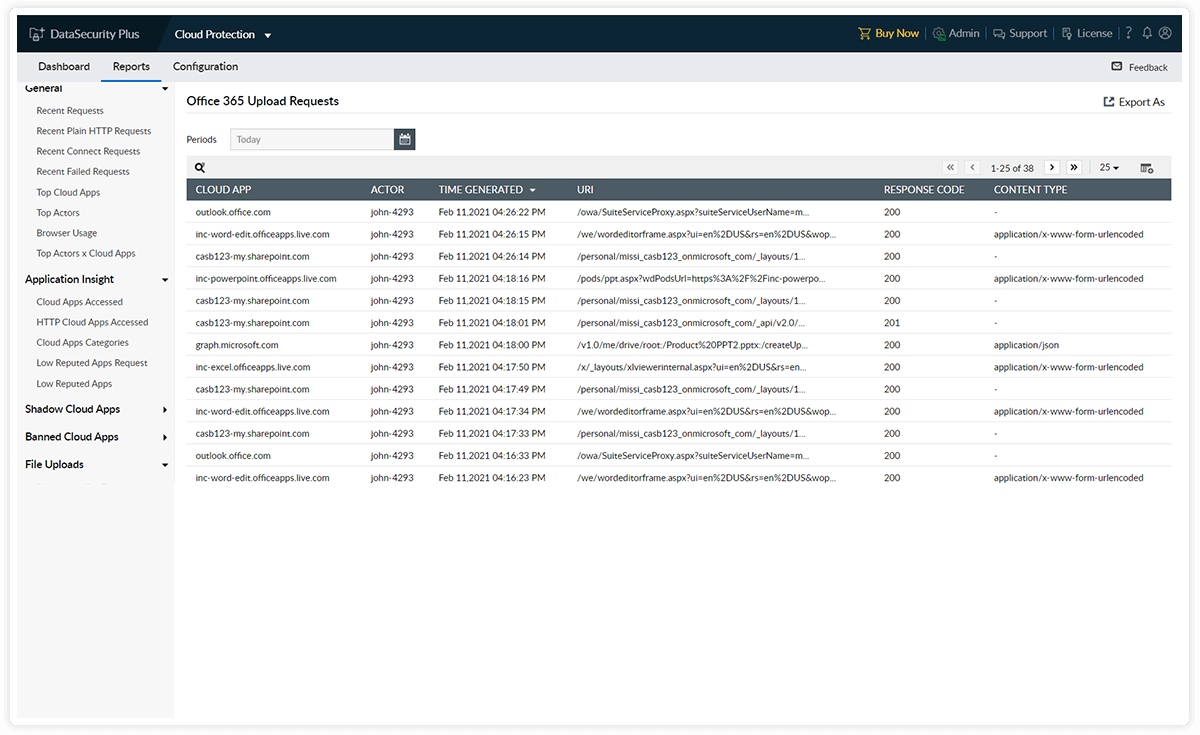

Verfolgen Sie Uploads, Downloads und andere Aktivitäten in Cloud-Speicher- und Produktivitätsplattformen nach (wie Box, Dropbox oder Microsoft 365).

1. Einblick in die Nutzung von Cloud-Apps: Mit detaillierten Diagrammen können Sie besser verstehen, wer welche Cloud-Apps häufig verwendet.

2. Analyse von Cloud-Aktivitäten: Verfolgen Sie Uploads, Downloads und andere Aktivitäten in Cloud-Speicher- und Produktivitätsplattformen nach (wie Box, Dropbox oder Microsoft 365).

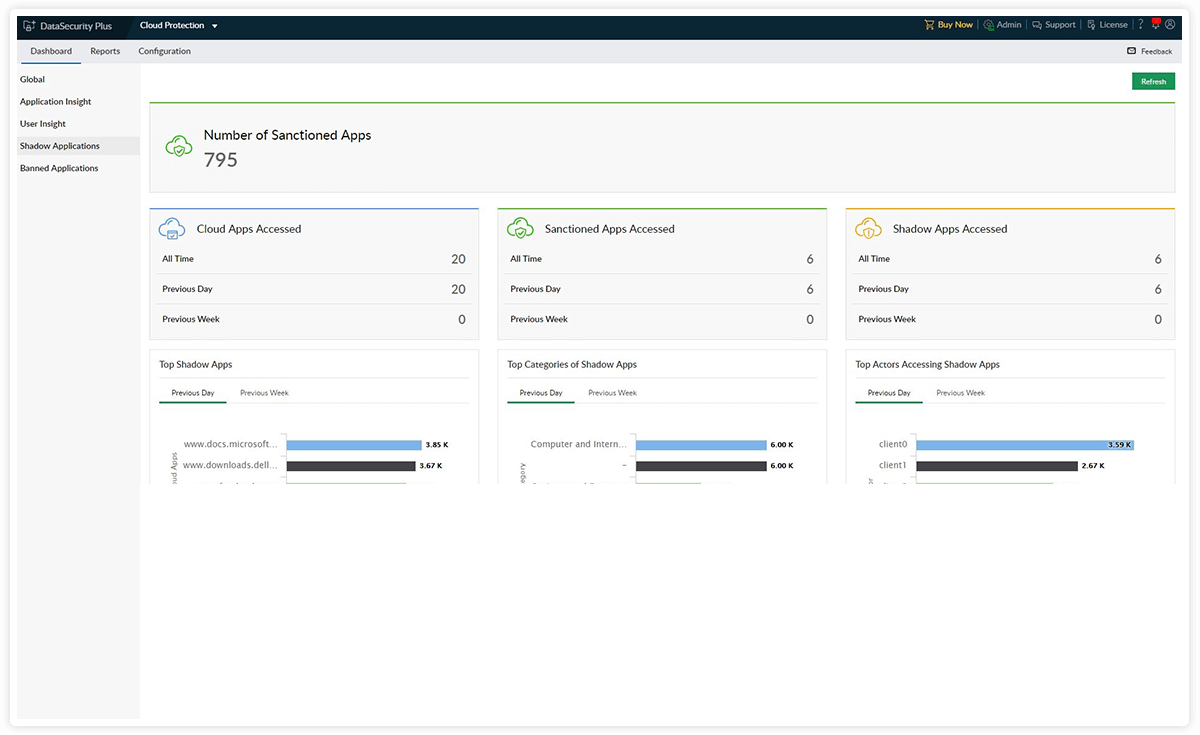

Analysieren Sie ungewöhnliche Aktivitäten, wie wiederholte Zugriffsanfragen auf gesperrte Cloudanwendungen oder eine erhöhte Nutzung von Schattenanwendungen.

1. Untersuchen von verdächtigem Verhalten: Analysieren Sie ungewöhnliche Aktivitäten, wie wiederholte Zugriffsanfragen auf gesperrte Cloudanwendungen oder eine erhöhte Nutzung von Schattenanwendungen.

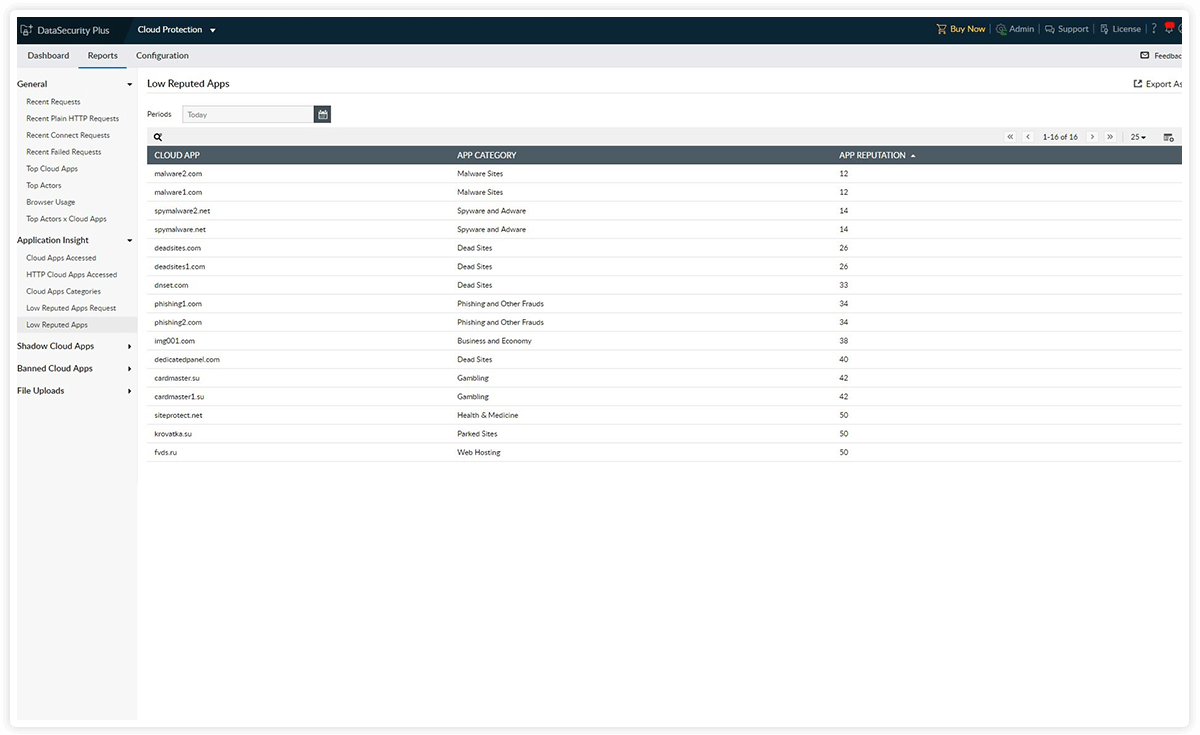

Prüfen Sie erfolgreiche und fehlgeschlagene Zugriffe auf Cloudanwendungen mit geringer Reputation. Suchen und blockieren Sie unnötige und böswillige Webseiten.

Identifizieren Sie die am häufigsten verwendeten Kategorien von Cloud-Apps, mit Details zu den Datentransfer-Aktivitäten, die dort ablaufen.

1. Verwalten des Ressourcenzugriffs: Prüfen Sie erfolgreiche und fehlgeschlagene Zugriffe auf Cloudanwendungen mit geringer Reputation. Suchen und blockieren Sie unnötige und böswillige Webseiten.

2. Katalogisieren der verwendeten Cloud-Apps: Identifizieren Sie die am häufigsten verwendeten Kategorien von Cloud-Apps, mit Details zu den Datentransfer-Aktivitäten, die dort ablaufen.

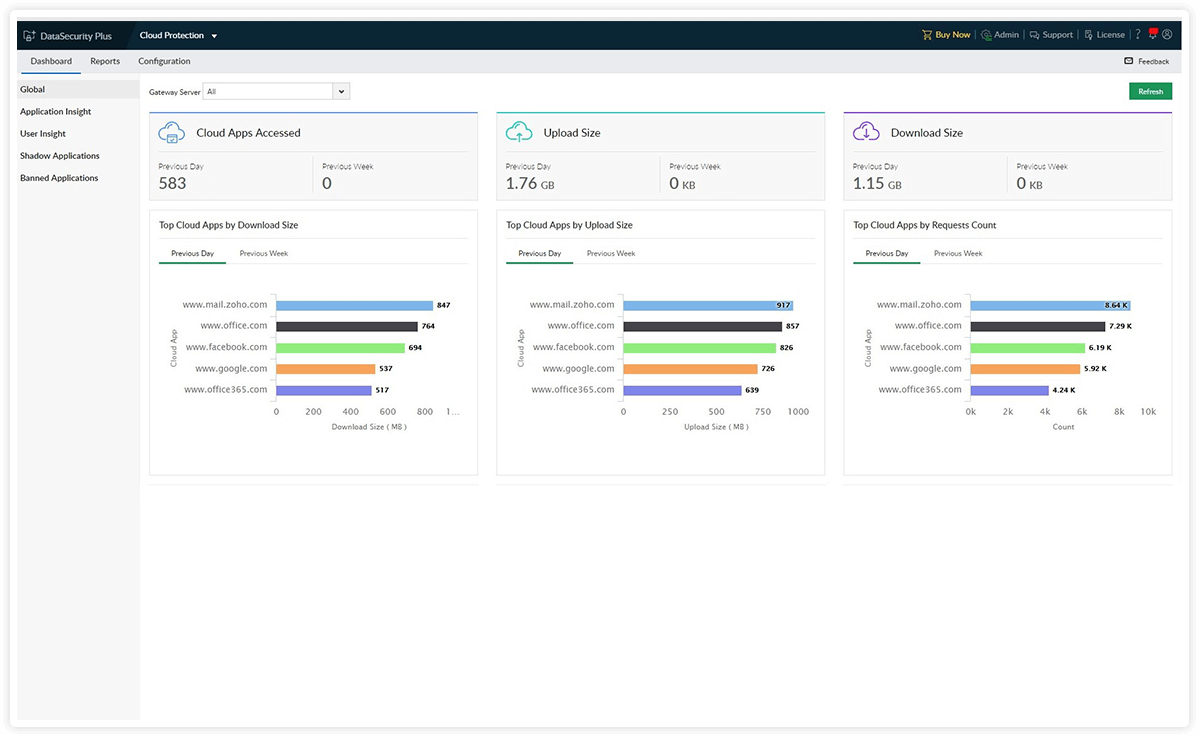

Verwenden Sie das Analyse-Dashboard, um zentrale Metriken zur Gesamtzahl aufgerufener Cloudanwendungen anzuzeigen. Dazu erfahren Sie Informationen zu Uploads und Downloads.

Vergleichen Sie den Unterschied in Mustern der Cloudservice-Nutzung über vordefinierte Zeiträume hinweg.

1. Cloud-Analyse-Dashboard: Verwenden Sie das Analyse-Dashboard, um zentrale Metriken zur Gesamtzahl aufgerufener Cloudanwendungen anzuzeigen. Dazu erfahren Sie Informationen zu Uploads und Downloads.

2. Zeitbasierte Analyse: Vergleichen Sie den Unterschied in Mustern der Cloudservice-Nutzung über vordefinierte Zeiträume hinweg.

Erkennen, stören und verhindern Sie Lecks vertraulicher Daten an Endpunkten wie USB-Laufwerken und E-Mail.

Mehr dazuAnalysieren Sie Inhalte und Kontext von Dateien, um diese je nach Anfälligkeit klassifizieren zu können.

Mehr dazuAnalysieren Sie Dateien und erkennen Sie unnötige Daten, um Speicherplatz freizuräumen.

Mehr dazuSie können alle Dateiserver-Zugriffe und -Änderungen überwachen, analysieren sowie Berichte dazu erstellen.

Mehr dazuVerfolgen Sie den Webtraffic Ihrer Organisation nach und sperren Sie böswillige Webanwendungen

Mehr dazuSehen Sie sich die zahlreichen Lösungen an, die DataSecurity Plus zu bieten hat

Mehr dazu