So aktivieren Sie den SSL-Port in Exchange Reporter Plus

Dieses Dokument erläutert die Konfiguration der SSL-Zertifizierung in Exchange Reporter Plus. Die SSL-Zertifizierung schützt alle vertraulichen Informationen, die zwischen den Browsern der Nutzer und dem Exchange Reporter Plus übermittelt werden. Dazu werden diese Informationen verschlüsselt und über einen sicheren Kanal übertragen.

Exchange Reporter Plus ist eine webbasierte Software, weshalb Sie die Kommunikation zwischen Browser und Server unbedingt absichern müssen. Bei der Erstellung eines verschlüsselten sicheren Kanals zwischen Browsern und Servern ist SSL in der Sicherheitstechnologie der Standard, und auch für die sichere Kommunikation mit Exchange Reporter Plus wird sie verwendet. Dieses Dokument erläutert folgende Themen im Detail:

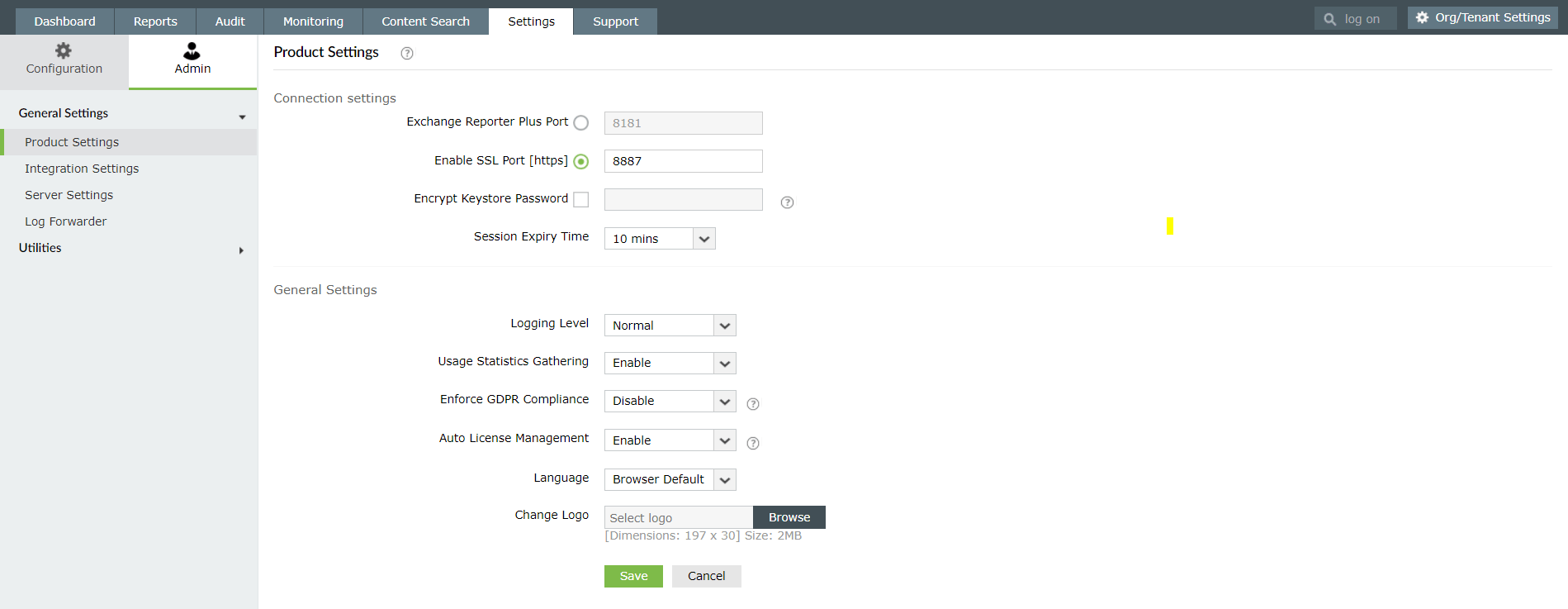

Schritt 1: SSL in Exchange Reporter Plus aktivieren

- Melden Sie sich mit Administratorzugangsdaten an Exchange Reporter Plus an.

- Gehen Sie auf Einstellungen > Admin > Allgemeine Einstellungen > Produkteinstellungen.

- Setzen Sie in den Verbindungseinstellungen das Häkchen bei SSL-Port [https] aktivieren.

- Geben Sie eine andere Portnummer ein (nur bei Anfrage).

- Klicken Sie auf Speichern.

- Abschließend müssen Sie Exchange Reporter Plus neu starten.

Schritt 2: CSR-Datei erstellen und an die Zertifikatstelle übermitteln

Exchange Reporter Plus nutzt Tomcat Server, für den ganz bestimmte Keystore- und CSR-Dateien erstellt werden müssen, bevor Sie Zertifikate von der Zertifikatstelle anfordern. Führen Sie diese Schritte aus:

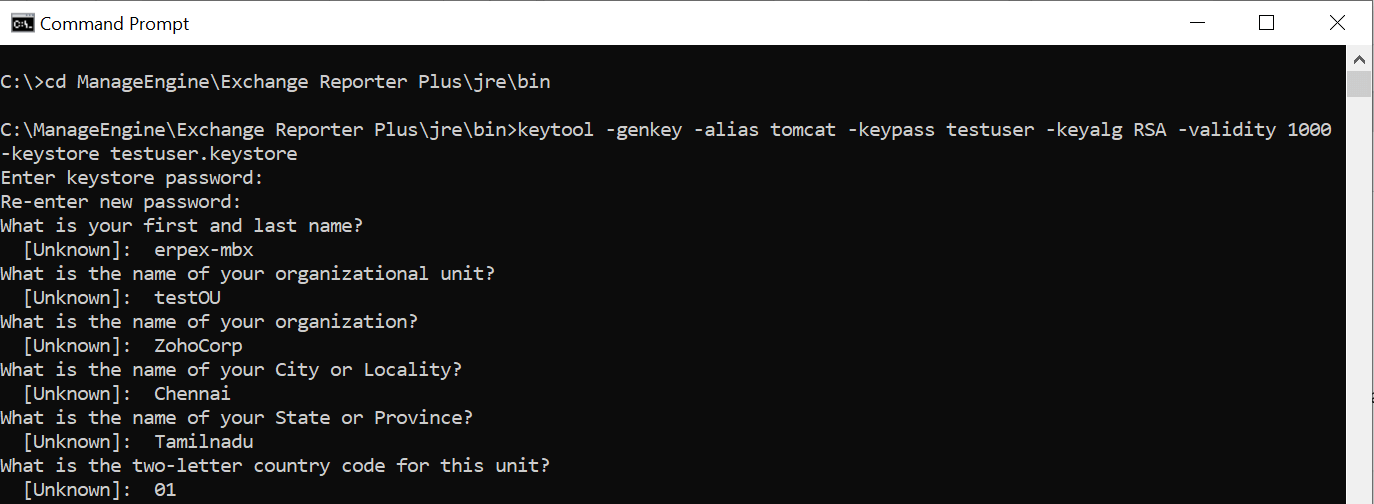

A. Eine KEYSTORE-Datei erstellen

- Öffnen Sie die Eingabeaufforderung.

- Wechseln Sie zum Ordner <Installationsverzeichnis> \jre\bin und führen Sie dort folgenden Befehl aus: keytool -genkey -alias tomcat -keypass <Ihr Schlüsselkennwort> -keyalg RSA -validity 1000 -keystore <Keystore_Name>.keystore

- Nachdem Sie diesen Befehl ausgeführt haben, müssen Sie die folgenden Fragen beantworten:

- Geben Sie das Keystore-Kennwort ein. (Geben Sie das im obigen Befehl verwendete Schlüsselkennwort ein, oder verwenden Sie wie in changeit einfache Buchstaben.)

- Welches ist Ihr Vor- und Nachname? (Sie können entweder den Gerätenamen angeben, oder den vollständig qualifizierten Domänennamen des Servers, auf dem Exchange Reporter Plus gehostet wird.)

- Wie ist der Name Ihrer Organisationseinheit?

- Wie ist der Name Ihrer Organisation?

- Wie lautet der Name Ihrer Stadt bzw. Ihres Orts?

- Wie lautet der Name Ihres Staates/Bundeslandes?

- Wie lautet der zweistellige Ländercode für diese Einheit?

Nachdem Sie diese Fragen beantwortet haben, bestätigen Sie bitte, dass die zur Erstellung der Keystore-Datei eingegebenen Daten korrekt sind.

B. Eine CSR-Datei (Zertifikat-Signierungsanfrage) erstellen

- Öffnen Sie die Eingabeaufforderung.

- Wechseln Sie zum Ordner <Installationsverzeichnis>\jre\bin und führen Sie den folgenden Befehl aus:

keytool -certreq -alias tomcat -keyalg RSA -keystore < keystore_name >.keystore -file <csr_name>.csr

Hinweis: Die CSR-Datei muss an die Zertifikatstelle (CA) übermittelt werden, damit Sie CA-signierte Zertifikatsdateien erhalten. Folgen Sie den Schritten in Anhang A um ein Zertifikat von einer internen CA anzufordern.

C. Das von der Zertifikatstelle signierte Zertifikat zum Keystore hinzufügen

Hinweis: Um die CA-signierten SSL-Zertifikate zum Keystore hinzuzufügen, folgen Sie den unten aufgeführten Anweisungen zum jeweiligen Anbieter. Diese Anweisungen können sich je nach von der CA ausgegebenen Zertifikat ändern. Ersetzen Sie bitte jeweils die Beispielwerte in spitzen Klammern <>.

- Laden Sie die von der CA bereitgestellten Zertifikatsdateien herunter und entpacken Sie diese.

- Öffnen Sie eine Eingabeaufforderung und wechseln Sie zum Ordner <Installationsverzeichnis>\jre\bin (standardmäßig: C:\ManageEngine\Exchange Reporter Plus\jre\bin).

- Um das Zertifikat in eine Keystore-Datei zu importieren, führen Sie (je nach CA) einen der folgenden Befehle aus:

Signiertes Zertifikat für Zertifikatstelle hinzufügen: GoDaddy

- keytool -import -alias root -keystore <Keystore_Name>.keystore-trustcacerts -file gd_bundle.crt

- keytool -import -alias cross -keystore <Keystore_Name>.keystore-trustcacerts -file gd_cross_intermediate.crt

- keytool -import -alias intermediate -keystore<Keystore_Name>.keystore-trustcacerts -file gd_intermediate.crt

- keytool -import -alias <Alias Specified when creating the Keystore>-keystore <Keystore_Name>.keystore-trustcacerts -file<Zertifikatname>.crt

Signiertes Zertifikat für Zertifikatstelle hinzufügen: Verisign

- keytool -import -alias intermediateCA -keystore <Keystore_Name>.keystore -trustcacerts -file<Ihr-Zwischenzertifikatsname>.cer

- keytool -import -alias <Beim Erstellen des Keystores angegebener Alias> -keystore<Keystore_Name>.keystore-trustcacerts -file<Zertifikatname>.cer

Signiertes Zertifikat für Zertifikatstelle hinzufügen: Comodo

- keytool -import -trustcacerts -alias root -file AddTrustExternalCARoot.crt -keystore <Keystore_Name>.keystore

- keytool -import -trustcacerts -alias addtrust -file UTNAddTrustServerCA.crt -keystore <Keystore_Name>.keystore

- keytool -import -trustcacerts -alias ComtodoUTNServer -file ComodoUTNServerCA.crt -keystore <Keystore_Name>.keystore

- keytool -import -trustcacerts -alias essentialSSL -file essentialSSLCA.crt -keystore <Keystore_Name>.keystore

- keytool -import -trustcacerts -alias <Beim Erstellen des Keystores angegebener Alias>-file <Zertifikatname>.crt-keystore<Keystore_Name>.keystore

Schritt 3: Exchange Reporter Plus mit dem signierten Zertifikat verknüpfen

Die Schritte können sich je nachdem unterscheiden, ob das Zertifikat für eine einzelne Domäne oder mehrere Domänen gilt bzw. es sich um ein Wildcard-Zertifikat handelt.

A. Für ein Einzeldomänen-SSL-Zertifikat

Hinweis: Wenn Ihr Zertifikat im CER-, CRT-, PEM- oder einem anderen Format vorliegt, wandeln Sie es in das P7B-Format um, bevor Sie mit der Installation fortfahren. In Anhang B finden Sie Informationen zum Umwandeln von Zertifikaten in das P7B-Format.

Schritte zum Installieren des P7B-Zertifikats in Exchange Reporter Plus

- Platzieren Sie die P7B-Datei im Ordner <Installationsverzeichnis>\jre\bin (standardmäßig: C:\ManageEngine\Exchange Reporter Plus\jre\bin).

- Öffnen Sie eine Eingabeaufforderung und wechseln Sie zum Ordner <Installationsverzeichnis>\jre\bin.

- Führen Sie den folgenden Befehl aus: Keytool -import -alias tomcat -trustcacerts -file cert.p7b -keystore <Zertifikat-Dateiname>.keystore

- Dann kopieren Sie die Keystore-Datei und fügen sie hier ein: <Installationsverzeichnis>\conf (standardmäßig: C:\ManageEngine\Exchange Reporter Plus\conf).

- Machen Sie eine Sicherungskopie der Datei server.xml unter <Installationsverzeichnis>\conf.

- Bearbeiten Sie die Datei server.xml und ersetzen Sie dabei die Werte der folgenden SSL-Konnektortags unten auf der Seite:

- keystoreFile durch ./conf/.keystore und

- keystorePass mit dem Kennwort, das Sie bei der CSR-Erstellung eingegeben haben.

Beispiel: <Connector SSLEnabled="true"acceptcount="100" clientauth="false" connectiontimeout="20000" debug="0" disableuploadtimeout="true" enablelookups="false" keystorefile="./conf/<Zertifikatsdateiname>.keystore" keystorepass="<Kennwort>"maxsparethreads="75" maxthreads="150" minsparethreads="25" name="SSL" port="9251" scheme="https" secure="true" sslprotocol="TLS" sslprotocols="TLSv1,TLSv1.1,TLSv1.2"><connector>

- Speichern Sie die Änderungen.

- Abschließend müssen Sie Exchange Reporter Plus neu starten. Wenn Ihnen beim Zugriff auf die Anmeldungskonsole von Exchange Reporter Plus im Browser keine Warnung angezeigt wird, dann haben Sie das SSL-Zertifikat erfolgreich installiert.

B. Für ein Mehrdomänen- oder Wildcard-Zertifikat

- Kopieren Sie die PFX/PKCS12-Zertifikatsdatei und fügen sie unter <Installationsverzeichnis>\conf ein (standardmäßig: C:\ManageEngine\Exchange Reporter Plus\conf).

- Öffnen Sie die Datei server.xml (unter <Installationsverzeichnis>\conf) in einem Texteditor Ihrer Wahl. Gehen Sie zum Ende der XML-Datei und suchen Sie nach dem Konnektor-Tag, das so beginnt: <Connector SSLEnabled=”true” ……/>

- Bearbeiten Sie jetzt die folgenden Werte im Konnektor-Tag:

keystoreFile=”./conf/<certificate_file_name.pfx>”

keystorePass=”<Kennwort>”

keystoreType=”PKCS12”

Z. B. <Connector SSLEnabled="true" acceptCount="100" clientAuth="false" connectionTimeout="20000" debug="0" disableUploadTimeout="true" enableLookups="false"

keystoreFile="./conf/<Zertifikat_Dateiname>.pfx" keystorePass="PASSWORD" keystoreType="PKCS12"

maxSpareThreads="75" maxThreads="150" minSpareThreads="25" name="SSL" port="443" scheme="https" secure="true" sslProtocol="TLS"/>

- Abschließend müssen Sie ExchangeReporter Plus neu starten. Wenn Ihnen beim Zugriff auf die Anmeldungskonsole von Exchange Reporter Plus im Browser keine Warnung angezeigt wird, dann haben Sie das SSL-Zertifikat erfolgreich installiert.

Anhang A

Anfordern eines Zertifikats von Microsoft Certificate Services (interne CA)

- Verbinden Sie sich mit Microsoft Certificate Services, und klicken Sie auf den Link Zertifikat anfragen.

- Klicken Sie auf Erweiterte Zertifikatsanfrage.

- Reichen Sie eine Zertifikatsanforderung mit einer Base-64-verschlüsselten CMC/PKCS-#10-Datei ein, oder übermitteln Sie eine Verlängerungsanfrage mit einer Base-64-verschlüsselten PKCS-#7-Datei.

- Öffnen Sie die CSR-Datei mit einem Editor, kopieren Sie den Inhalt und fügen Sie ihn unter gespeicherte Anfrage ein.

- Wählen Sie Webserver als Zertifikatsvorlage aus.

- Klicken Sie auf die Schaltfläche Senden.

- Das Zertifikat wird ausgegeben, wenn Sie auf den Link Zertifikatskette herunterladen klicken und als Typ PKCS-#7-Zertifikate auswählen. Der Name der heruntergeladenen Datei sollte certnew.p7b lauten.

Hinweis: Kopieren Sie die Zertifikatsdatei und fügen Sie sie im Ordner <Installationsverzeichnis>\jre\bin ein.

- Klicken Sie oben rechts auf die Registerkarte Startseite. Als Nächstes klicken Sie auf CA-Zertifikat herunterladen, Zertifikat verketten, oder auf CRL-Link, um das CA-Root-Zertifikat herunterzuladen.

- Klicken Sie auf den Link CA-Zertifikat herunterladen und speichern Sie das Root-Zertifikat. Der Name der heruntergeladenen Datei sollte certnew.cer lauten.

Hinweis: Kopieren Sie die Zertifikatsdatei und fügen Sie sie im Ordner <Installationsverzeichnis>\jre\bin ein.

- Gehen Sie in der Eingabeaufforderung zum Ordner <Installationsverzeichnis>\jre\bin. Importieren Sie dort die Keystore-Datei, indem Sie den folgenden Befehl ausführen: keytool –import –trustcacerts –alias tomcat –file certnew.p7b –keystore <keystore_name >.keystore

- Fügen Sie das Root-Zertifikat Ihres internen CAs zur Liste vertrauenswürdiger CAs in der Java-Cacerts-Datei hinzu, indem Sie den folgenden Befehl ausführen: keytool -import -alias <Name der internen CA> -keystore ..\lib\security\cacerts -file certnew.cer

Hinweis: Öffnen Sie die Datei certnew.cer, um den Namen der internen CA abzurufen. Geben Sie ein passendes Kennwort an, wenn Sie dazu aufgefordert werden.

Anhang B

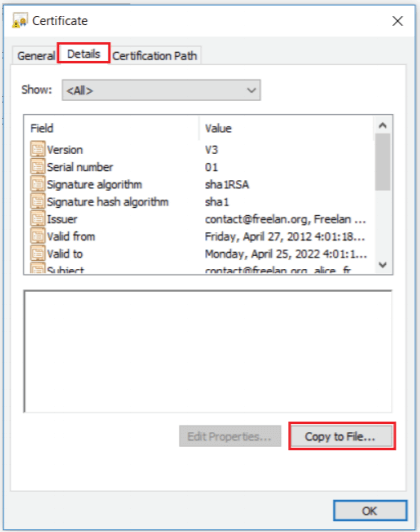

Schritte zum Konvertieren von CER-, CRT- und PEM-Zertifikaten in das P7B-Format

- Doppelklicken Sie auf die Domänenzertifikate; um die Datei im Zertifikat-Fenster zu öffnen.

- Auf der Registerkarte Details klicken Sie auf In Datei kopieren.