Ihr erster Schritt zum Sieg im Verteidigungskampf: Erkennen Sie den Angreifer.

Wenn Sie nach einer Lösung suchen, die Cyberbedrohungen in Ihrer Umgebung erkennt, Echtzeit-Warnmeldungen sendet und die Reaktion auf Vorfälle automatisiert, sind Sie hier richtig. Log360, die SIEM-Lösung von ManageEngine, kann all das und noch mehr.

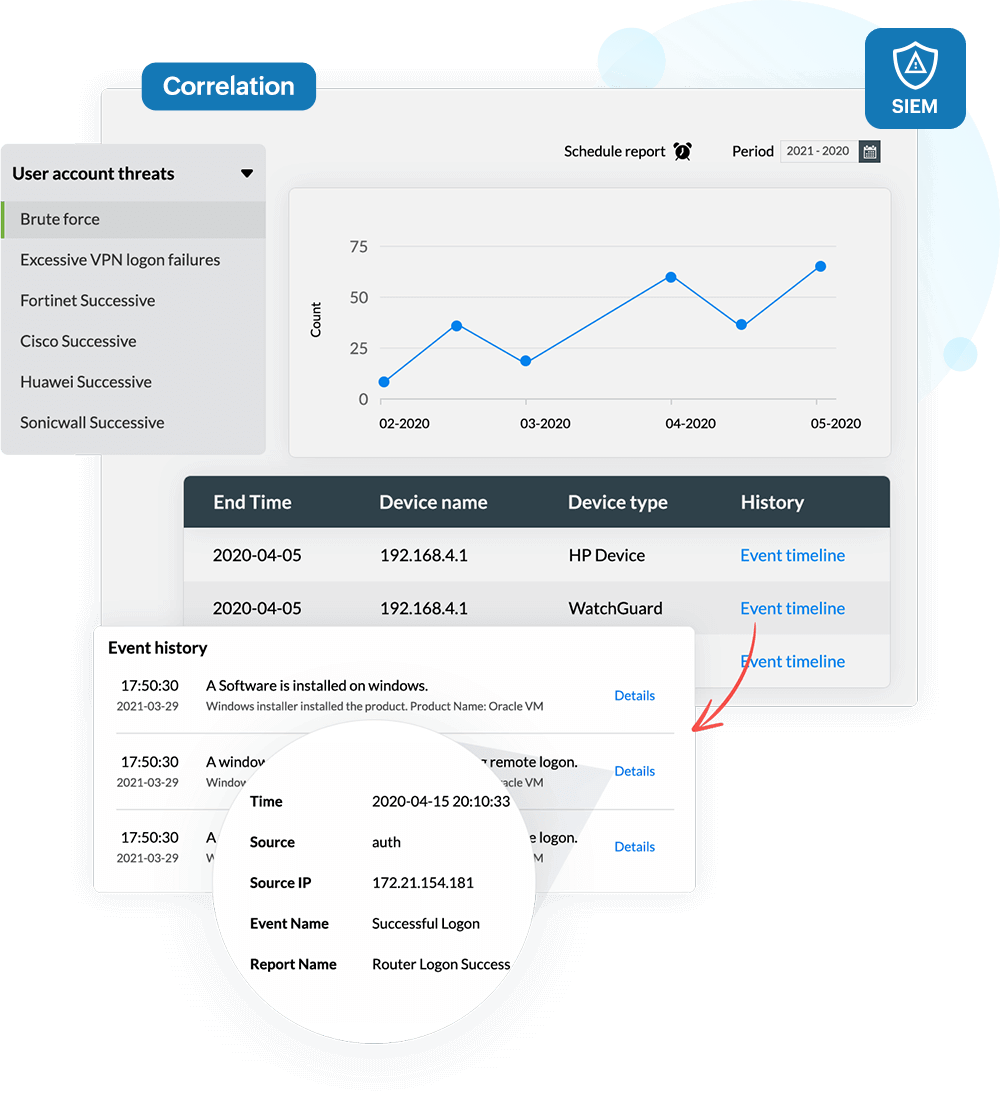

Analysieren Sie Bedrohungen mit Kontextdaten, die von der leistungsstarken Korrelations-Engine von Log360 stammen, die in eine umfassende Threat Intelligence-Plattform integriert ist, die Fehlalarme reduziert. Funktionen:

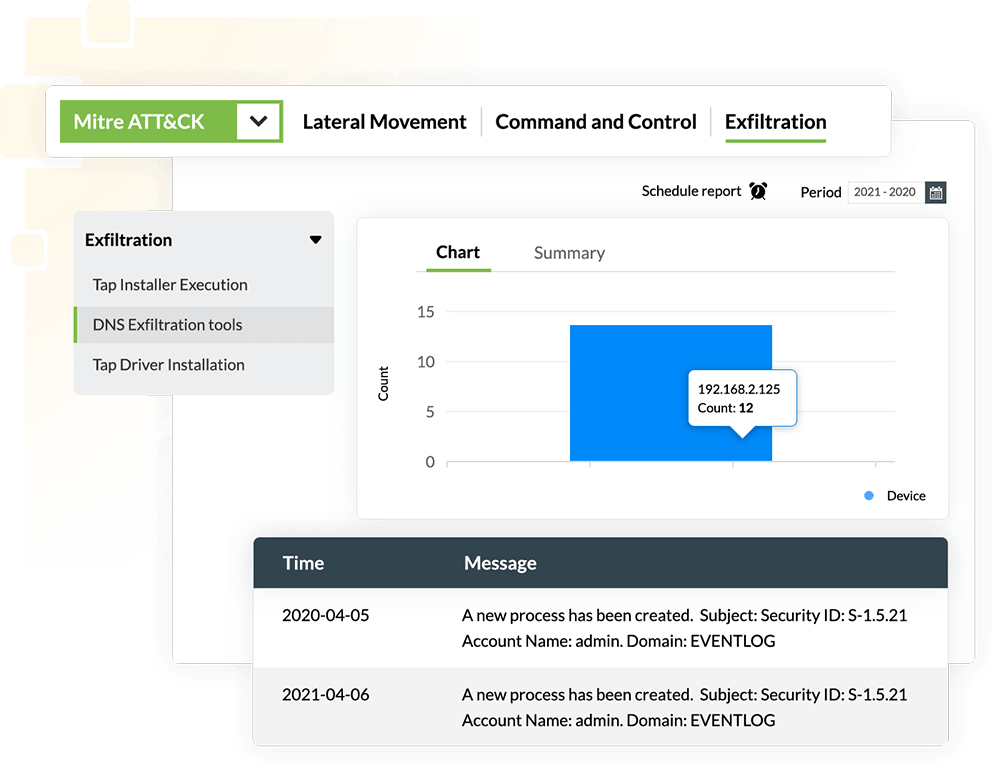

Log360 unterstützt das MITRE ATT&CK-Framework, das Eindringlinge aufspürt und aufdeckt, und bietet:

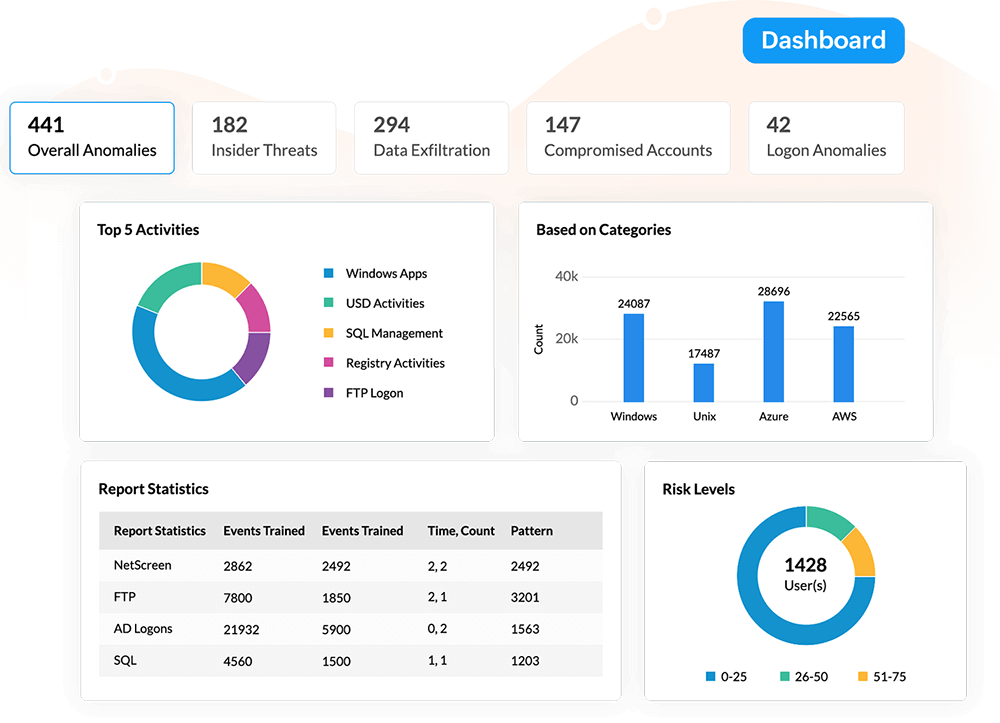

Erkennen und stoppen Sie böswillige Insider-Bedrohungen, kompromittierte Konten, Missbrauch und Fehlgebrauch von Berechtigungen, unbefugten Datenzugriff und -exfiltration und profitieren Sie von Folgendem:

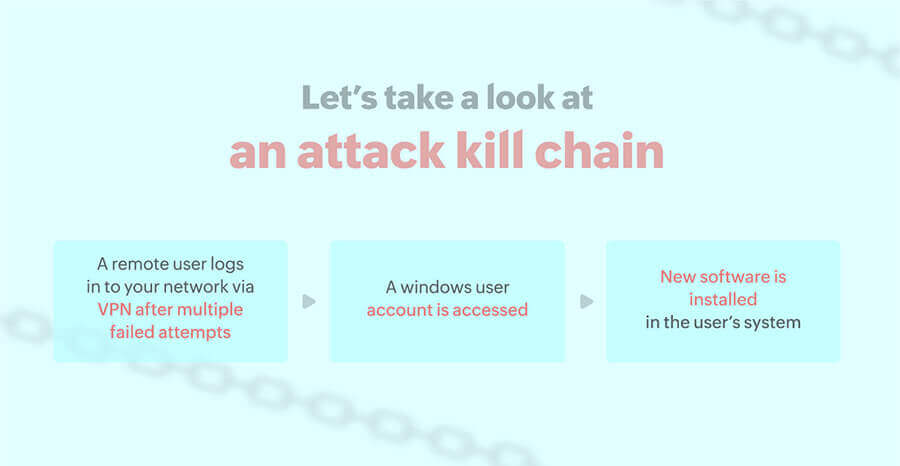

Malware ist eine der hartnäckigsten Cyberbedrohungen der modernen Welt. Immer neue Malware-Varianten tauchen auf, und es ist nach wie vor eine Herausforderung, sie zu erkennen. Log360 entlarvt Malware im Netzwerk mithilfe seiner vordefinierten Korrelationsregeln. Es erkennt verdächtige Software- oder Dienstinstallationen durch böswillige Akteure, benachrichtigt Sicherheitsadministratoren sofort und stellt detaillierte Zeitpläne für Vorfälle zur Untersuchung bereit. Mit dieser Lösung können Sie auch ein Workflow-Profil zuordnen, um den Dienst oder Prozess zu stoppen, was eine sofortige Reaktion auf Vorfälle ermöglicht.

Den vollständigen Anwendungsfall finden Sie hier.Oft werden Angreifer, die fortgeschrittene und komplexe Angriffe ausführen, entdeckt, wenn sie versuchen, mit den gestohlenen Daten den Umkreis Ihres Netzwerks zu verlassen. Log360 erkennt Datenexfiltration in Echtzeit und benachrichtigt Ihr Sicherheitsteam. Die Lösung überwacht Sicherheitsereignisse und deckt Techniken wie die Datenexfiltration über ein alternatives Protokoll (T1048) und ungewöhnliche Datenflüsse im Netzwerk auf. Wenn eine der Anwendungen mehr Datenverkehr sendet als sie empfängt, wird dies als verdächtig eingestuft und eine Warnung ausgelöst, um das Sicherheitsteam vor einer möglichen Sicherheitsbedrohung zu warnen.

Lesen Sie hier den vollständigen Anwendungsfall.Nutzen Sie maschinelles Lernen, um böswillige Insider zu erkennen. Es ist schwieriger, Insider-Angriffe zu erkennen, da sie mit legitimem Zugriff durchgeführt werden. Die UEBA-Komponente von Log360 erfasst Protokolldaten der Benutzer über einen bestimmten Zeitraum und erstellt Profile aller ihrer Verhaltensweisen. Wenn eine Kette verdächtiger Verhaltensweisen, wie z. B. ungewöhnliche Anmeldezeiten, ungewöhnlicher Zugriff auf sensible Daten oder mehrere Dateidownloads, erkannt wird, erhöht sich die Risikobewertung des Benutzers für Insider-Bedrohungen und das Sicherheitsteam wird benachrichtigt. Log360 bietet außerdem detaillierte Ereigniszeitleisten für weitere Untersuchungen.

Sehen Sie sich diese interaktiven Grafiken an, um zu sehen, wie sich Risikobewertungen bei Bedrohungen summieren.