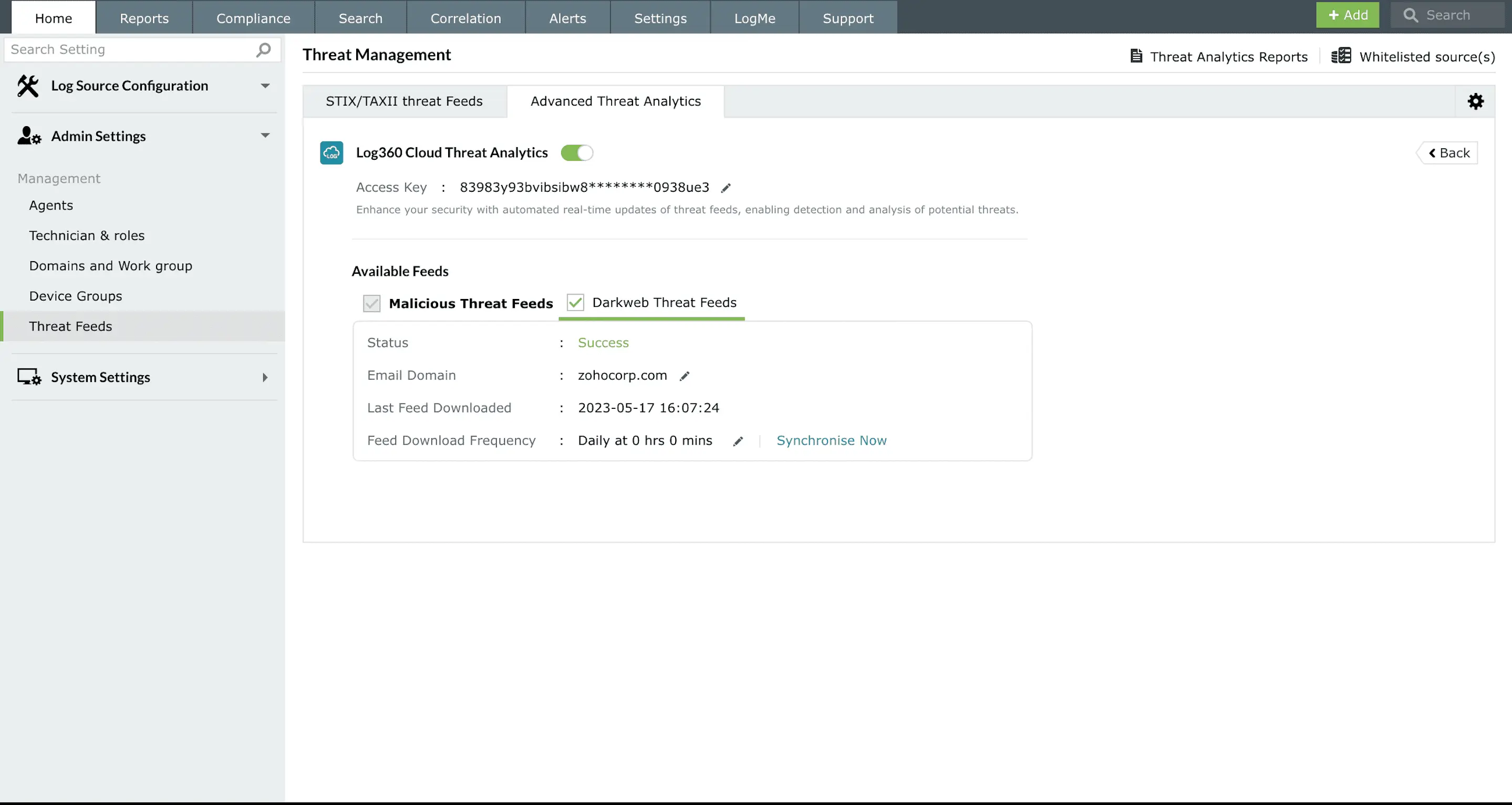

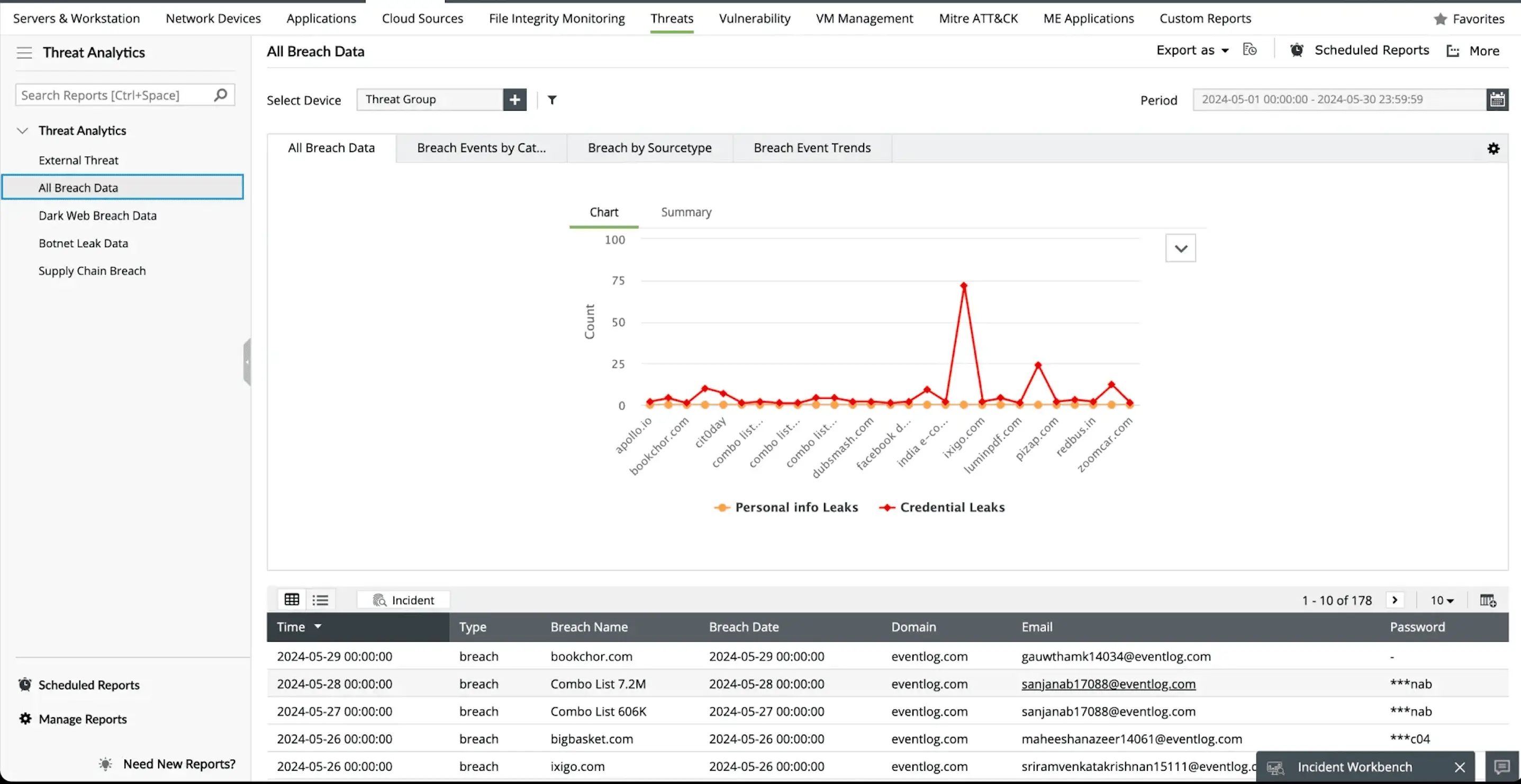

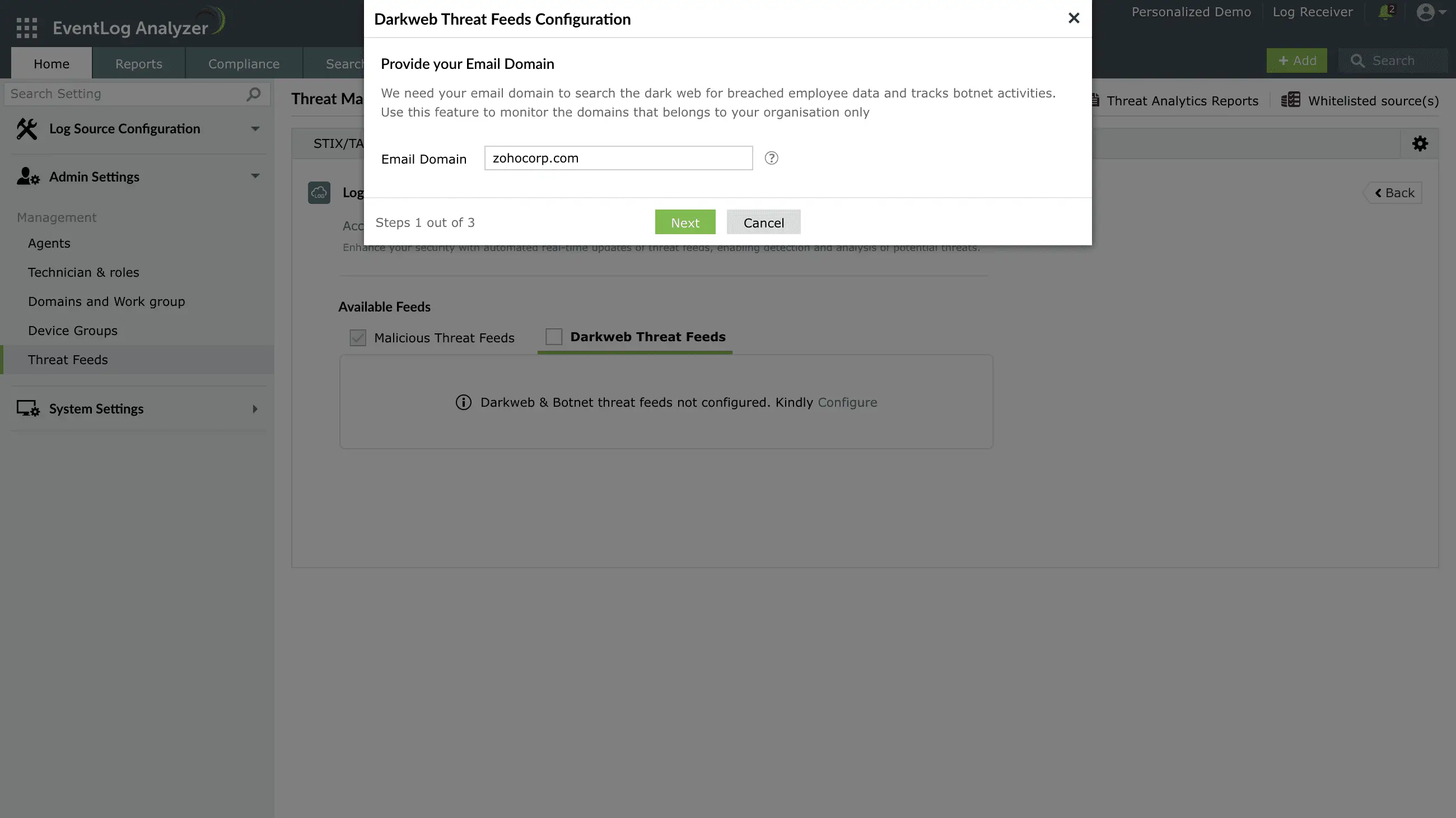

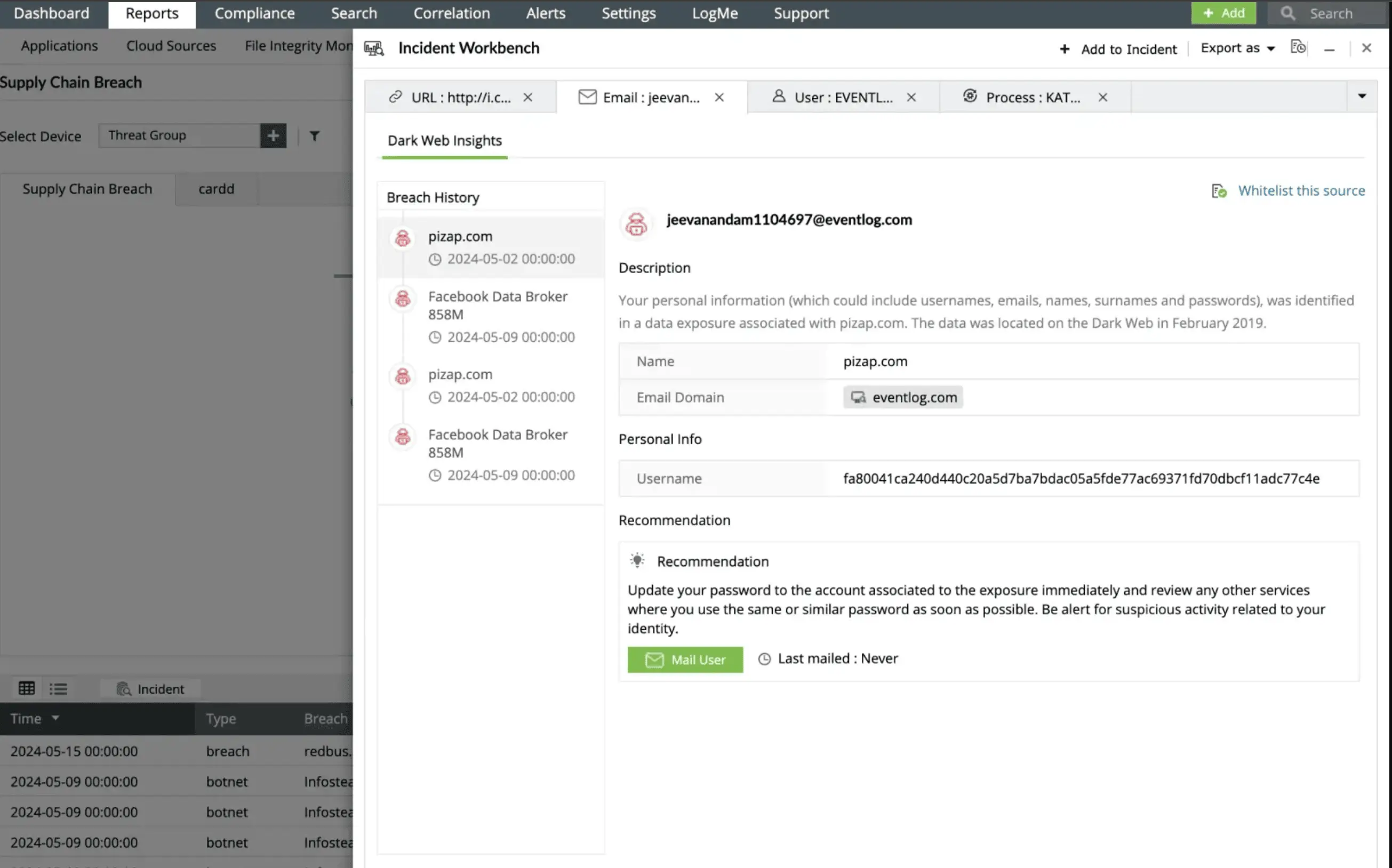

Threat Intelligence ist eine wichtige Komponente der Cybersicherheit, die umsetzbare Erkenntnisse über potenzielle böswillige Akteure, Kampagnen und Taktiken liefert. Durch die Aggregation und Analyse von Bedrohungsdaten aus verschiedenen Quellen wie STIX/TAXII-Feeds, Open-Source-Intelligence (OSINT) und internen Telemetriedaten können Unternehmen potenzielle Angriffe frühzeitig erkennen, ihre Reaktion auf Vorfälle verbessern und ihre allgemeine Sicherheitslage stärken.

Threat Intelligence trägt dazu bei, proaktive Abwehrmaßnahmen zu verbessern, die Reaktion auf Vorfälle mit kontextreichen Daten zu beschleunigen, das Risikomanagement und die Compliance-Bemühungen zu unterstützen. Sie verbessert die Zusammenarbeit zwischen Sicherheitsteams und Stakeholdern, um Bedrohungen einen Schritt voraus zu sein, fundierte Entscheidungen zu treffen und die allgemeine Cybersicherheitslage zu stärken.