Was ist Keystroke-Logging?

Content in this page

- Was ist Tastenanschlag-Protokollierung (Keystroke-Logging)?

- Wie arbeiten Keylogger?

- Bedeutende Keylogging-Vorfälle

- Arten von Keyloggern

- Wie man nach Keyloggern sucht

- Bewährte Verfahren zur Vermeidung von Keylogging

- Schutz vor Keyloggern

- Wie kann Log360 helfen?

Was ist Tastenanschlag-Protokollierung (Keystroke-Logging)?

Ein Tastenanschlag ist jede Aktion, durch die wir mit einem Computer interagieren, indem wir Tasten drücken. Tastenanschlag-Protokollierung, allgemein bekannt als Keylogging, bezieht sich auf den Prozess der Aufzeichnung der Details von Tastenanschlägen, die auf einem Gerät in Form von Protokollen gemacht werden. Diese Protokollerstellung geschieht ohne die Zustimmung des Benutzers. Das Keylogging erfolgt mithilfe von Tools, die als Keylogger bezeichnet werden und jeden auf dem Gerät eingegebenen Tastendruck aufzeichnen und in einer Datei speichern. Hacker analysieren dann das Muster der Tastatureingaben, um sensible Daten wie Anmeldedaten zu identifizieren.

Keylogger können auch so vorprogrammiert werden, dass sie nach bestimmten Tastenanschlägen wie “@” suchen, was darauf hindeuten könnte, dass der Benutzer wichtige Anmeldedaten eingibt. Obwohl Keylogging oft mit böswilligen Absichten in Verbindung gebracht wird, gibt es auch legitime Verwendungsmöglichkeiten. Dazu gehören die Verbesserung der Benutzererfahrung durch die Analyse von Tastenanschlägen zur Optimierung von Anwendungen und Websites sowie die Verfolgung der eigenen Tippgewohnheiten, um die Produktivität zu steigern und wiederholungsbedingte Belastungsverletzungen zu vermeiden. Keylogging hilft sogar bei der Behebung technischer Probleme, indem es Benutzereingaben aufzeichnet und so eine effiziente Problemlösung und Kundenbetreuung ermöglicht.

Wie arbeiten Keylogger?

Hacker verwenden Keylogging-Tools, um an die persönlichen Daten des Benutzers zu gelangen. Sie versuchen, Kreditkarteninformationen zu stehlen, um nicht autorisierte Transaktionen durchzuführen, geschäftliche E-Mails zu infiltrieren oder sogar sich Zugang zu Social-Media-Konten zu verschaffen.

Ein Keylogger arbeitet in der Regel wie folgt:

- 1 Installation: Keylogger können über Phishing-E-Mails, kompromittierte Websites, bösartige Software-Downloads oder sogar physische Geräte, die an eine Computertastatur oder einen USB-Anschluss angeschlossen sind, in Geräte eingeschleust werden.

- 2 Initialisierung: Nach der Installation laufen sie ohne Wissen des Benutzers im Hintergrund.

- 3 Erfassung von Tastenanschlägen: Sie zeichnen alle Tastatureingaben, -drücke, -freigaben und -kombinationen auf und speichern sie. Einige Keylogging-Tools können auch alles erfassen, was sich in der Zwischenablage des Benutzers befindet, sowie das Mikrofon und sogar Kameraaufnahmen.

- 4 Datenspeicherung: Die Daten werden lokal auf dem kompromittierten Gerät gespeichert oder an den Remote-Server des Hackers gesendet.

- 5 Exfiltration: Der Hacker ruft die Daten ab und analysiert sie, um vertrauliche Informationen zu extrahieren.

Bedeutende Keylogging-Vorfälle

Zu den bekannten Cyberangriffen, bei denen Keylogging zum Einsatz kam, gehören:

Datenpanne bei LastPass:

Im Jahr 2022 deckte LastPass eine Reihe von Ereignissen auf, bei denen ein böswilliger Angreifer während einer gut koordinierten und langwierigen Kampagne, die sich über mehrere Monate erstreckte, erfolgreich Zugriff auf äußerst sensible Kundendaten erlangte und diese von den Amazon Web Services-Speicherservern des Unternehmens exfiltrierte.

StrongPity APT:

Diese Gruppe ist dafür bekannt, ein legitimes Notepad++-Installationsprogramm in Verbindung mit bösartigen ausführbaren Dateien zu verwenden, eine Taktik, die es ihnen ermöglicht, auch nach einem Neustart auf einem Zielcomputer zu verbleiben. Diese Hintertür dient dem Angreifer dazu, einen Keylogger auf dem kompromittierten System zu installieren und eine Verbindung mit einem Command-and-Control-Server (C&C) herzustellen, um die Ausgabe der Software zu übertragen.

Arten von Keyloggern

Keylogger können in der Regel in zwei Haupttypen eingeteilt werden:

Hardware-Keylogger: Hierbei handelt es sich um physische Geräte, die direkt mit dem Zielsystem verbunden sind. Hardware-Keylogger können als Computerkabel oder USB-Adapter getarnt sein. Sie erkennen die elektronischen Signale, die beim Drücken der Tasten auf der Tastatur erzeugt werden. Manchmal werden Tastenanschläge auch mithilfe von Kameratastaturen visuell verfolgt. Angreifer benötigen physischen und direkten Zugriff auf das System, um Hardware-Keylogger verwenden zu können, weshalb sie nicht sehr häufig eingesetzt werden.

Software-Keylogger: Diese werden häufiger von Angreifern eingesetzt, da für die Installation kein physischer Zugriff erforderlich ist. Software-Keylogger sind bösartige Computerprogramme, die in der Regel mithilfe von Social-Engineering-Praktiken in das Zielgerät eingeschleust werden. Nach der Installation erhalten sie Zugriff auf Systemebene und arbeiten im Tarnmodus. Software-Keylogger gibt es in verschiedenen Varianten, darunter:

- 1 API-basierte Keylogger: Diese verwenden eine Anwendungsprogrammierschnittstelle, um Tastatureingaben zu überwachen.

- 2 Formular-Grabbing-Keylogger: Diese fangen den auf einer Website eingegebenen Text ab, der zur Exfiltration lokal gespeichert wird.

- 3 Kernel-basierte Keylogger: Diese arbeiten auf der Kernel-Ebene eines Betriebssystems und versuchen, sich innerhalb des Netzwerks hohe Privilegien zu sichern.

Wie man nach Keyloggern sucht

Das Aufspüren von Keyloggern ist in der Regel etwas schwierig. Dennoch können wir auf einige Anzeichen achten, wie z. B. langsame Browsergeschwindigkeiten, verschwindende Cursor und Verzögerungen bei Tastenanschlägen oder Mausbewegungen. Bei Verwendung einer SIEM-Lösung können einige Ereignisse als Indikatoren für Keylogging dienen:

- Verdächtiger Netzwerkverkehr zu unbekannten IP-Adressen

- Unerwartete Prozesserstellung

- Ungewöhnlicher Zugriff auf System- oder Anwendungsprotokolle

- Verdächtige Muster bei der Tastaturaktivität

Die kontinuierliche Erfassung und Analyse von Protokollen, um ungewöhnliche Muster von Ereignissen zu erkennen, kann dabei helfen, ungewöhnliche Muster, die auf Keylogging hinweisen, proaktiv zu identifizieren. Sobald Keylogger entdeckt werden, müssen sie sofort entfernt werden.

Zum Entfernen von Keyloggern gehören umfassende Antivirus-Scans, Software-Updates, die Deinstallation verdächtiger Programme und die Überprüfung auf Hardware-Geräte. Wenn der Keylogger weiterhin besteht, sollten Sie Anti-Rootkit-Tools verwenden, Systemprotokolle manuell überprüfen und Kennwörter ändern.

Bewährte Verfahren zur Vermeidung von Keylogging

Endpunktüberwachung

Endpunktüberwachung

Überwachen Sie die Installation neuer Software oder Treiber. Keylogger installieren sich oft selbst als Treiber oder Softwarekomponenten. Achten Sie auf nicht autorisierte oder verdächtige Prozesse, die auf Endpunkten ausgeführt werden.

Signaturbasierte Erkennung

Signaturbasierte Erkennung

Verwenden Sie Threat Intelligence Feeds und regelmäßig aktualisierte Signaturdatenbanken, um bekannte Keylogging-Software oder -Muster zu erkennen.

Netzwerküberwachung

Netzwerküberwachung

Überwachen Sie auf ungewöhnlichen ausgehenden Datenverkehr, insbesondere zu unbekannten oder verdächtigen Domains. Keylogger senden erfasste Daten oft an Remote-Server. Achten Sie auf verschlüsselten Datenverkehr zu nicht standardmäßigen Ports, da dies auf eine Datenexfiltration hindeuten könnte.

Korrelationsregeln

Korrelationsregeln

Erstellen Sie Regeln zur Korrelation, um Muster zu erkennen, die auf Keylogging hinweisen. Beispielsweise könnte eine Regel eine Warnung auslösen, wenn auf eine neue Softwareinstallation ungewöhnlicher ausgehender Datenverkehr folgt.

Überwachung der Dateiintegrität

Schutz vor Keyloggern

Um Unternehmen vor Keyloggern zu schützen, können Organisationen eine Reihe wirksamer Strategien anwenden. Die Zwei-Faktor-Authentifizierung ist eine entscheidende Verteidigungsmaßnahme. Durch die Anforderung einer zusätzlichen Verifizierungsebene über reine Passwörter hinaus wird sichergestellt, dass selbst bei einer Kompromittierung der Anmeldedaten kein unbefugter Zugriff möglich ist.

Unternehmen sollten außerdem ein Zero-Trust-Modell in ihrer Organisation implementieren. Der Zugriff auf das Herunterladen von Dateien aus dem Internet sollte streng eingeschränkt und nur dem erforderlichen Personal gewährt werden. Selbst wenn diese Kontrollen vorhanden sind, müssen die Mitarbeiter über die sichere Nutzung des Internets informiert bleiben. Sie sollten geschult werden, damit sie verdächtige Dateien identifizieren können und die Gefahren von Phishing verstehen.

Die Aktualisierung von Geräten und Software ist ein weiterer Eckpfeiler der Verteidigung. Die regelmäßige Installation der neuesten Updates und Patches erhöht den Schutz vor Keyloggern und anderen Bedrohungen. Schwachstellen in nicht gepatchter Software können von Bedrohungsakteuren ausgenutzt werden, aber aktuelle Software kann böswillige Eindringlinge effektiv erkennen und abwehren.

Die Verwendung eines Passwort-Managers ist eine weitere sehr empfehlenswerte Praxis. Passwort-Manager erhöhen nicht nur die Passwortsicherheit, sondern dienen auch als Schutz vor Keyloggern. Durch die sichere Speicherung von Passwörtern im Manager entfällt die Notwendigkeit, sie einzugeben, wodurch Keylogger wirkungslos werden.

Erfahren Sie, wie Log360 Keylogging-Angriffe und solche heimlichen Angriffe mit einer Reihe von Sicherheitsfunktionen bekämpfen kann, wie z. B.:

- Netzwerküberwachung

- Verhaltensanalyse auf der Grundlage von maschinellem Lernen

- Automatisierung der Reaktion auf Sicherheitsvorfälle

Wie kann Log360 helfen?

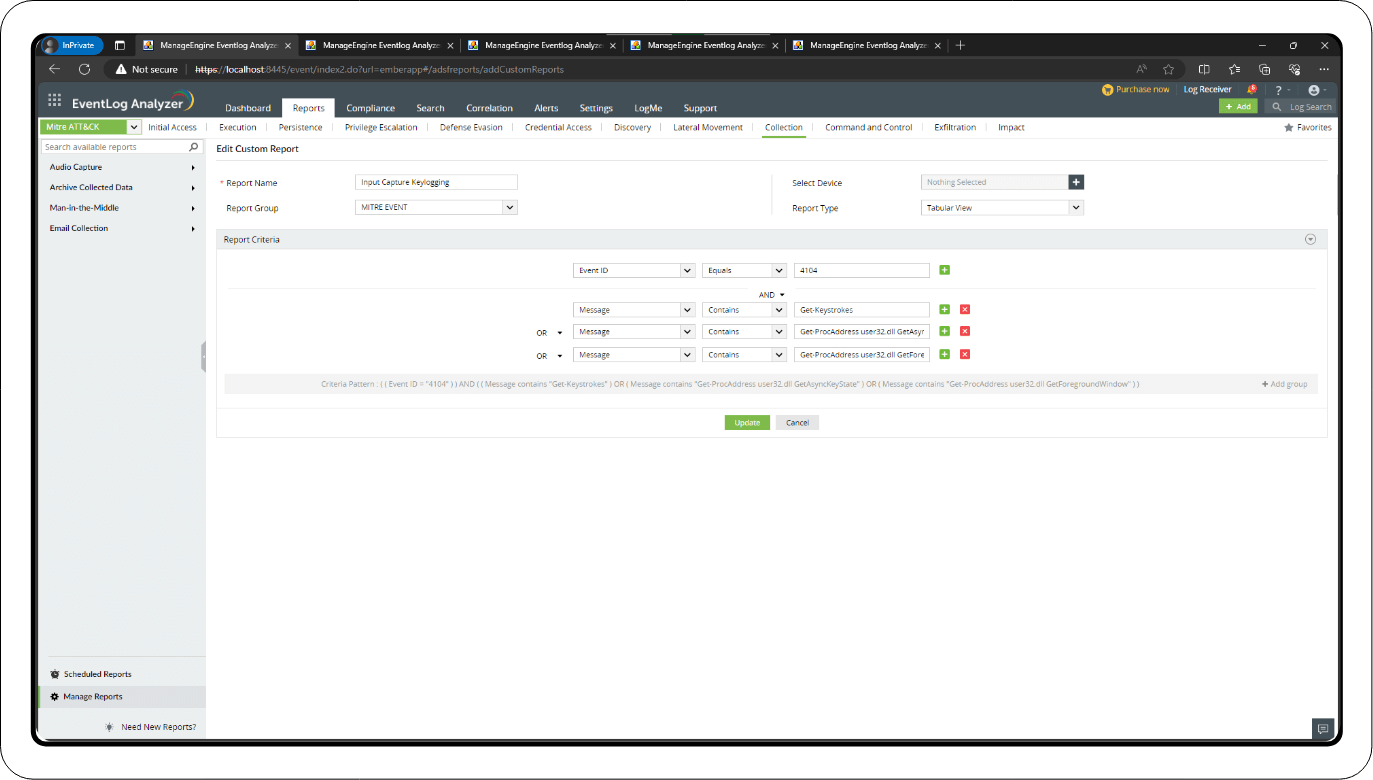

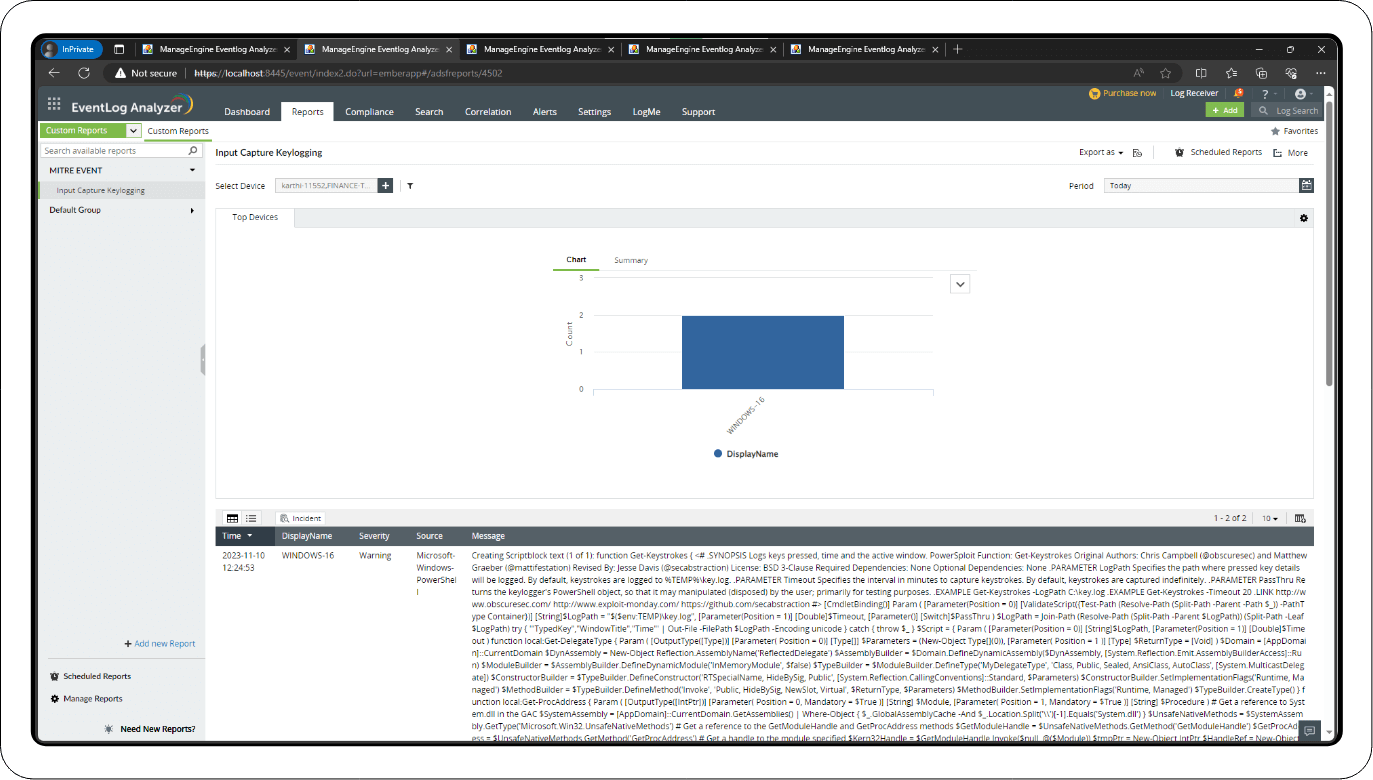

1. Benutzerdefinierte Berichte für die Protokollierung der Eingabeerfassung

Log360 ermöglicht die Erstellung benutzerdefinierter Berichte, die sich auf die Protokollierung der Eingabeerfassung beziehen. Dies wird durch die Überwachung einer bestimmten Ereignis-ID (4104) erreicht, die für die Erkennung von Keylogging-Aktivitäten von entscheidender Bedeutung ist.

So funktioniert es:

- Das System verfolgt und protokolliert jede Instanz der Ereignis-ID 4104.

- Es können benutzerdefinierte Berichte erstellt werden, die detaillierte Einblicke in alle Aktivitäten zur Eingabeerfassung bieten.

- Dies hilft bei der Identifizierung verdächtiger oder nicht autorisierter Eingabeprotokollierung, ein häufiges Merkmal von Keylogging-Malware.

2. Dateiüberwachungsbericht

Der Dateiüberwachungsbericht in Log360 bietet eine umfassende Nachverfolgung von Dateiaktivitäten. Dazu gehören Änderungen, Löschungen, Ergänzungen, Umbenennungen, Berechtigungsänderungen und eine Übersicht über die wichtigsten Dateioperationen.

So funktioniert es:

- Kontinuierliche Überwachung aller Dateiaktivitäten im System.

- Erstellung detaillierter Berichte über alle an Dateien vorgenommenen Änderungen. Dies ist für die Erkennung von Keylogging-Software, die Dateien verändern oder neu erstellen kann, von entscheidender Bedeutung.

- Der Bericht hilft bei der schnellen Identifizierung nicht autorisierter Dateioperationen, die auf eine Keylogging-Bedrohung hinweisen könnten.

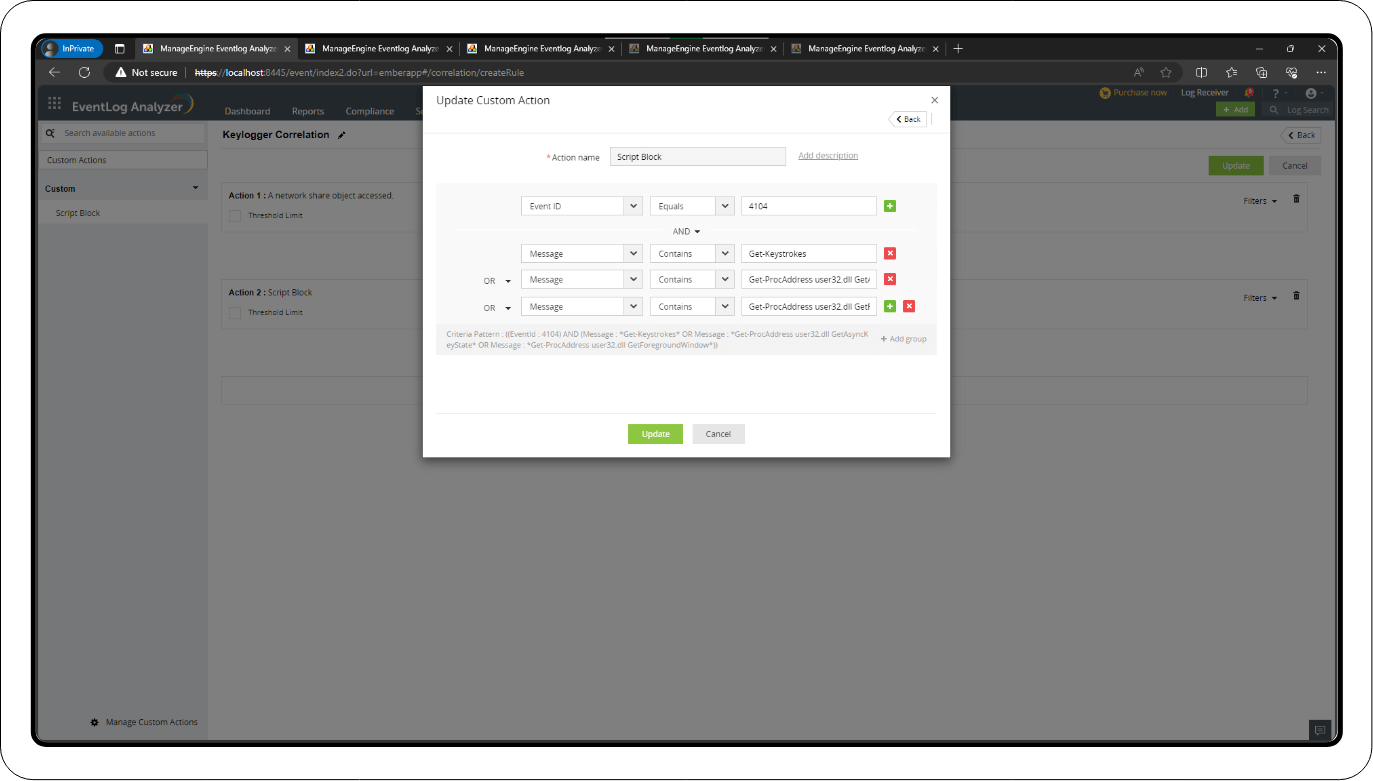

3. Benutzerdefinierte Korrelationsregel

Log360 ermöglicht die Erstellung benutzerdefinierter Korrelationsregeln und verbessert so die Fähigkeit, Sicherheitsbedrohungen wie Keylogging zu erkennen. Ein konkretes Beispiel ist eine Regel, die darauf ausgelegt ist, PowerShell-basierte Keylogging-Aktivitäten zu identifizieren.

So funktioniert es:

- Überwachung von Ereignis-ID 4104: Diese Regel konzentriert sich auf Ereignis-ID 4104, die die Ausführung von PowerShell-Skriptblöcken protokolliert. Dies ermöglicht eine genaue Überwachung aller PowerShell-Aktivitäten im System.

- Erkennung von Keylogging-Indikatoren: Die Regel scannt den Inhalt jedes protokollierten Skriptblocks auf bestimmte Zeichenfolgen, die auf Keylogging hinweisen. Dazu gehören „Get-Keystrokes“, „GetAsyncKeyState“ und „GetForegroundWindow“.

- Warnmechanismus: Wenn diese Keylogging-bezogenen Zeichenfolgen in einem Skriptblock erkannt werden, löst die Regel eine Warnung aus, die auf einen möglichen Keylogging-Versuch hinweist.

Diese benutzerdefinierte Korrelationsregel ist auf die Erkennung von PowerShell-Keylogging zugeschnitten. Durch die Konzentration auf bestimmte, bekannte Keylogging-Befehle und -funktionen werden potenzielle Keylogging-Versuche effektiv identifiziert. Dies ist ein entscheidender Aspekt bei der Abwehr ausgeklügelter Cyber-Bedrohungen.

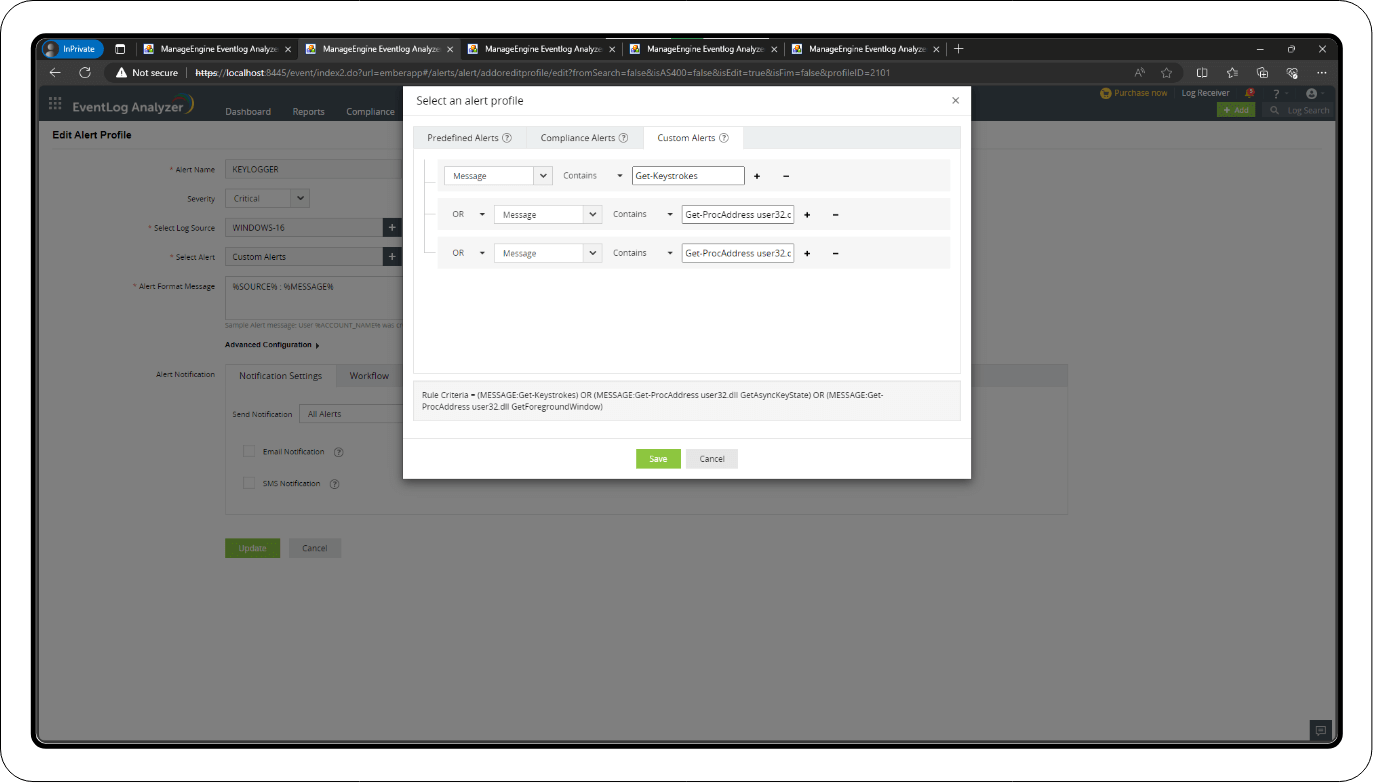

4. Warnprofile für erstellte Korrelation

Mit Log360 können Benutzer Warnprofile für erstellte Korrelationsregeln einrichten. Dadurch wird eine sofortige Benachrichtigung gewährleistet, wenn bestimmte Bedingungen der Regel erfüllt sind.

So funktioniert es:

- Sobald eine benutzerdefinierte Korrelationsregel ausgelöst wird, generiert Log360 eine Warnmeldung.

- Diese Warnmeldungen können an die spezifischen Überwachungsanforderungen und Reaktionspläne der Organisation angepasst werden.

- Sofortige Warnmeldungen ermöglichen eine schnelle Reaktion auf potenzielle Keylogging-Vorfälle und reduzieren das Risiko von Datendiebstahl oder -kompromittierung.