Erkennen Sie versteckte Anomalien, verfolgen Sie den Weg eines Angreifers über verschiedene Geräte und identifizieren Sie Angriffsmuster innerhalb von Sekunden.

Wenn es um die Erkennung von Sicherheitsbedrohungen geht, spielen Ereignisprotokolle eine entscheidende Rolle, da sie wichtige Sicherheitsinformationen enthalten. Das Ereigniskorrelationsmodul von Log360 korreliert unterschiedliche Sicherheitsereignisse und identifiziert Bedrohungsmuster in Ihrem Netzwerk. Log360 verknüpft isolierte Sicherheitsereignisse miteinander, um Indikatoren für einen Angriff zu identifizieren. Mit schnellen, präzisen Warnmeldungen können Sie proaktiv handeln, um Schäden an Ihren Netzwerkdaten und -ressourcen zu verhindern.

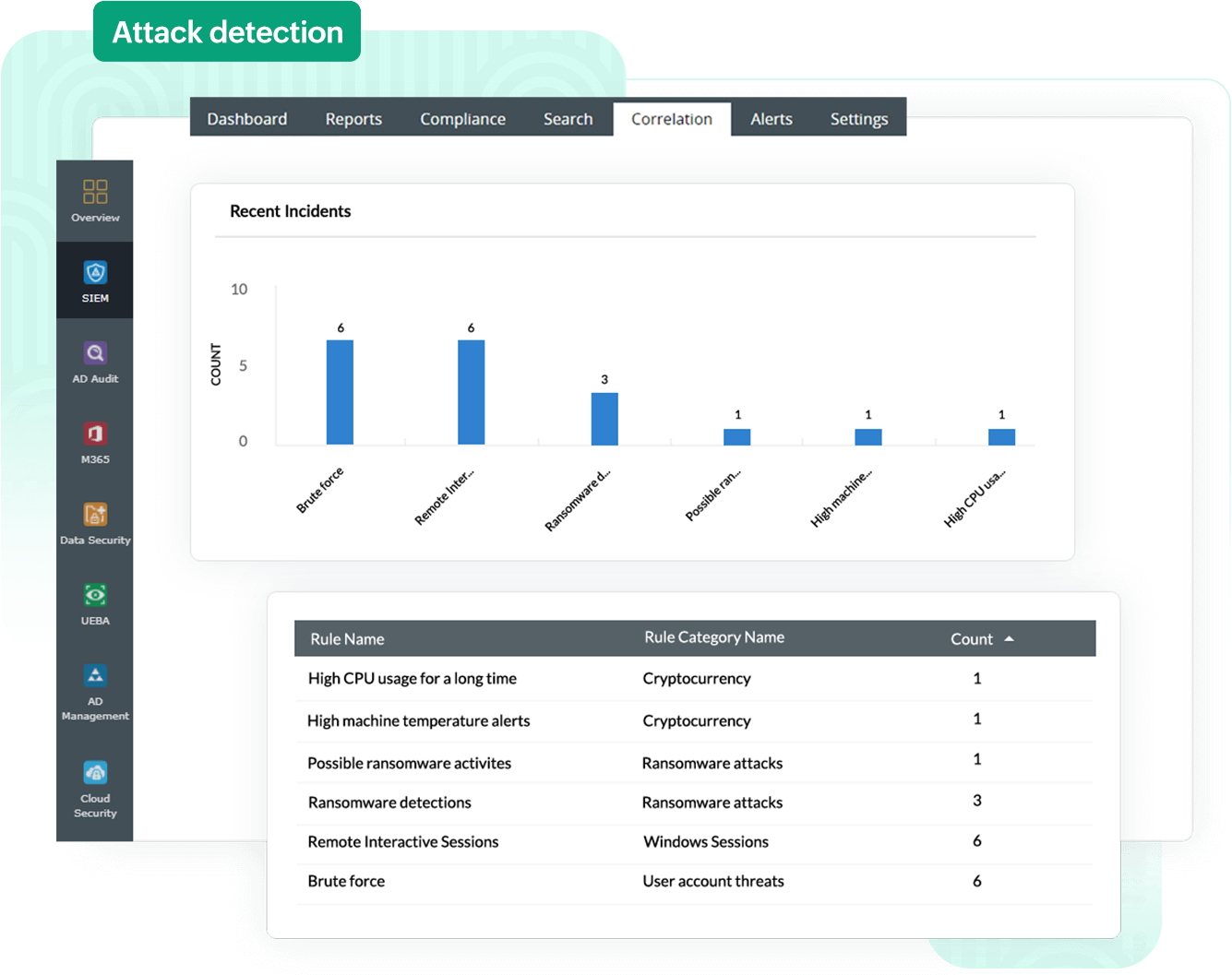

Mit dem intuitiven Korrelations-Dashboard von Log360 können Sie eine Zusammenfassung aller erkannten Sicherheitsbedrohungen anzeigen, einschließlich Ransomware-Angriffen, Dateiintegritätsbedrohungen, Datenbankbedrohungen und Webserver-Bedrohungen, böswilliger Verwendung von Befehlszeilentools, verdächtiger Prozessauslösung und Ausnutzung integrierter Binärtools und -dienstprogramme. Sie können Einblicke in aktuelle Vorfälle gewinnen, Untersuchungen verbessern und Probleme schnell lösen.

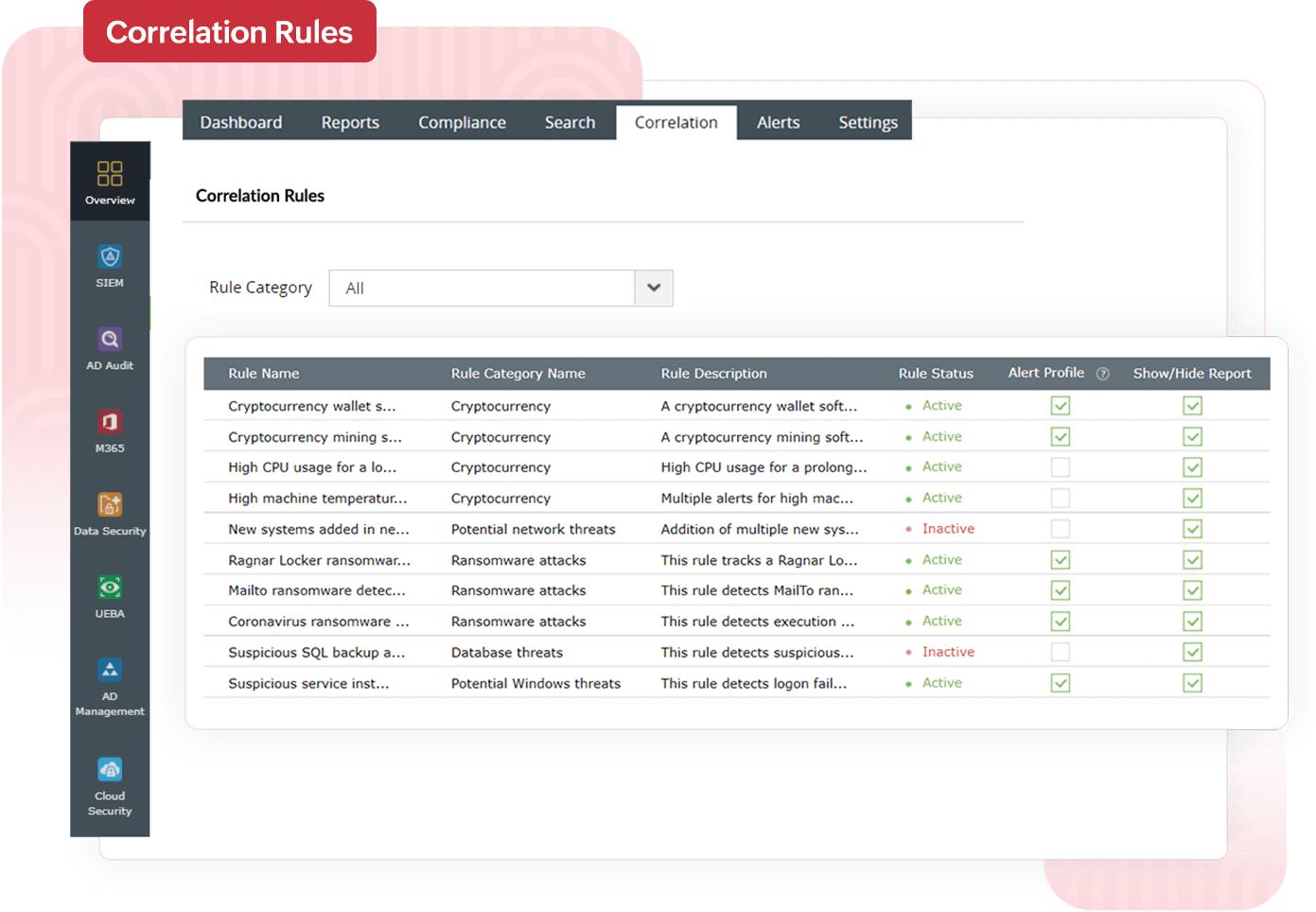

Die Ereigniskorrelations-Engine von Log360 verfügt über mehr als 80 vordefinierte Korrelationsregeln für Folgendes:

Sie können auch Ihre eigenen Korrelationsregeln erstellen und die vordefinierten Regeln mit dem benutzerdefinierten Regelgenerator klonen und bearbeiten, um sie an Ihre Anforderungen anzupassen.

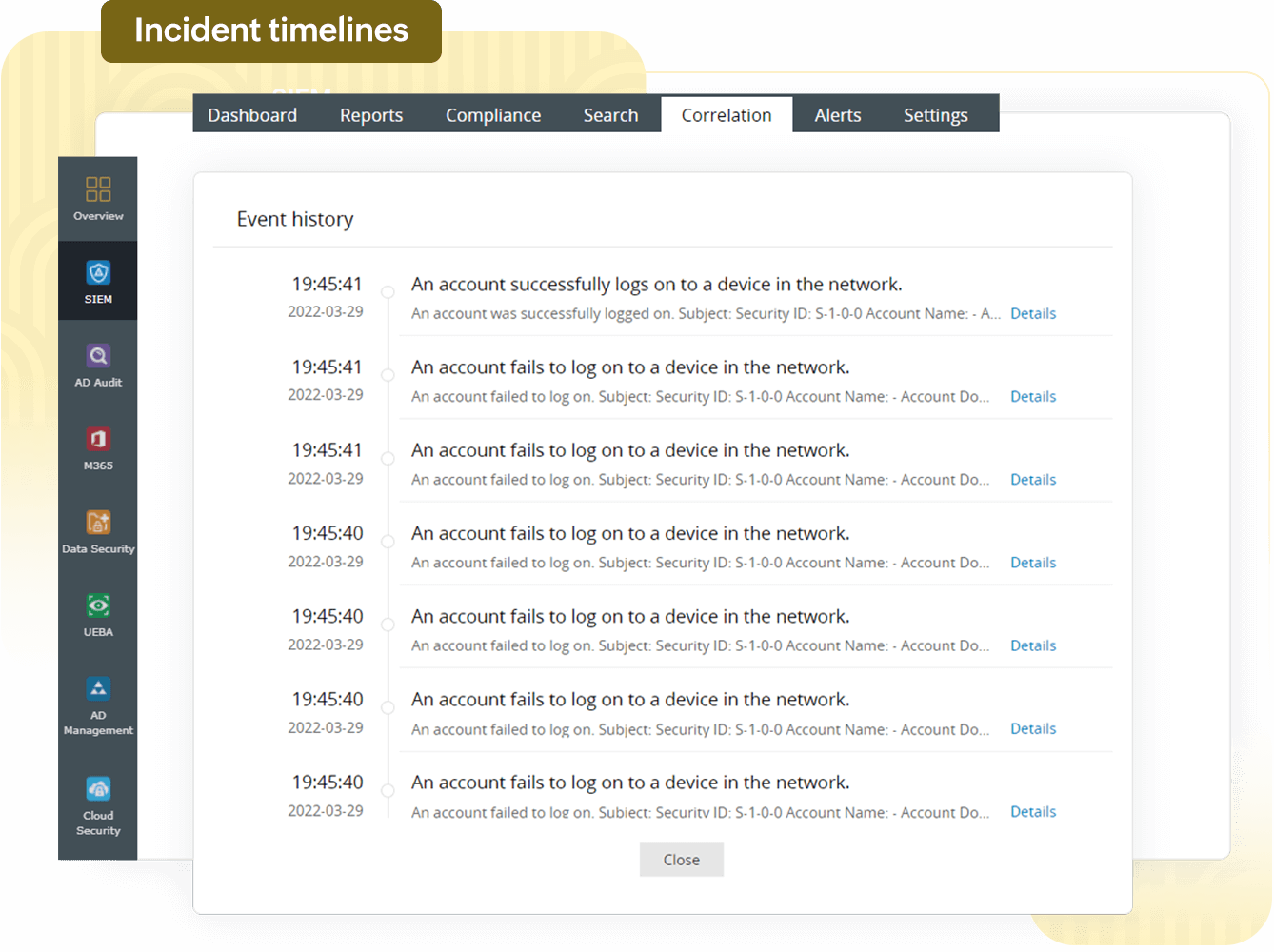

Navigieren Sie durch eine detaillierte Ereigniszeitachse für jeden erkannten Vorfall und gehen Sie bis zu den Rohprotokollinhalten, um detaillierte Informationen über kompromittierte Konten, infizierte Geräte und vieles mehr zu erhalten. Untersuchen Sie Cyberangriffe wie Brute-Force-Angriffe und Kryptowährungs-Mining, indem Sie den Ereignisverlauf mit aufeinanderfolgenden Sicherheitsereignissen anzeigen.

Nutzen Sie die zentralisierte Ereignisprotokollsammlung, mit der Sie Protokolldaten aus verschiedenen Quellen in Ihrem Netzwerk analysieren können.

Lassen Sie sich per E-Mail und SMS benachrichtigen, wenn ein Sicherheitsvorfall erkannt wird.

Mit der Vorfallverwaltungskonsole von Log360 können Sie Sicherheitsvorfälle ganz einfach verwalten. Durch die Konfiguration von Vorfall-Workflows können Sie die Reaktion auf Vorfälle automatisieren.

Sie erhalten in Kürze eine E-Mail mit dem Ressourcenpaket zur Ereigniskorrelation.

Dieses Whitepaper ist eine hervorragende Einführung in das Konzept der Ereigniskorrelation und erklärt genau, wie es funktioniert und wie es in die allgemeine Sicherheitsstrategie Ihrer Organisation passt.

Unser Handbuch zur Netzwerksicherheit erklärt die praktischen Anwendungen der Ereigniskorrelation und bietet Ihnen einige nützliche einführende Anwendungsfälle.

Erfahren Sie mehr über Kryptowährungen und Kryptojacking. Wie wirkt sich illegales Kryptomining auf Organisationen aus und wie kann Ereigniskorrelation helfen? In unserer Infografik erfahren Sie mehr.

Die Ereigniskorrelation in SIEM hilft Sicherheitsteams, Sicherheitsvorfälle aus verschiedenen Quellen zu identifizieren und zu priorisieren, und bietet einen umfassenderen Überblick über die gesamte Sicherheitslandschaft.

In einer typischen IT-Umgebung wird eine große Anzahl von Ereignissen und Protokollen in verschiedenen Systemen und Anwendungen generiert. Viele dieser Ereignisse mögen harmlos oder unbedeutend erscheinen, wenn sie isoliert betrachtet werden. Wenn diese scheinbar nicht miteinander verbundenen Ereignisse jedoch analysiert und miteinander in Beziehung gesetzt werden, können sie auf eine potenzielle Sicherheitsbedrohung hinweisen.

Die Netzwerkprotokolldaten werden mit vordefinierten Regeln und Algorithmen gesammelt und analysiert, um Anomalien, komplexe Angriffsmuster oder andere Indikatoren für eine Gefährdung (IoCs) zu erkennen. Durch die Erkennung von Mustern und Anomalien in verschiedenen Datenquellen erhöht die Ereigniskorrelation die Effektivität der Bedrohungserkennung, reduziert Fehlalarme und ermöglicht eine schnellere Reaktion auf potenzielle Sicherheitsbedrohungen.

Bei der Ereigniskorrelation werden Beziehungen zwischen Ereignissen identifiziert. Die Ereigniskorrelation funktioniert durch das Sammeln von Daten aus dem Netzwerkverkehr, von Endgeräten, Anwendungsgeräten und vielem mehr. Durch die Analyse dieser Daten können Muster verdächtiger Aktivitäten identifiziert und mit anderen Ereignissen korreliert werden, um potenzielle Sicherheitsbedrohungen zu ermitteln.

Bereits die Korrelation reduziert Fehlalarme, indem sie normales Systemverhalten von abnormalem Verhalten filtert, unnötige Warnmeldungen minimiert und eine effektive Bedrohungsabwehr unterstützt. Das Sammeln und Korrelieren großer Mengen an Protokolldaten ist zwar äußerst komplex und zeitaufwendig, bringt jedoch erhebliche Vorteile mit sich. So können Organisationen schnell auf auftretende Sicherheitsvorfälle reagieren.

Wenn beispielsweise ein Mitarbeiter zu einer ungewöhnlichen Zeit auf ein System zugreift und nicht autorisierte Dateiübertragungen durchführt, kann die Ereigniskorrelation umgehend Maßnahmen auslösen, wie das Sperren dieser bestimmten IP-Adresse und die Isolierung des Systems zur Schadensbegrenzung.