Ihr erster Schritt, um die Schlacht der Verteidigung zu gewinnen: Erkennen Sie den Feind. Holen Sie sich Ihre kostenlose Testversion

Wenn Sie auf der Suche nach einer Lösung sind, die Cyberbedrohungen in Ihrer Umgebung aufspüren, Echtzeitwarnungen senden und die Reaktion auf Vorfälle automatisieren kann, sind Sie hier richtig. Log360, die SIEM-Lösung von ManageEngine, kann all das und noch mehr leisten.

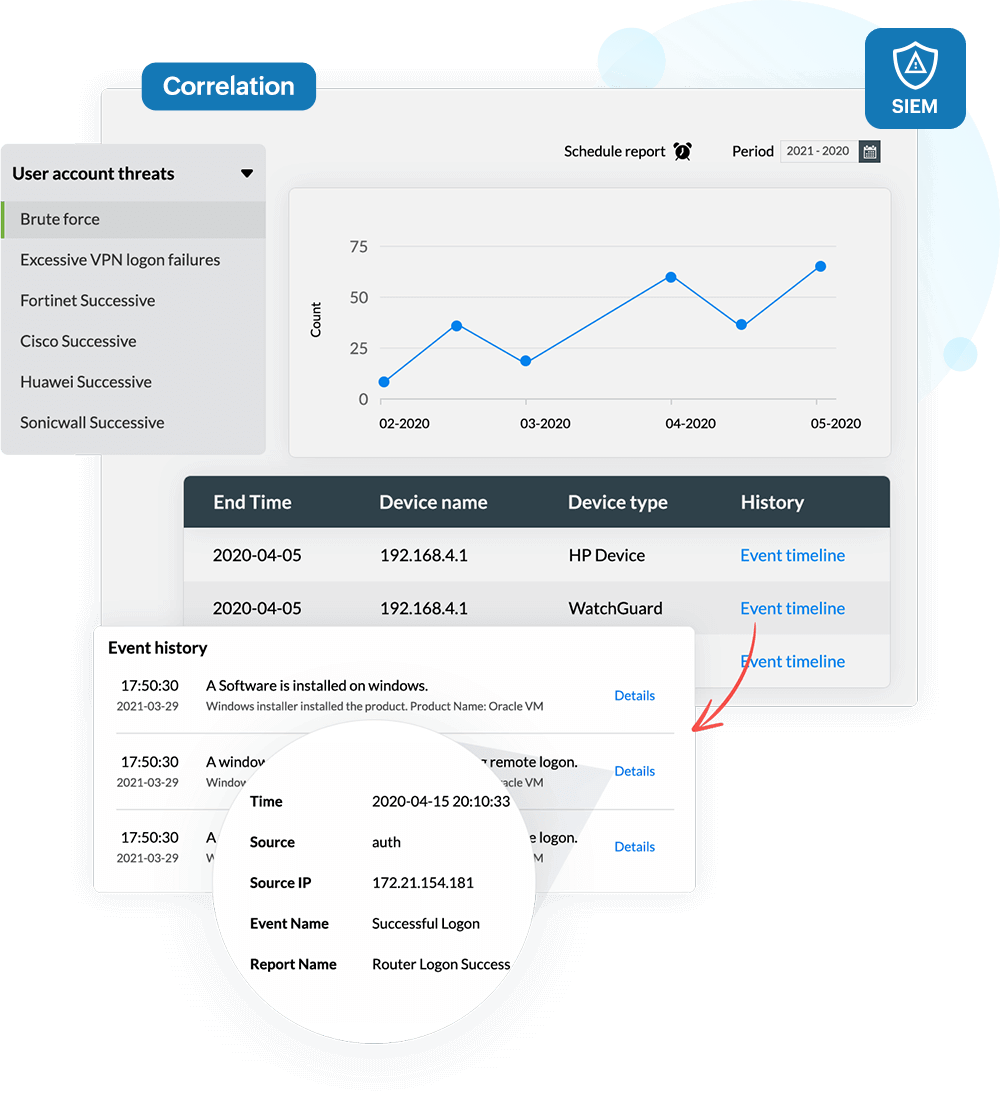

Analysieren Sie Bedrohungen mit kontextbezogenen Daten, die von der leistungsstarken Korrelations-Engine von Log360 stammen, die in eine umfassende Threat-Intelligence- Plattform integriert ist, welche Fehlalarme und Funktionen reduziert:

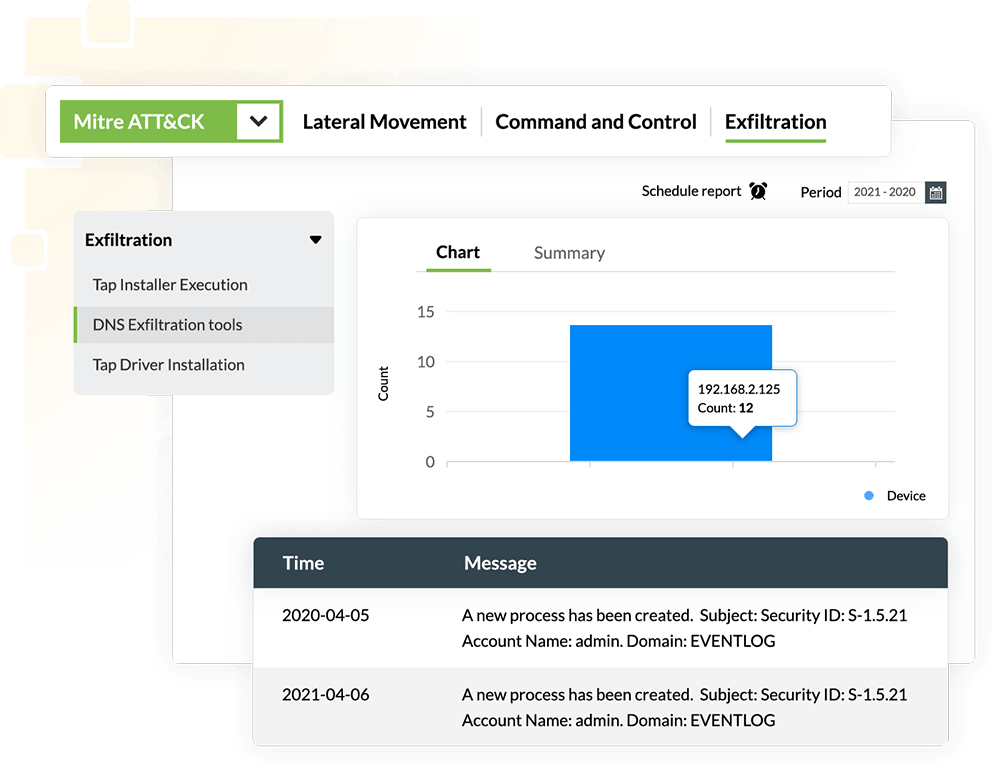

Log360 unterstützt das MITRE ATT&CK-Framework, das Eindringlinge aufspürt und aufdeckt, und bietet Folgendes:

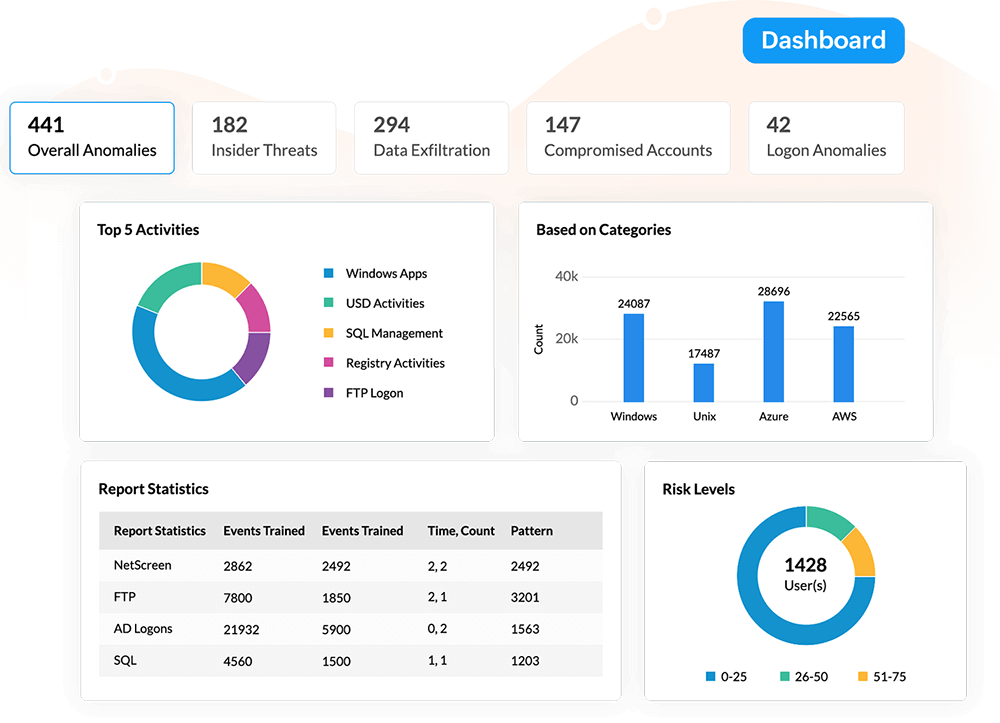

Erkennen und stoppen Sie bösartige Insider-Bedrohungen, kompromittierte Konten, Missbrauch von Privilegien, unbefugten Datenzugriff

Datenzugriff und -exfiltration, und profitieren Sie von Folgendem:

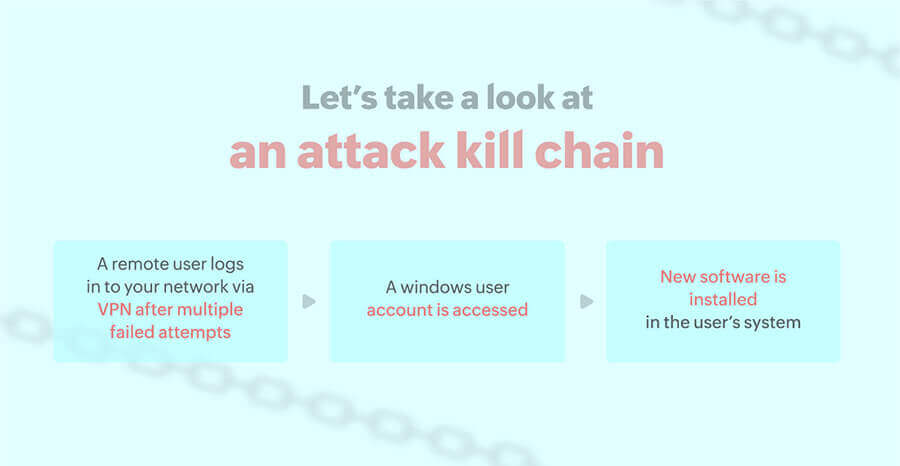

Malware ist eine der hartnäckigsten Cyber-Bedrohungen in der modernen Welt. Mit dem Auftauchen neuer Malware bleibt deren Erkennung eine Herausforderung. Log360 entlarvt das Vorhandensein von Malware im Netzwerk mit Hilfe seiner vordefinierten Korrelationsregeln. Es erkennt verdächtige Software- oder Serviceinstallationen durch böswillige Akteure, alarmiert die Sicherheitsadministratoren sofort und liefert detaillierte Zeitpläne für die Untersuchung von Vorfällen. Mit dieser Lösung können Sie auch ein Workflow-Profil verknüpfen, um den Dienst oder Prozess zu stoppen und so eine sofortige Reaktion auf den Vorfall zu ermöglichen.

Lesen Sie den vollständigen Anwendungsfall hier.Angreifer, die fortschrittliche und ausgeklügelte Angriffe ausführen, werden oft erst entdeckt, wenn sie versuchen, Ihre Netzwerkgrenzen mit den gestohlenen Daten zu verlassen. Log360 erkennt und warnt Ihr Sicherheitsteam in Echtzeit vor Datenerpressung. Die Software überwacht Sicherheitsereignisse und deckt Techniken wie die Datenexfiltration über ein alternatives Protokoll (T1048) und ungewöhnliche Datenströme im Netzwerk auf. Wenn eine der Anwendungen mehr Datenverkehr sendet als sie empfängt, wird dies als verdächtig eingestuft und eine Warnung wird ausgelöst, um das Sicherheitsteam vor einer möglichen Sicherheitsbedrohung zu informieren.

Es ist schwieriger, Insider-Angriffe zu erkennen, da sie mit legitimem Zugang durchgeführt werden. Die UEBA-Komponente von Log360 erfasst die Protokolldaten der Benutzer über einen bestimmten Zeitraum und erstellt Profile aller ihrer Verhaltensweisen. Wenn eine Kette verdächtiger Verhaltensweisen festgestellt wird, z. B. ungewöhnliche Anmeldezeiten, ungewöhnlicher Zugriff auf sensible Daten oder mehrfache Dateidownloads, erhöht sich der Risikowert des Benutzers für Insider-Bedrohungen und das Sicherheitsteam wird alarmiert. Log360 bietet außerdem detaillierte Ereignis-Zeitleisten für weitere Untersuchungen.