- Home

- SIEM capabilities

- Threat detection

- Insider threat management

Insider-Bedrohungsmanagement

Erkennen und entschärfen Sie interne Bedrohungen mit Log360

Seien Sie Insider-Bedrohungen mit Log360 immer einen Schritt voraus

Eine interne Bedrohung bezieht sich auf eine Bedrohung, die von jemandem aus dem Inneren einer Organisation verursacht wird, der möglicherweise Schaden anrichten oder Daten stehlen könnte, um daraus einen finanziellen Vorteil zu ziehen. Die Hauptursache für solche Bedrohungen sind verärgerte Mitarbeiter.

Die Funktionen von Log360 für das Management von Insider-Bedrohungen helfen dabei, solche Angriffe innerhalb weniger Minuten zu erkennen, indem sie nach ungewöhnlichem Benutzerverhalten suchen, und sie mit dem integrierten Modul für die Reaktion auf Vorfälle zu entschärfen.

Gewinnen Sie umfassende Einblicke in das Benutzerverhalten

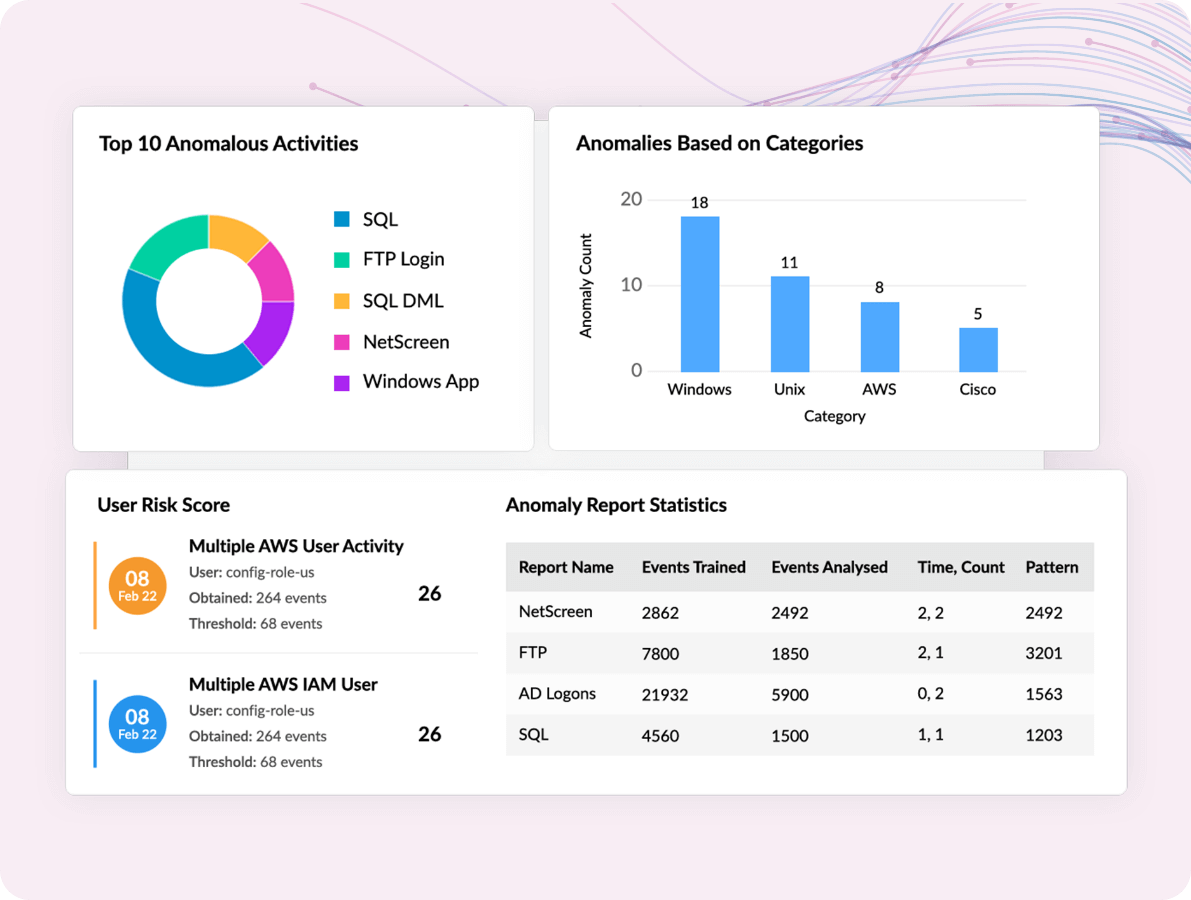

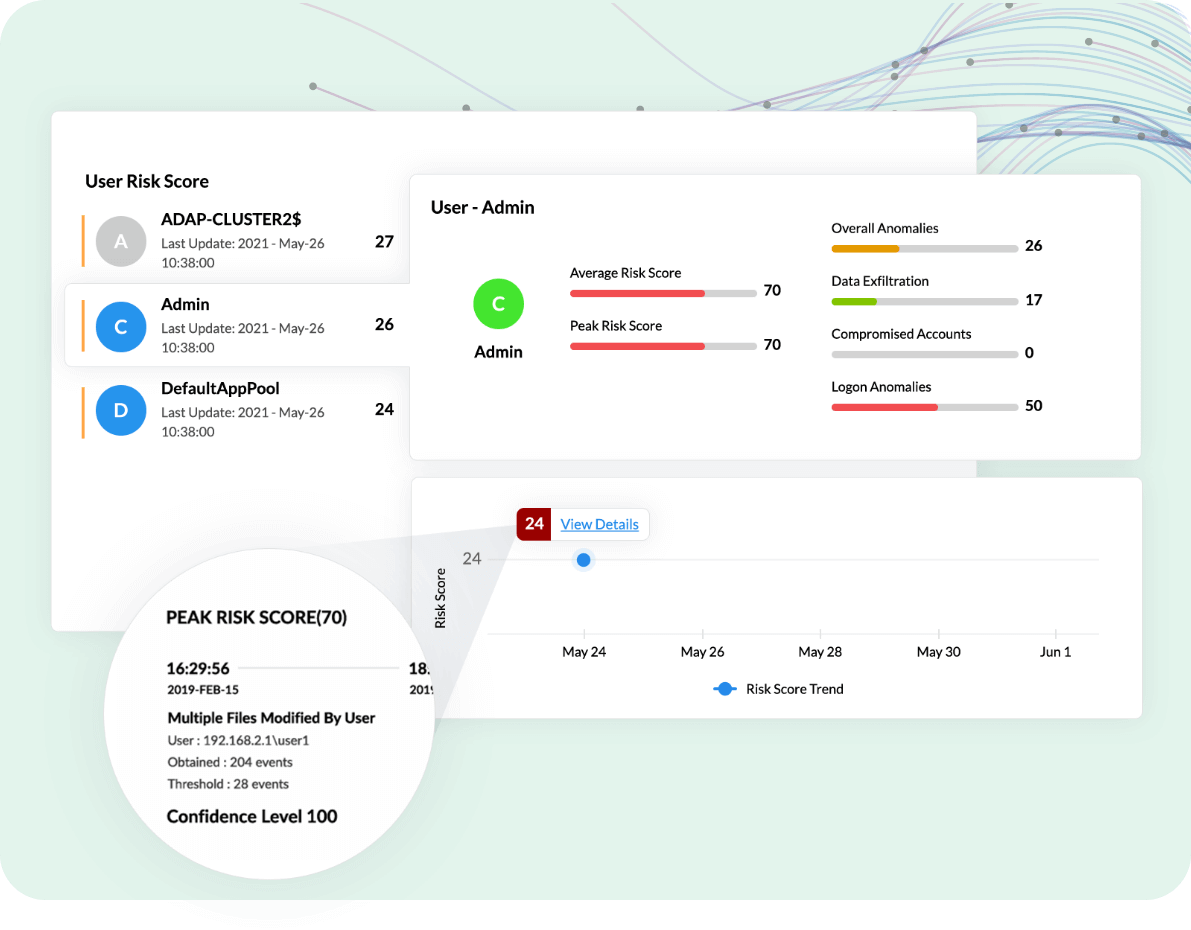

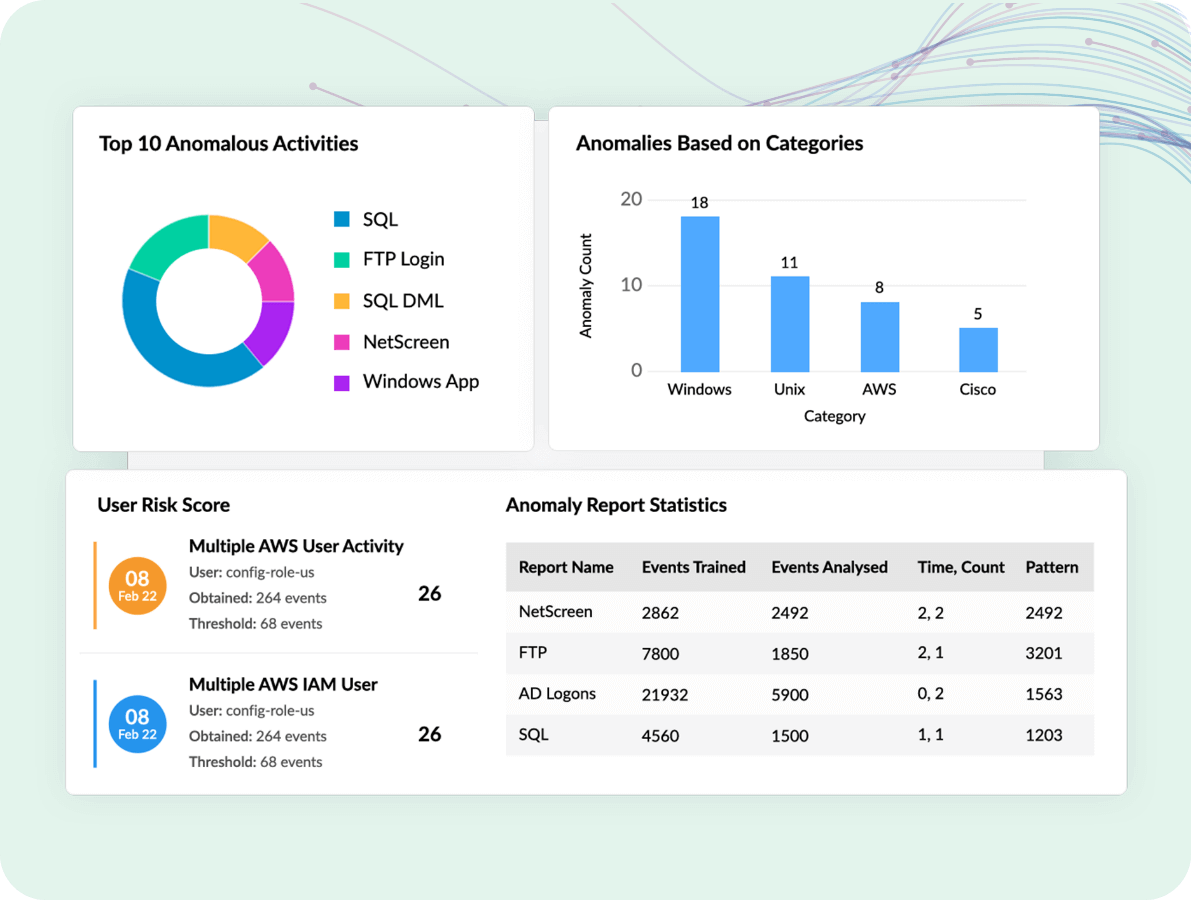

Herkömmliche Sicherheitslösungen können Ihre Endpunkte zwar vor Bedrohungen schützen, aber sie können keine fortgeschrittenen Sicherheitsbedrohungen von Benutzern und Objekten erkennen. Die Funktionen von Log360 zur Analyse des Verhaltens von Benutzern und Objekten (UEBA) werden durch maschinelles Lernen unterstützt, um Insider-Bedrohungen mühelos zu erkennen.

Die Lösung erstellt eine Baseline, indem sie das Benutzerverhalten über einen bestimmten Zeitraum überwacht. Jede Abweichung von der Baseline wird als Anomalie gekennzeichnet und mit einer Risikobewertung versehen. So kann das Sicherheitsteam Bedrohungen leicht priorisieren und entschärfen.

Erkennen Sie Indikatoren für eine Kontokompromittierung

Ein Benutzerkonto kann auf verschiedene Weise kompromittiert werden, z. B. durch Brute-Force-Angriffe, Phishing-E-Mails usw. Sobald ein Angreifer Zugriff auf ein Benutzerkonto hat, kann er das Konto für Aktivitäten wie die Installation bösartiger Software nutzen.

Log360, ein Tool für das Insider-Bedrohungsmanagement, sucht mithilfe von maschinellem Lernen und UEBA ständig nach Anzeichen für eine Kompromittierung, wie z. B. ungewöhnliche Anmeldeaktivitäten, wiederholte Anmeldefehler, die Installation bösartiger Software und vieles mehr.

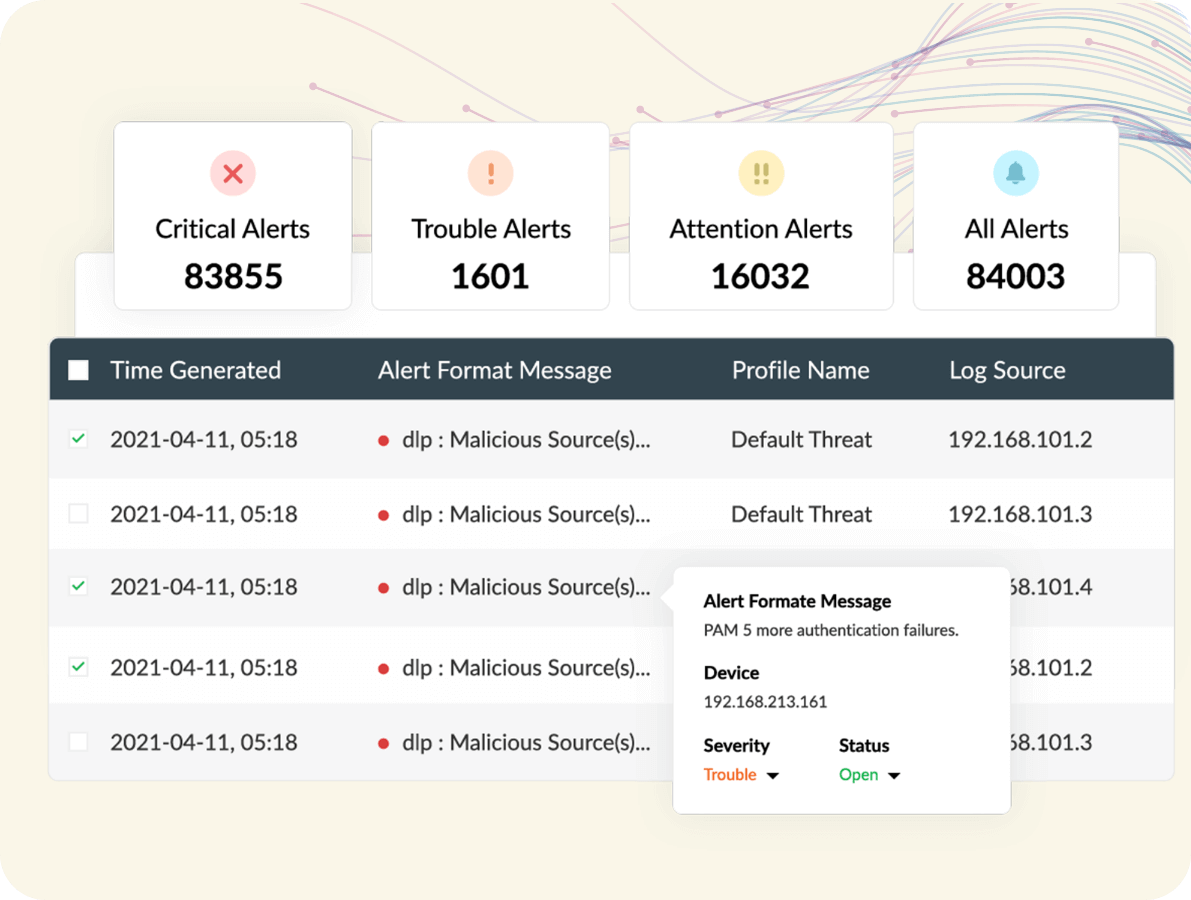

Erhalten Sie Echtzeit-Warnmeldungen und Benachrichtigungen über verdächtige Aktivitäten

Die ersten Momente eines Angriffs sind äußerst wichtig, und schnelles Handeln kann Ihre Organisation vor erheblichen Schäden bewahren. Mit dem Echtzeit-Warnsystem von Log360 erhalten Sie sofortige Benachrichtigungen per E-Mail oder SMS, wenn in Ihrem Unternehmen ein sicherheitsrelevantes Ereignis auftritt.

Log360 enthält außerdem mehr als 1.000 vordefinierte Warnmuster, die eine Vielzahl von Sicherheitsanwendungsfällen abdecken. Log360 kategorisiert Warnmeldungen in drei Schweregrade – „Achtung“, „Problem“ und „Kritisch“ –, die Ihnen helfen, risikoreiche Insider-Bedrohungen zu priorisieren und zu entschärfen.

Beschleunigen Sie Ihre Reaktion auf Vorfälle mit intuitiven Dashboards und automatisierten Arbeitsabläufen

Die Reaktion auf Vorfälle ist ein wichtiger Schritt zur Eindämmung von Bedrohungen. Das intuitive Dashboard von Log360 bietet Ihnen detaillierte Informationen zu jedem Sicherheitsvorfall in Ihrer Organisation und hilft bei dessen Bewältigung. Die Sicherheitsvorfälle werden nach Priorität, Quelle und Schweregrad sortiert, damit Sie jedes Ereignis von der Erkennung bis zur Lösung im Auge behalten können.

Die Arbeitsabläufe für Vorfälle in Log360 können automatisiert werden, um Sicherheitsbedrohungen zu minimieren. Diese Workflows werden automatisch ausgelöst, wenn eine Warnung ausgegeben wird, und dienen als unmittelbare Reaktion auf einen Sicherheitsvorfall, bevor ein Sicherheitsadministrator eingreifen kann. Sie können auch benutzerdefinierte Workflows erstellen, die den Anforderungen Ihrer Organisation entsprechen, indem Sie die Drag-and-Drop-Oberfläche verwenden.

Weitere Gründe, Log360 für das Management von Insider-Bedrohungen in Betracht zu ziehen

-

Informative Bedrohungs-Feeds:

Nutzen Sie Bedrohungs-Feeds, um böswillige IPs, Domains und URLs zu entdecken.

-

Erweiterte Bedrohungsanalysen:

Schützen Sie Ihre Organisation mit fortschrittlichen Bedrohungsanalysen vor böswilligen Eindringlingen.

-

Sicherheit von Cloud-Daten:

Schützen Sie Cloud-Daten und Cloud-Konten vor unbefugtem Zugriff.

-

Sicherheitskoordination, -automatisierung und -reaktion:

Beschleunigen Sie die Vorfallsminderung, indem Sie Sicherheitsbedrohungen untersuchen und Ihre Reaktion auf Vorfälle automatisieren.

-

Einhaltung gesetzlicher Vorschriften

Erfüllen Sie mühelos gesetzliche Vorschriften wie PCI DSS, HIPAA, SOX, DSGVO und CCPA.