- Home

- SIEM capabilities

- User behavior analytics

Erkennen Sie anomales Verhalten von Benutzern und Entitäten mit Log360 UEBA

Identitäten können gefälscht werden, das Verhalten nicht.

Organisationen sind mehr denn je von Cyberangriffen und Datenlecks bedroht. Fast die Hälfte aller weltweit auftretenden Datenlecks hat eine Insider-Komponente. Wenn diese Bedrohungen nicht sofort erkannt und behoben werden, können sie schwerwiegende Folgen haben.

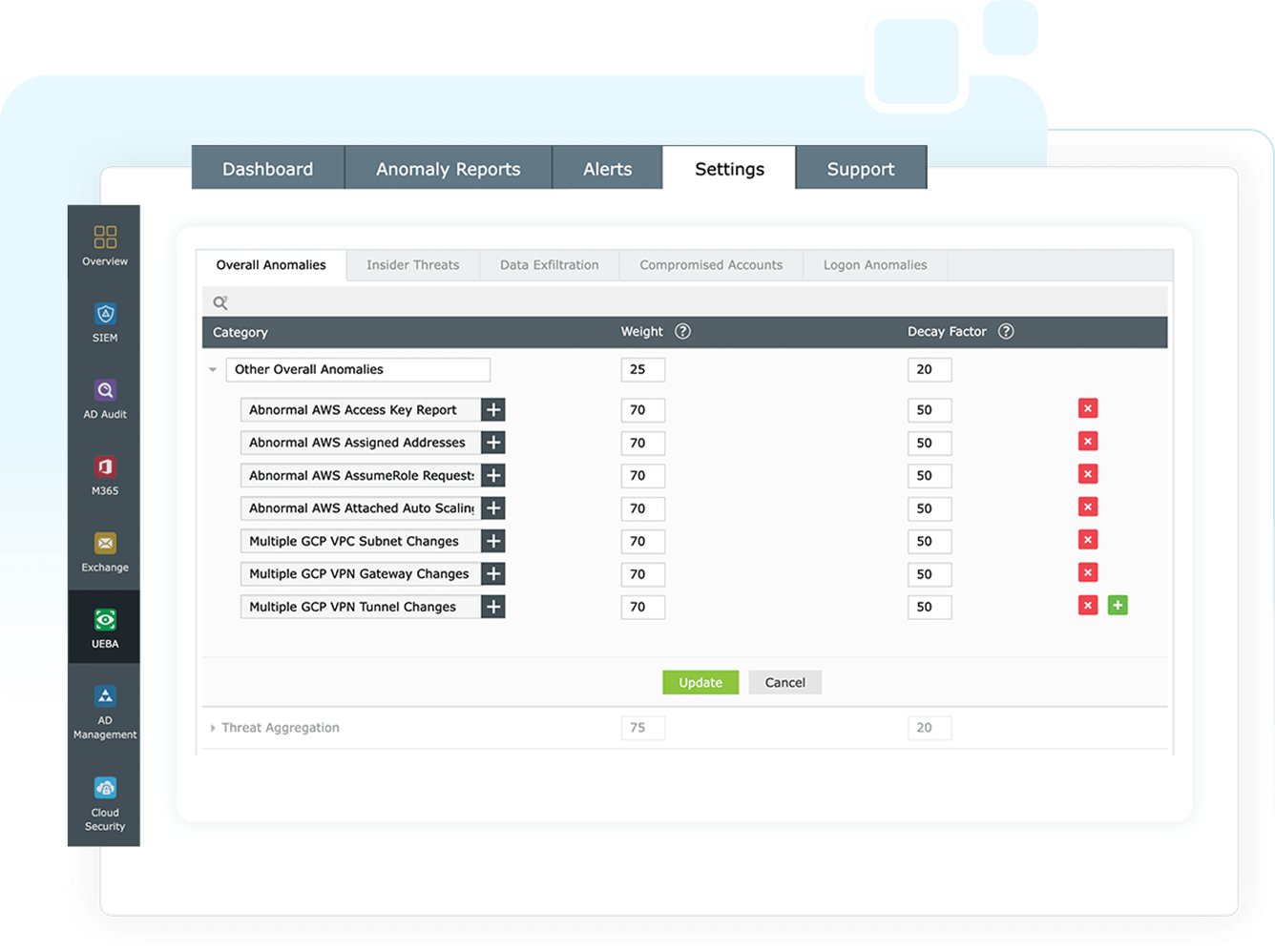

Die UEBA-Fähigkeit von ManageEngine Log360 wird durch ML-Algorithmen gesteuert und bietet so eine robuste und genaue Erkennung von Bedrohungen. Sie legt eine Baseline der erwarteten Aktivitäten für jeden Benutzer und jede Entität fest und kennzeichnet alle Abweichungen von dieser Baseline.

Stärkung der Cybersicherheit mit Log360 UEBA

Log360 ist eine einheitliche SIEM-Lösung mit Funktionen zur Erkennung von Anomalien. Sie verwendet ML-Algorithmen, um Muster von Benutzern und anderen Entitäten im Netzwerk zu analysieren. Sie hilft Ihnen, strengere Sicherheitsmaßnahmen durchzusetzen, indem sie Verhaltensanomalien erkennt, und stärkt Ihre Abwehr gegen Insider-Bedrohungen und externe Angriffe. Die Engine zur Erkennung von Anomalien heißt Log360 UEBA.

Verhaltensanalysen von Benutzern und Entitäten

Erkennen Sie abweichendes Verhalten von Benutzern und Entitäten, wie z. B. Anmeldungen zu ungewöhnlichen Zeiten, übermäßige Anmeldefehler und das Löschen von Dateien von einem Host, der normalerweise nicht von einem bestimmten Benutzer verwendet wird.

Score-basierte Risikobewertung

Das Log360 UEBA-Dashboard bietet Ihnen, mit seiner Score-basierten Risikobewertung für Benutzer und Entitäten, einen besseren Überblick über Bedrohungen. Mit diesem Ansatz können Sie feststellen, welche Bedrohungen untersucht werden sollten.

Bestätigung von Bedrohungen

Log360 UEBA identifiziert Indikatoren für Kompromittierungen (IoC) und Angriffe (IoA) und deckt so große Bedrohungen auf, darunter Insider-Bedrohungen, Kontokompromittierungen, Anmeldefehler und Datenexfiltration.

Wählen Sie eines von drei Szenarien

Mit einer effektiven UEBA-Lösung können Sie drei Arten von Sicherheitsrisiken verhindern: Insider-Bedrohungen, kompromittierte Konten und Datenexfiltration. Wählen Sie eines der folgenden Szenarien aus, um zu sehen, wie sich UEBA in diesen Situationen verhält.

Bedrohung durch Insider

Ein böswilliger Ingenieur versucht, das Unternehmen zu sabotieren.

SteveEin Ingenieur versucht, sein Unternehmen zu sabotieren

Einem Ingenieur namens Steve wird mitgeteilt, dass sein Vertrag nicht verlängert wird.

Steve ist über seine Entlassung nicht glücklich und will sich an seinem Unternehmen rächen.

Kompromittierung von Konten

Ein Hacker kompromittiert ein Benutzerkonto und versucht, sich unbefugten Zugriff zu verschaffen.

bobEin Hacker kompromittiert ein Benutzerkonto

Ein Angreifer namens John sendet eine Phishing-E-Mail an Bob.

Bob öffnet die E-Mail und beginnt versehentlich mit dem Herunterladen von Malware.

Exfiltration von Daten

Ein Marketingmanager versucht, Daten aus der Vertriebsdatenbank zu exfiltrieren.

MindyEine Marketingmanagerin versucht, Daten zu exfiltrieren

Eine Marketingmanagerin namens Mindy beschließt, ihr Unternehmen zu verlassen und als Vertriebsleiterin zu einem Konkurrenten zu wechseln.

Sie beschließt, die Kundendatenbank mitzunehmen.

Sehen Sie sich dieses Video an, um zu sehen wie

UEBA Ihrem Unternehmen ermöglicht, Insiderangriffe, Kontokompromittierung, Datenexfiltration und vieles mehr zu verhindern.

- Mit Log360 UEBA können Sie Folgendes tun:

- Verschiedene Benutzerkonten zuordnen, um eine Baseline des erwarteten Verhaltens für jeden einzelnen Benutzer und jede Entität zu erstellen.

- Anomales Benutzerverhalten anhand der Aktivitätszeit, -anzahl und -muster identifizieren.

- Aussagekräftigere Sicherheitszusammenhänge erhalten, indem Sie die verschiedenen Aktionen eines Benutzers miteinander verknüpfen.

- Ungewöhnliches Verhalten von Entitäten in Windows-Geräten, SQL-Servern, FTP-Servern und Netzwerkgeräten wie Routern, Firewalls und Switches erkennen.

- Bedrohungen aufdecken, die von Insider-Angriffen, Kontokompromittierungen und Datenextraktion ausgehen.