Was ist ein CASB?

Ein Cloud Access Security Broker oder CASB ist eine lokale oder in der Cloud gehostete Sicherheitssoftware oder -lösung, die als Gatekeeper fungiert und die Interaktion zwischen Benutzern und Cloud-Anwendungen überwacht. Gartner® definiert einen CASB als „lokale oder Cloud-basierte Punkte zur Durchsetzung von Sicherheitsrichtlinien, die zwischen Cloud-Service-Nutzern und Cloud-Service-Anbietern platziert werden, um die Sicherheitsrichtlinien des Unternehmens beim Zugriff auf die Cloud-basierten Ressourcen zu kombinieren und einzuschleusen.“

Abbildung 1: Eine CASB-Lösung zur Überwachung von Benutzeraktivitäten in der Cloud, einschließlich Datei-Uploads

Der zunehmende Einsatz von Cloud-Technologien im Geschäftsbetrieb birgt Risiken wie eine geringere Transparenz, eine höhere Komplexität bei der Gewährleistung der Sicherheit und die Nutzung nicht genehmigter Cloud-Anwendungen durch Benutzer. Eine CASB-integrierte SIEM Lösung hilft, diese Sicherheitsrisiken zu mindern. CASBs ermöglichen Ihnen einen Einblick in die Benutzeraktivitäten in der Cloud. Sie ermöglichen es Unternehmen auch, den Zugriff zu kontrollieren, indem sie Richtlinien durchsetzen und ihre lokalen Sicherheitsrichtlinien auf die Cloud ausweiten.

Warum brauchen Sie einen Cloud Access Security Broker?

Unternehmen benötigen CASBs aus den folgenden Gründen:

- Regulierung des Benutzerzugriffs: Da Cloud-Dienste außerhalb des Unternehmens gehostet werden, ist es schwierig, die Kontrolle über Benutzeraktivitäten auszuüben. Mit CASB-Lösungen können Unternehmen Sicherheitsrichtlinien durchsetzen und den Zugriff der Benutzer auf in der Cloud gespeicherte Daten regeln.

- Schutz sensibler Daten: Die CASB-Technologie kann zur Überwachung sensibler Daten während der Übertragung und zum Schutz des Dateninhalts durch Verschlüsselung eingesetzt werden.

- Stoppen DER Datenexfiltration:CASB hilft dabei, unbefugte Versuche des Zugriffs auf und der Übertragung von Daten in die und aus der Cloud zu identifizieren und einzuschränken und so Angriffe zur Datenexfiltration zu verhindern.

- Überwachung und Verhinderung von Schatten-IT: CASB hat ein wachsames Auge auf nicht genehmigte Cloud-Anwendungen oder „Schatten-IT“-Anwendungen, auf die Benutzer zugreifen.

- Gewährleistung der Compliance: Mit der CASB-Technologie können Unternehmen die Datensicherheits- und Zugriffsanforderungen verschiedener IT-Compliance-Vorschriften erfüllen.

- Stoppen Sie die Duplizierung von Apps: CASB prüft die Nutzung von Cloud-Diensten zu Budgetierungszwecken. CASB identifiziert Benutzer, die Anwendungen von Drittanbietern nutzen, um ihre Arbeit zu erleichtern, während das Unternehmen für ähnliche Software-Abonnements bezahlt hat.

- Sichere Zusammenarbeit: CASB stellt sicher, dass Plattformen zur gemeinsamen Nutzung von Ressourcen nicht ausgenutzt werden.

Anwendungsfälle für Cloud Access Security Broker

CASBs werden häufig eingesetzt, um das Problem der Schatten-IT und der böswilligen Datenexfiltration zu verhindern.

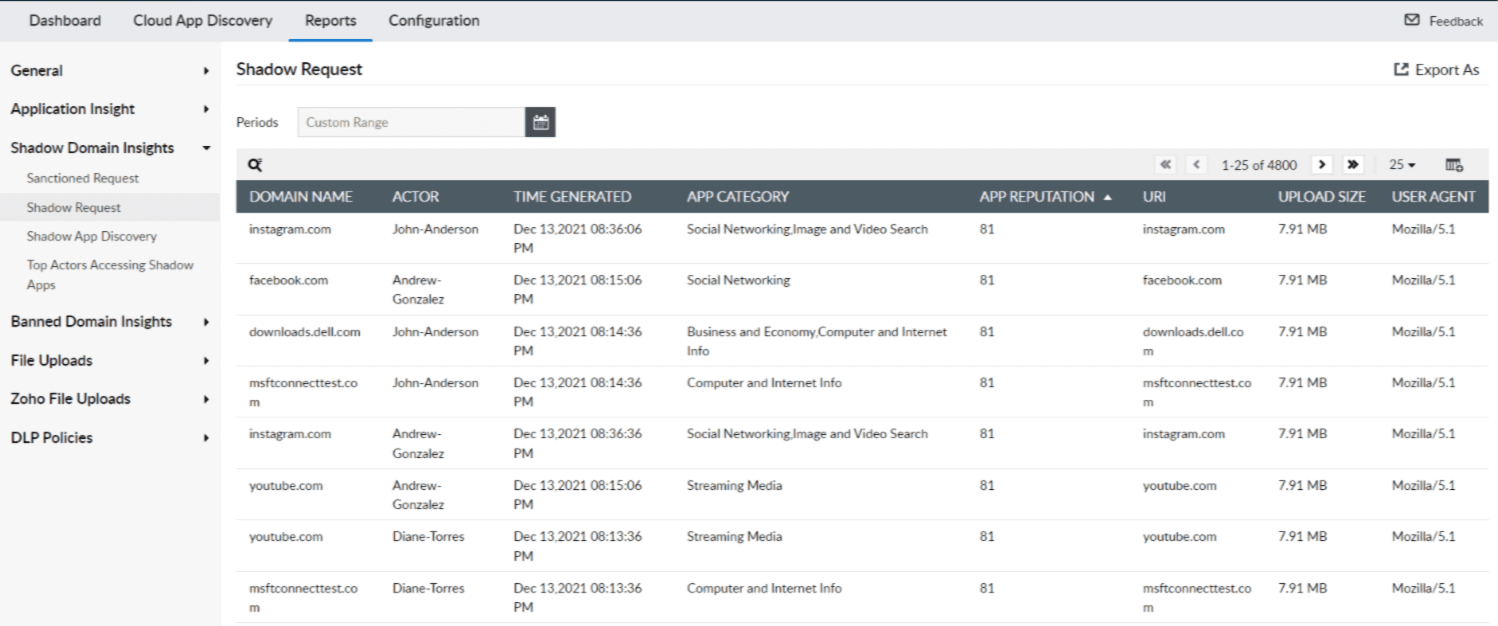

Überwachung von Schatten-IT-Anwendungen: Schatten-IT, also die Nutzung nicht genehmigter Cloud-Anwendungen, verringert die Transparenz und führt zu erhöhten Sicherheitsrisiken und Compliance-Verstößen. Wenn Mitarbeiter nicht zugelassene Software oder Cloud-Dienste nutzen, können IT-Administratoren nicht sicherstellen, ob ein Benutzer, der auf eine bestimmte Ressource zugreift, dazu berechtigt ist oder ob die Datensicherheitsrichtlinien des Unternehmens eingehalten werden. Dadurch können sensible Unternehmensdaten unbeabsichtigt Sicherheitsbedrohungen wie Datenschutzverletzungen, Malware und Cyberangriffen ausgesetzt werden. Um diese Probleme zu vermeiden, benötigen Sie eine CASB-Lösung, die Schattenanwendungen, den anfragenden Benutzer, den Zeitpunkt der Anfrage und seine Aktivitäten erkennen kann.

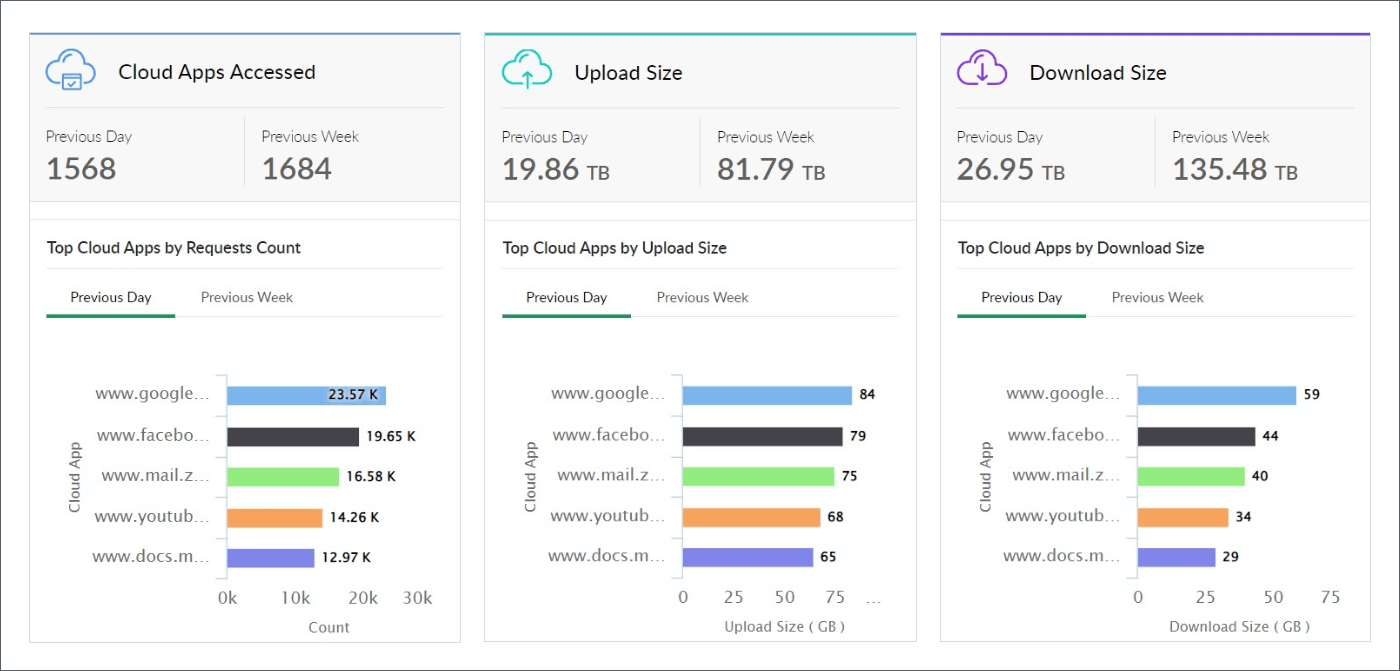

Log360, eine umfassende CASB-integrierte SIEM-Lösung von ManageEngine, entdeckt Schattenanwendungen und liefert Informationen über den Domänennamen, den Akteur oder Benutzer, die Zeit, zu der ein Ereignis erzeugt wurde, die App-Kategorie, die App-Reputation, die URL und die Uploadgröße. Der Reputationswert wird aus den Bedrohungs-Feeds von Log360 gewonnen. Auf diese Weise können Administratoren Anwendungen in ihrem Netzwerk verbieten und Richtlinien durchsetzen.

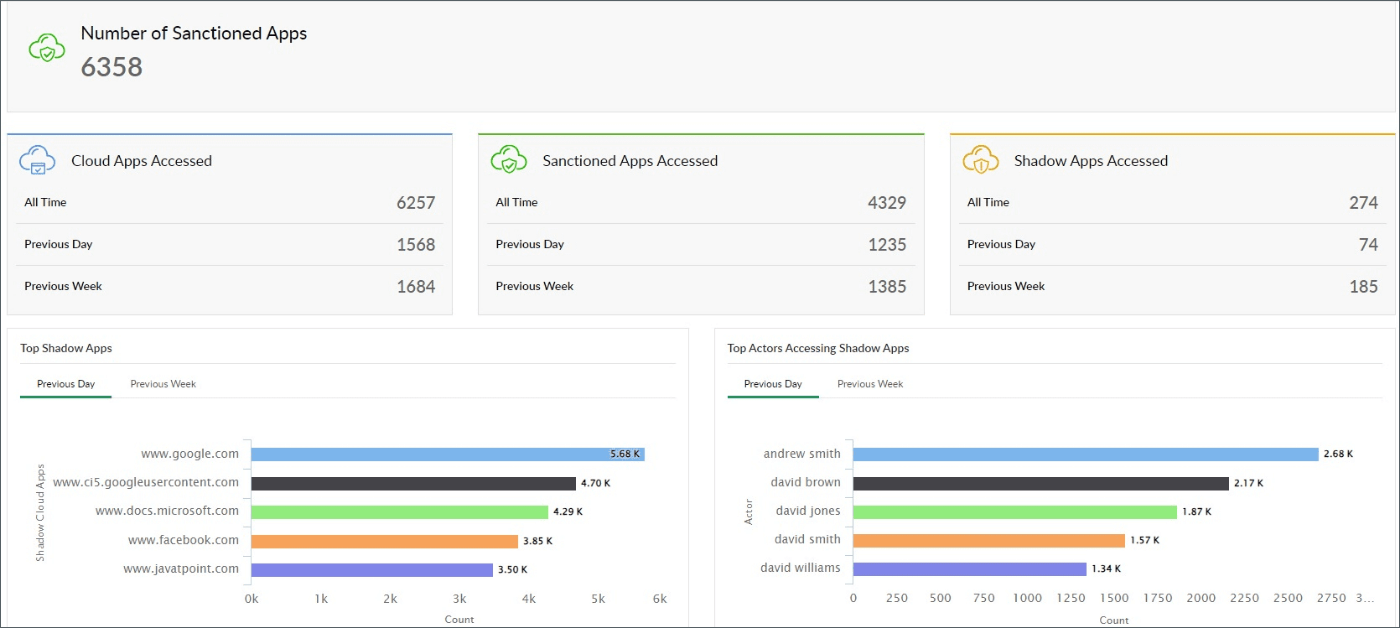

Abbildung 2: Log360-Berichte bieten Einblicke in Schatten-App-Anfragen

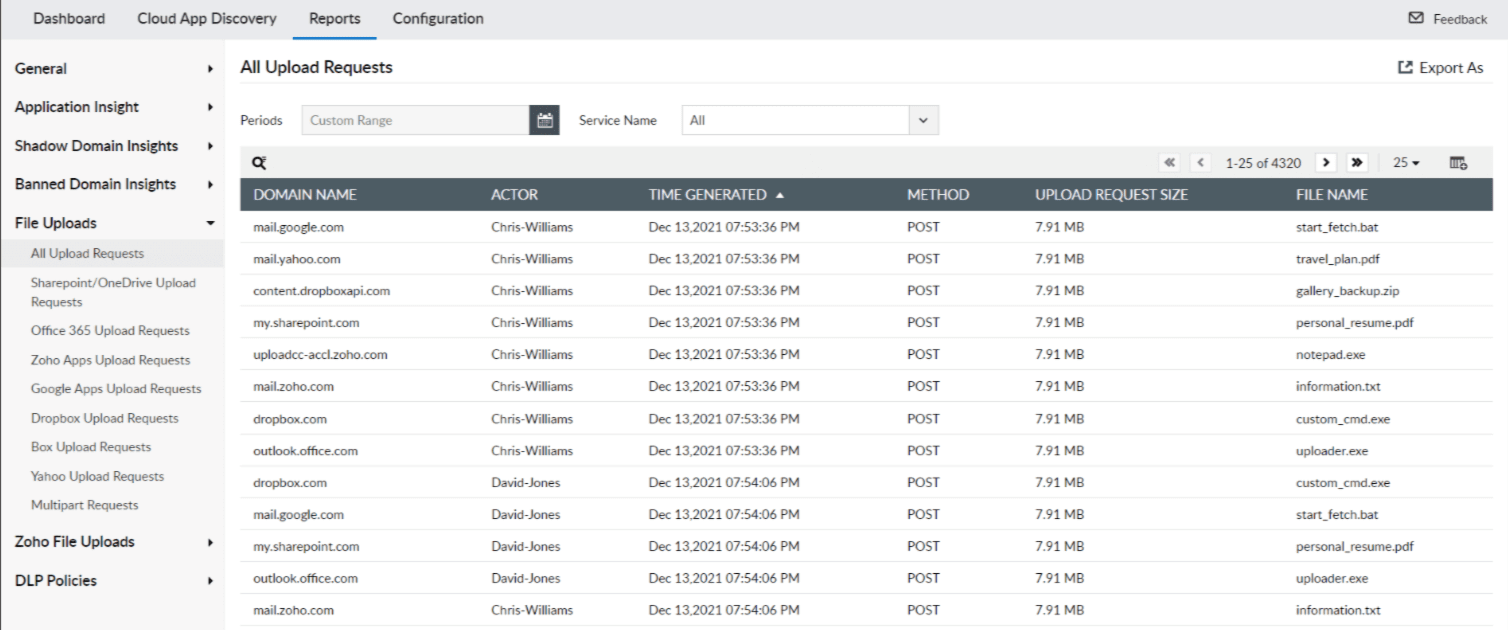

Überwachung von Uploads sensibler Daten: Unternehmen sollten sich vor Datenexfiltrations- oder Datendiebstahlsversuchen schützen, bei denen geschäftskritische Daten unbefugt von innerhalb des Unternehmens an ein externes Netzwerk übertragen werden. Eine CASB-Lösung kann die Daten überwachen, die das Netzwerk verlassen, und verdächtige Aktivitäten erkennen, die auf eine Datenexfiltration hindeuten.

Log360 kann den Zugriff auf Ihre Daten und Anwendungen in der Cloud kontrollieren und eine Deep Packet Inspection während der Dateiuploads in die Cloud in Echtzeit durchführen, indem es seine CASB-Funktionen nutzt. Der Datei-Uploads-Bericht in Log360 listet alle Upload-Anforderungen mit Kontextinformationen wie Dateiname, Größe der Upload-Anforderung, Domänenname, Akteur und mehr auf.

Abbildung 3: Log360-Berichte bieten Einblicke in alle Datei-Uploads

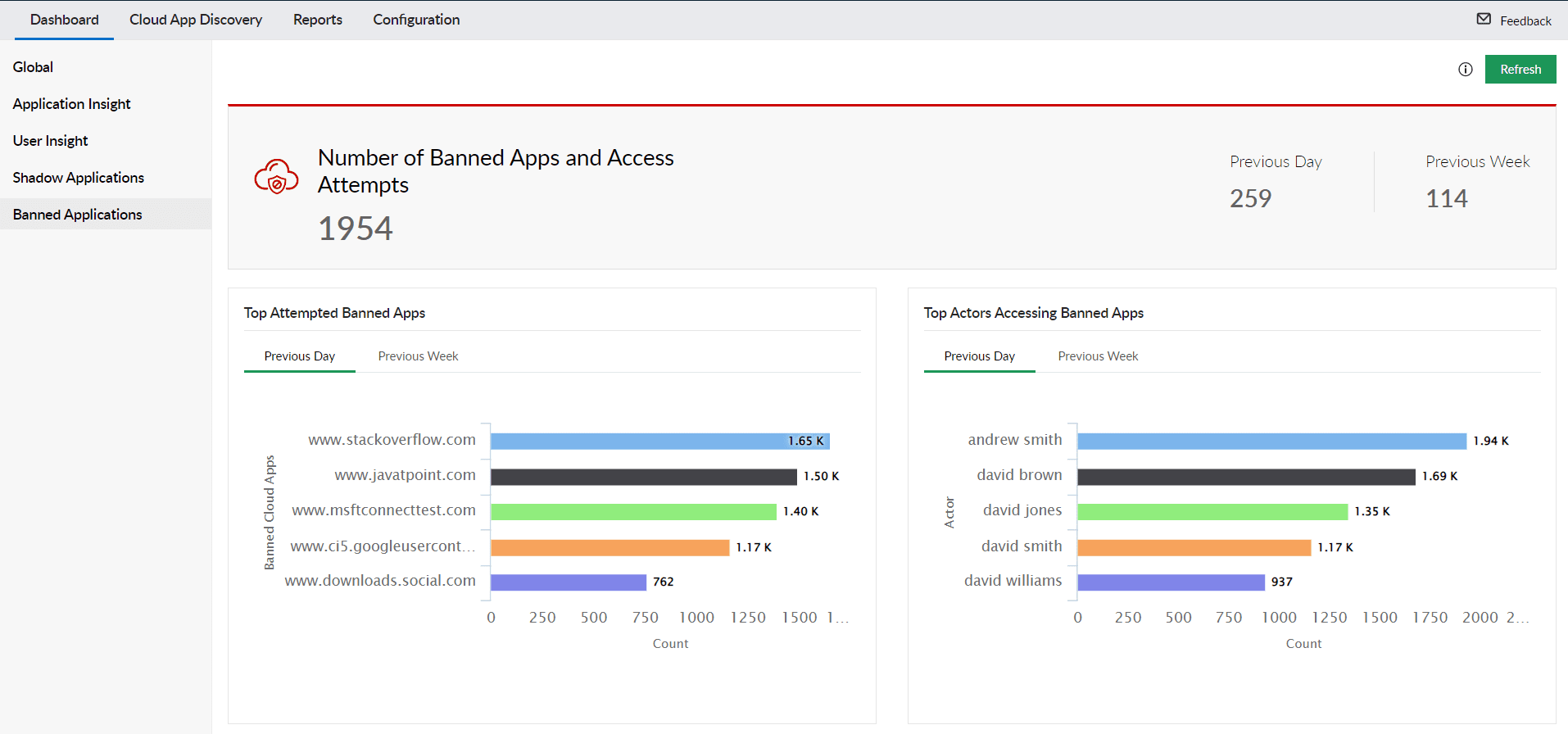

Verfolgung von Benutzerrisiken: CASB bietet kontextbezogene Einblicke, wie z. B. den Top-Benutzer, der auf verbotene Anwendungen zugreift, alle Download-Aktivitäten des Benutzers, Upload-Aktivitäten und Cloud-Anwendungsanfragen, wie im Dashboard für verbotene Anwendungen in Log360 gezeigt.

Abbildung 4: Log360-Dashboard mit Anzeige der Anzahl verbotener Anwendungen und deren Zugriffsversuche durch Benutzer

ManageEngine Log360 hilft Ihnen, Bedrohungen zu erkennen, zu untersuchen und darauf zu reagieren und gleichzeitig die Compliance-Anforderungen zu erfüllen.

Säulen eines Cloud Access Security Brokers

Gartner hat vier Kernfunktionen oder Komponenten definiert, die eine CASB-Lösung haben sollte, und diese Komponenten werden als Säulen bezeichnet. Die vier Säulen von CASB in der Cybersicherheit sind: Visibilität, Datensicherheit, Compliance und Bedrohungserkennung.

Visibilität: Die meisten Cloud-Sicherheitsanbieter (CSPs) bieten nur sehr wenige Audit- und Protokollierungsfunktionen. CASB-Tools überwinden diese Einschränkungen, indem sie Details über den Datenverkehr zwischen dem Unternehmen und den Cloud-Anbietern liefern. Auf diese Weise können Unternehmen besser nachvollziehen, welche genehmigten und nicht genehmigten Cloud-Dienste von den Benutzern genutzt werden, und sie auf sicherere Alternativen verweisen. Benutzer, Standort, Gerät, Anwendung und Datenmenge sind einige der Metriken, die extrahiert werden können, um die Nutzung von Cloud-Diensten durch Benutzer zu überwachen.

Datensicherheit: Die Cloud hat die gemeinsame Nutzung von Daten einfacher denn je gemacht, aber sie hat auch herkömmliche Tools zur Verhinderung von Datenlecks in Gefahr gebracht, da Cloud-Dienste nicht in deren Zuständigkeitsbereich fallen. CASB-Sicherheitslösungen können sensible Daten prüfen, die in die und aus der Cloud, zwischen Cloud-Diensten und innerhalb der Cloud verschoben werden. Diese Beobachtungen helfen Unternehmen dabei, den Versuch, sensible Daten auszuspionieren, zu erkennen und zu unterbinden.

Einhaltung der Vorschriften: Bei der Umstellung auf Cloud-basierte Dienste ist es wichtig, die Einhaltung von Vorschriften zu berücksichtigen. Vorschriften wie PCI DSS, HIPAA, GDPR und andere stellen sicher, dass Unternehmen über angemessene Sicherheitssysteme für die Speicherung und Verarbeitung sensibler Daten verfügen. CASBs bieten Ihnen eine Reihe von Optionen zur Identifizierung und Kontrolle des Flusses personenbezogener Daten, zur Überwachung risikoreicher Aktivitäten und zur Erkennung von Schatten-IT-Anwendungen, um die Einhaltung von Datenschutzbestimmungen und Compliance-Vorgaben zu gewährleisten.

Erkennung von Bedrohungen: Unternehmen müssen den Zugriff auf kritische Daten aus Cloud-Diensten regeln. Unternehmen müssen auch die Exfiltration von Daten durch böswillige Akteure mit gestohlenen Anmeldeinformationen oder nachlässige Benutzer, die auf sensible Informationen zugreifen, erkennen. CASBs können die Nutzungsmuster von Nutzern beobachten und registrieren und mithilfe der User Entity and Behavior Analysis (UEBA) eine Baseline erstellen. Jede Abweichung von der Baseline wird als Anomalie gekennzeichnet und hilft Unternehmen, Bedrohungen früher zu erkennen und zu entschärfen.

CASBs erhöhen eindeutig die Cloud-Sicherheit Ihres Unternehmens. Aber wissen Sie auch, was Ihre Sicherheit auf ein höheres Niveau heben wird? Eine CASB-integrierte SIEM-Lösung. Um zu erfahren, warum CASBs Teil Ihrer SIEM-Lösung sein sollten, lesen Sie diese Ressource. Um zu sehen, wie eine einheitliche SIEM-Lösung mit integrierten CASB-Funktionen wie ManageEngine Log360 die vier Säulen von CASB integriert hat, besuchen Sie diese Seite.

Wie funktioniert ein Cloud Access Security Broker?

Es gibt drei Hauptanwendungsmodi für CASB, nämlich: Forward Proxy, Reverse Proxy und API-Scanning.

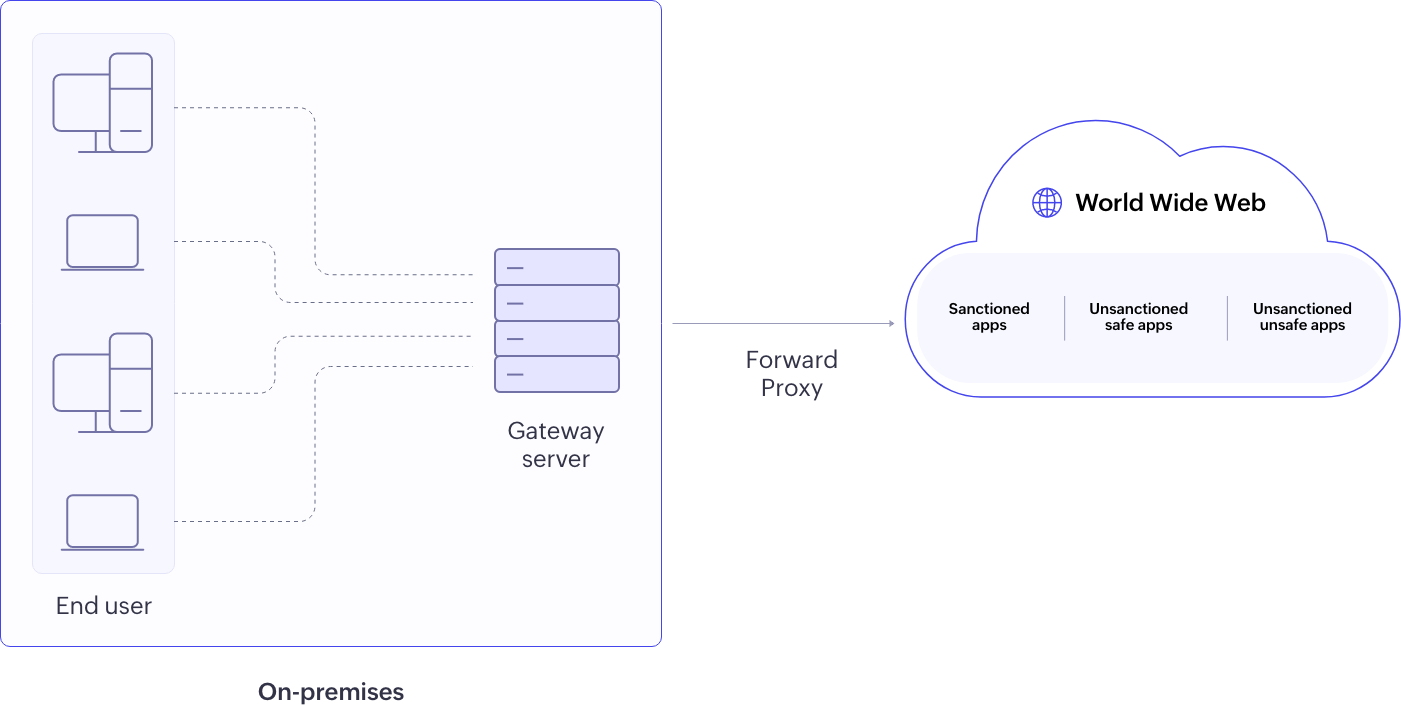

Forward Proxy: Der gesamte Datenverkehr von den Anlagen innerhalb Ihres Unternehmensnetzwerks wird durch den CASB geleitet, bevor er die Cloud-Anwendungen erreicht, und fungiert als Gateway-Server am Rande des Unternehmens. Der CASB kontrolliert den Zugriff, erlaubt oder blockiert Uploads, führt Deep Packet Inspection (DPI) und DLP durch und bietet eine Echtzeitanalyse des HTTPS-Verkehrs während des Dateiuploads, einschließlich Dateiname, -typ und -größe, um potenzielle Bedrohungen und Richtlinienverstöße zu erkennen. Erfahren Sie mehr über die verschiedenen Bereitstellungsmodi und die realen Anwendungsfälle von Forward CASB in dieser Ressource.

Log360 bietet Forward Proxy CASB zur Überwachung des Datenverkehrs von On-Premise-Umgebungen. Der Gateway-Server und die Richtlinien können über die Log360-Konsole konfiguriert werden.

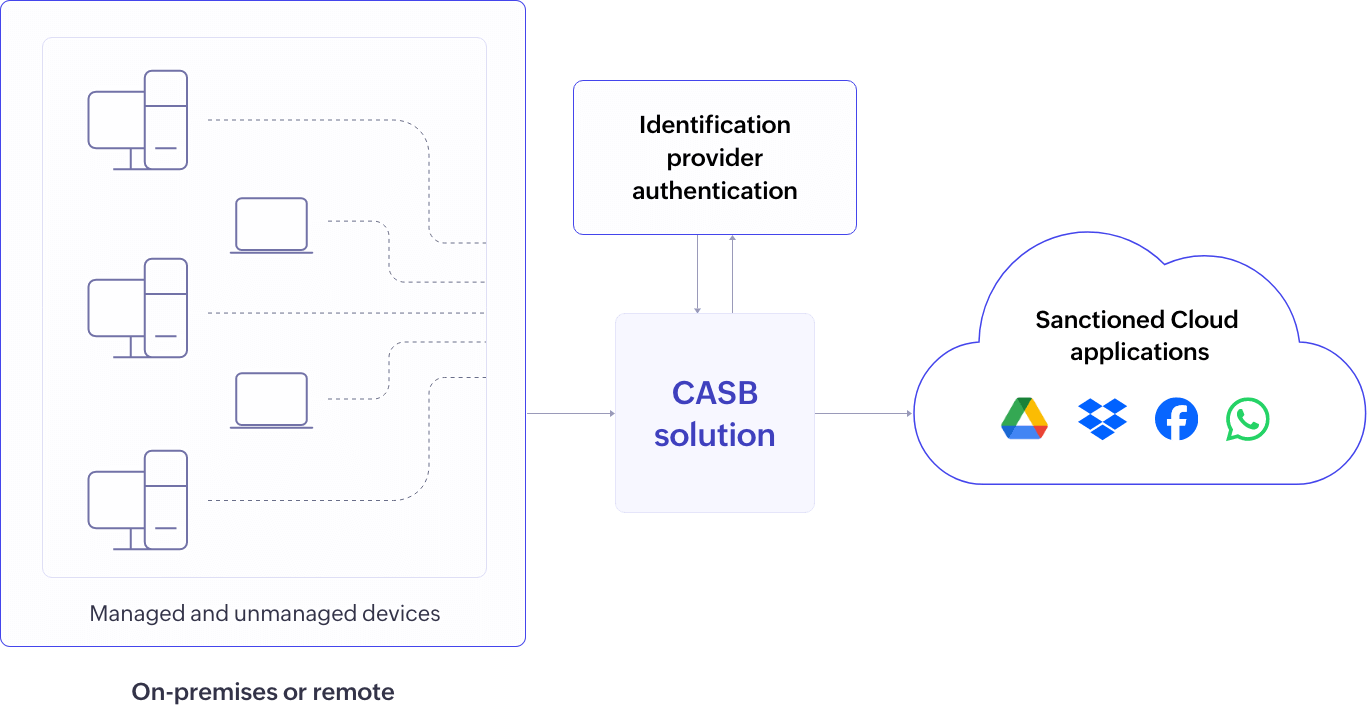

Abbildung 5: Einsatz von Forward Proxy CASB

Reverse Proxy: Cloud-Anwendungen leiten Benutzeranfragen zur Validierung über die Benutzeridentität mithilfe der Security Assertion Markup Language (SAML) an den CASB um und gewähren den Zugriff. Dies ist besonders vorteilhaft für sanktionierte/zugelassene Anwendungen und BYOD-Szenarien. Es bietet Unternehmen die Kontrolle über Uploads oder Downloads von nicht verwalteten Geräten, die von einem beliebigen Netzwerk (zu Hause oder am Arbeitsplatz) auf Cloud-Anwendungen zugreifen. Lesen Sie diese Ressource, um mehr über proxy-basierte CASBs zu erfahren.

Abbildung 6: Reverse Proxy-CASB-Bereitstellung

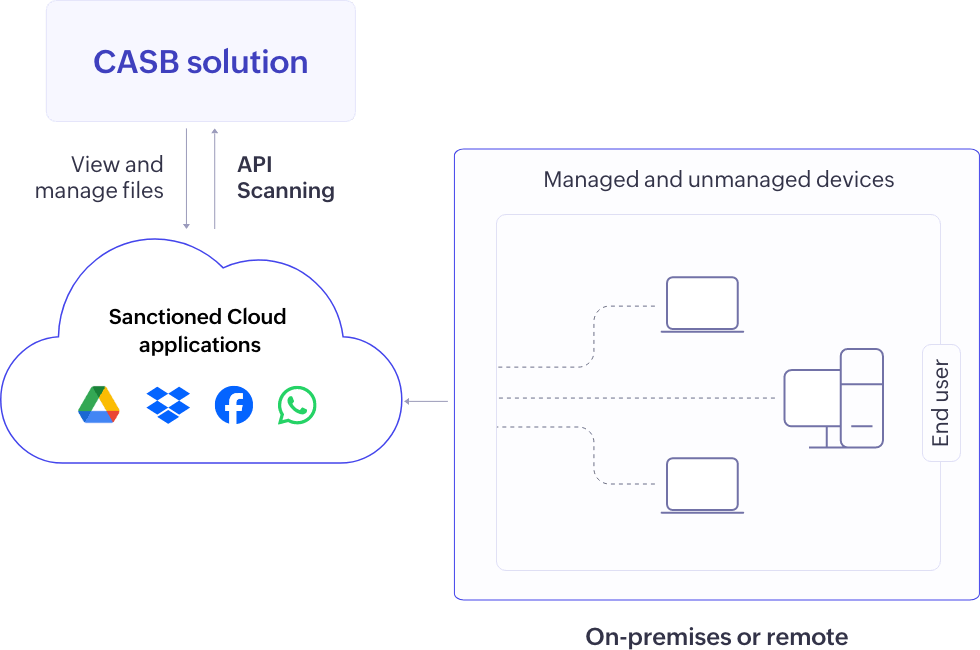

API-Scanning: CASBs stellen eine direkte Verbindung zu Cloud-Anwendungen her, um Daten im Ruhezustand zu scannen und bei Richtlinienverstößen den Zugriff zu sperren oder zu widerrufen. Dies bietet einen wirksamen Schutz für Daten, die in sanktionierten Anwendungen gespeichert sind, auch wenn der Benutzerzugriff nicht kontrolliert werden kann und kein Echtzeitschutz geboten wird.

Abbildung 7: CASB-Einsatz für API-Scans

Architektur von Cloud Access Security Broker

Die Architektur von CASB variiert je nach Einsatzart.

Forward-Proxy-Architektur

Die Forward-Proxy-CASB-Architektur stützt sich auf einen Gateway-Server, der sich in den Räumlichkeiten des Kunden befindet. Dieser Server fängt den ausgehenden Datenverkehr ab, führt DPI durch, um HTTPS-Pakete zu analysieren, verwaltet SSL/TLS-Zertifikate für die Entschlüsselung und erneute Verschlüsselung und setzt Sicherheitsrichtlinien wie URL-Filterung, Anwendungskontrollen und DLP durch.

Der Gateway-Server wird über Log360 konfiguriert und verwaltet, was die regelmäßige Synchronisierung der Konfiguration und die Erfassung von Audit-Daten erleichtert.

Reverse-Proxy-Architektur

Bei der Reverse-Proxy-CASB-Architektur wird ein Proxy-Server vor den Cloud-Anwendungen positioniert. Bei diesen Cloud-Anwendungen handelt es sich um genehmigte oder offizielle Anwendungen, für die das Unternehmen Reverse Proxy konfiguriert hat. Wenn Clients Anfragen zum Zugriff auf diese Cloud-Anwendungen starten, werden diese Anfragen an den CASB-Reverse-Proxy-Server (CRPS) umgeleitet. Dieser Umleitungsprozess wird durch SSO erleichtert, wodurch sichergestellt wird, dass alle Client-Interaktionen - unabhängig davon, ob sie von verwalteten oder nicht verwalteten Geräten und vor Ort oder aus der Ferne erfolgen - mit sanktionierten Anwendungen über den Reverse-Proxy-Server geleitet werden. Der CRPS fungiert als Vermittler zwischen Clients und Dienstanbietern und führt zentrale CASB-Funktionen wie die Durchsetzung von Richtlinien und die Audit-Protokollierung aus. Die Administratoren der Organisation nutzen die CASB-Anwendung, um Kontrollrichtlinien zu konfigurieren, Richtlinieneinstellungen und Metadaten an das CRPS zu übermitteln.

API-Scanning

In einer CASB-Architektur mit API-Scanning wird der CASB in die APIs der Cloud-Service-Anbieter integriert, um die Dateninteraktionen zwischen den Benutzern eines Unternehmens und den Cloud-Anwendungen zu überwachen und zu sichern. Dazu gehört die kontinuierliche Überwachung von API-Aufrufen, um Dateien und Daten im Ruhezustand zu prüfen und sicherzustellen, dass der Inhalt von Anfragen und Antworten frei von Sicherheitsbedrohungen, Richtlinienverstößen oder sensiblen Daten ist. Der CASB setzt Sicherheitsmaßnahmen wie Zugriffskontrollen, Verschlüsselung und DLP für den API-Datenverkehr durch. Einfach ausgedrückt: Das API-Scanning überwacht die Dateien und Daten, die in der Cloud gespeichert sind und auf die zugegriffen wird. Wenn es Sicherheitsprobleme oder sensible Informationen entdeckt, die ausgetauscht werden, schreitet es ein und sperrt sie mithilfe von Zugriffskontrollen und Verschlüsselung.

Erfahren Sie mehr über die CASB-Architektur: CASB-Architektur: Verständnis von Forward Proxy, Reverse Proxy und API-Scanning

Wie man eine CASB-Lösung bewertet oder auswählt

Jeder Anbieter von CASB-Sicherheitslösungen bietet unterschiedliche Funktionalitäten an. Diese Funktionen können von Schatten-IT-Überwachung über Verschlüsselung bis hin zur Filterung von Webinhalten reichen. Im Folgenden finden Sie einige CASB-Voraussetzungen, die Sie bei der Evaluierung oder Auswahl einer CASB-Lösung berücksichtigen sollten:

- Beurteilen Sie Ihren Sicherheitsbedarf und Ihre Ziele, um die CASB-Lösung zu finden, die Ihren Anforderungen am besten entspricht.

- Prüfen Sie, ob der CASB-Anbieter die Lösung unter Berücksichtigung der vier CASB-Säulen entwickelt hat.

- Stellen Sie fest, ob die Lösung einen vollständigen Einblick in die in Ihrem Unternehmen verwendeten Schattenanwendungen bietet.

- • Prüfen Sie, ob die CASB-Lösung die Cloud-Sicherheitslage Ihres Unternehmens verbessert, indem sie Einblicke in die Aktivitätsanalyse bietet, z. B. die Nachverfolgung von in der Cloud genutzten Anwendungen, von Benutzern hochgeladenen sensiblen Dateien oder von Verstößen gegen Compliance-Richtlinien auf granularer Ebene.

- • Prüfen Sie die Skalierbarkeit der Lösung. Eine gute CASB-Lösung wird in der Lage sein, mit der wachsenden Cloud-Nutzung Schritt zu halten, ohne Kompromisse bei der Sicherheit einzugehen.

- • Prüfen Sie, ob die CASB-Software verwertbare Daten in Form von Dashboards und Berichten bereitstellen und Ihre Anforderungen zu einem angemessenen Preis erfüllen kann.

Weitere Einblicke in die Auswahl von CASBs für Multi-Cloud finden Sie in dieser Ressource.

CASB-Lösung von ManageEngine

Log360, die einheitliche SIEM-Lösung von ManageEngine, verfügt über integrierte DLP- und CASB-Funktionen. In Log360 sind die vier Säulen von CASB integriert, so dass Sie CASB für sich nutzen können:

- Verbesserte Sichtbarkeit von Cloud-Ereignissen

- Erleichterung der Identitätsüberwachung in der Cloud

- Compliance-Management in der Cloud

- Schutz vor Bedrohungen in der Cloud

Mit den integrierten CASB-Funktionen von Log360 können Sie die Verwendung von Schattenanwendungen in Ihrem Netzwerk erkennen und verbieten, Cloud-Konten vor unbefugtem Zugriff schützen, die Sicherheit von Cloud-basierten Ressourcen gewährleisten, webbasierte Angriffe und böswillige Datenexfiltrationsversuche verhindern.

Abbildung 6: Log360-Dashboard mit den Top-Cloud-Apps nach Zugriffen, Upload- und Download-Größe

Abbildung 6: Log360-Dashboard mit Einblicken in sanktionierte Apps und Schatten-App-Zugriffe.

Die Rolle von CASB im Gesundheitswesen

Organisationen im Gesundheitswesen sind wie Festungen, die wertvolle Schätze schützen - die persönlichen Gesundheitsdaten von Patienten. CASBs fungieren als wachsame Wächter dieser Festungen, die den Zugriff auf cloudbasierte Anwendungen und Daten ständig überwachen und kontrollieren. Sie dienen als Torwächter und stellen sicher, dass nur autorisiertes Personal - Ärzte, Krankenschwestern und Mitarbeiter - auf Patientenakten und sensible medizinische Informationen zugreifen kann. Auf diese Weise helfen CASBs Organisationen im Gesundheitswesen, Sicherheitsrisiken wie Datenexfiltration zu mindern, sensible Patientendaten zu schützen, die Einhaltung gesetzlicher Vorschriften zu gewährleisten und eine sichere Zusammenarbeit und einen sicheren Fernzugriff in der heutigen Cloud-zentrierten Gesundheitsumgebung zu ermöglichen.

Erfahren Sie mehr darüber, wie CASBs zur Verbesserung der Cloud-Sicherheit im Gesundheitswesen beitragen können.

Die Rolle von CASB im Bank- und Finanzwesen

Die Rolle von CASB in Bankinstituten liegt in ihrer entscheidenden Fähigkeit, hochsensible Finanzdaten zu schützen und die strengen regulatorischen Standards einzuhalten.

CASBs ermöglichen Banken maßgeschneiderte Zugriffskontrollen, die auf Faktoren wie der Rolle des Benutzers, dem Gerät und dem Standort basieren und sicherstellen, dass nur autorisierte Personen auf vertrauliche, in der Cloud gespeicherte Daten zugreifen können. Banken arbeiten mit sensiblen Kundeninformationen wie Finanzunterlagen und persönlichen Daten und müssen strenge regulatorische Standards wie PCI DSS, GLBA und GDPR einhalten, die je nach Standort und Geschäftstätigkeit variieren.

Empfohlene Lektüre: Cloud Access Security Brokers (CASBs): Wie man sie im Bank- und Finanzwesen einsetzt

Die Rolle von CASB im Bildungssektor

Bildungseinrichtungen setzen strenge Richtlinien für den Internetzugang durch, da sie davon ausgehen, dass ihre Nutzer in erster Linie aus Studenten bestehen. Diese Notwendigkeit ergibt sich aus den unterschiedlichen Benutzergruppen, die Studenten, Lehrkräfte, Mitarbeiter und Forscher umfassen und maßgeschneiderte Ansätze für die Benutzerverwaltung und Datensicherheit erfordern. Darüber hinaus stellt die weit verbreitete Schatten-IT, bei der nicht genehmigte Cloud-Anwendungen unkontrolliert eingesetzt werden, ein großes Problem dar. BYOD-Richtlinien sind weit verbreitet und erlauben es Studenten und Lehrkräften, persönliche Geräte für Bildungszwecke zu nutzen. Cloud-basierte Kollaborationstools wie Lernmanagementsysteme (LMS) und E-Mail-Dienste spielen eine zentrale Rolle bei der Erleichterung von Fernunterricht und Produktivität.

Zero Trust und CASB

Sowohl CASB als auch Zero Trust sind Cybersicherheitsmaßnahmen, die darauf abzielen, die Sicherheit in Cloud-Umgebungen zu verbessern und einen proaktiven, risikobasierten Ansatz für die Sicherheit zu wählen. Während sich CASB in erster Linie auf die Sicherung des Zugriffs auf Cloud-Dienste und -Daten konzentriert, dehnt Zero Trust dieses Konzept auf alle Netzwerkressourcen aus, einschließlich der lokalen Infrastruktur, Remote-Benutzer und Verbindungen von Drittanbietern.

CASBs können bei der Umsetzung der Zero Trust-Prinzipien eine entscheidende Rolle spielen, indem sie Einblick in die Cloud-Nutzung gewähren, Sicherheitsrichtlinien auf der Grundlage von Benutzerverhalten und -kontext durchsetzen und in SIEM-Lösungen integriert werden. Durch den Einsatz einer CASB-integrierten SIEM-Lösung innerhalb eines Zero-Trust-Frameworks können Unternehmen eine granulare Kontrolle, Transparenz und Sicherheit in ihren Cloud-Umgebungen erreichen und gleichzeitig die Risiken im Zusammenhang mit unbefugtem Zugriff, Datenschutzverletzungen und Compliance-Verstößen verringern.

FAQ

- Was ist Schatten-IT?

-

Schatten-IT bezieht sich auf Anwendungen oder Dienste, die von Mitarbeitern oder Abteilungen außerhalb der offiziellen Genehmigung durch die IT-Abteilung eines Unternehmens genutzt werden. Dabei handelt es sich um Cloud-Anwendungen, die von Mitarbeitern genutzt werden, von denen das IT-Team keine Kenntnis hat, d. h. Anwendungen, die weder genehmigt noch abgelehnt werden. Die Flexibilität und Vertrautheit, die Cloud-basierte SaaS-Anwendungen im Laufe der Jahre bieten, ist einer der Hauptfaktoren für das Wachstum der Schatten-IT.

- Was ist Datenexfiltration?

-

Datenexfiltration, auch bekannt als Datendiebstahl, ist ein heimlicher Cyberangriff, bei dem geschäftskritische Daten unbefugt von innerhalb des Unternehmens an ein externes Netzwerk übertragen werden. Sie kann durch Insider-Bedrohungen, Phishing-E-Mails und andere externe Angriffe verursacht werden.

- Was ist Datentransparenz?

-

Eine Schlüsselfunktion der CASB-Technologie, die Datentransparenz, bietet Einblicke in sensible Daten, die sich in verschiedenen Quellen im Netzwerk befinden, um eine effektive Überwachung, Analyse und Verwaltung zu ermöglichen. Die Sicherheitsüberwachung ist unglaublich schwierig, wenn keine oder nur eine minimale Datentransparenz vorhanden ist. Maximale Datentransparenz hilft Unternehmen, die richtigen Sicherheitsrichtlinien durchzusetzen, Betriebsstörungen schnell zu beheben und das Netzwerk vor Cyberangriffen zu schützen.

- Was ist SaaS?

-

SaaS ist ein Softwarebereitstellungsmodell, bei dem die Software in der Cloud gehostet wird und die Benutzer über das Internet darauf zugreifen, in der Regel auf Abonnementbasis. Dieses Modell ermöglicht es Unternehmen, auf Softwareanwendungen zuzugreifen und diese zu nutzen, ohne dass eine Infrastruktur oder Wartung erforderlich ist, da der Softwareanbieter alle Aktualisierungen und den technischen Support übernimmt. Einige beliebte Beispiele für SaaS sind Microsoft 365, Google Workplace und Zoho One.

- Was ist SSPM?

-

SaaS Security Posture Management (SSPM) bezieht sich auf die Tools, die SaaS-Umgebungen kontinuierlich überwachen oder ihre Sicherheitslage bewerten. SSPM setzt Techniken zur Überwachung von SaaS-Anwendungen ein, um Fehlkonfigurationen zu erkennen und zu beheben, Risiken zu erkennen und Datenlecks zu minimieren.

- Was ist CSPM?

-

Cloud Security Posture Management (CSPM)-Lösungen helfen Unternehmen, ihre gesamte Cloud-Infrastruktur zu sichern, indem sie Fehlkonfigurationen, Sicherheitslücken, Risiken und Compliance-Verstöße in der Cloud aufdecken. CSPM-Tools automatisieren die Verwaltung der Cloud-Sicherheit durch die Identifizierung und Behebung von Risiken in verschiedenen Infrastrukturen, darunter:

- Platform as a Service (PaaS)

- Infrastructur as a Service (IaaS)

- Software as a Service (SaaS)

- Was ist ein Identitätsdienstleister?

-

Ein Identitätsdienstleister (IdP) ist eine vertrauenswürdige Instanz, die digitale Identitäten verwaltet und verifiziert sowie Authentifizierungs- und Autorisierungsdienste für Benutzer bereitstellt. IdPs spielen eine entscheidende Rolle bei der Gewährleistung der Sicherheit und des Datenschutzes von Online-Transaktionen und des Datenaustauschs, indem sie die Identität von Benutzern überprüfen und den Zugriff auf autorisierte Ressourcen oder Dienste gewähren. Anbieter von Identitätsdiensten bieten auch Lösungen für die einmalige Anmeldung an, die es Benutzern in Unternehmen ermöglichen, mit einem einzigen Satz von Anmeldeinformationen auf mehrere Anwendungen oder Cloud-Dienste zuzugreifen.

- Was ist eine Zugriffskontrolle?

-

Die Zugriffskontrolle bezieht sich auf die Möglichkeit, Richtlinien zu definieren und durchzusetzen, die festlegen, welche Benutzer oder Geräte Zugriff auf bestimmte Cloud-Anwendungen und Daten haben. Dazu gehört die Festlegung von Richtlinien, wer auf bestimmte Ressourcen zugreifen darf, welche Aktionen er durchführen darf und unter welchen Umständen der Zugriff gewährt oder verweigert wird.

- Was ist ein Gateway-Server?

-

Ein CASB kann als Gateway-Server (Proxy-Server) an der Netzwerkgrenze des Unternehmens eingesetzt werden, um den Datenverkehr zwischen Benutzern und Cloud-Diensten abzufangen und zu kontrollieren. Indem er als Gateway fungiert, kann ein CASB Zugriffskontroll-, Sitzungskontroll- und Verschlüsselungsrichtlinien direkt für den Datenverkehr durchsetzen, der ihn passiert. Der Gateway-Server empfängt die in der CASB-Lösung definierten Sicherheitsrichtlinien und setzt sie sofort durch. Er sendet Protokolle und Berichte über den gesamten Datenverkehr und die Maßnahmen zur Durchsetzung der Richtlinien an die CASB. Diese Daten werden für Audits, Compliance und weitere Analysen verwendet.

- Was ist eine Anwendungsprogrammierschnittstelle?

-

Eine Anwendungsprogrammierschnittstelle (API) ist ein Satz von Regeln und Protokollen, die es verschiedenen Softwareanwendungen ermöglichen, miteinander zu kommunizieren. APIs definieren die Methoden und Datenformate, mit denen Entwickler mit einer Softwareanwendung interagieren können, so dass sie auf deren Funktionen zugreifen und sie nutzen können, ohne deren interne Funktionsweise verstehen zu müssen. APIs werden häufig verwendet, um die Integration zwischen verschiedenen Systemen zu ermöglichen, Aufgaben zu automatisieren und die Funktionalität von Softwareanwendungen zu erweitern.

- Was ist Deep Packet Inspection?

-

Deep Packet Inspection (DPI) ist eine Technologie, mit der der Inhalt von Datenpaketen auf ihrem Weg durch ein Netzwerk untersucht und analysiert werden kann. Mit dieser Technologie können Netzwerkadministratoren den Netzwerkverkehr anhand des Inhalts der Pakete und nicht nur anhand der Quelle oder des Ziels überwachen, filtern und kontrollieren. CASB-Lösungen mit DPI sind in der Lage, den Inhalt des HTTPS-Datenverkehrs zu lesen, um kontextbezogene Informationen wie Typ, Größe und Name der hoch- oder heruntergeladenen Dateien zu liefern.

- Was ist Data Loss Prevention?

-

Data Loss Prevention (DLP) ist eine Strategie, mit der sichergestellt werden soll, dass sensible Daten nicht verloren gehen, gestohlen werden oder Unbefugte darauf zugreifen. DLP-Technologien sollen versehentliche oder absichtliche Datenlecks verhindern, indem sie sensible Daten überwachen, erkennen und daran hindern, das Netzwerk des Unternehmens zu verlassen. Dies kann die Überwachung bewegter, ruhender oder genutzter Daten sowie die Anwendung von Richtlinien zur Verhinderung des unbefugten Zugriffs oder der Übertragung sensibler Daten umfassen.

- Was ist der Unterschied zwischen DLP und Cloud Access Security Broker?

-

Eine CASB-Lösung konzentriert sich in erster Linie auf die Sicherung Cloud-basierter Dienste und Anwendungen. Sie bietet Einblick in die Cloud-Nutzung, kontrolliert den Zugriff auf Cloud-Ressourcen und setzt Sicherheitsrichtlinien zum Schutz der in der Cloud gespeicherten Daten durch. Eine DLP-Lösung hingegen konzentriert sich darauf, die unbefugte Offenlegung sensibler Daten zu verhindern. Sie überwacht bewegte, ruhende und genutzte Daten an verschiedenen Endpunkten, Netzwerk-Gateways, E-Mail-Servern und Cloud-Speicherplattformen, um Datensicherheitsrichtlinien durchzusetzen und Datenschutzverletzungen und Datenlecks zu verhindern. Unternehmen profitieren davon, wenn sie sowohl DLP- als auch CASB-Funktionen als Teil ihrer Sicherheitsinfrastruktur einsetzen.

- Was ist SASE?

-

Secure Access Service Edge (SASE) ist ein Cloud-basiertes IT-Modell, das Wide Area Networking und Netzwerksicherheitsdienste in einer einzigen Plattform zusammenführt. Diese Konvergenz erweist sich als effizient, um den wachsenden Herausforderungen im Bereich Sicherheit und Zugangskontrolle zu begegnen. SASE ermöglicht es den Mitarbeitern, sich zu authentifizieren und sicher mit den internen Ressourcen eines Unternehmens zu verbinden, während gleichzeitig eine bessere Kontrolle und Sichtbarkeit des Datenverkehrs und der Daten gewährleistet wird.

- Was ist der Unterschied zwischen CASB und SASE?

-

CASB konzentriert sich auf die Sicherung von Cloud-Anwendungen und die Durchsetzung von Cloud-Nutzungsrichtlinien, um Datenschutz und Compliance zu gewährleisten. SASE hingegen integriert mehrere Netzwerk- und Sicherheitsfunktionen in einen einzigen Rahmen, was zu einem ganzheitlicheren Ansatz für einen sicheren Zugang führt. CASB kann eine Komponente innerhalb des breiteren SASE-Rahmens sein. SASE kann CASB-Funktionen zur Verwaltung und Sicherung des Cloud-Zugangs neben anderen Netzwerk- und Sicherheitsdiensten wie Firewall-as-a-Service, sicheren Web-Gateways und Zero-Trust-Netzwerkzugriff integrieren.

- Sind CASBs und Firewalls dasselbe?

-

Nein. Zwar können sowohl CASBs als auch Firewalls dabei helfen, den Datenverkehr zu überwachen und den Zugriff von Benutzern auf Ressourcen zu kontrollieren, doch CASBs gehen noch einen Schritt weiter, indem sie einen vollständigen Einblick in die Benutzeraktivitäten in Cloud-Umgebungen bieten, DLP-Richtlinien durchsetzen, die Einhaltung von Vorschriften gewährleisten und Datenexfiltration und Datenverlust verhindern. Unternehmen sollten sowohl Firewalls als auch CASBs einsetzen, um ihre Cybersicherheit zu verbessern.

- Sind CASB und SIEM dasselbe?

-

Nein. CASBs sind als eigenständige Sicherheitslösung erhältlich. Moderne SIEM-Lösungen haben jedoch CASB-Funktionen in sich integriert. Unternehmen profitieren von der Verwendung einer SIEM-Lösung mit integrierten CASB-Funktionen.

- Können SIEM-Lösungen dabei helfen, Schatten-IT zu überwachen oder Datenexfiltration zu verhindern?

-

Ja. Eine einheitliche SIEM-Lösung wie ManageEngine Log360, die über integrierte CASB- und DLP-Funktionen verfügt, kann bei der Überwachung von Schatten-IT, der Durchsetzung von DLP-Richtlinien und der Verhinderung von Datenverlust und Datendiebstahl helfen. Um mehr zu erfahren, melden Sie sich für eine personalisierte Demo an.