Q-Day arrive : votre sécurité tiendra-t-elle face au quantique?

La menace quantique n’est plus un concept théorique. L'obsolescence programmée ne concerne plus seulement le hardware. Imaginez que l'autorité de certification racine de votre Infrastructure à clés publiques (PKI : Public Key Infrastructure) soit compromise non par une faille zero-day, mais par une loi fondamentale de la physique.

Ce n'est pas de la science-fiction, c'est la promesse mathématique du Q-Day - le "End of Life" planifié de la cryptographie asymétrique classique.

Cet article n'est pas un énième article de hype sur le quantique. C'est un guide technique pour ceux qui savent que la vraie menace n'est pas dans 10 ans, mais dans les données qu'ils chiffrent aujourd'hui, et que la cryptographie quantique sous sa forme pratique (PQC : Post-quantum cryptography) sera leur seule bouclier.

1. La fin programmée de RSA et ECC

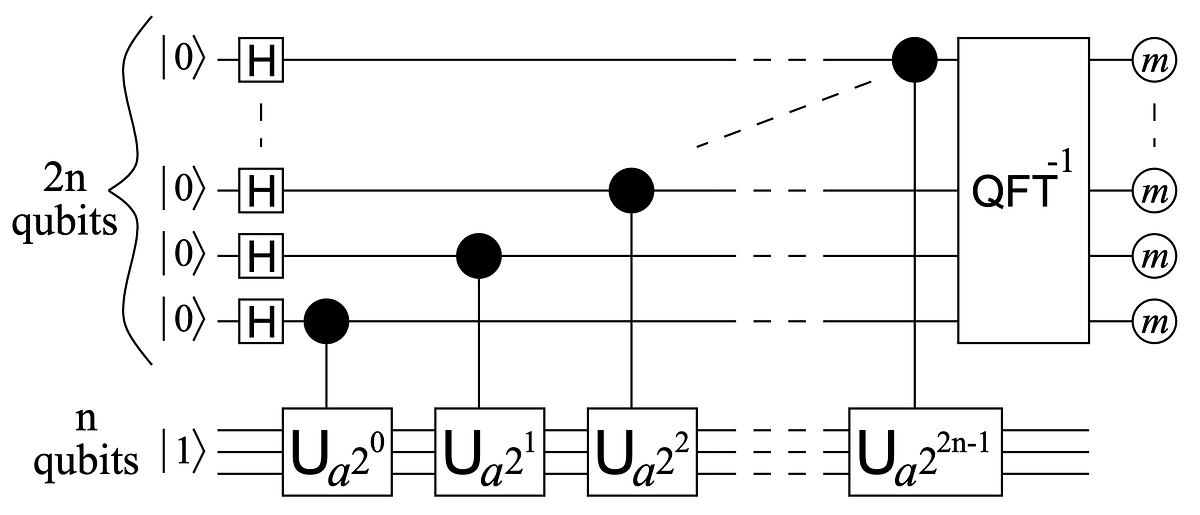

1.1-L'algorithme de Shor change la donne

La sécurité de nos systèmes repose sur des problèmes mathématiques complexes. RSA utilise la factorisation de grands nombres, ECC le logarithme discret. Pour un ordinateur classique, ces calculs deviennent exponentiellement plus longs avec la taille des clés.

L'algorithme de Shor change radicalement la donne. Exécuté sur un ordinateur quantique, il résout ces problèmes en temps polynomial.

En théorie, un ordinateur quantique suffisamment grand et stable pourrait factoriser une clé RSA-2048 en quelques heures. Toutefois, un tel ordinateur n’existe pas encore.

1.2-Impact immédiat sur nos infrastructures

Cette vulnérabilité affecte l'ensemble de notre écosystème digital :

Protocoles sécurisant le web (TLS/SSL, SSH, VPN) et l'infrastructure à clé publique (PKI)

Les connexions SSH et VPN qui garantissent l'accès sécurisé aux réseaux

Les signatures électroniques et la PKI, fondements de l'identité numérique et de la non-répudiation

L'intégrité des logiciels, via les mises à jour logicielles signées et le «code signing », qui dépendent de signatures asymétriques pour garantir qu'un code n'a pas été altéré

Les cryptomonnaies comme Bitcoin et Ethereum, où la sécurité des portefeuilles et des transactions repose sur ces mêmes mécanismes

1.3-La course contre la montre

Les ordinateurs quantiques actuels (NISQ : Noisy Intermediate-Scale Quantum) sont encore instables. Mais le délai exact importe moins que le temps nécessaire à la migration. Les données chiffrées aujourd'hui avec RSA/ECC resteront vulnérables demain.

2. La menace invisible : "Harvest Now, Decrypt Later"

2.1-Le concept de CRQC

Il ne faut pas attendre un ordinateur quantique parfait. Le risque commence avec l'apparition du premier ordinateur quantique cryptographiquement pertinent (CRQC : Cryptographically Relevant Quantum Computer) capable d'exécuter Shor efficacement.

2.2-Attaque par collecte différée

Des acteurs malveillants appliquent déjà la stratégie "Harvest Now, Decrypt Later" :

Interception passive de données chiffrées

Stockage massif de ces informations

Déchiffrement rétroactif quand la technologie quantique sera disponible

Ces attaques visent particulièrement les données à haute valeur et à longue durée de vie; contrats, archives médicales, communications diplomatiques, etc.

2.3-Évaluation des risques

La priorité est l'inventaire cryptographique :

Identifier les assets critiques à longue durée de vie

Cartographier l'usage des algorithmes vulnérables

Déterminer les "cryptoperiods" pour chaque catégorie de données

3. Solutions : PQC vs QKD - Le choix pragmatique

3.1-PQC : La mise à jour logicielle salvatrice

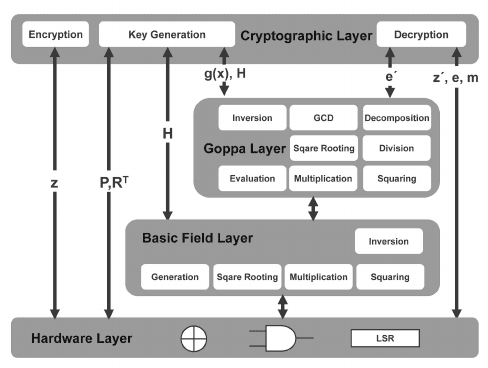

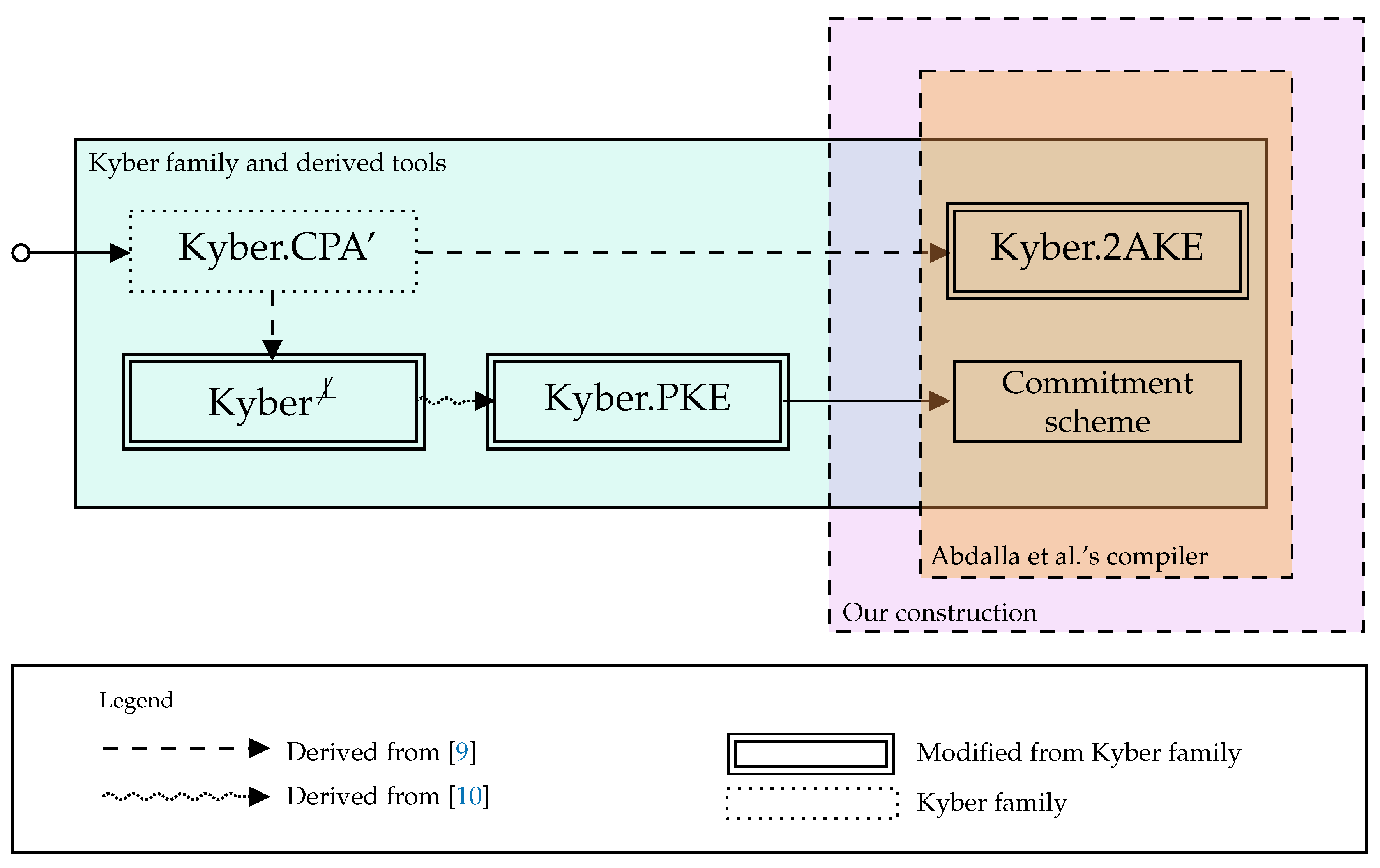

La cryptographie post-quantique (PQC) utilise de nouvelles mathématiques pour résister aux attaques quantiques. Deux familles d'algorithmes principales ont été normalisées par le NIST en 2024 :

Pour le chiffrement (confidentialité) :

CRYSTALS-Kyber : Équilibre parfait sécurité/performance.

Classic McEliece : Sécurité extrême mais clés volumineuses.

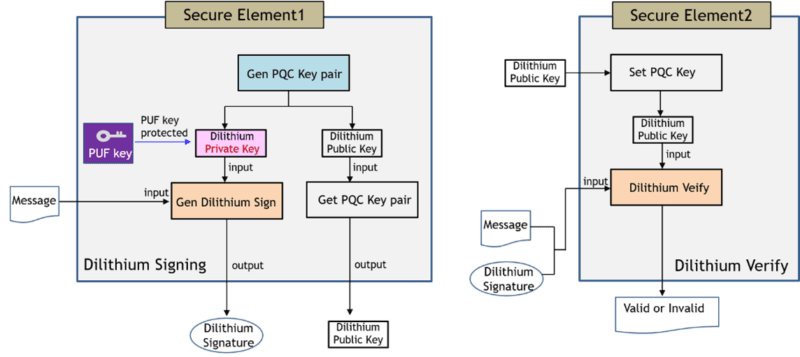

Pour les signatures numériques (authentification) :

CRYSTALS-Dilithium : Standard recommandé pour la grande majorité des cas d'usage.

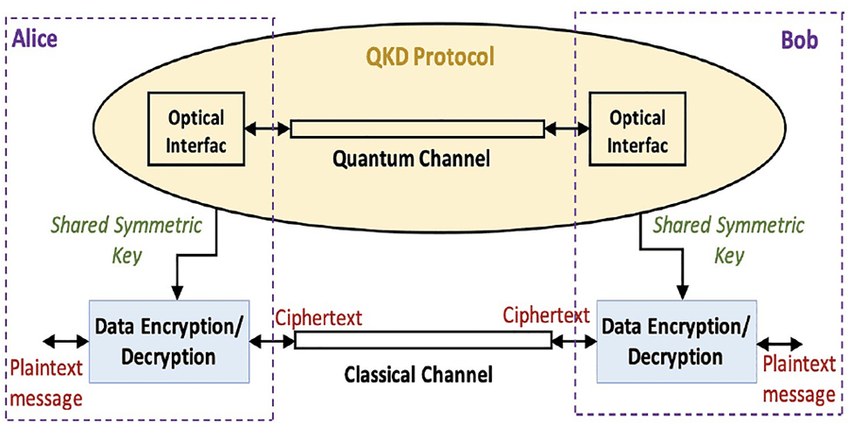

3.2- La distribution quantique de clés : la fausse bonne idée

La distribution quantique de clés (QKD : Quantum Key Distribution) semble séduisante mais présente trop de limites :

Infrastructure dédiée nécessaire

Distances limitées

Coût prohibitif

Ne protège que la phase de distribution de clés, pas les données elles-mêmes.

3.3-Stratégie : commencez par l'hybridation

Utilisez simultanément anciens et nouveaux algorithmes. Cette transition en douceur assure la continuité tout en testant la robustesse des solutions PQC.

4. Les 4 étapes clés vers la résilience quantique

1. Audit immédiat : la chasse aux vulnérabilités

Cartographiez l'ensemble de votre infrastructure pour identifier tous les systèmes utilisant des algorithmes vulnérables (RSA/ECC). Cette photographie initiale est la base non-négociable de toute votre stratégie. Des solutions comme Key Manager Plus de Manage Engine automatisent cette découverte en maintenant un inventaire toujours actualisé des certificats et clés.

2. Priorisation intelligente : où frapper en premier?

Classez vos assets par niveau de criticité :

Données à longue durée de vie (secrets industriels, données santé)

Systèmes exposés sur internet (services web, VPN)

Applications faciles à mettre à jour (quick wins pour démarrer)

3. Tests en laboratoire : la zone d'expérimentation

Avant tout déploiement, validez en environnement contrôlé :

Performance des nouveaux algorithmes PQC (taille des clés, impact CPU)

Compatibilité avec votre existant (HSM, applications métier)

Mise en place de mécanismes de rollback.

4.Surveillance continue : La crypto-agilité en action

La migration quantique n'est pas un projet ponctuel mais un processus permanent. Automatisez la surveillance de votre posture cryptographique et planifiez les mises à jour futures. Des solutions de gestion centralisée des certificats (comme Key Manager Plus, par exemple) peuvent automatiser cette surveillance et accélérer la rotation des clés cryptographiques. Cette agilité opérationnelle sera votre meilleure assurance contre les menaces à venir.

5.Conclusion

Le Q-Day n'est pas la fin du monde. C'est la fin d'une ère de complaisance cryptographique. La migration vers la cryptographie post-quantique sera le plus grand projet de sécurité informatique des 20 prochaines années. Elle sera longue, coûteuse et techniquement complexe.

Ceux qui entament dès aujourd’hui un audit rigoureux de leur exposition éviteront le 'quantum rush' de demain, lorsque les failles seront non plus logicielles, mais systémiques.

Les standards du NIST sont-ils déjà assez stables pour un PoC en production ?

Oui, la phase de conception des algorithmes est suffisamment stable pour lancer des preuves de concept (PoC). Les algorithmes CRYSTALS-Kyber (maintenant standardisé sous le nom ML-KEM pour Module Lattice-based Key Encapsulation Mechanism) et CRYSTALS-Dilithium (ML-DSA pour Module Lattice-based Digital Signature Algorithm) ont été formellement approuvés par le NIST en 2024. Les standards FIPS correspondants sont en cours de publication finale (prévue pour 2025). Il est donc tout à fait raisonnable de commencer les tests et PoC. Pour les systèmes non-critiques, un déploiement progressif peut être envisagé.

Quel est l'impact sur la taille des clés et des signatures ?

C'est le prix à payer. Une signature Dilithium2 (niveau de sécurité ~128 bits) fait environ 2,5 ko, contre 256 octets pour une signature ECDSA P-256. Une clé publique Kyber-512 fait environ 800 octets — soit trois fois plus volumineuse qu'une clé RSA-2048. Cela impacte la bande passante et le stockage.

Faut-il upgrader ses HSM ?

Oui, absolument. Les modules de sécurité matérielle (HSM) actuels ne supportent pas matériellement les nouveaux algorithmes PQC. Leur remplacement est un projet long et coûteux qui doit être anticipé dès maintenant. C'est un point de blocage majeur. Aussi, certains fabricants commencent à proposer des HSM compatibles PQC en version bêta (par ex. Thales, Entrust).

Et pour le chiffrement symétrique (AES) ?

La menace est différente. L'algorithme de Grover accélère quadratiquement la recherche de clé symétrique. La parade est simple : doublez la taille de la clé. AES-128 devient vulnérable, passez à AES-256. La charge computationnelle reste gérable.