Suivi continu de l’accès aux fichiers et dossiers

Suivi de l’activité des fichiers

Suivez instantanément les accès à des fichiers sensibles avec un journal d’audit centralisé.

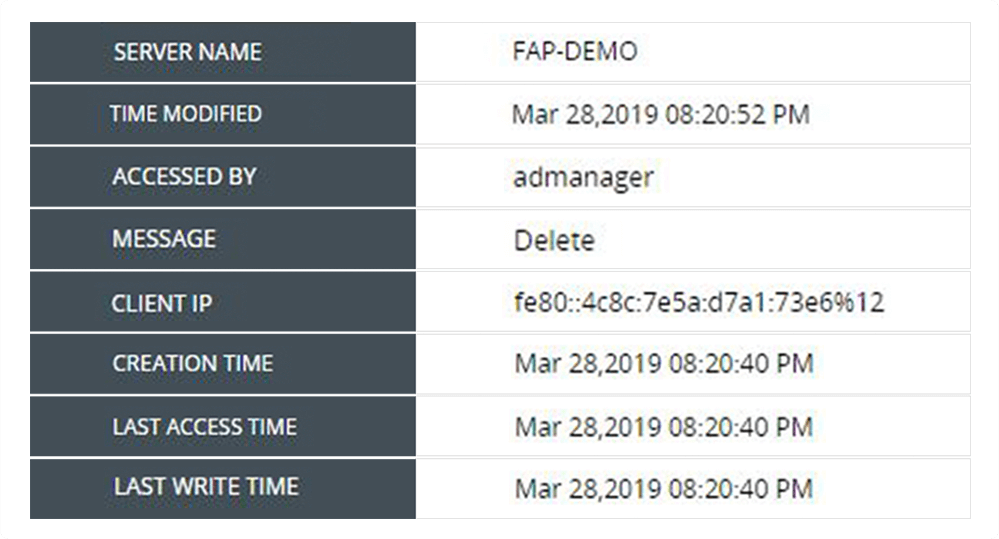

Analyse forensique efficace

Effectuez une analyse de la cause première pour localiser l’origine des incidents de sécurité.

Conformité informatique facilitée

Conservez des pistes d’audit et respectez les réglementations informatiques comme PCI DSS, HIPAA, SOX, etc.

Raisons pour lesquelles DataSecurity Plus est l’outil d’audit des fichiers répondant à vos besoins

Les données d’entreprise exigent un audit rigoureux

Visibilité accrue

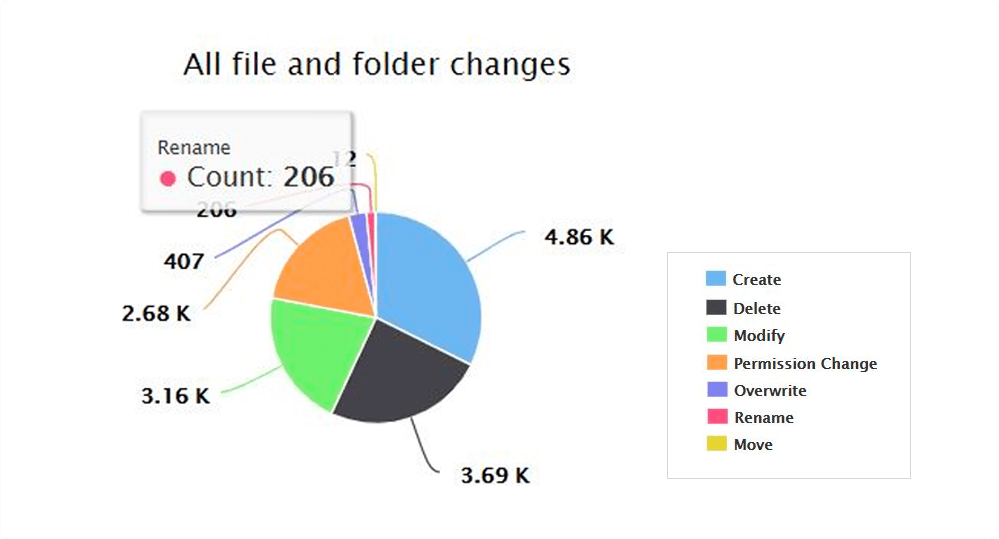

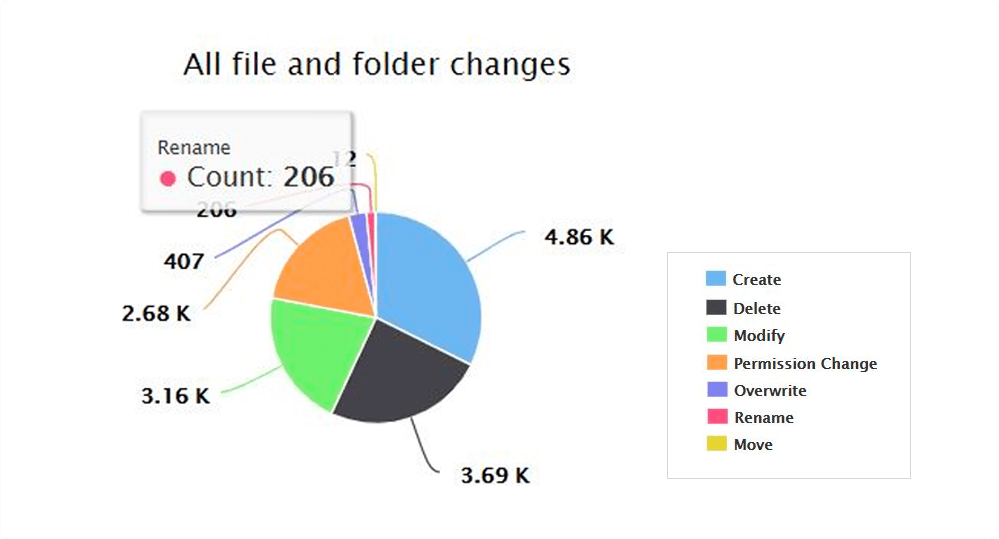

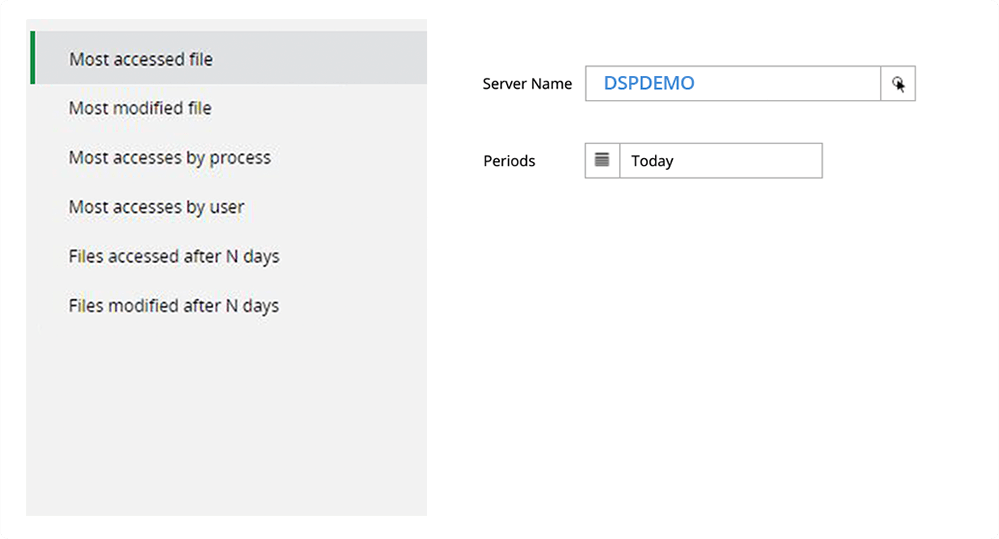

Suivez tous les événements de fichier et dossier (lecture, création, modification, remplacement, déplacement, changement de nom, suppression et modification d’autorisations) survenant sur des serveurs de fichiers.

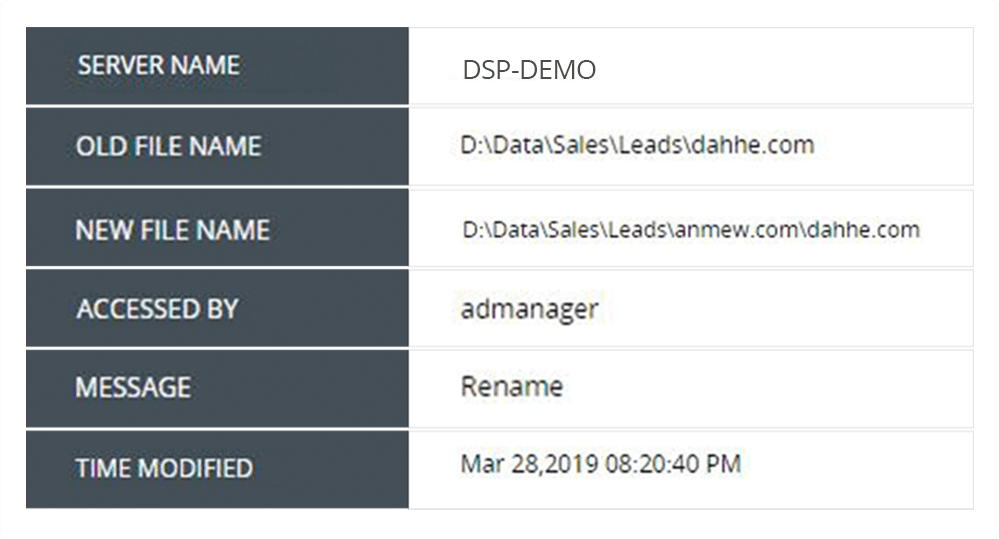

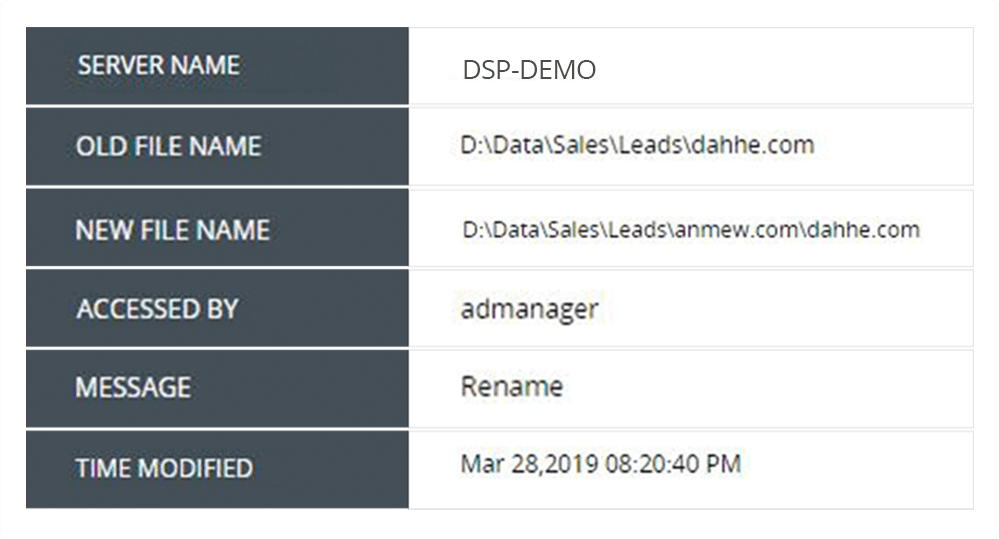

Localisation des fichiers égarés

Trouvez facilement des fichiers renommés ou déplacés et générez des rapports qui affichent les anciens et les nouveaux chemins d’accès. Suivez chaque accès accidentel à un fichier ou dossier et remédiez-y si nécessaire.

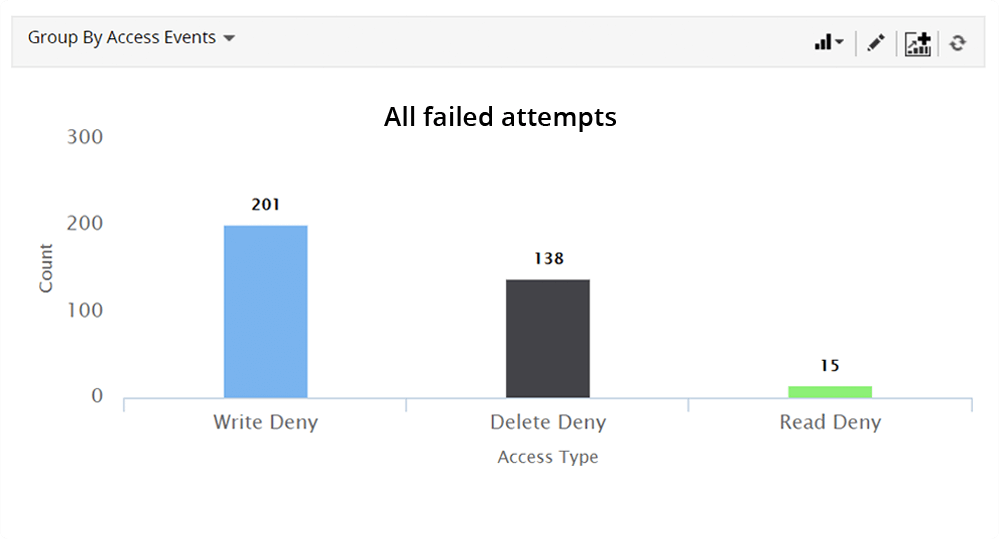

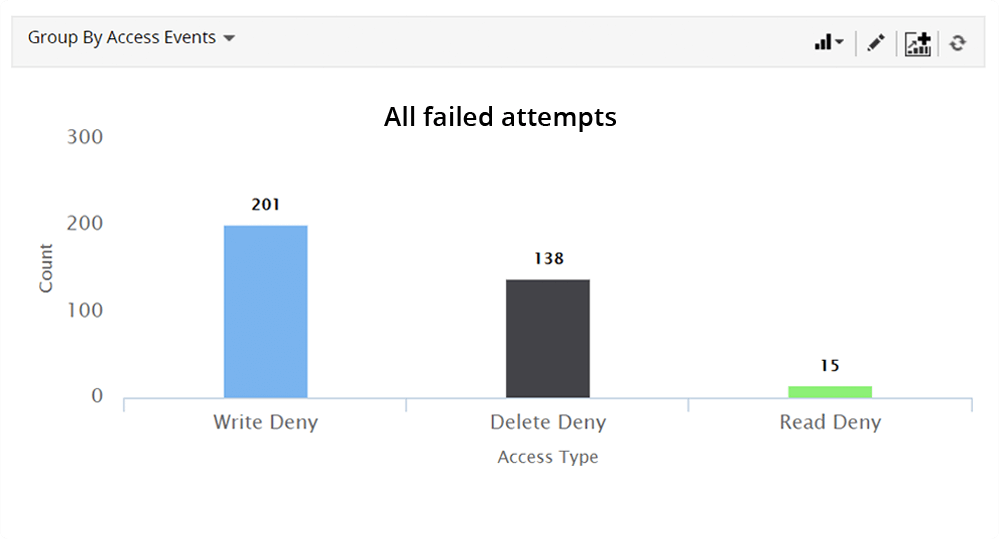

Suivi des tentatives avortées

Suivez les échecs de lecture, d’écriture et de suppression accidentels ou intentionnels. Ils constituent souvent les premiers signes d’une menace interne.

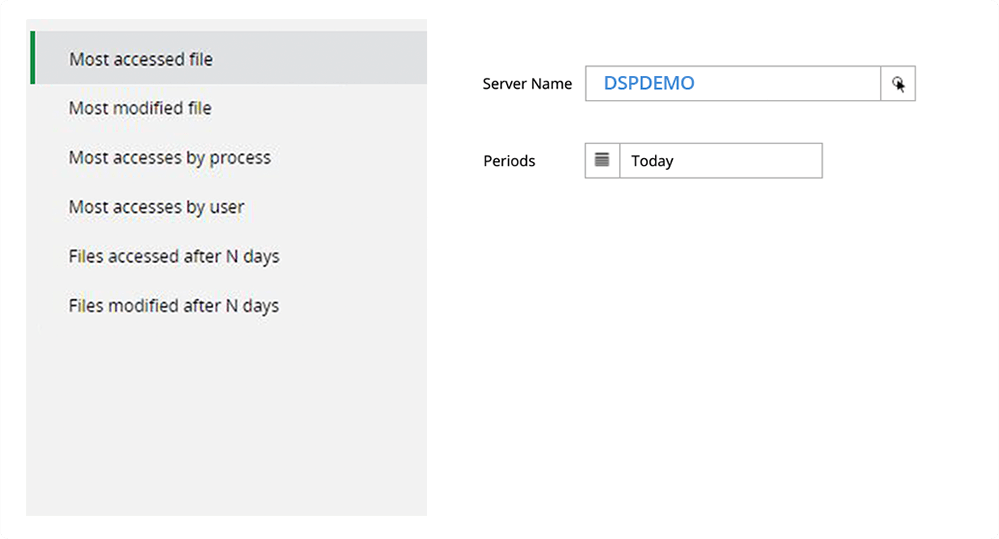

Analyse de l’accès aux fichiers en quelques clics

Identification des tendances d’accès

Identifiez les modifications standards et types que les utilisateurs apportent à des fichiers des serveurs. Suivez les fichiers couramment ouverts ou modifiés pour vérifier que chaque accès est autorisé.

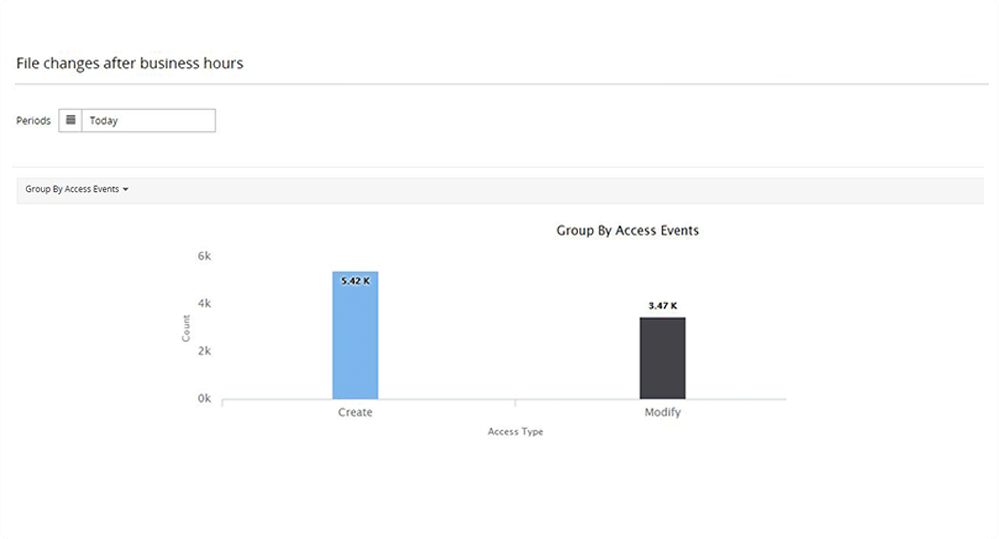

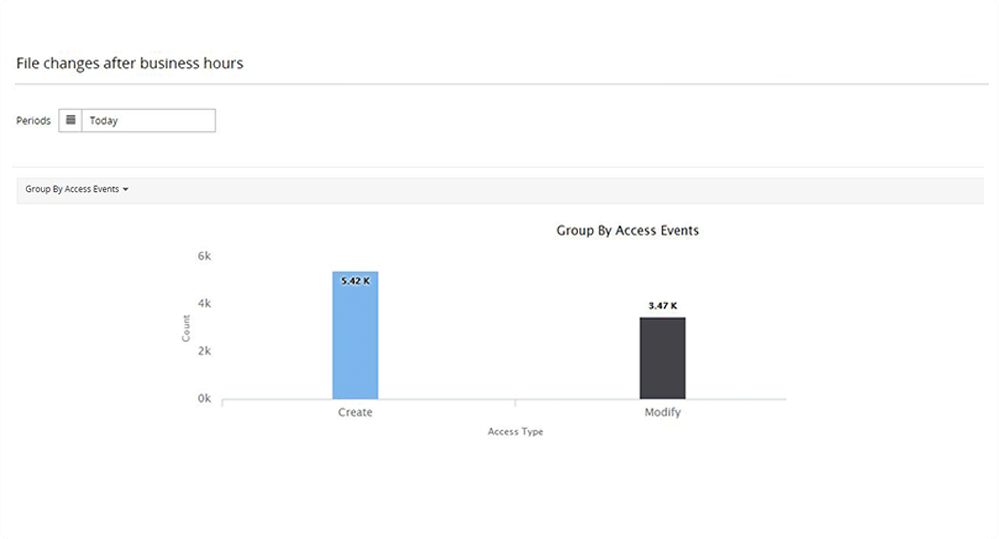

Suivi des heures d’accès

Réalisez une analyse forensique efficace en cas de violation de sécurité. Suivez l’heure de tous les accès ou les modifications d’un utilisateur pour un fichier.

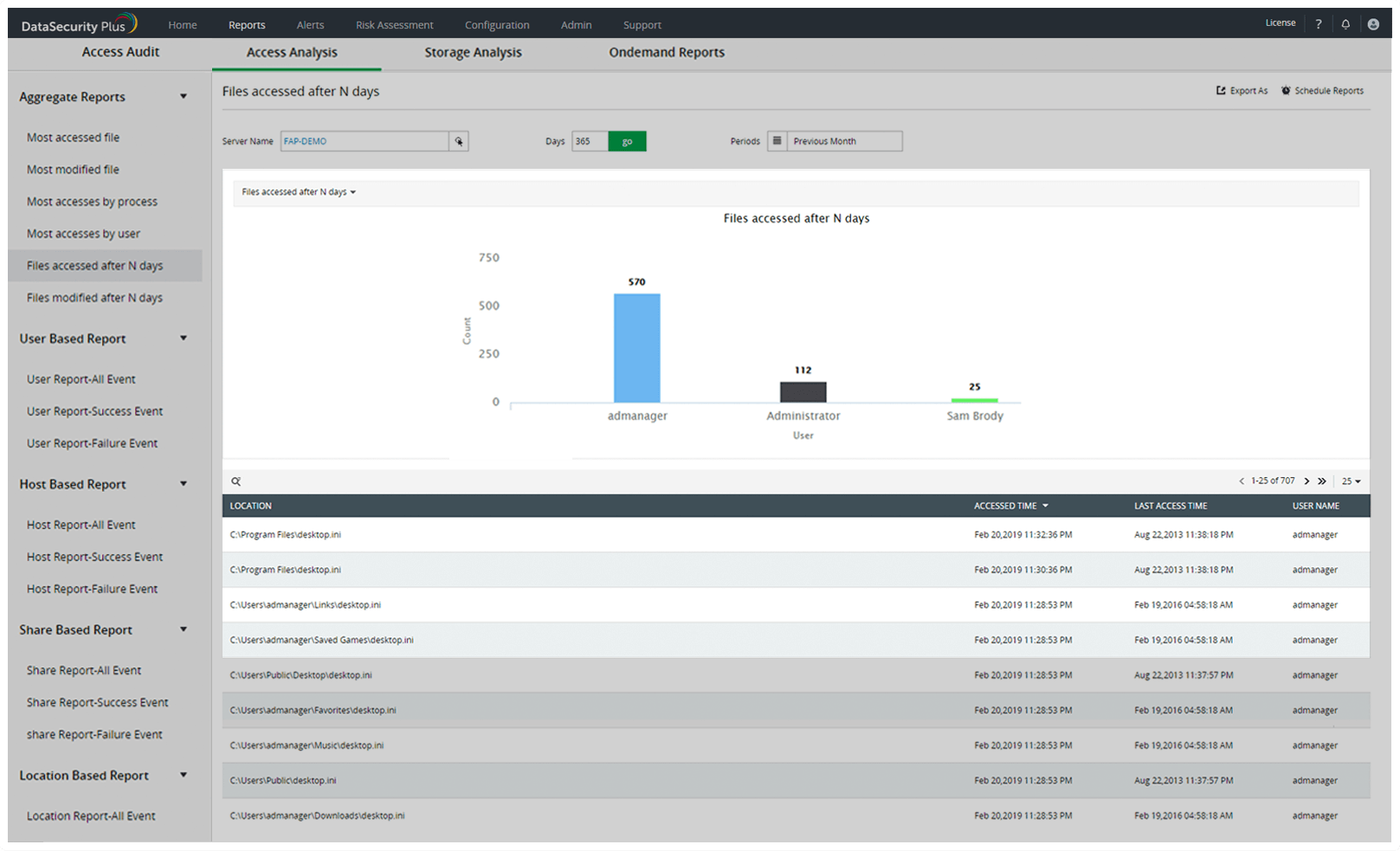

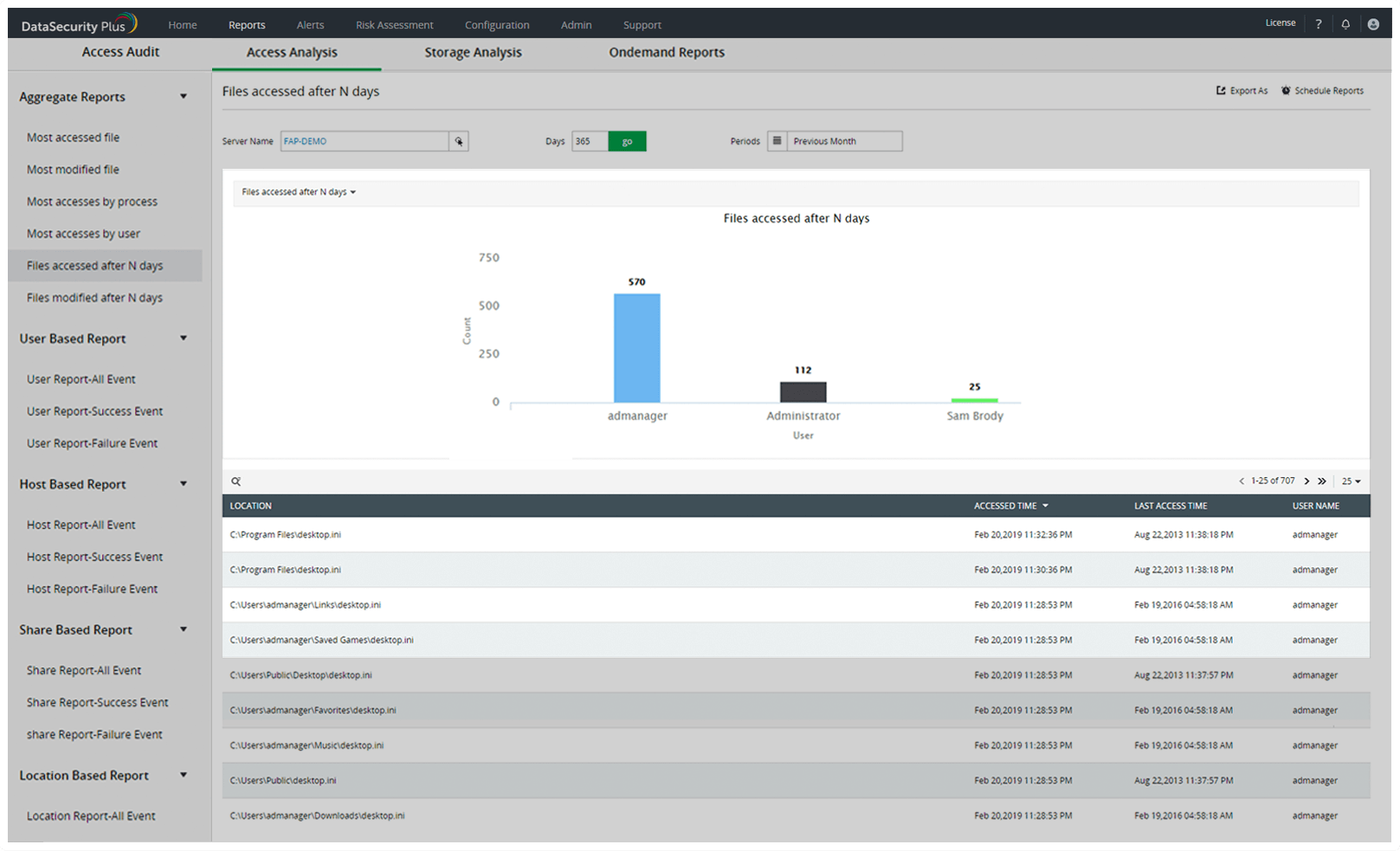

Détection des anomalies

Identifiez les événements particuliers comme les accès à des fichiers en dehors des heures de bureau ou après un long moment. Vérifiez si les accès étaient autorisés.

Tableau de bord global donnant des détails précis sur l’accès aux fichiers

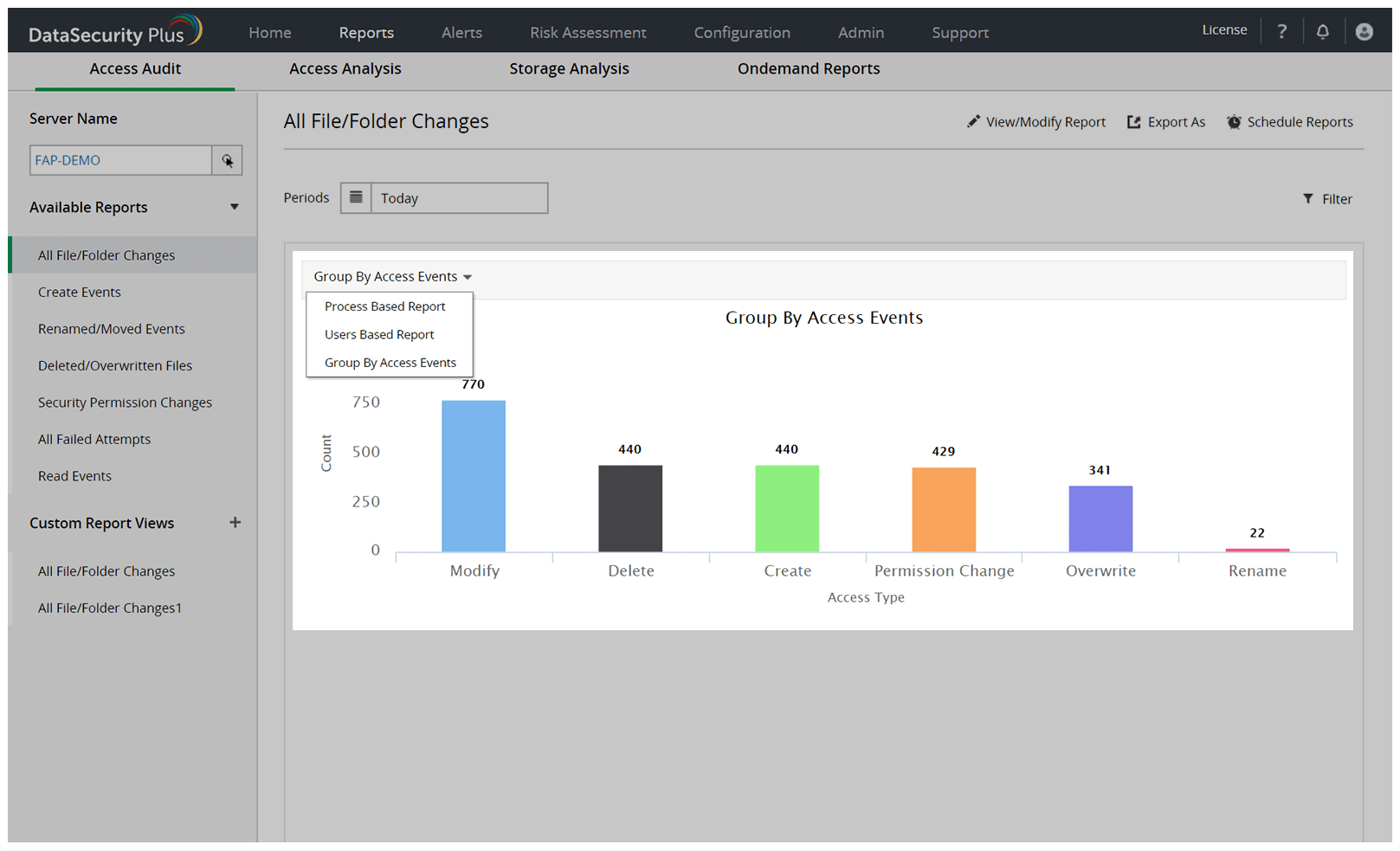

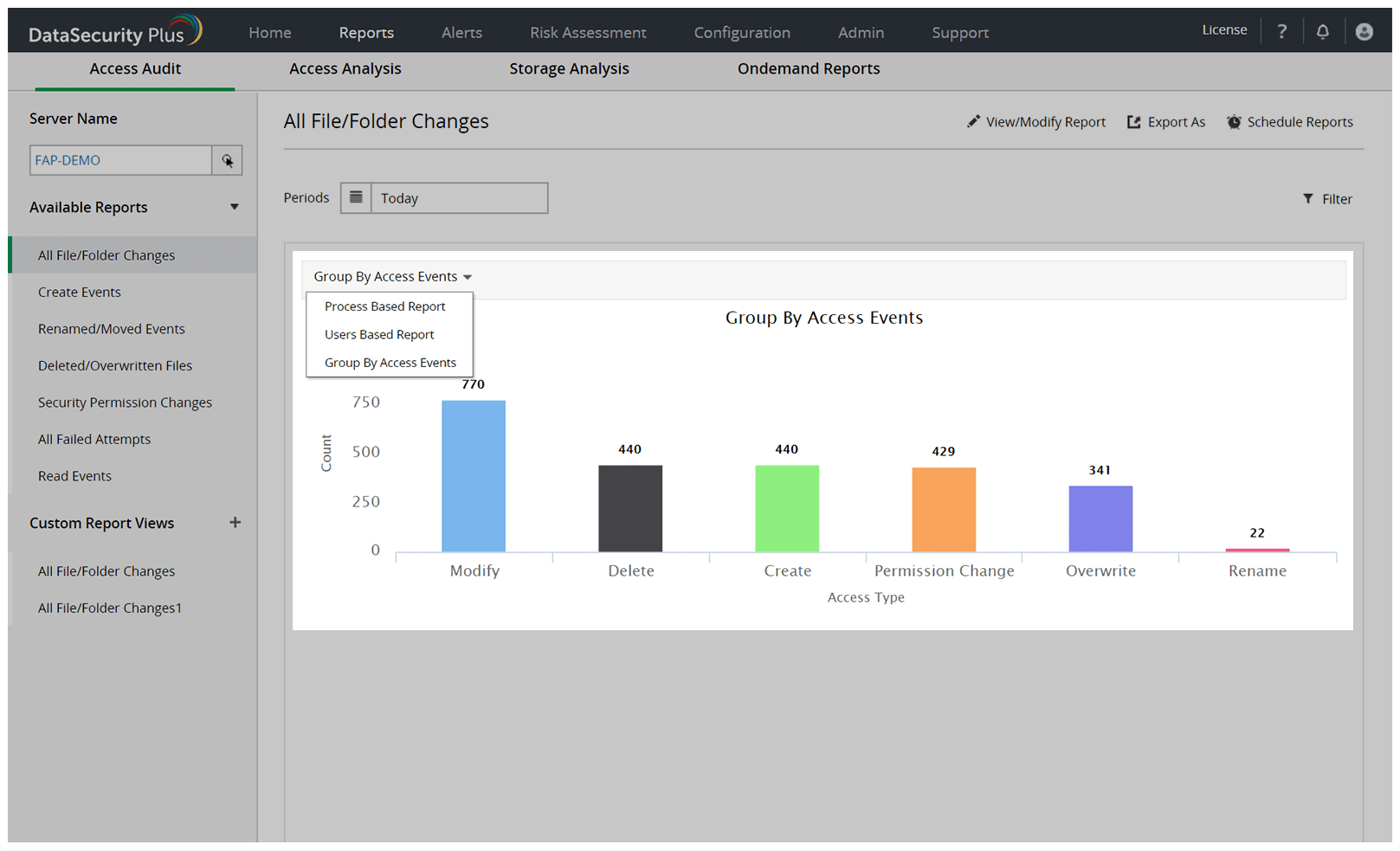

L’outil d’audit de l’accès aux fichiers Windows permet d’analyser facilement chaque modification apportée à des fichiers ou des dossiers.

- Suivi de tous les accès

- Obtention facile de réponses

- Identification instantanée des anomalies

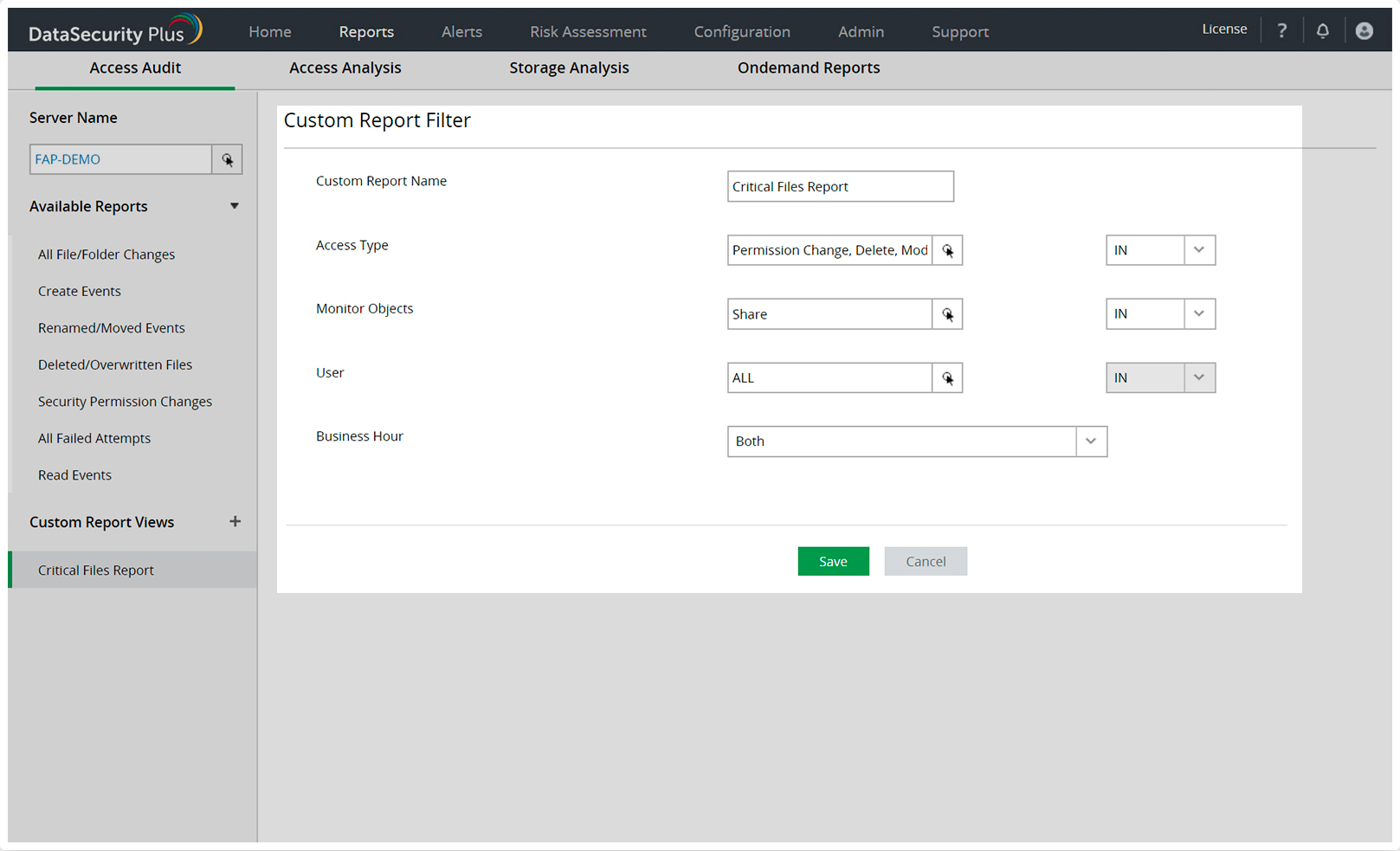

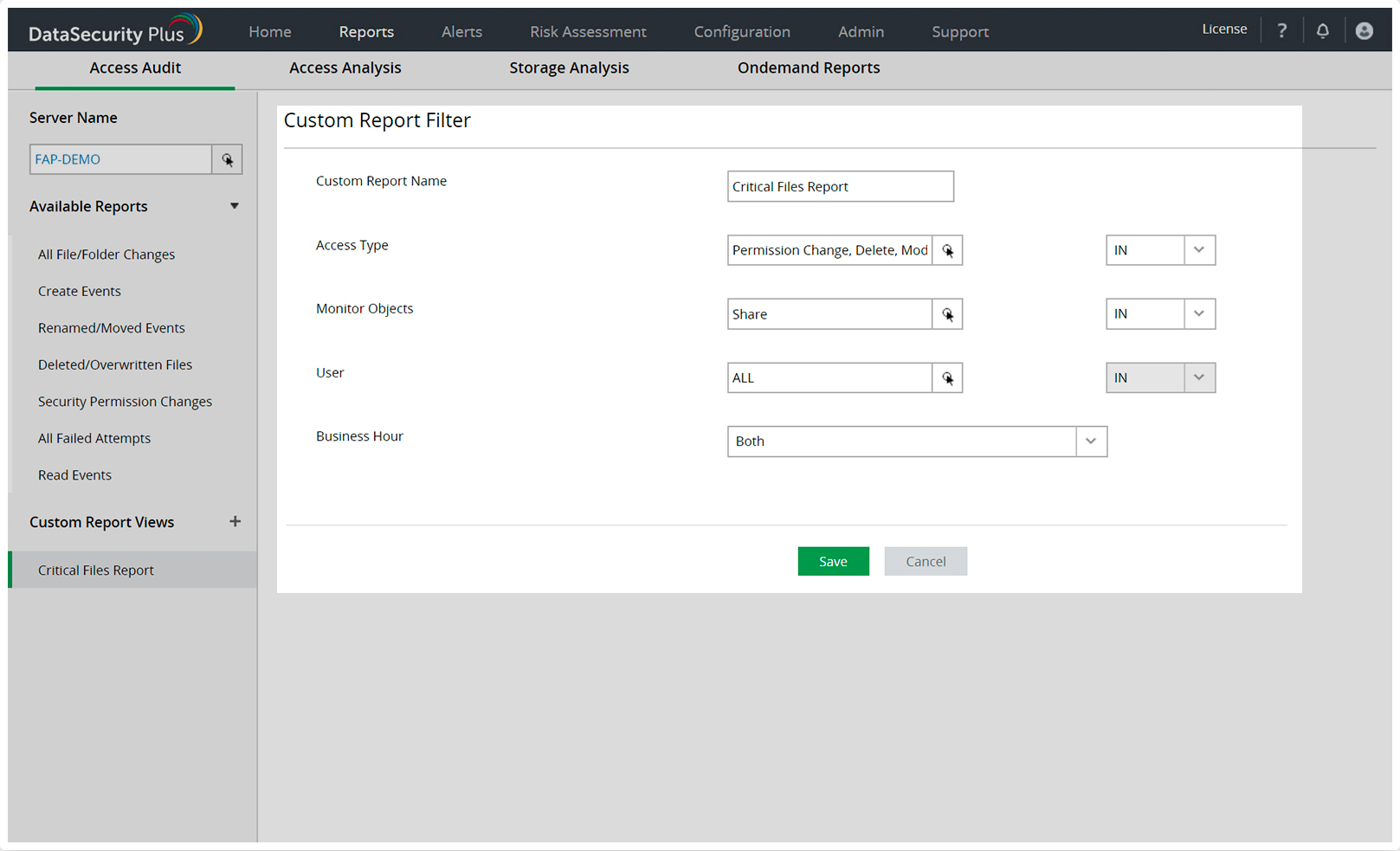

- Génération de rapports personnalisés

Aperçu rapide

Affichez un aperçu détaillé des accès à des fichiers ou des dossiers de chaque utilisateur et processus.

Surveillance étroite

Suivez des types précis d’accès aux serveurs de fichiers avec des graphiques et des diagrammes clairs.

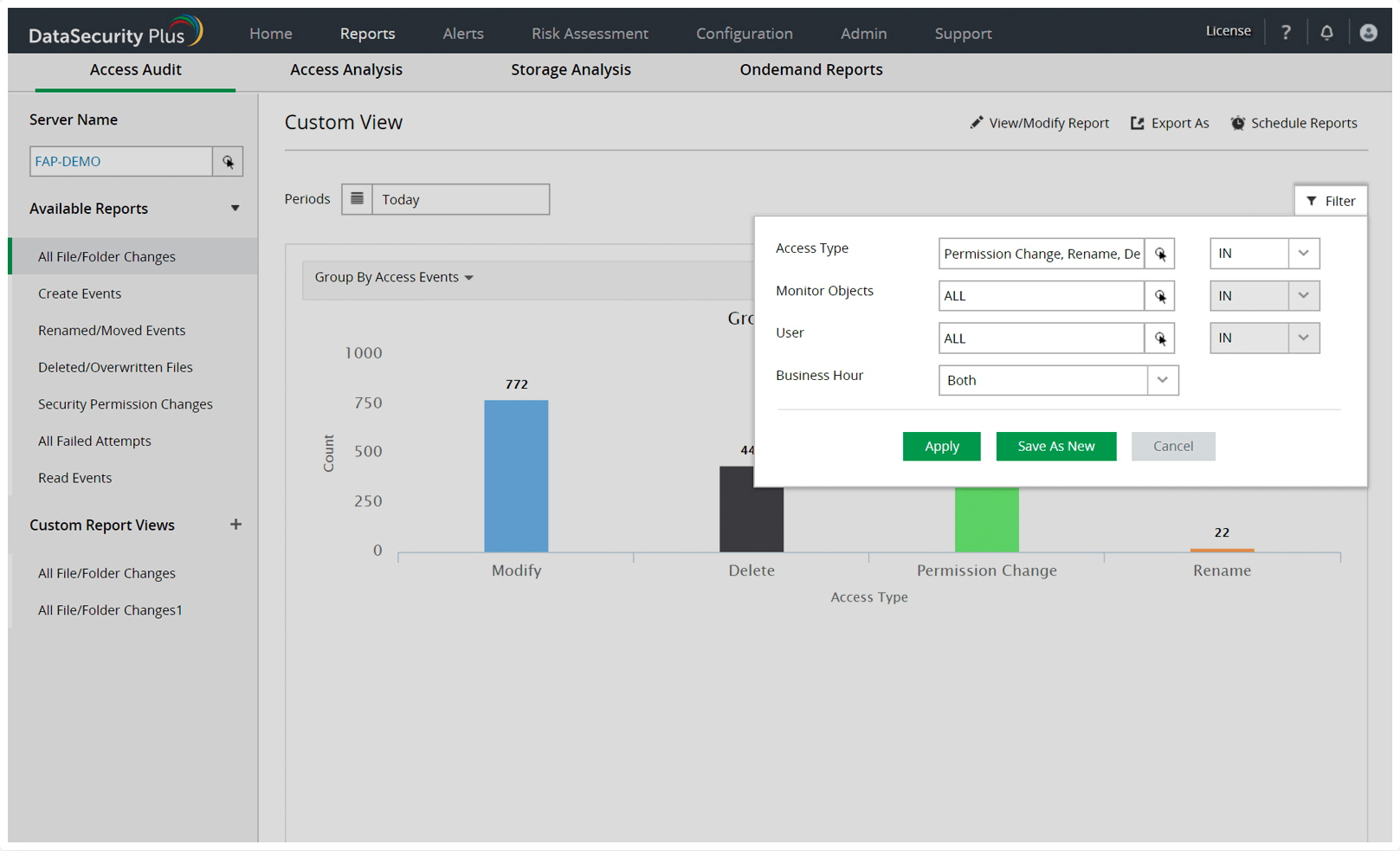

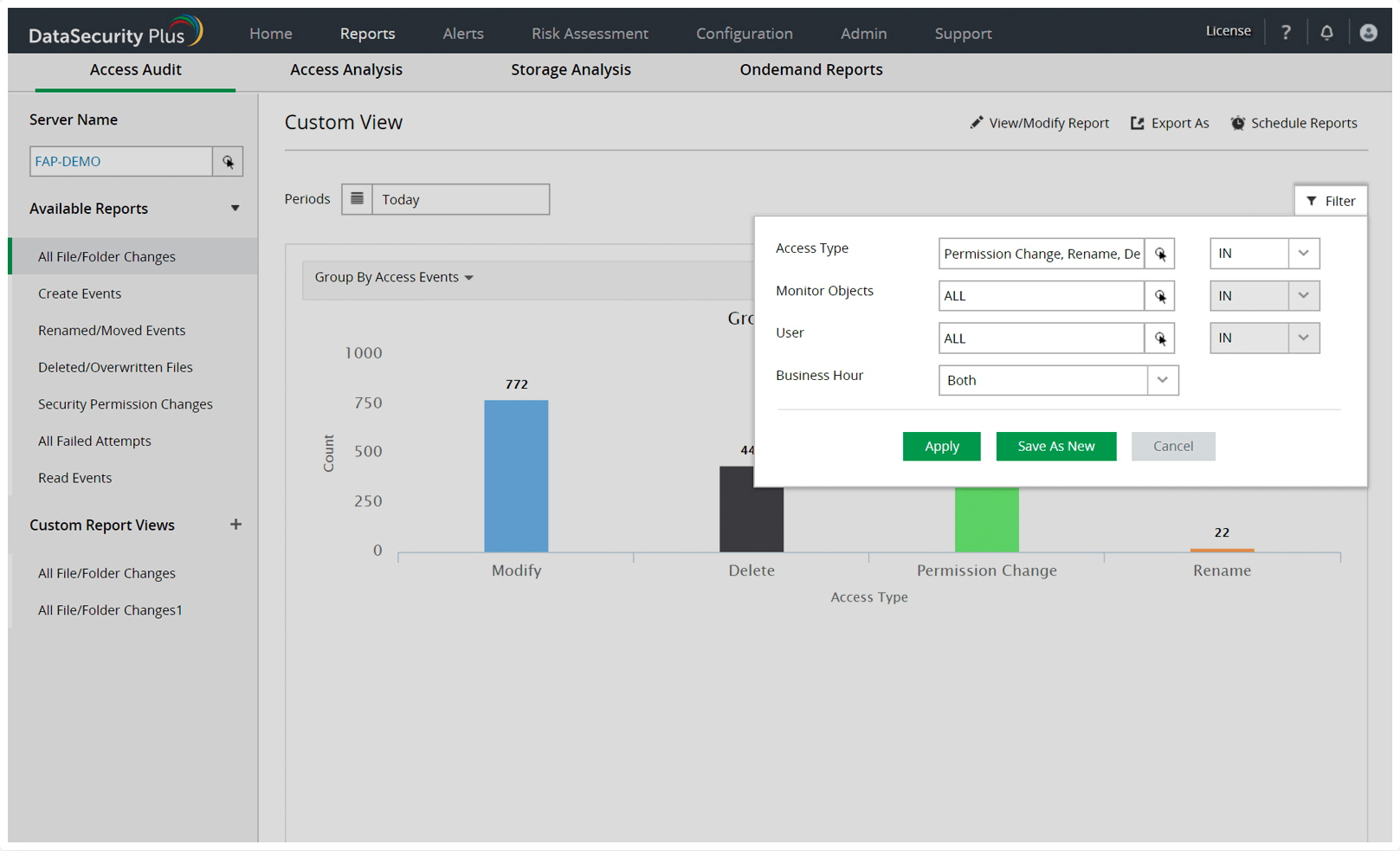

Ciblage des modifications sensibles

Filtrez des rapports pour mettre l’accent sur un utilisateur donné ou pour savoir qui a ouvert des fichiers ou des dossiers à des heures inhabituelles.

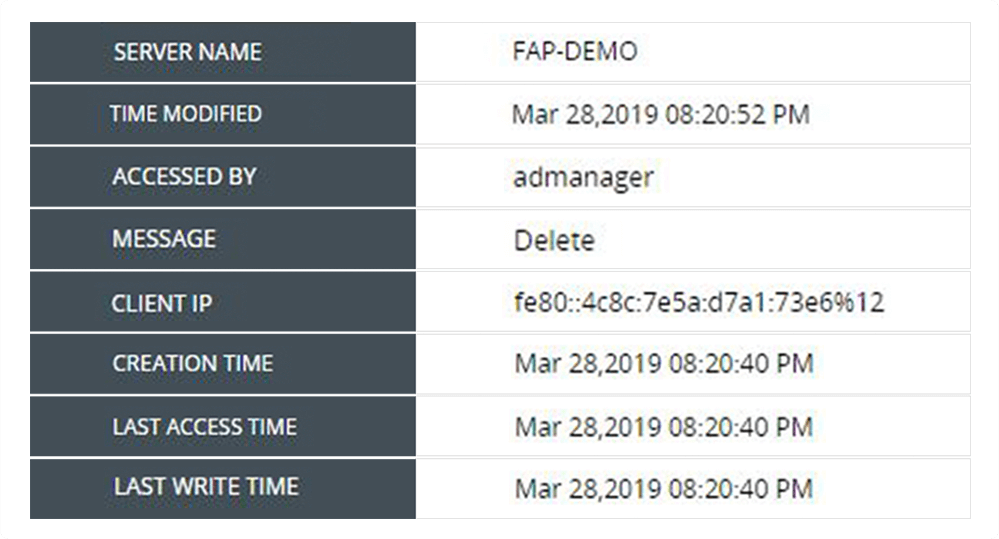

Identification de l’auteur de chaque action

Suivez les utilisateurs qui ouvrent des fichiers ou des partages de fichiers obsolètes et évaluez leurs actions.

Détermination de l’heure des événements

Vérifiez les heures du dernier accès pour déceler des opérations inhabituelles après de longues périodes d’inactivité.

Focalisation précise

Personnalisez des rapports selon vos besoins organisationnels. Obtenez des aperçus de fichiers, de dossiers ou d’utilisateurs particuliers.

Solution complète offrant des fonctionnalités efficaces

Audit des droits d’accès

Analysez les autorisations NTFS et de partage pour éviter un accès non autorisé et des sanctions pour non-conformité.

Conformité réglementaire

Assurez la conformité avec diverses normes externes comme PCI DSS, HIPAA, FISMA, RGPD, SOX et GLBA.