Outil de contrôle d’intégrité des fichiers (FIM) unique répondant à divers besoins

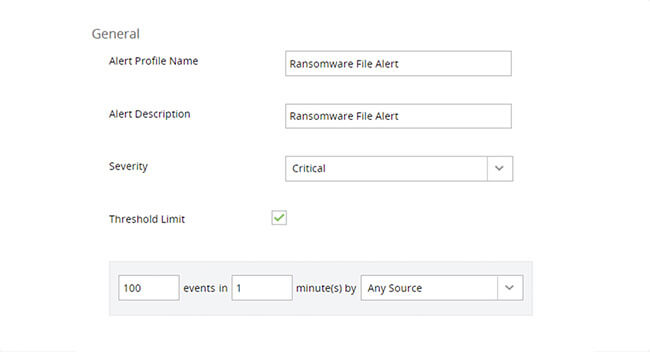

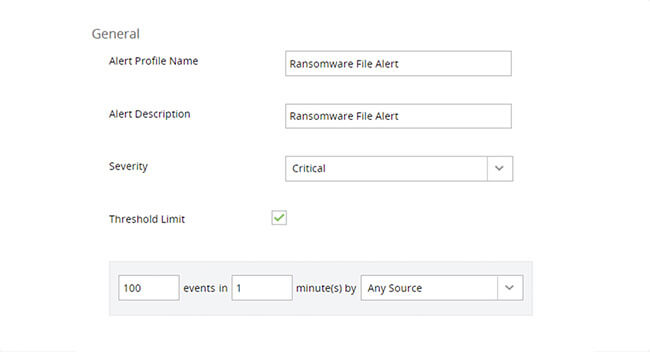

Blocage des rançongiciels

Détectez et éradiquez instantanément les éventuelles attaques de rançongiciel.

Veille en temps réel

Identifiez rapidement les modifications de fichier non autorisées, les pics soudains de modifications d’autorisations, etc.

HIPAA et PCI DSS

Remplissez les exigences HIPAA et PCI avec des audits des accès et une détection des modifications en temps réel.

Principaux avantages du contrôle d’intégrité des fichiers avec DataSecurity Plus

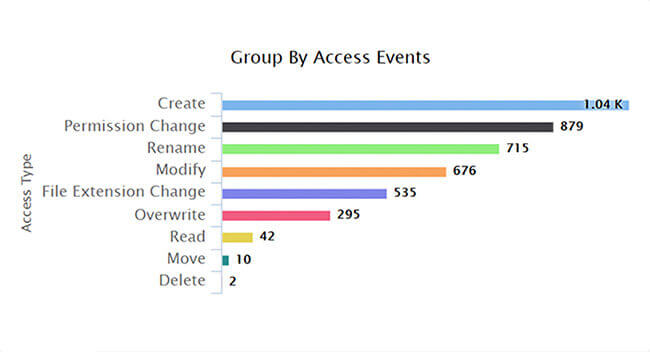

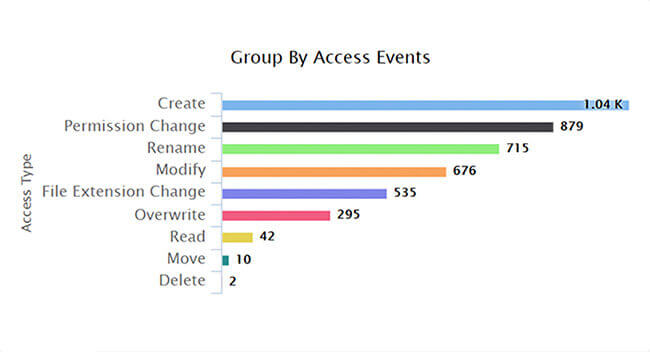

Visibilité illimitée des modifications de fichier

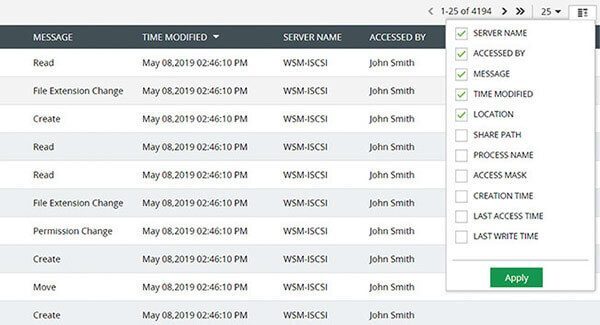

Aperçu global de l’information requise

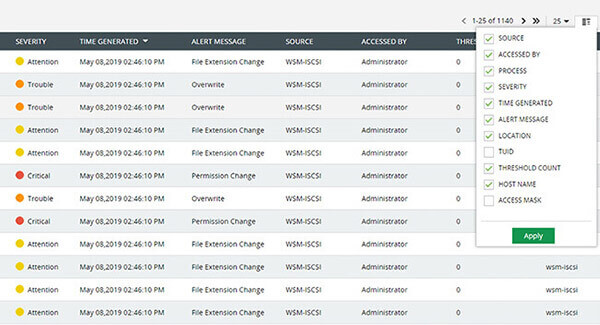

Suivez toutes les modifications apportées aux serveurs de fichiers, notamment d’autorisations, et les événements de création, de déplacement et de suppression de fichiers en temps réel.

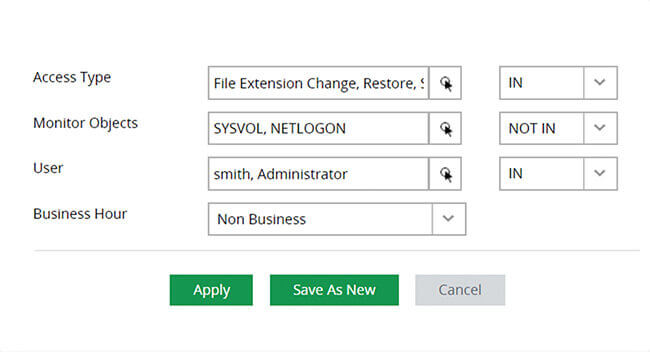

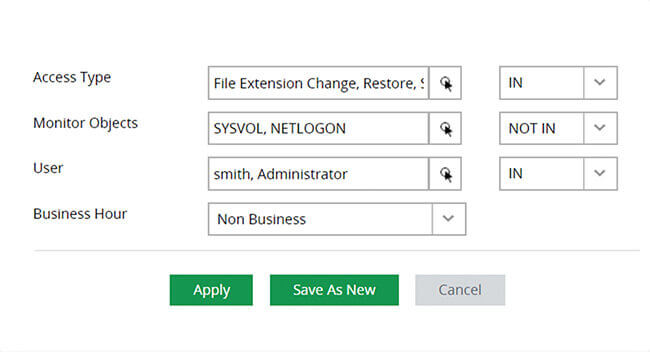

Analyse ciblée

Identifiez les modifications non autorisées en analysant de façon sélective des fichiers sensibles, des dossiers, des utilisateurs suspects et les modifications de fichier en dehors des heures de bureau.

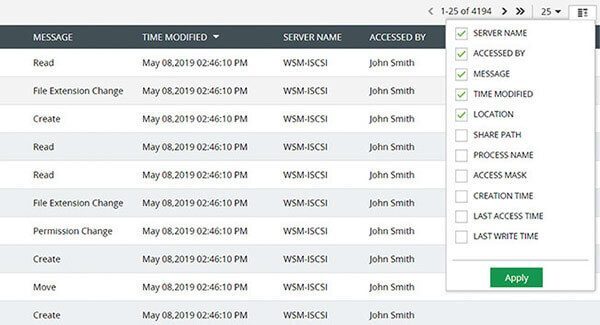

Aperçus précis

Utilisez des données exactes et exploitables pour identifier rapidement l’origine, le nom d’hôte, l’heure et l’emplacement de tous les événements de fichier anormaux.

Moteur de modification en temps réel

Surveillance étroite

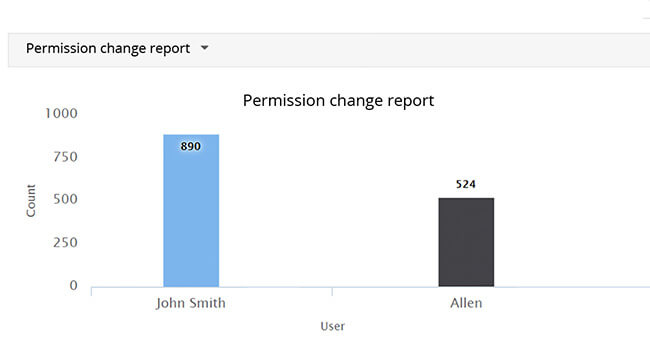

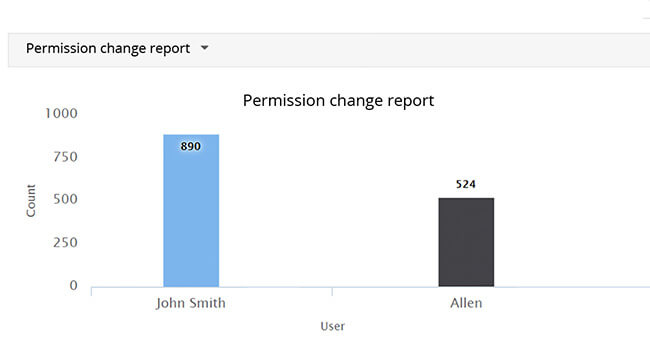

Évitez un abus de privilèges en détectant un pic soudain des événements d’accès, des modifications d’autorisations anormales ou un nombre excessif de suppressions ou de changements de nom.

Définition de l’activité anormale

Recevez des alertes lorsque des serveurs de fichiers enregistrent un nombre anormalement élevé d’événements selon l’utilisateur, l’heure ou l’action en établissant des limites de sécurité propres à l’organisation.

Suivi des échecs d’accès

Suivez les tentatives d’accès avortées des utilisateurs suspects avant qu’elles n’entraînent de graves problèmes de sécurité.

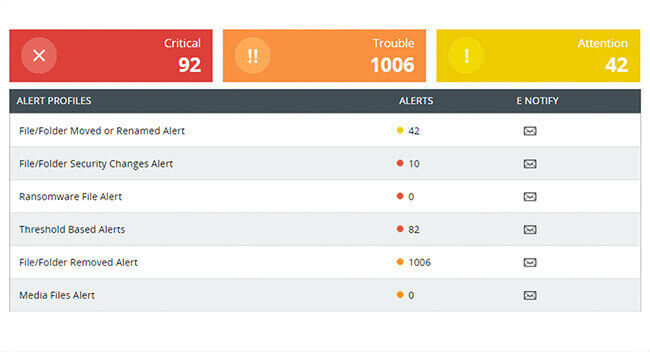

Réponse rapide aux menaces de sécurité

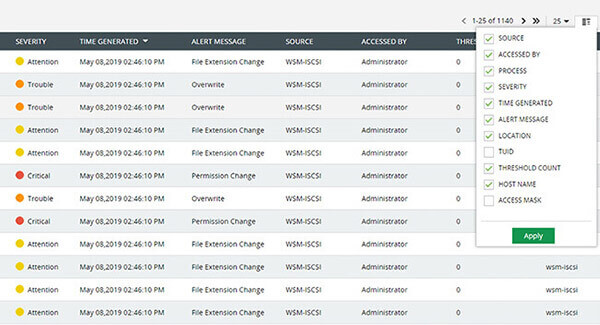

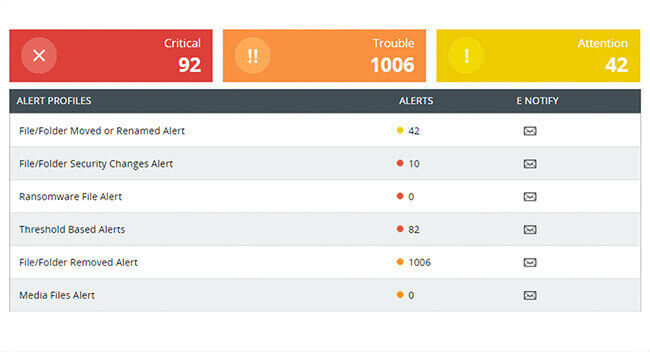

Sécurité prédéfinie

Accélérez la détection des incidents avec des alertes par défaut pour les programmes malveillants, les anomalies d’accès ou d’autres menaces. Affichez la gravité de certains événements avec des rapports détaillés.

Détection des menaces de sécurité

Générez des alertes en temps réel pour des événements malveillants comme un accès non autorisé, une réaffectation de privilèges ou une menace pressante de type attaque de rançongiciel.

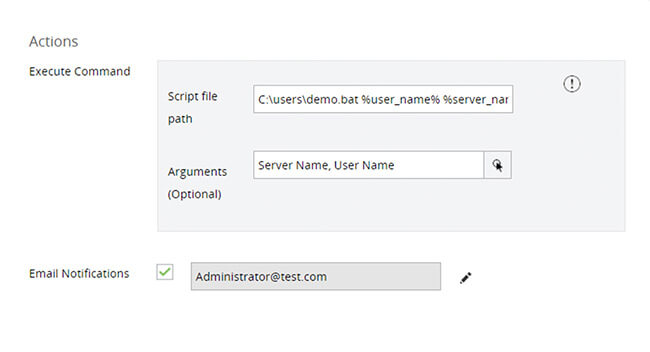

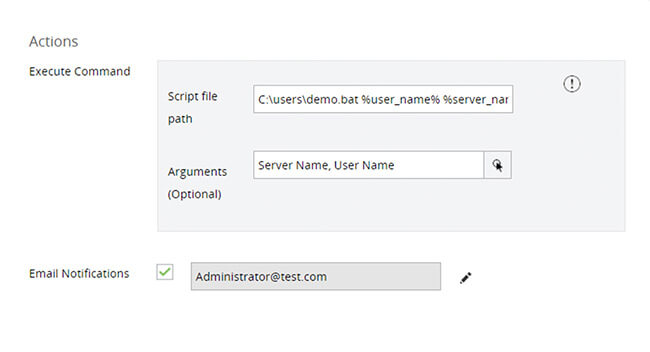

Automatisation de la réponse aux incidents

Désactivez les comptes d’utilisateur compromis, arrêtez les appareils infectés ou créez votre propre stratégie de réponse aux incidents de sécurité.

DataSecurity Plus - Fiche technique

Téléchargez la fiche technique pour en savoir plus sur DataSecurity Plus, notamment la liste complète des fonctionnalités.

Thanks!

One of our solution experts will get in touch with you shortly.

Solution complète offrant des fonctionnalités efficaces

Suivi des modifications de fichier

Suivez les modifications majeures des fichiers sensibles et générez des alertes en temps réel.

Audit des droits d’accès

Analysez les autorisations NTFS pour connaître les utilisateurs ayant accès à certains fichiers et les actions qu’ils peuvent effectuer.

Conformité informatique

Assurez la conformité avec les normes externes comme PCI DSS, HIPAA, FISMA et RGPD.