L’accès conditionnel est une méthode de sécurité qui restreint l’accès à des applications et des données selon des conditions précises, comme la localisation de l’utilisateur, le type d’appareil ou le niveau de risque, garantissant que seuls les individus autorisés ont accès à des applications et des données sensibles.

Comprendre la stratégie d’accès conditionnel

Le modèle du télétravail s’est avéré favorable aux entreprises et au personnel et devrait perdurer. Les utilisateurs distants étant plus exposés aux cyberattaques, il faut établir des mesures de sécurité strictes comme la MFA Active Directory. pour éviter les violations de données dans le réseau. Toutefois, l’application d’une stratégie d’accès stricte et globale comme la MFA risque de nuire à l’expérience utilisateur. Alors que l’authentification à deux ou trois facteurs sécurise la connexion à distance, elle peut créer une complication inutile pour les utilisateurs Active Directory sur site déjà protégés au sein du périmètre du bureau. Une approche plus efficace consiste à appliquer des stratégies d’accès conditionnel selon le contexte. Elle permet à l’entreprise de :

- Déployer des contrôles d’accès sans intervention de l’administrateur.

- Améliorer l’état de sécurité de l’entreprise sans nuire à l’expérience utilisateur.

Qu’est-ce que l’accès conditionnel ? Quelles sont les conditions d’accès courantes analysées ?

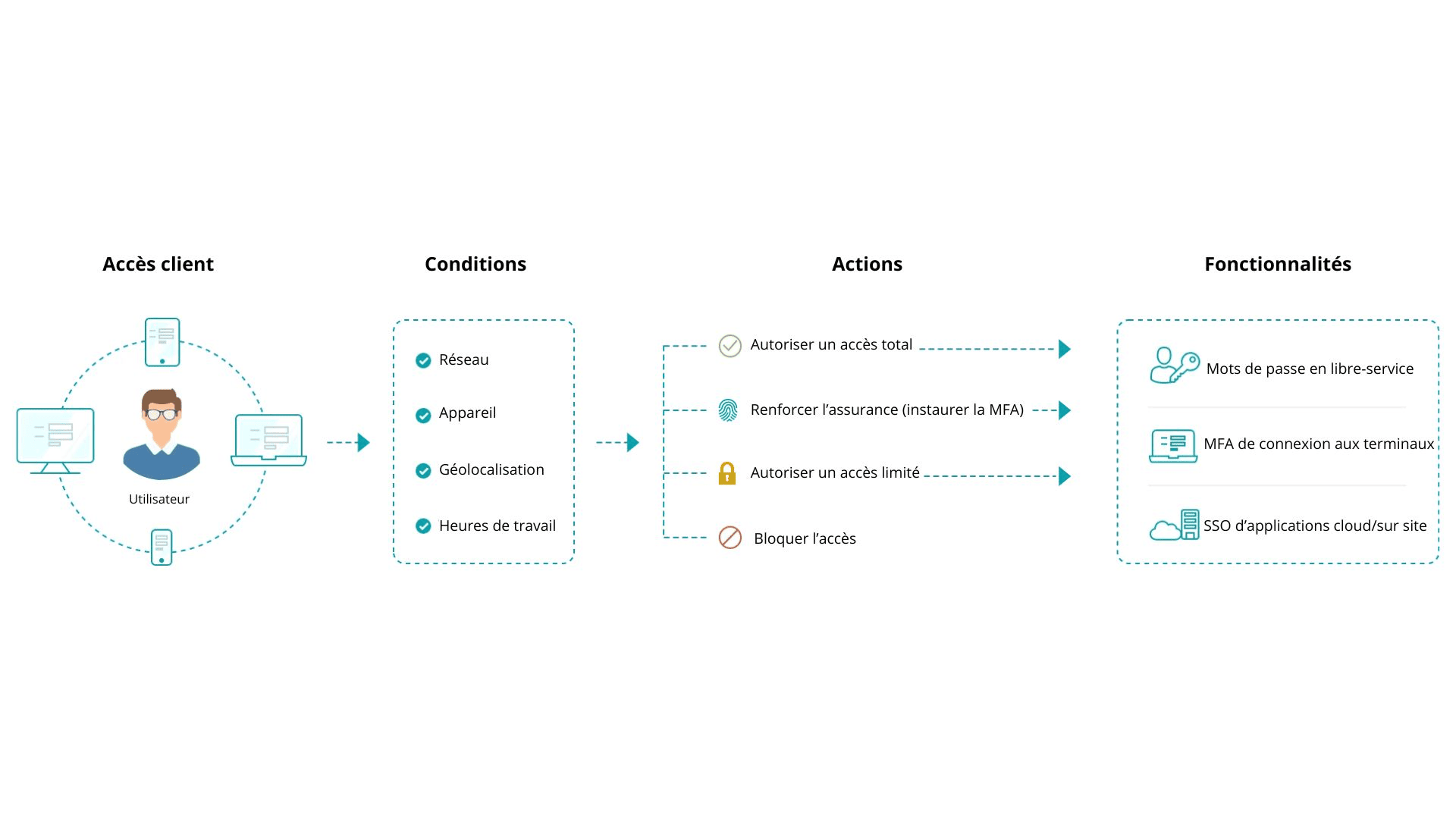

L’accès conditionnel applique une série de règles qui analysent diverses conditions d’accès, comme l’adresse IP, l’heure d’accès, l’appareil et la géolocalisation de l’utilisateur, pour imposer des décisions de contrôle d’accès automatisées. Les décisions s’appliquent en temps réel selon ces facteurs contextuels pour éviter d’imposer des mesures de sécurité inutilement strictes en l’absence de risque. Cela assure une meilleure expérience utilisateur sans affecter la sécurité.

L’accès conditionnel permet d’établir certains scénarios courants et les mesures de sécurité correspondantes, comme :

- Obligation de vérification multifacteur pour les utilisateurs privilégiés.

- Instauration de la MFA pour l’accès externe à des applications stratégiques de tout le personnel.

- Blocage de l’accès à des opérations à haut risque comme les demandes de réinitialisation de mot de passe en libre-service d’adresses IP non approuvées ou d’appareils inconnus.

Stratégie d’accès conditionnel Active Directory avec ADSelfService Plus

Bases de la création d’une règle d’accès conditionnel dans ADSelfService Plus :

Conditions

Cela comprend la liste des facteurs déterminant la sécurité de l’entreprise. ADSelfService Plus permet de configurer des conditions selon les facteurs de risque suivants :

- Adresse IP (approuvée ou pas)

- Appareil (type d’appareil et plateforme)

- Heures d’ouverture (pendant et en dehors)

- Géolocalisation (selon l’origine de la demande)

Critères

Une fois les conditions configurées, on peut créer un critère avec des opérateurs comme AND, OR ou NOT. Il s’agit du critère associé à la stratégie d’accès.

Stratégie d’accès

On associe ensuite les critères à une stratégie d’accès prédéfinie, désignée dans ADSelfService Plus comme une stratégie de libre-service. Les administrateurs peuvent créer des stratégies de libre-service et offrir certaines fonctions à des utilisateurs appartenant à des domaines, des unités d’organisation (OU) ou des groupes donnés.

Pour en savoir plus sur la création de règles d’accès conditionnel, consultez les guides sur la configuration de stratégie de libre-service et de l’accès conditionnel.

- Un utilisateur Active Directory se connecte à sa machine et tente d’accéder à une application ou l’une des fonctions en libre-service d’ADSelfService Plus.

- Sur la base des conditions prédéfinies, les facteurs de risque comme l’adresse IP, l’heure d’accès et la géolocalisation sont analysés.

- Si les données remplissent les conditions, une stratégie de libre-service est affectée à l’utilisateur pour permettre l’une de ces opérations :

- Accès complet au compte du domaine et aux fonctions

- Accès sécurisé via la MFA

- Accès limité à certaines fonctions

- Accès restreint à des fonctions particulières

- Si l’utilisateur ne remplit pas l’une des règles d’accès conditionnel établies, une stratégie de libre-service s’applique selon son groupe ou unité d’organisation.

Cas d’usage illustrant comment fonctionne une stratégie d’accès conditionnel

Cas d’usage 1 : Besoin de sécuriser la connexion à distance au domaine Active Directory (AD) d’une entreprise via la MFA

Dans cet exemple, supposons qu’un personnel hybride représente 50 % des effectifs de l’entreprise. Les utilisateurs distants représentent quant à eux 20 %. Les 30 % restants sont des utilisateurs sur site. Il faut imposer l’authentification multifacteur aux utilisateurs se connectant à distance. Dans ce scénario, le recours à l’accès conditionnel implique :

- Application d’une stratégie de libre-service pour l’authentification multifacteur sur les terminaux.

- Configuration de deux conditions :

- Adresse IP : une liste d’adresses IP approuvées est établie.

- Localisation : choix d’emplacements en dehors des locaux de l’entreprise.

- Création des critères suivants :

- (NOT adresses IP approuvées) AND emplacements choisis

- Le critère est associé à la stratégie de libre-service.

Voici comment fonctionne la stratégie d’accès conditionnel :

Lorsqu’un utilisateur tente de se connecter à une machine, son adresse IP et sa géolocalisation sont analysées. S’il ne s’agit pas d’une adresse IP approuvée et d’un emplacement choisi, le critère est satisfait et la stratégie de libre-service associée à l’utilisateur pour établir une authentification multifacteur sur le terminal. Si les conditions ne sont pas remplies, une autre stratégie de libre-service applicable à l’utilisateur est affectée.

Cas d’usage 2 : N’autoriser que les utilisateurs ayant des machines jointes au domaine à accéder à des applications d’entreprise via l’authentification unique

On utilise souvent des applications d’entreprise pour traiter et stocker des données utilisateur sensibles. La plupart des applications sont à présent déployées dans le cloud et à l’extérieur du périmètre de sécurité du réseau, en faisant une cible privilégiée des cyberattaques. Elles utilisent des techniques d’hameçonnage ou d’autre type pour accéder aux applications et exfiltrer des données à distance. L’accès conditionnel permet de n’autoriser que les utilisateurs ayant un ordinateur joint au domaine à accéder à des applications importantes qui contiennent des données sensibles. On peut aller plus loin et ne permettre qu’à une liste d’adresses IP approuvées d’accéder à des applications vitales, pour veiller à empêcher des attaquants d’y accéder même s’ils volent des identifiants d’utilisateur. Voici un exemple de configuration d’une règle d’accès conditionnel pour ce scénario :

- Configuration d’une stratégie de libre-service activant l’authentification unique pour les applications concernées.

- Configuration de deux conditions :

- Selon l’adresse IP : une liste d’adresses IP approuvées est établie.

- Selon l’appareil : tous les objets ordinateur joints au domaine sont choisis.

- Création des critères suivants :

- adresses IP approuvées AND objets ordinateur choisis

- Association du critère à la stratégie de libre-service créée.

Voici comment fonctionne la règle d’accès conditionnel :

Lorsqu’un utilisateur tente de se connecter à une application d’entreprise via la SSO, l’adresse IP de l’appareil et le type sont analysés. S’il s’agit d’une adresse IP approuvée et que l’objet ordinateur appartient au domaine AD, le critère créé est rempli. La stratégie de libre-service associée au critère est alors affectée à l’utilisateur. Cela permet à l’utilisateur d’accéder aux applications d’entreprise via la SSO.

Avantages de l’accès conditionnel avec ADSelfService Plus

- Choix parmi 20 facteurs d’authentification forte, including clés FIDO ou la biométrie, pour adopter la MFA.

- Contrôle d’accès aux machines, VPN, OWA, RDP et centre d’administration Exchange dans une seule console.

- Mise en place de stratégies d’accès conditionnel fines pour différents services de l’organisation.

Questions fréquentes

La MFA vérifie l’identité d’un utilisateur via plusieurs méthode d’authentification alors que l’accès conditionnel évalue diverses conditions avant d’octroyer l’accès, l’autorisant ou le bloquant selon les stratégies de sécurité.

Il faut l’utiliser lorsqu’on doit accorder l’accès à des applications et des données sensibles de façon sélective et veut réduire le risque d’accès non autorisé.

L’accès conditionnel renforce la sécurité en appliquant des stratégies contextuelles, réduit le risque d’accès non autorisé et améliore la conformité avec les exigences réglementaires.

Les trois éléments clés de l’accès conditionnel sont les conditions, les critères et les stratégies d’accès appliquées aux utilisateurs pour octroyer ou refuser l’accès.

Outil de réinitialisation de mot de passe en libre-service pour Windows AD, G Suite, etc.

Obtenez votre essai gratuitLes points forts de ADSelfService Plus

Mot de passe en libre-service

Éliminez les longs appels au service d’assistance pour les utilisateurs de Windows Active Directory en leur permettant de réinitialiser leur mot de passe et de déverrouiller leur compte en libre-service.

Une identité unique grâce à l'authentification unique

Accédez en un clic à plus de 100 applications cloud. Grâce à l'authentification unique d’entreprise, les utilisateurs peuvent accéder à toutes leurs applications cloud avec leurs identifiants Windows Active Directory.

Synchronisation des mots de passe

Synchronisez automatiquement les mots de passe et les modifications de comptes des utilisateurs Windows Active Directory sur plusieurs systèmes, tels que Microsoft 365, Google Workspace, IBM iSeries, etc.

MFA

Activez l’authentification multifacteur (MFA) contextuelle avec 20 méthodes d’authentification différentes pour les connexions aux terminaux, aux applications, aux VPN, à OWA et à RDP.

Notifications d'expiration de mot de passe et de compte

Informez les utilisateurs Windows Active Directory de l’expiration prochaine de leur mot de passe ou de leur compte par e-mail et SMS.

Application de la politique de mots de passe

Les mots de passe robustes résistent à diverses menaces de piratage. Obligez les utilisateurs Windows Active Directory à utiliser des mots de passe conformes en affichant les exigences de complexité.