Qu'est-ce que la sécurité des terminaux et pourquoi est-elle importante ?

La sécurité des terminaux consiste à protéger les terminaux de votre entreprise contre les attaques et les vulnérabilités. Ces terminaux peuvent inclure des serveurs, des postes de travail, des appareils mobiles, des ordinateurs portables et des ordinateurs de bureau, que les attaquants considèrent généralement comme des points d'entrée dans le réseau. Même un poste de travail d'utilisateur final mal protégé peut devenir une arme, permettant aux utilisateurs malveillants d'accéder illicitement aux ressources et d'infiltrer le réseau avec des logiciels malveillants. Il est donc essentiel de renforcer la sécurité des terminaux de votre organisation, et le meilleur moyen d'y parvenir est d'utiliser un outil de sécurité des terminaux. Le déploiement d'une solution efficace de sécurité des terminaux permet de bloquer les cyberattaques ciblant ces points d'accès et de simplifier la gestion de la sécurité de votre organisation.

Bénéficiez d'une protection des terminaux par MFA avec ADSelfService Plus

- Sécurisez vos terminaux organisationnels tels que les machines, les VPN, les OWA, les RDP et tout terminal réseau basé sur RADIUS ou IIS grâce à la MFA adaptative.

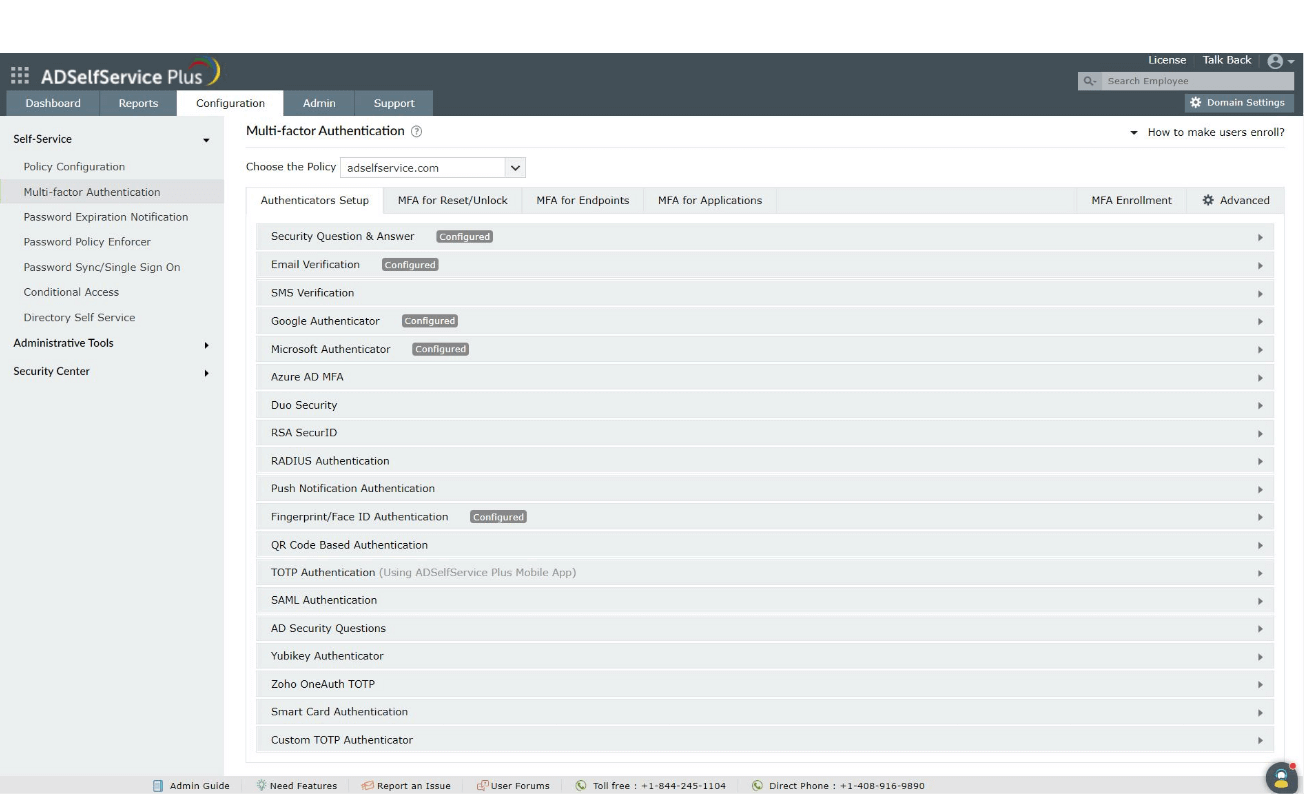

- Choisissez parmi 20 méthodes d'authentification différentes pour que vos utilisateurs vérifient leur identité.

- Activez l'accès conditionnel en fonction de critères tels que l'emplacement de l'utilisateur, son adresse IP, l'heure d'accès et l'appareil utilisé.

- Configurez différents flux MFA pour les utilisateurs en fonction de leur unité organisationnelle, de leur groupe et de leur appartenance à un domaine.

Principales fonctionnalités de la MFA des terminaux d'ADSelfService Plus

MFA pour les connexions aux machines

Protégez les connexions aux postes de travail et serveurs Windows, Mac et Linux grâce à l'authentification multifacteur adaptative, déclenchée en fonction du compte utilisateur lors de la connexion.

En savoir plusMFA basée sur le périphérique

Sécurisez les connexions aux machines critiques grâce à l'authentification multifacteur adaptative, déclenchée en fonction des paramètres de la stratégie du périphérique, quel que soit l'utilisateur qui se connecte à la machine.

En savoir plusMFA hors ligne

Sécurisez vos utilisateurs distants hors ligne en activant l'authentification multifacteur pour les connexions hors ligne aux machines Windows et macOS.

En savoir plusMFA pour VPN

Renforcez les connexions VPN aux réseaux de votre entreprise et aux autres terminaux réseau qui utilisent RADIUS avec l'authentification multifacteur adaptative.

En savoir plusMFA pour OWA

Sécurisez les connexions OWA, EAC (Exchange Admin Center) et autres applications web IIS avec l'authentification multifacteur adaptative.

En savoir plusLa MFA des terminaux

d'ADSelfService Plus en action

Voici comment fonctionne la MFA basée sur l'utilisateur pour la connexion à Windows

- Les utilisateurs se connectent à des machines Windows en saisissant leurs identifiants de domaine AD.

- Ensuite, ils s'authentifient à l'aide d'un code d'authentification à durée limitée envoyé par SMS ou par e-mail, de données biométriques ou via un fournisseur d'authentification tiers.

- Selon les configurations de l'administrateur, ils peuvent être amenés à s'authentifier par une ou plusieurs méthodes.

- Enfin, les utilisateurs accèdent à leurs machines Windows une fois qu'ils se sont authentifiés avec succès.

Meilleure résilience et réputation

Empêchez les pirates d'exploiter vos terminaux et renforcez la réputation de votre entreprise en matière de sécurité.

Expérience utilisateur améliorée

Utilisez différentes méthodes d'authentification pour les utilisateurs disposant de privilèges différents en configurant des techniques MFA en fonction de leur appartenance à une unité organisationnelle, à un groupe ou à un domaine.

Avantages de la sécurisation de vos terminaux avec ADSelfService Plus

Grande variété d'authentificateurs

Choisissez parmi les multiples facteurs d'authentification qu'ADSelfService Plus propose pour fournir la MFA à vos terminaux.

Conformité aux normes réglementaires

Respectez les obligations de conformité NIST SP 800-63B, RGPD, et HIPAA en protégeant les ressources avec l'authentification multifacteur plutôt qu'avec des mots de passe.

Comment activer la MFA pour vos terminaux avec ADSelfService Plus

1

Comment activer la MFA pour les connexions aux machines

Pour activer l'authentification multifacteur pour les connexions aux machines, vous devez installer l'agent de connexion ADSelfService Plus pour Windows, macOS et Linux.

4

2

Comment activer la MFA pour OWA

Avec ADSelfService Plus, vous pouvez activer l'authentification multifacteur pour les connexions OWA et Exchange Admin Center.

2

3

Comment activer la MFA basée sur les périphériques pour vos machines

L'authentification multifacteur basée sur les périphériques ou les machines protège les machines essentielles à l'entreprise en imposant l'authentification multifacteur à chaque utilisateur qui se connecte au périphérique.

5

4

Comment activer la MFA pour RDP

ADSelfService Plus permet de configurer l'authentification multifacteur RDP de deux manières : l'authentification serveur RDP et l'authentification client RDP.

3

5

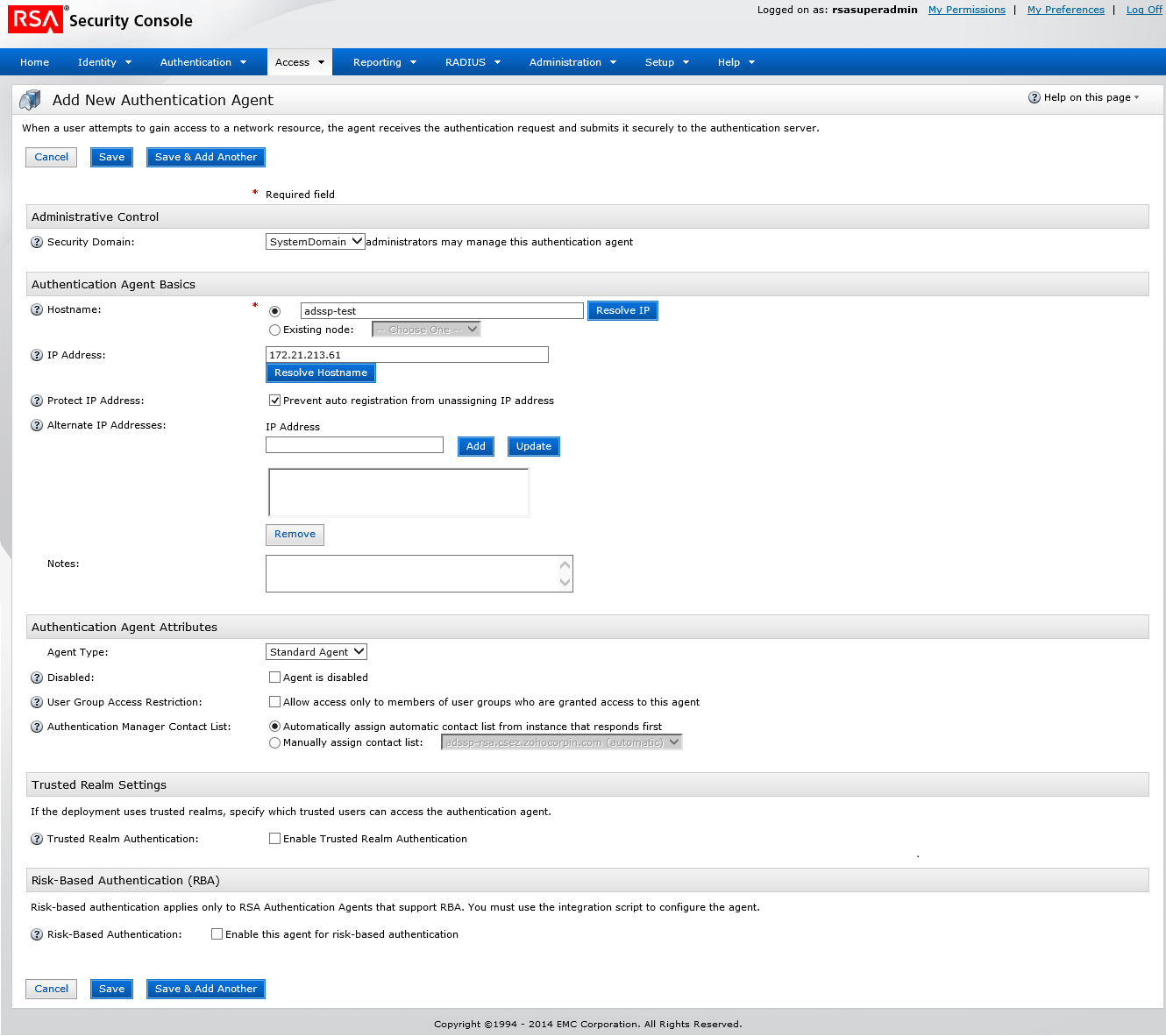

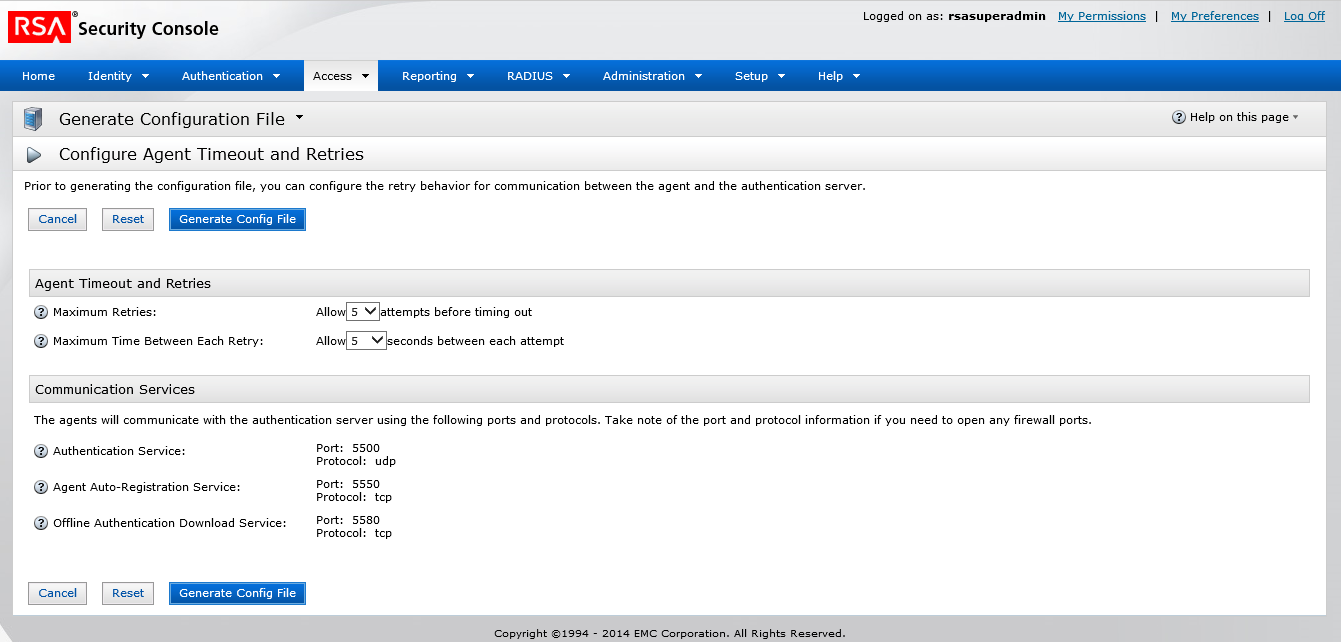

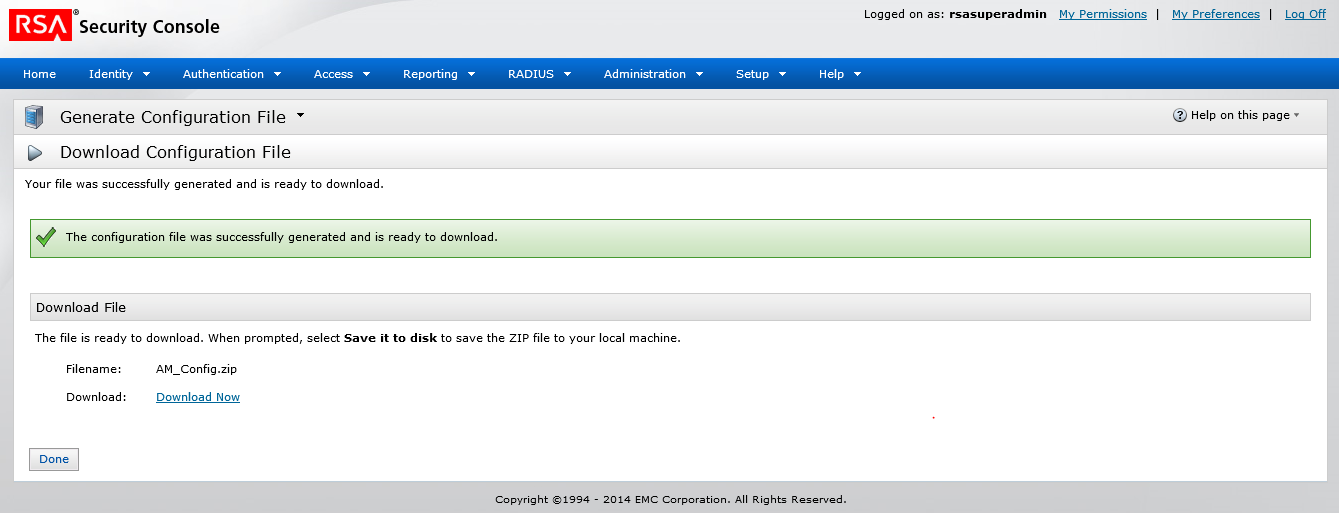

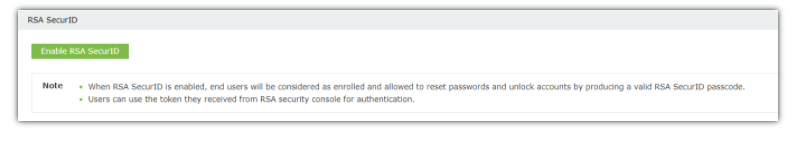

Comment activer la MFA pour le VPN

Pour utiliser l'authentification multifacteur pour le VPN, vous devez configurer votre VPN ou votre serveur de terminal pour utiliser l'authentification RADIUS.

6

Comment activer la MFA pour l'UAC

L'authentification multifacteur pour l'UAC peut être activée en quelques étapes simples avec ADSelfService Plus.