Non, Active Directory exige d’autres outils comme la MFA Azure, une extension NPS ou des solutions tierces.

Solution MFA Active Directory

Renforcez les connexions Active Directory avec l’authentification multifacteur.

Renforcez les connexions Active Directory avec l’authentification multifacteur.

Active Directory reste au cœur de la gestion des identités dans nombre d’entreprises et les cyberattaques gagnent en sophistication. Il ne suffit donc plus de se fier à l’authentification classique par nom d’utilisateur et mot de passe pour l’accès Active Directory. 80 % des violations impliquant des identifiants volés ou faibles, l’authentification à deux facteurs (2FA), variante de l’authentification multifacteur (MFA), peut parer les attaques liées aux identifiants dans l’environnement Active Directory. Après tout, un seul mot de passe compromis permet à un attaquant d’accéder à tout le réseau. Que le système soit hybride ou sur site, l’authentification à deux facteurs Active Directory ne se résume plus à une bonne pratique : il s’agit d’un impératif premier.

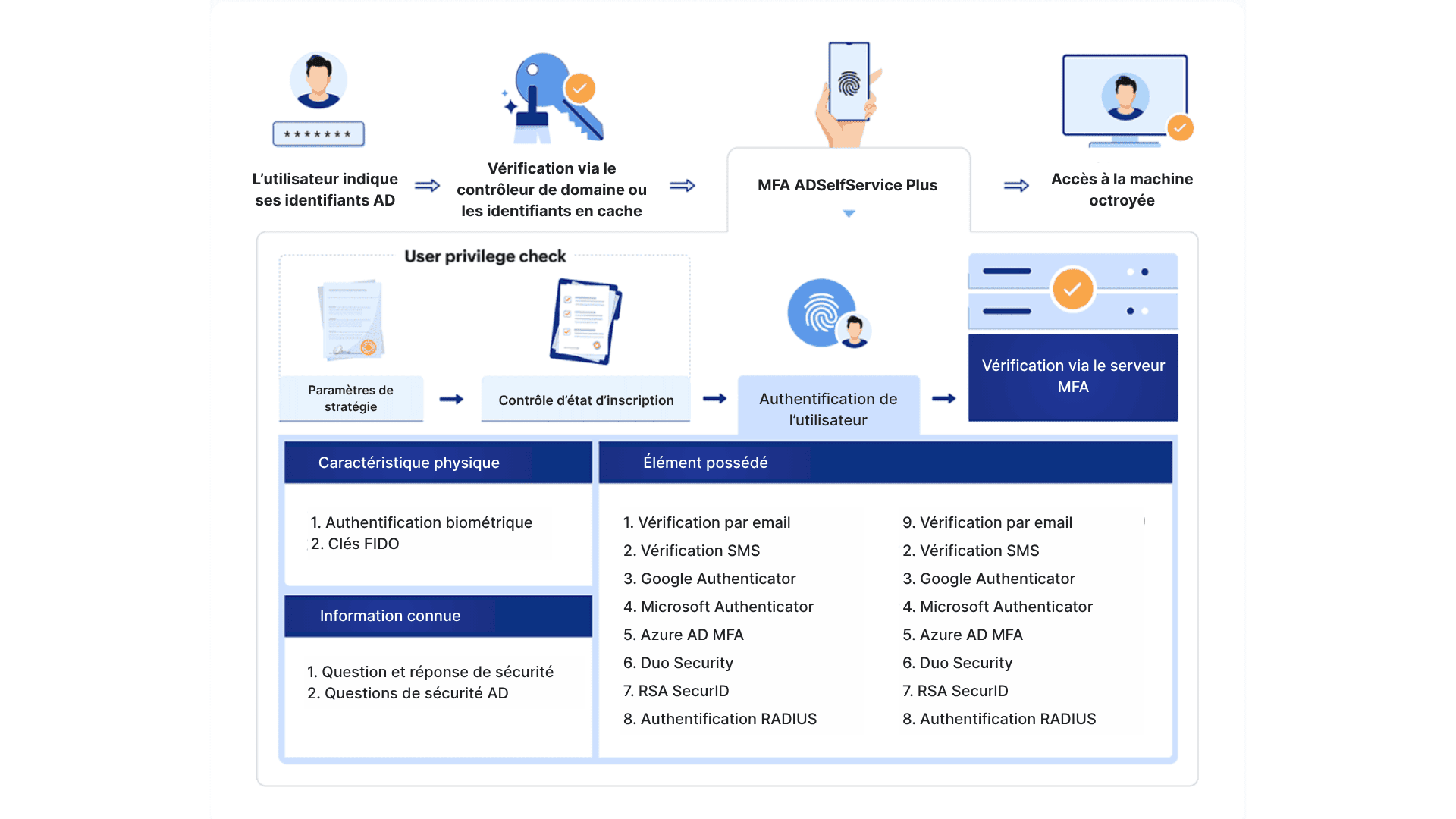

Lorsqu’un utilisateur tente de se connecter à sa machine Windows, macOS ou Linux, voici comment se déroule le processus 2FA ou MFA pour Active Directory :

ManageEngine ADSelfService Plus offre un module MFA sur site fiable et global pour Active Directory étayé par des méthodes d’authentification modernes, une configuration et un déploiement faciles et une sécurité des identités complète.

Protégez les connexions d’accès à des machines (Windows, macOS et Linux OS) avec la MFA pour les utilisateurs Active Directory.

Autorisez des utilisateurs à accéder en toute sécurité à des ressources informatiques via un VPN après un processus d’authentification strict avec des méthodes d’authentification d’entreprise avancées.

Sécurisez l’accès à des comptes OWA en déployant la MFA pour les comptes Active Directory avec des facteurs d’authentification forte à la connexion OWA.

Protégez les utilisateurs distants hors ligne en activant la MFA Active Directory pour la connexion hors ligne à des machines Windows ou macOS.

Régulez l’accès aux applications d’entreprise via la SSO avec des authentificateurs forts comme les clés FIDO, YubiKey, et la biométrie pour les utilisateurs Active Directory.

Permettez aux utilisateurs d’effectuer une réinitialisation de mot de passe en libre-service et un déverrouillage de compte en libre-service dans Active Directory seulement après une vérification d’identité avec les types d’authentification MFA disponibles.

L’adoption de la MFA AD sur site avec ADSelfService Plus offre de nombreux avantages à l’entreprise, répondant directement à des défis de sécurité informatique courants :

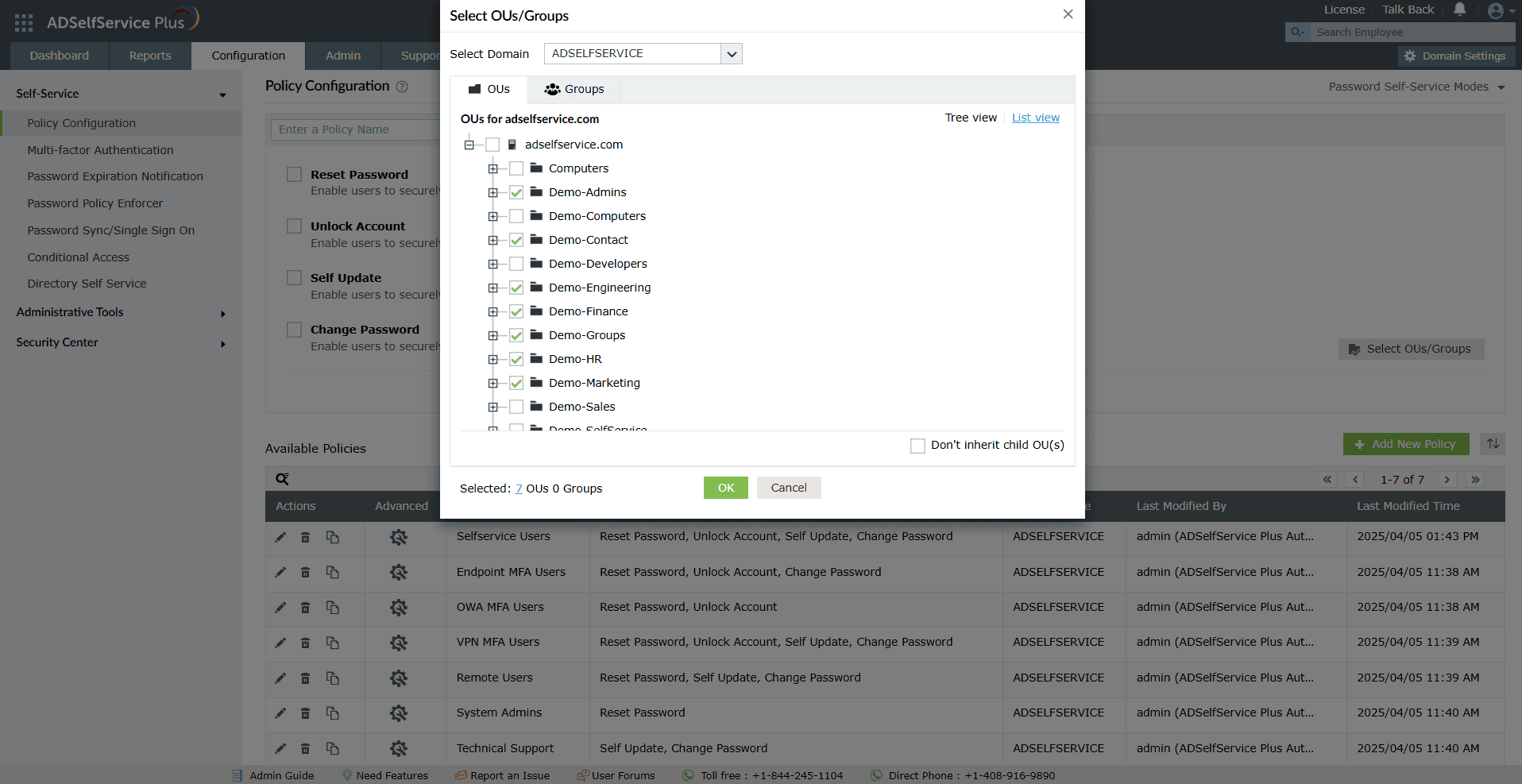

Les administrateurs peuvent appliquer différents authentificateurs à diverses séries d’utilisateurs, selon leurs OU, domaines et appartenances à un groupe.

Appliquez précisément la MFA selon les domaines, les OU ou les groupes.

Activez la MFA Active Directory pour plusieurs domaines dans une seule console.

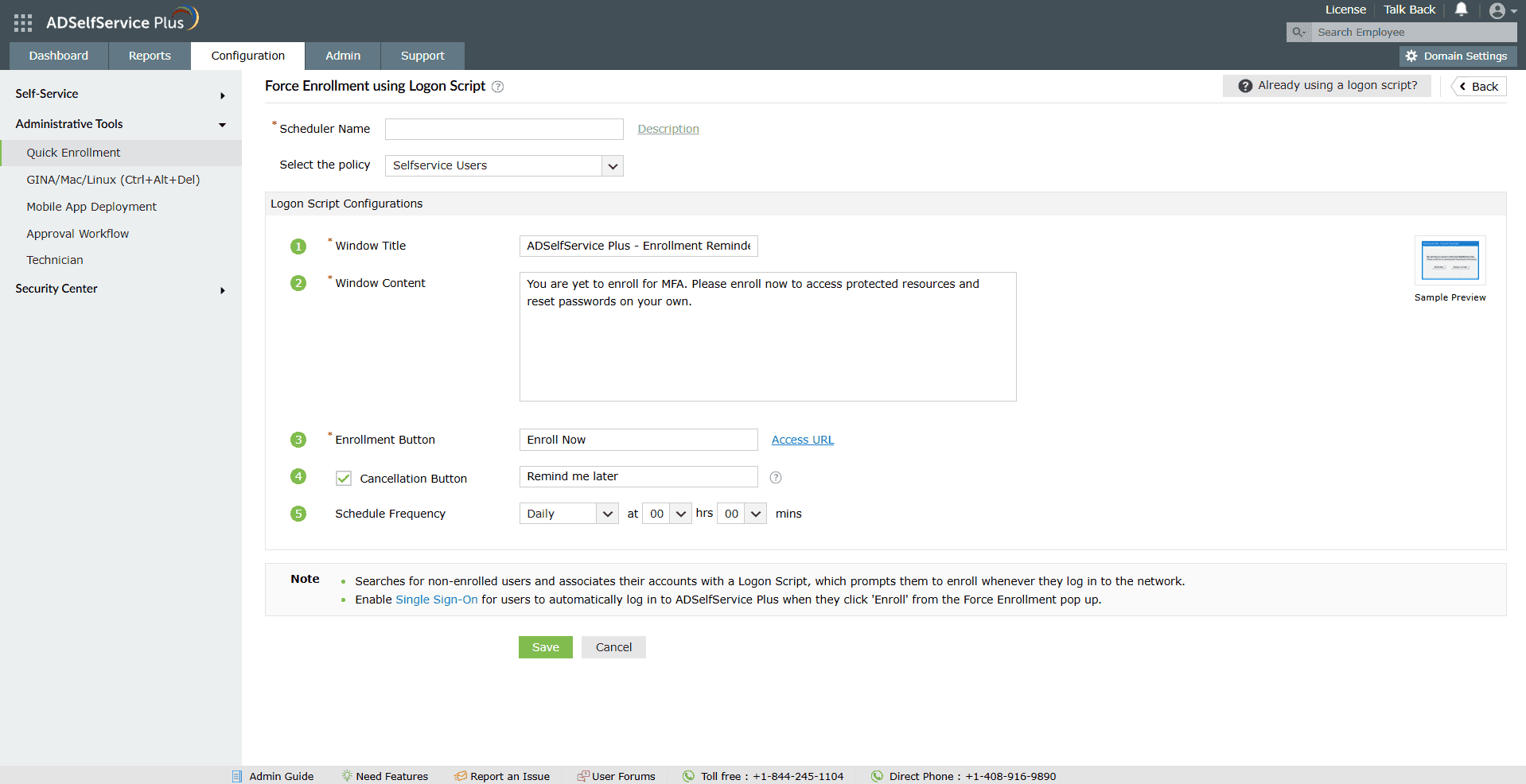

Invitez automatiquement les utilisateurs à s’inscrire à la MFA Active Directory à la connexion ou appliquez des stratégies d’inscription obligatoire pour garantir une couverture complète sans intervention manuelle ou retard.

Rédigez un message convaincant pour le script de connexion à afficher chaque fois qu’un utilisateur non inscrit se connecte à sa machine.

Personnalisez le script de connexion pour permettre à l’utilisateur de s’inscrire à la MFA plus tard ou imposer une inscription immédiate.

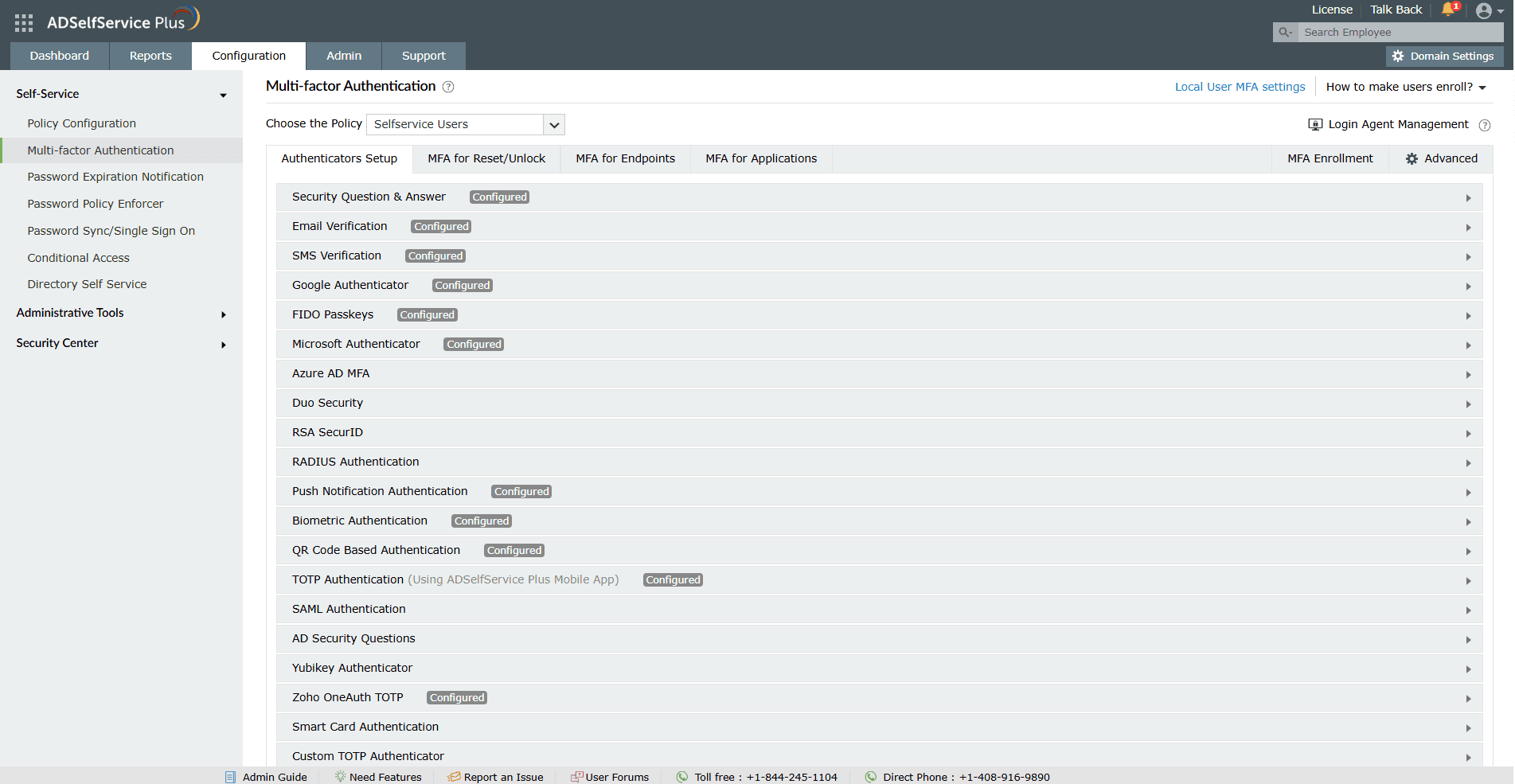

Conciliez sécurité et commodité avec 20 méthodes d’authentification différentes (dont la biométrie et les mots de passe à usage unique et durée définie), permettant à l’utilisateur de choisir parmi des options familières, pratiques et sures.

Appliquez certaines méthodes d’authentification à différentes stratégies utilisateur.

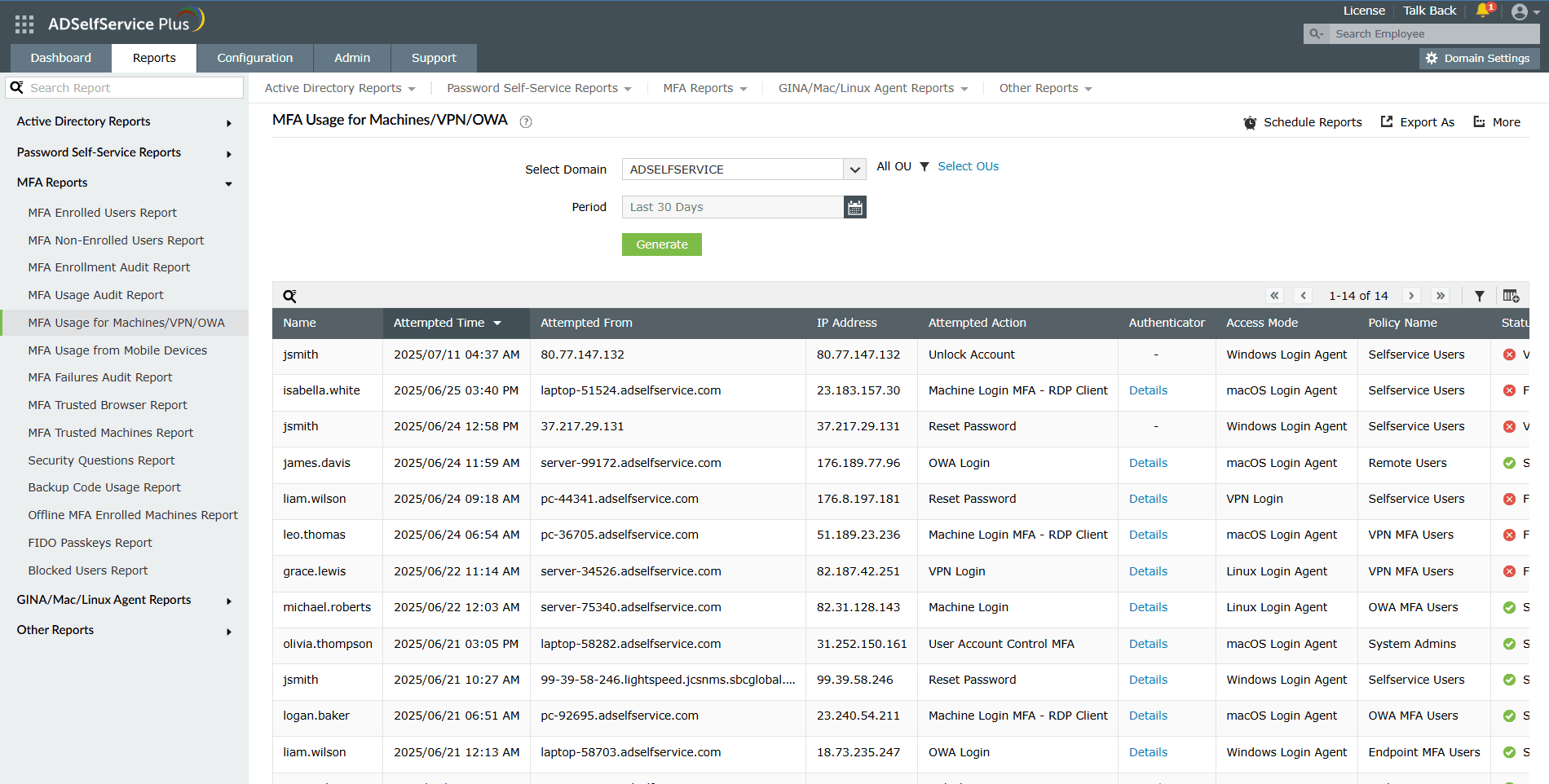

Surveillez l’état d’inscription MFA, les tentatives d’authentification et les échecs avec plus de 14 rapports détaillés, prêts à l’audit, pour suivre l’activité des utilisateurs et la conformité dans l’environnement Active Directory.

Planifiez la génération régulière de rapports sur la MFA Active Directory et le stockage dans le serveur ou l’envoi à certaines adresses électroniques.

Filtrez des entrées de journal précises dans tout le rapport.

La MFA Active Directory répond directement aux exigences de conformité qu’imposent des normes réglementaires sectorielles. Diverses normes (NIST, PCI DSS, RGPD et HIPAA) exigent explicitement l’authentification multifacteur.

| Secteur | Conformité | Exigence |

|---|---|---|

| Secteur public | NIST | NIST SP 800-171 rév. 2 - Protection des données non classifiées contrôlées Le contrôle 3.5.3 (identification et authentification) impose expressément la MFA pour les comptes privilégiés et les autres. Le contrôle 3.5.3 de NIST 800-171 exige expressément la MFA pour les comptes privilégiés et les autres. Tous les utilisateurs doivent donc, quel que soit leur niveau d’accès, suivre le processus MFA pour accéder au système ou aux données. |

| Santé | HIPAA | Section § 164.308(a)(3)(i) : Norme : sécurité du personnel. Il faut mettre en œuvre des stratégies et des procédures pour garantir que tous les membres du personnel aient un accès approprié à des données de santé numériques protégées et éviter que ceux non autorisés puissent obtenir un accès à ces données. |

| Secteur financier | PCI DSS | Section 8.4.2 : il faut déployer la MFA pour sécuriser l’accès à l’environnement de stockage des données de titulaire. |

| IT | RGPD | Le RGPD n’exige pas la MFA. Toutefois, les entreprises cherchant une conformité globale au RGPD sont invitées à adopter la MFA en bonne pratique de sécurité des données. |

Non, Active Directory exige d’autres outils comme la MFA Azure, une extension NPS ou des solutions tierces.

Oui, ADSelfService Plus permet d’activer la fonction 2FA Active Directory pour la connexion sur site et à distance.

Oui, ADSelfService Plus s’intègre à Active Directory sur site pour la MFA.

Il s’agit d’une mesure de sécurité qui oblige les utilisateurs à valider leur identité via plusieurs facteurs avant de se connecter à des systèmes liés à AD.

Oui. Les deux termes désignent l’ajout d’autres niveaux d’authentification aux connexions Active Directory. L’authentification à deux facteurs AD est une variante de la MFA exigeant un autre niveau d’authentification outre le nom d’utilisateur et le mot de passe, la MFA impliquant quant à elle plusieurs de ces niveaux.

Oui, ADSelfService Plus permet l’authentification multifacteur à la connexion locale et à distance.

Éliminez les longs appels au service d’assistance pour les utilisateurs de Windows Active Directory en leur permettant de réinitialiser leur mot de passe et de déverrouiller leur compte en libre-service.

Accédez en un clic à plus de 100 applications cloud. Grâce à l'authentification unique d’entreprise, les utilisateurs peuvent accéder à toutes leurs applications cloud avec leurs identifiants Windows Active Directory.

Synchronisez automatiquement les mots de passe et les modifications de comptes des utilisateurs Windows Active Directory sur plusieurs systèmes, tels que Microsoft 365, Google Workspace, IBM iSeries, etc.

Activez l’authentification multifacteur (MFA) contextuelle avec 20 méthodes d’authentification différentes pour les connexions aux terminaux, aux applications, aux VPN, à OWA et à RDP.

Informez les utilisateurs Windows Active Directory de l’expiration prochaine de leur mot de passe ou de leur compte par e-mail et SMS.

Les mots de passe robustes résistent à diverses menaces de piratage. Obligez les utilisateurs Windows Active Directory à utiliser des mots de passe conformes en affichant les exigences de complexité.