Affectation juste-à-temps (JIT) pour les applications d’entreprise

Les entreprises adoptant progressivement les services cloud et le télétravail, elles utilisent toujours plus des applications SaaS pour la productivité et l’évolutivité. La cybersécurité exige une gestion efficace des identités d’utilisateur entre diverses applications. SCIM (System for Cross-domain Identity Management) est un protocole REST et JSON léger conçu pour automatiser la gestion des identités entre plusieurs plateformes. L’affectation d’utilisateurs SCIM fluidifie la gestion du cycle de vie des utilisateurs pour les applications d’entreprise.

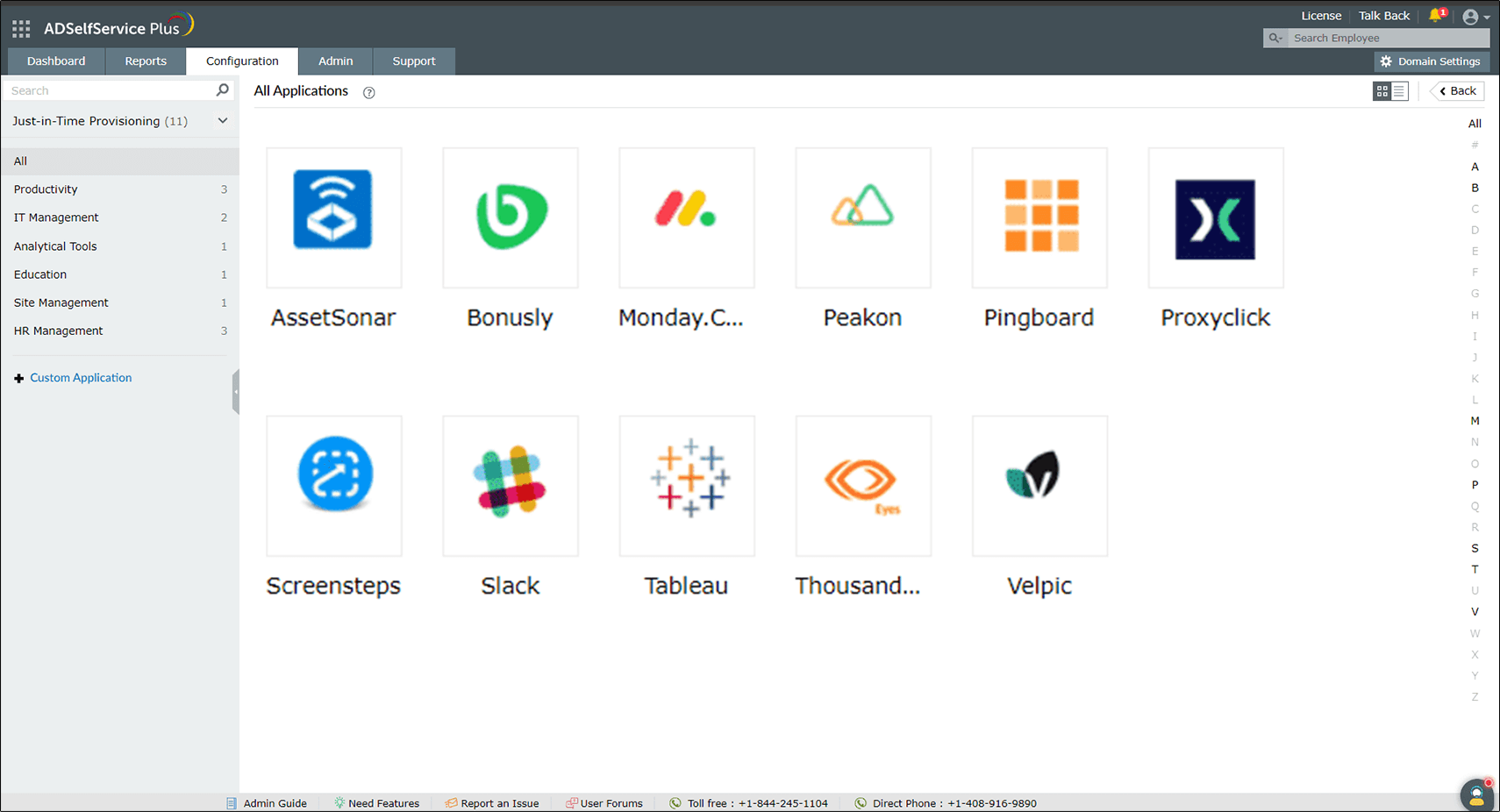

ADSelfService Plus permet une affectation d’utilisateurs automatisée en temps réel pour les applications d’entreprise via le protocole SCIM. Les utilisateurs bénéficient d’un accès facile aux applications qui leur sont affectées dès la première connexion.

Raisons d’utiliser l’affectation d’utilisateurs JIT

Sans affectation JIT, les administrateurs doivent créer manuellement des comptes pour les utilisateurs dans chaque application affectée. Cette méthode s’avère pénible, source d’erreurs et chronophage, surtout pour un grand nombre d’utilisateurs et d’applications. L’emploi de fichiers CSV et d’API dédiées pour réaliser cette opération reste inefficace, car cela prend du temps et exige des ressources. De plus, l’affectation manuelle nuit à la productivité des utilisateurs, car ils dépendent de la DSI pour accéder initialement à une application.

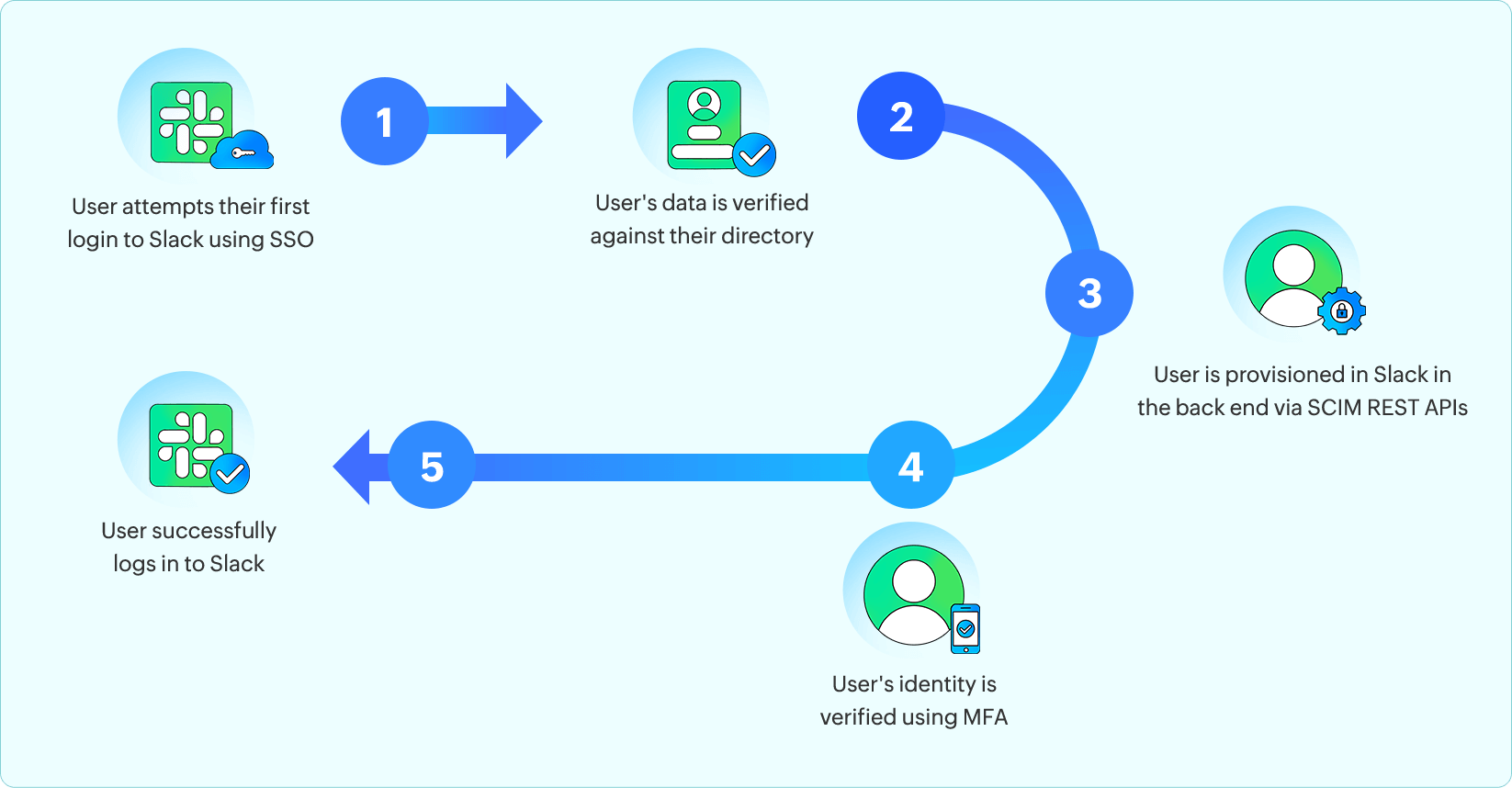

L’affectation JIT, basée sur le protocole SAML (Security Assertion Markup Language), crée automatiquement des comptes pour les utilisateurs lorsqu’ils accèdent à une application pour la première fois. Elle règle les problèmes de l’affectation manuelle et permet d’accéder de façon sure et rapide aux applications d’entreprise requises.

Avantages de l’affectation JIT

- Affectation d’utilisateurs automatisée, en temps réel

- Charge de la DSI allégée

- Accès aux applications facile et rapide pour les utilisateurs

- Facilité d’emploi

- Réduction des coûts et de la complexité

- Utilisation de normes existantes comme les services d’annuaire LDAP et des protocoles JSON et HTTP répandus

Comment fonctionne le provisionnement des utilisateurs SCIM ?

Le provisionnement SCIM implique un client et un fournisseur de services (SP). Le client est un fournisseur d'identité (IdP) tel qu'ADSelfService Plus, et le SP est une application SaaS d'entreprise dans laquelle les utilisateurs sont provisionnés. Dans SCIM, les identités des utilisateurs et des groupes sont représentées par un schéma défini, appelé environnement SCIM, contenant des objets SCIM codés tels que des noms d'utilisateur, des rôles et des adresses. Le client SCIM ou l'IdP stocke et gère cet environnement SCIM tout en surveillant les modifications apportées à l'annuaire des utilisateurs.

Lorsque des créations, des modifications ou des suppressions d'identités d'utilisateur sont détectées ou déclenchées par le client SCIM, les objets SCIM échangent les informations nécessaires au sein de l'environnement SCIM via des API REST pour provisionner les utilisateurs dans le SP en conséquence. Les API REST exploitent les méthodes de requête HTTP courantes, telles que POST, GET, PUT et DELETE, pour effectuer des opérations de création, de lecture, de mise à jour et de suppression sur les identités. Cela fait de SCIM une technique de provisionnement simple et facile à mettre en œuvre.

Le diagramme de flux suivant montre comment fonctionne le provisionnement SCIM lorsqu'un utilisateur tente de se connecter à l'application Slack pour la première fois.

Rôle d’ADSelfService Plus pour bénéficier de l’affectation JIT

ADSelfService Plus automatise l’affectation d’utilisateurs pour les applications d’entreprise en temps réel via le protocole SCIM. Il crée automatiquement des comptes pour les utilisateurs dans les applications affectées à la première connexion. Par exemple, lorsqu’un utilisateur affecté à l’application Salesforce via ADSelfService Plus s’y connecte pour la première fois, un compte est automatiquement créé pour lui dans Salesforce. ADSelfService Plus permet aux utilisateurs d’accéder facilement à des applications d’entreprise à leur connexion initiale via la SSO sécurisée sans attendre qu’un administrateur effectue une affectation manuelle.

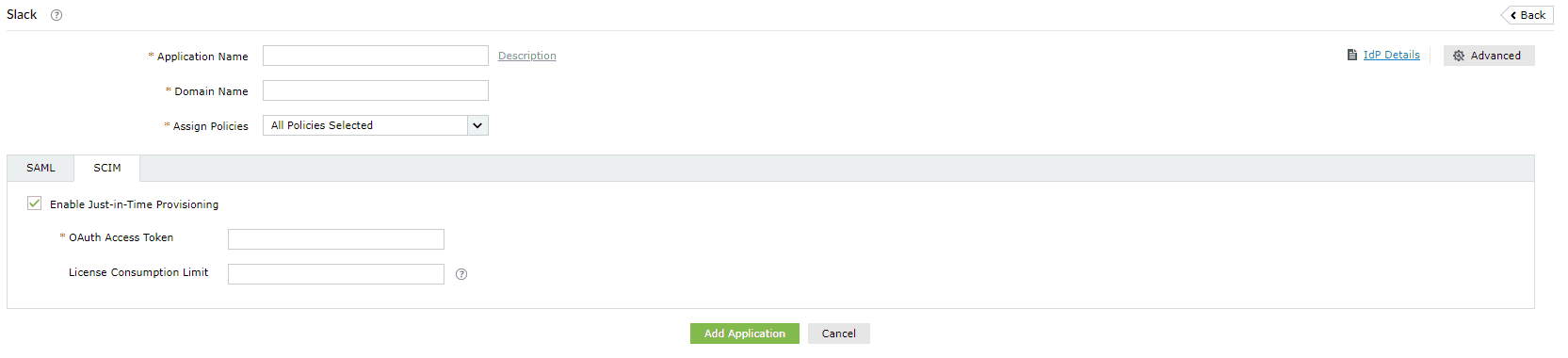

Activez le provisionnement JIT pour les applications d’entreprise nécessaires à l’aide d’ADSelfService Plus.

Configurez facilement le provisionnement JIT avec une interface utilisateur simple et conviviale

Automatiser l’affectation d’utilisateurs avec la norme SCIM et réduire la charge de la DSI

Télécharger maintenantOutil de réinitialisation de mot de passe en libre-service pour Windows AD, G Suite, etc.

Obtenez votre essai gratuitLes points forts de ADSelfService Plus

Mot de passe en libre-service

Éliminez les longs appels au service d’assistance pour les utilisateurs de Windows Active Directory en leur permettant de réinitialiser leur mot de passe et de déverrouiller leur compte en libre-service.

Une identité unique grâce à l'authentification unique

Accédez en un clic à plus de 100 applications cloud. Grâce à l'authentification unique d’entreprise, les utilisateurs peuvent accéder à toutes leurs applications cloud avec leurs identifiants Windows Active Directory.

Synchronisation des mots de passe

Synchronisez automatiquement les mots de passe et les modifications de comptes des utilisateurs Windows Active Directory sur plusieurs systèmes, tels que Microsoft 365, Google Workspace, IBM iSeries, etc.

MFA

Activez l’authentification multifacteur (MFA) contextuelle avec 20 méthodes d’authentification différentes pour les connexions aux terminaux, aux applications, aux VPN, à OWA et à RDP.

Notifications d'expiration de mot de passe et de compte

Informez les utilisateurs Windows Active Directory de l’expiration prochaine de leur mot de passe ou de leur compte par e-mail et SMS.

Application de la politique de mots de passe

Les mots de passe robustes résistent à diverses menaces de piratage. Obligez les utilisateurs Windows Active Directory à utiliser des mots de passe conformes en affichant les exigences de complexité.