- Accueil

- Fonctionnalités

- MFA adaptive

- MFA résistante au phishing

Qu'est-ce qu'une attaque de phishing ?

Le phishing est une cyberattaque où des pirates volent des informations sensibles en envoyant des e-mails ou des messages frauduleux contenant des liens malveillants déguisés. Parmi les types courants de phishing figurent le phishing par e-mail, le spear phishing, le whaling, le smishing et le vishing.

Une étude de Valimail, une entreprise spécialisée dans la sécurité des e-mails, révèle qu'environ 3 milliards de courriels malveillants sont envoyés chaque jour, représentant près de 1% de tous les e-mails échangés.

Comment et pourquoi les attaques de phishing réussissent-elles ?

Contrairement à la plupart des cyberattaques, le phishing cible directement les utilisateurs en exploitant leur manque de vigilance. Dans d'autres types d'attaques, comme les attaques par force brute ou par dictionnaire, les administrateurs informatiques peuvent intervenir et mettre en place des mécanismes de défense. Cependant, dans le cas du phishing, le succès de l'attaque et la sécurité d'une organisation dépendent principalement de la capacité des utilisateurs à identifier et éviter ces menaces.

Les attaques de phishing sont souvent conçues de manière sophistiquée pour tromper les utilisateurs. Les attaquants intègrent des informations véridiques dans leurs messages, comme des noms de personnes ou de lieux associés à la victime, créant ainsi un faux scénario crédible. Ces e-mails ou messages cherchent à instaurer un sentiment d'urgence, poussant les utilisateurs à agir précipitamment sans vérifier l'authenticité ou la logique du message, les rendant ainsi vulnérables à l'attaque.

Qu'est-ce que l'authentification multifacteur (MFA) résistante au phishing et comment fonctionne-t-elle ?

L'authentification multifacteur (MFA) résistante au phishing est une méthode de vérification d'identité conçue pour être insensible aux attaques de phishing. Contrairement aux méthodes MFA traditionnelles telles que les OTP par SMS ou les notifications push, la MFA résistante au phishing n'exige aucune action de l'utilisateur, éliminant ainsi le facteur humain vulnérable du processus.

La stratégie Zero Trust du gouvernement fédéral américain fait référence à deux technologies MFA résistantes au phishing : la norme FIDO2 WebAuthn et les cartes à puce PIV. Ces technologies reposent sur la cryptographie asymétrique et ne répondent qu'aux demandes d'authentification valides, tout en vérifiant l'intention de l'utilisateur tout au long du processus.

La norme FIDO (Fast IDentity Online) a été établie par la FIDO Alliance, un consortium mondial à but non lucratif. Dans la technologie d'authentification basée sur FIDO2, le fournisseur d'identité (IdP) génère une paire de clés cryptographiques unique pour l'appareil de l'utilisateur (comme un mobile ou un token spécialisé tel que YubiKey) lors de l'inscription. Cette paire de clés permet à l'IdP de reconnaître et de faire confiance à l'appareil, garantissant que toutes les communications provenant de celui-ci sont légitimes. Pour renforcer la sécurité, une authentification biométrique est également requise, de sorte que, du point de vue de l'utilisateur, la biométrie semble être la seule méthode de vérification utilisée.

La norme PIV (Personal Identity Verification) est similaire à FIDO2 et utilise des cartes à puce pour fournir une MFA sécurisée et résistante au phishing.

MFA résistante au phishing avec ADSelfService Plus

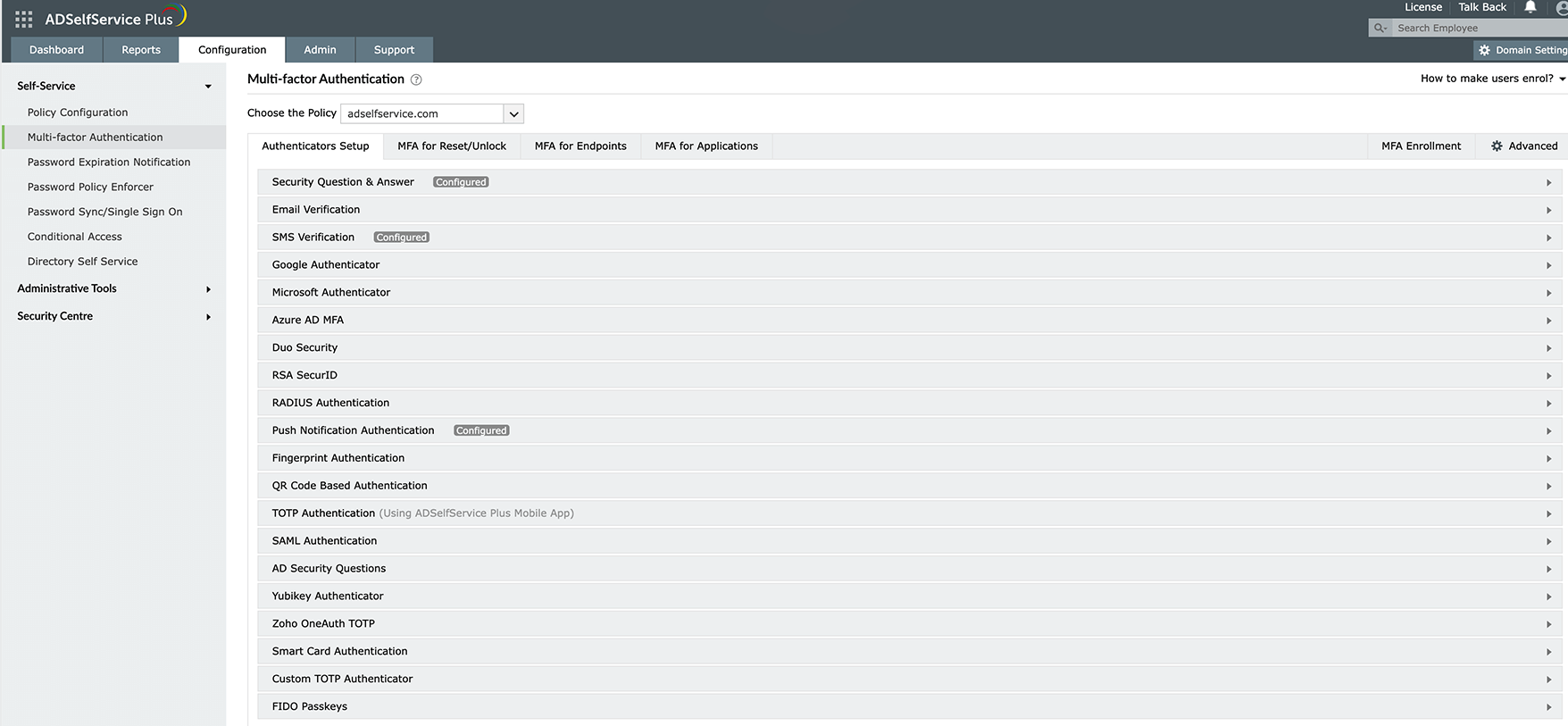

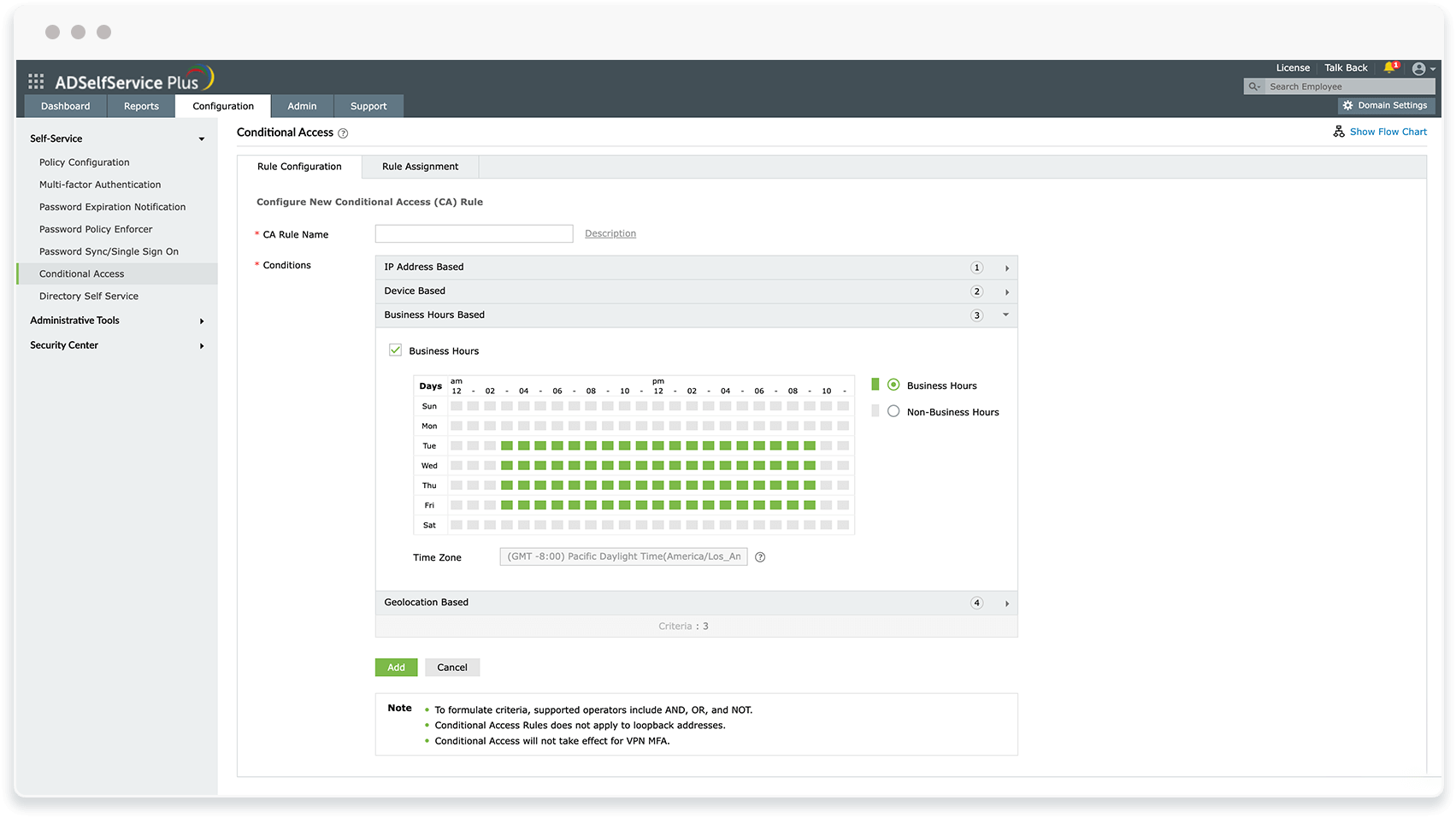

ADSelfService Plus de ManageEngine propose une MFA adaptive avec 20 méthodes d'authentification différentes, y compris l'authentificateur FIDO2 résistant au phishing. Vous pouvez déployer la MFA pour sécuriser les connexions aux applications locales et cloud, aux machines, aux VPN, à OWA et aux activités de gestion de mots de passe en libre-service. Avec ADSelfService Plus, il est possible de personnaliser le flux d'authentification MFA en fonction des unités organisationnelles et des groupes d'utilisateurs, renforçant ainsi la sécurité des comptes privilégiés contre les cybermenaces.

Plusieurs authentificateurs MFA

Accès conditionnel

Avantages de la mise en œuvre de l'authentification multifacteur résistante au phishing avec ADSelfService Plus

Sécurisation de tous les points d'accès avec MFA

Implémentez la MFA résistante au phishing pour les utilisateurs accédant aux terminaux, applications cloud et locales, VPN, et OWA.

Authentificateurs multiples personnalisables

Adaptez la MFA en fonction des privilèges des utilisateurs en choisissant parmi 20 authentificateurs différents.

Conformité aux normes réglementaires

Assurez la conformité de votre organisation avec diverses normes, notamment NIST SP 800-63B, PCI DSS, et HIPAA.

Protégez votre organisation contre les piratages de comptes grâce à la MFA adaptative

Obtenez votre essai gratuitADSelfService Plus prend également en charge

MFA adaptive

Activez une MFA contextuelle avec 19 facteurs d'authentification pour les connexions aux terminaux et applications.

En savoir plusAuthentification unique d'entreprise

Permettez aux utilisateurs d'accéder à toutes les applications de l'entreprise via un seul processus d'authentification sécurisé.

En savoir plusFacilitation du travail à distance

Améliorez le travail à distance grâce à la mise à jour des identifiants en cache, aux connexions sécurisées et à la gestion des mots de passe sur les appareils mobiles.

Intégrations robustes

Instaurez un environnement informatique efficace et sécurisé grâce à l'intégration d'outils SIEM, ITSM et IAM.

Libre-service d'entreprise

Déléguez les mises à jour de profil et les adhésions de groupe aux utilisateurs finaux et surveillez ces actions en libre-service avec des workflows d'approbation.

Zero Trust

Créez un environnement Zero Trust avec des techniques avancées de vérification d'identité et protégez vos réseaux des menaces.

Outil de réinitialisation de mot de passe en libre-service pour Windows AD, G Suite, etc.

Obtenez votre essai gratuitLes points forts de ADSelfService Plus

Mot de passe en libre-service

Éliminez les longs appels au service d’assistance pour les utilisateurs de Windows Active Directory en leur permettant de réinitialiser leur mot de passe et de déverrouiller leur compte en libre-service.

Une identité unique grâce à l'authentification unique

Accédez en un clic à plus de 100 applications cloud. Grâce à l'authentification unique d’entreprise, les utilisateurs peuvent accéder à toutes leurs applications cloud avec leurs identifiants Windows Active Directory.

Synchronisation des mots de passe

Synchronisez automatiquement les mots de passe et les modifications de comptes des utilisateurs Windows Active Directory sur plusieurs systèmes, tels que Microsoft 365, Google Workspace, IBM iSeries, etc.

MFA

Activez l’authentification multifacteur (MFA) contextuelle avec 20 méthodes d’authentification différentes pour les connexions aux terminaux, aux applications, aux VPN, à OWA et à RDP.

Notifications d'expiration de mot de passe et de compte

Informez les utilisateurs Windows Active Directory de l’expiration prochaine de leur mot de passe ou de leur compte par e-mail et SMS.

Application de la politique de mots de passe

Les mots de passe robustes résistent à diverses menaces de piratage. Obligez les utilisateurs Windows Active Directory à utiliser des mots de passe conformes en affichant les exigences de complexité.