Comment mettre sur liste noire les mots de passe faibles d'Active Directory

Qu'est-ce qui rend un mot de passe vulnérable aux pirates ?

Il est tout naturel pour nous d'utiliser des mots de passe faciles à mémoriser et faciles à taper. Il peut s'agir d’entrées de clavier courantes comme « 12345 » ou de mots comme « motdepasse ». Les listes de mots de passe couramment utilisés (appelées dictionnaires de mots de passe) sont facilement accessibles aux pirates et aux attaquants, ce qui leur donne un avantage en matière de cyberattaques.

Pour aggraver les choses, d'énormes listes de comptes compromis et leurs mots de passe sont disponibles publiquement. Comme les utilisateurs ont tendance à réutiliser le même mot de passe pour plusieurs sites, les attaquants peuvent essayer de se connecter à plusieurs sites en utilisant les mêmes informations d'identification.

En combinant la connaissance de la nature humaine avec des listes de mots de passe courants et compromis basées sur des données, les attaquants ont mis au point des stratégies d'attaque créatives :

- Les attaques par force brute : Une méthode par tâtonnement et d'erreur qui applique un très grand nombre de mots de passe et de combinaisons de mots de passe contre des ressources protégées dans l'espoir qu'une combinaison corresponde au mot de passe. Il s'agit d'une stratégie d'attaque simple mais très efficace.

- Les attaques par dictionnaire : Chaque mot du dictionnaire est testé dans une ressource protégée par un mot de passe. Cette méthode est similaire aux attaques par force brute, à la différence qu'elle n'utilise que les mots du dictionnaire.

- Pulvérisation de mots de passe : Un petit nombre de mots de passe très courants sont testés sur un grand nombre de comptes protégés. Ceci est basé sur l'hypothèse qu'au moins quelques utilisateurs de l'entreprise auraient choisi des mots de passe faibles.

- Credential stuffing : Les comptes et mots de passe compromis divulgués à partir de sites malveillants sont utilisés contre les ressources des entreprises, avec l'espoir que les utilisateurs compromis ont réutilisé les mêmes informations d'identification à leur travail.

Qu'est-ce que la liste noire des mots de passe et comment permet-elle de prévenir les attaques par mot de passe ?

Les administrateurs peuvent protéger leur organisation contre ces attaques en établissant une liste noire des mots de passe. L’établissement d’une liste noire des mots de passe consiste à interdire l'utilisation des mots de passe les plus couramment utilisés et leurs variantes. Une liste noire des mots de passe compromis et faibles permet de renforcer la sécurité de l'organisation en empêchant les attaquants de découvrir le mot de passe de domaine d'un utilisateur et de passer l'étape de la connexion initiale par mot de passe au domaine Active Directory.

Liste noire des mots de passe dans PowerShell

Windows PowerShell n'offre pas de fonctionnalités de liste noire de mots de passe.

ManageEngine ADSelfService Plus, une solution de sécurité des identités avec authentification multifacteur, authentification unique et gestion des mots de passe en libre-service, propose une liste noire de mots de passe pour Active Directory et les comptes d'applications d'entreprise via son Password Policy Enforcer et l'intégration de « Have I Been Pwned? ». Le premier permet d'imposer des règles de stratégie de mot de passe qui interdisent l'utilisation de mots du dictionnaire, de palindromes et de motifs, et le second empêche l'utilisation de mots de passe précédemment exposés.

Configuration de la liste noire des mots de passe dans ADSelfService Plus

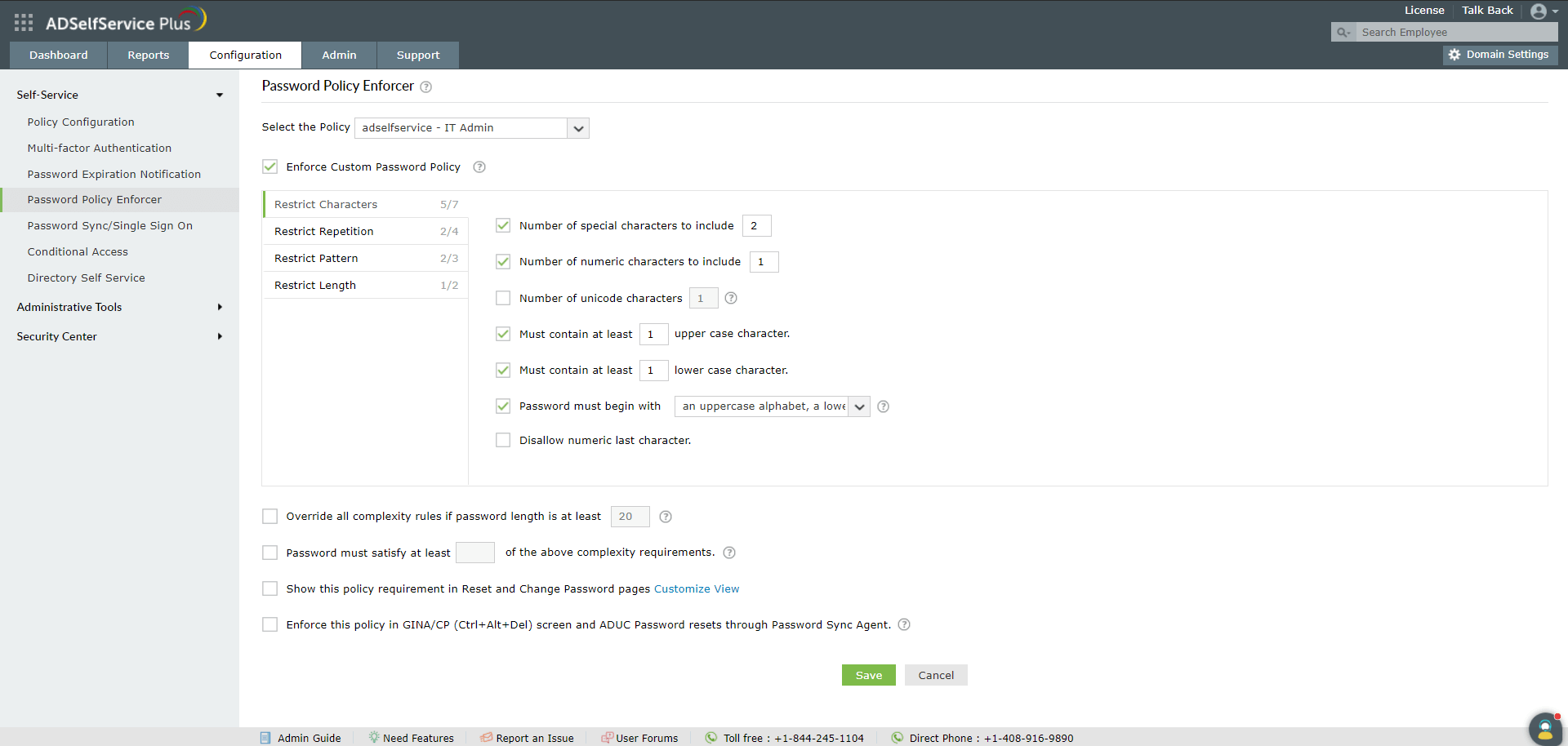

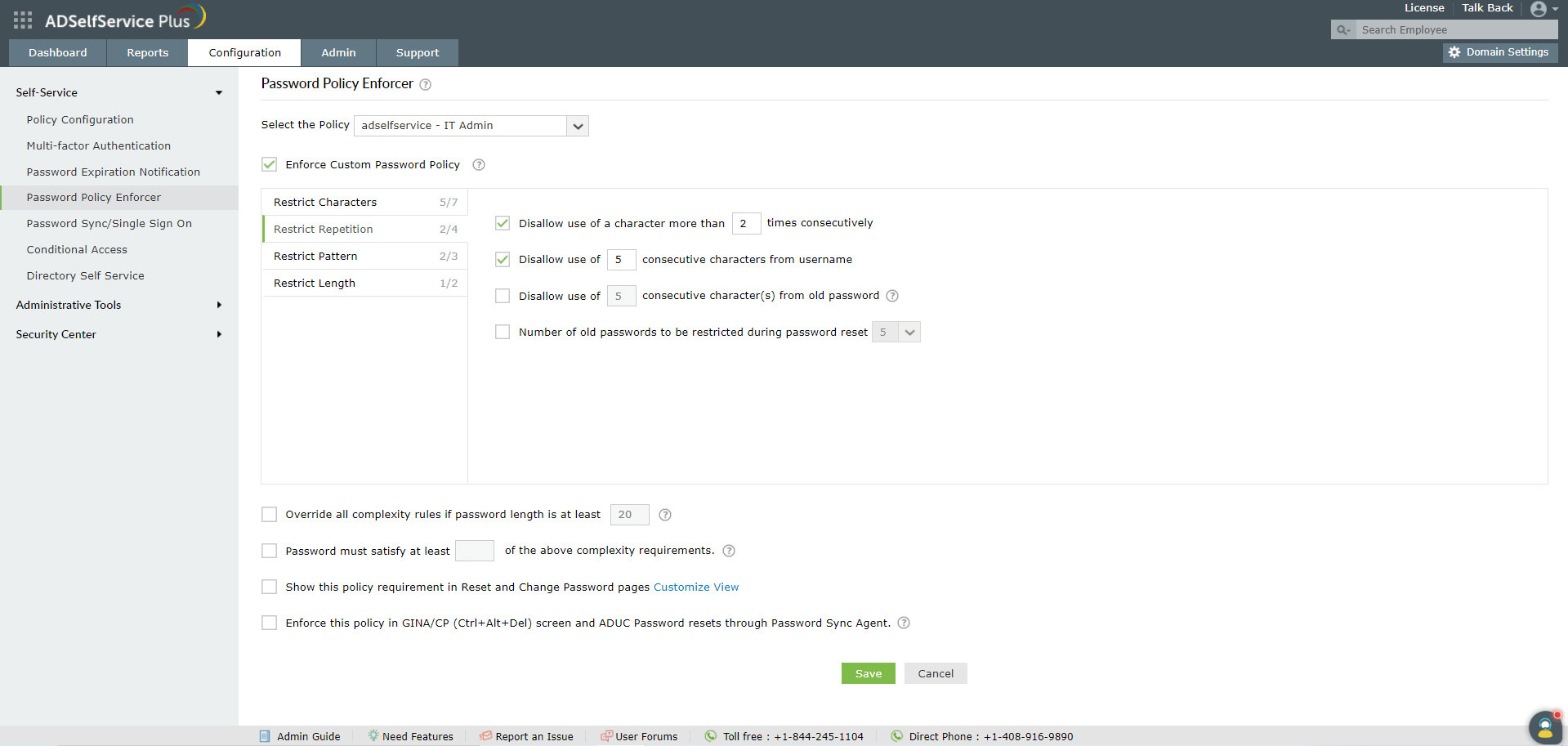

1. Configuration de la fonction Password Policy Enforcer

Avec ADSelfService Plus, configurez une stratégie de mot de passe personnalisée via la fonction Password Policy Enforcer

- Connectez-vous au portail d'administration d'ADSelfService Plus.

- Allez dans Configuration > Libre-service > Password Policy Enforcer.

- Activez Appliquer la stratégie de mot de passe personnalisée.

- Dans l’onglet Restreindre le modèle, interdisez les mots de passe utilisant des séquences de clavier de dictionnaire personnalisé et des palindromes.

- Cliquez sur Enregistrer.

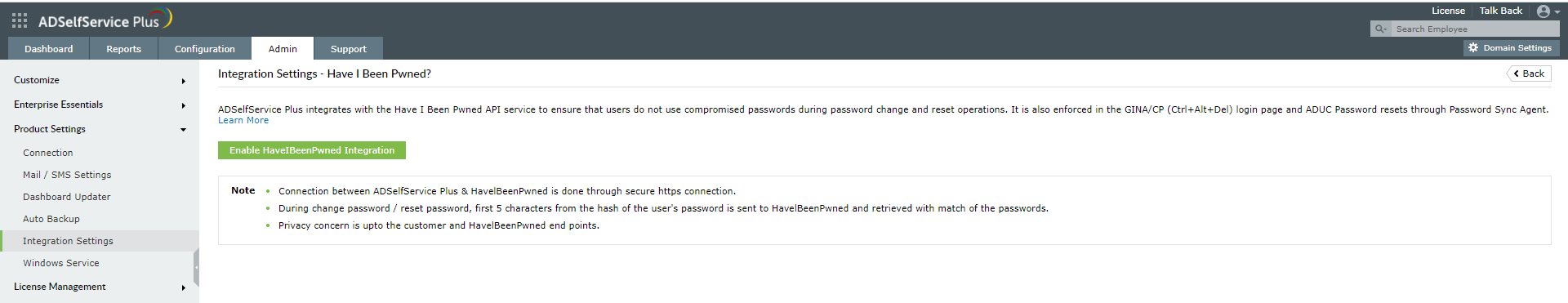

- Allez dans Admin > Paramètres des produits > Paramètres d'intégration > Have I been Pwned?.

- Sélectionnez Activer l'intégration de HaveIbeenPwned.

- Paramètres avancés de la stratégie de mot de passe :

Les administrateurs peuvent créer des stratégies de mot de passe personnalisées à partir des contrôles avancés de la stratégie de mot de passe établissant une liste noire des mots de passe faibles, des modèles de clavier courants, des palindromes, etc.

- Téléchargement des dictionnaires de mots de passe :

Les administrateurs peuvent télécharger des listes de mots de passe courants et faciles à pirater (appelées dictionnaires de mots de passe) pour empêcher l'utilisation des mots de passe figurant sur cette liste.

- Intégration de Have I Been Pwned? :

Have I Been Pwned? est un service qui indique aux utilisateurs si les mots de passe qu'ils utilisent ont été compromis lors de violations de données antérieures. Il leur permet également de connaître les mots de passe anciens, faibles ou doubles qu'ils ont pu utiliser.

- Application universelle :

Les administrateurs peuvent appliquer les stratégies de mot de passe et l'intégration de Have I Been Pwned? pendant la réinitialisation et le changement de mot de passe en libre-service pour Active Directory et les applications dans le cloud. Les changements de mot de passe natifs tels que les changements de mot de passe par Ctrl+Alt+Suppr et les réinitialisations de mot de passe à partir du portail ADUC peuvent également être régis.

- Améliore la sécurité informatique :

Fournit des techniques avancées d'authentification multifacteur, notamment la biométrie et la clé YubiKey, pour sécuriser les applications dans le cloud.

- Amélioration de l'expérience utilisateur :

Les utilisateurs peuvent effectuer une réinitialisation du mot de passe en libre-service à partir de plusieurs points d'accès, tels que leurs écrans de connexion, des appareils mobiles ou un portail web sécurisé.

2. Intégration d’ADSelfService Plus avec Have I Been Pwned?

En plus d'être facile à configurer, ADSelfService Plus a plusieurs avantages par rapport aux scripts PowerShell.

Donnez du fil à retordre aux pirates informatiques en améliorant la sécurité des mots de passe.

Obtenez un essai gratuit de 30 joursProduits connexes

- Notification par e-mail de expiration du mot de passe à aide de PowerShell

- Notification expiration de compte à aide du script PowerShell

- Comment mettre sur liste noire les mots de passe faibles Active Directory

- Comment obtenir âge du mot de passe avec PowerShell

- Comment synchroniser le mot de passe Active Directory avec Office 365 à aide de PowerShell ?

- Réinitialisation du mot de passe Active Directory en libre-service avec PowerShell

- Comment débloquer un compte utilisateur Active Directory à aide d'un script PowerShell ?

- Comment synchroniser le mot de passe entre des domaines AD à aide de PowerShell ?

- Comment auditer la qualité des mots de passe Active Directory en utilisant PowerShell

- Comment modifier attribut « Le mot de passe n’expire jamais » et définir une date expiration du mot de passe en utilisant PowerShell

- Comment changer le mot de passe d'un utilisateur local à distance en utilisant un script PowerShell

- Stratégie de mot de passe Office 365 avec PowerShell

- Comment identifier les utilisateurs Active Directory avec des mots de passe piratés à aide de PowerShell ?

- Comment automatiser la réinitialisation du mot de passe avec la commande PowerShell

- Comment appliquer la stratégie de mot de passe pour un utilisateur Active Directory en utilisant PowerShell

- Comment effectuer une mise à jour automatique des données Active Directory à aide de PowerShell ?

- Comment changer le mot de passe de l'utilisateur à la première connexion en utilisant le script PowerShell

- Comment réinitialiser le mot de passe un utilisateur Azure Active Directory en utilisant PowerShell

- Comment obtenir une stratégie de mot de passe affinée en utilisant PowerShell

- Script PowerShell pour réinitialiser le mot de passe un utilisateur dans Google Apps