- Home

- Funzionalità SIEM

- Rilevamento delle minacce

- Intelligence sulle minacce

Dati contestuali per un rilevamento e una risoluzione più rapidi delle minacce alla sicurezza

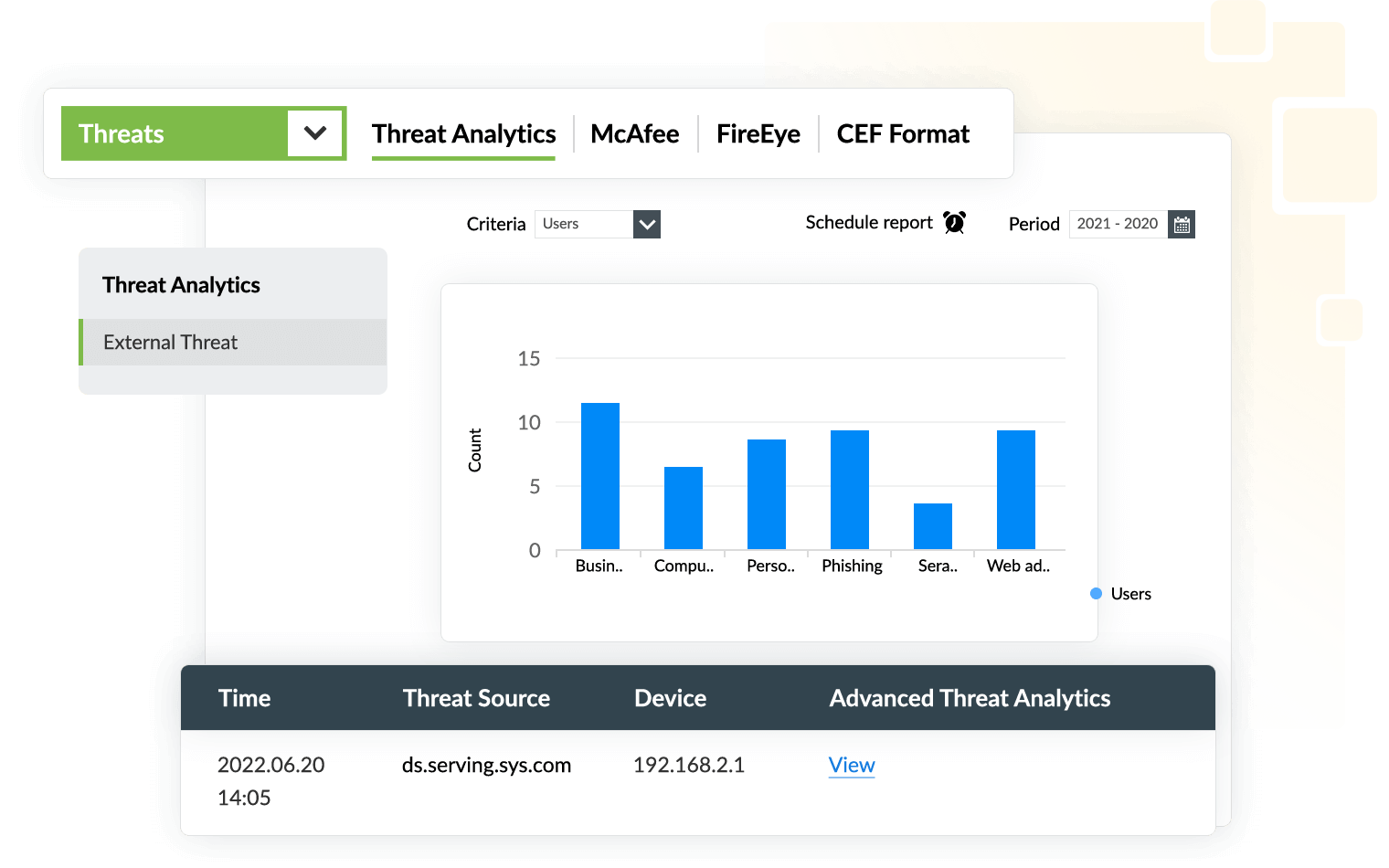

Con il modulo di rilevamento delle minacce integrato e il componente aggiuntivo di analisi avanzata delle minacce, è possibile bloccare fonti dannose, prevenire le violazioni dei dati, intercettare le visite dannose al sito. Combinando feed di minacce open source e commerciali, questa piattaforma integrata riduce i falsi positivi, accelera il rilevamento delle minacce e aiuta a valutare le minacce critiche alla sicurezza.

Individua e mitiga

- Utenti che visitano URL e domini inseriti nella black list e rischiosi.

- IP dannosi che tentano di accedere alle risorse critiche.

Ottieni informazioni dettagliate su

- La georilevazione di attori malintenzionati che tentano di intrufolarsi.

- Le tecniche di attacco informatico.

Casi d'uso della sicurezza che la soluzione di intelligence sulle minacce di Log360 può risolvere

Arresta i tentativi di attacco il prima possibile

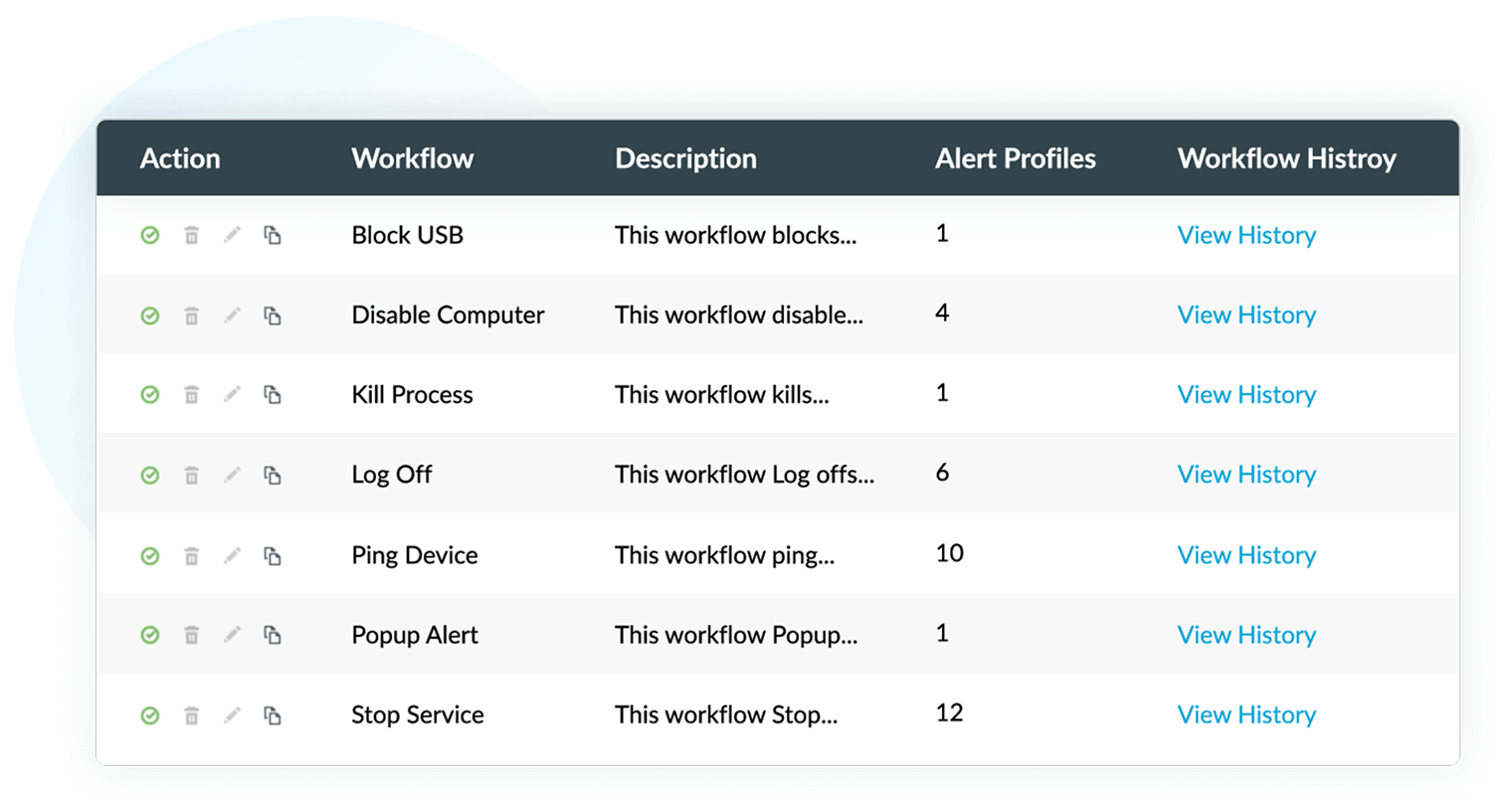

Lo sfruttamento dei computer rivolti al pubblico e delle vulnerabilità note è ancora uno dei metodi che gli hacker utilizzano per inserirsi in una rete. Con gli avvisi di minaccia preconfigurati di Log360, le aziende possono interrompere non solo la comunicazione da una fonte dannosa, ma anche attivare automaticamente un flusso di lavoro per aggiungere IP nella black list al firewall e bloccarli in modo permanente.

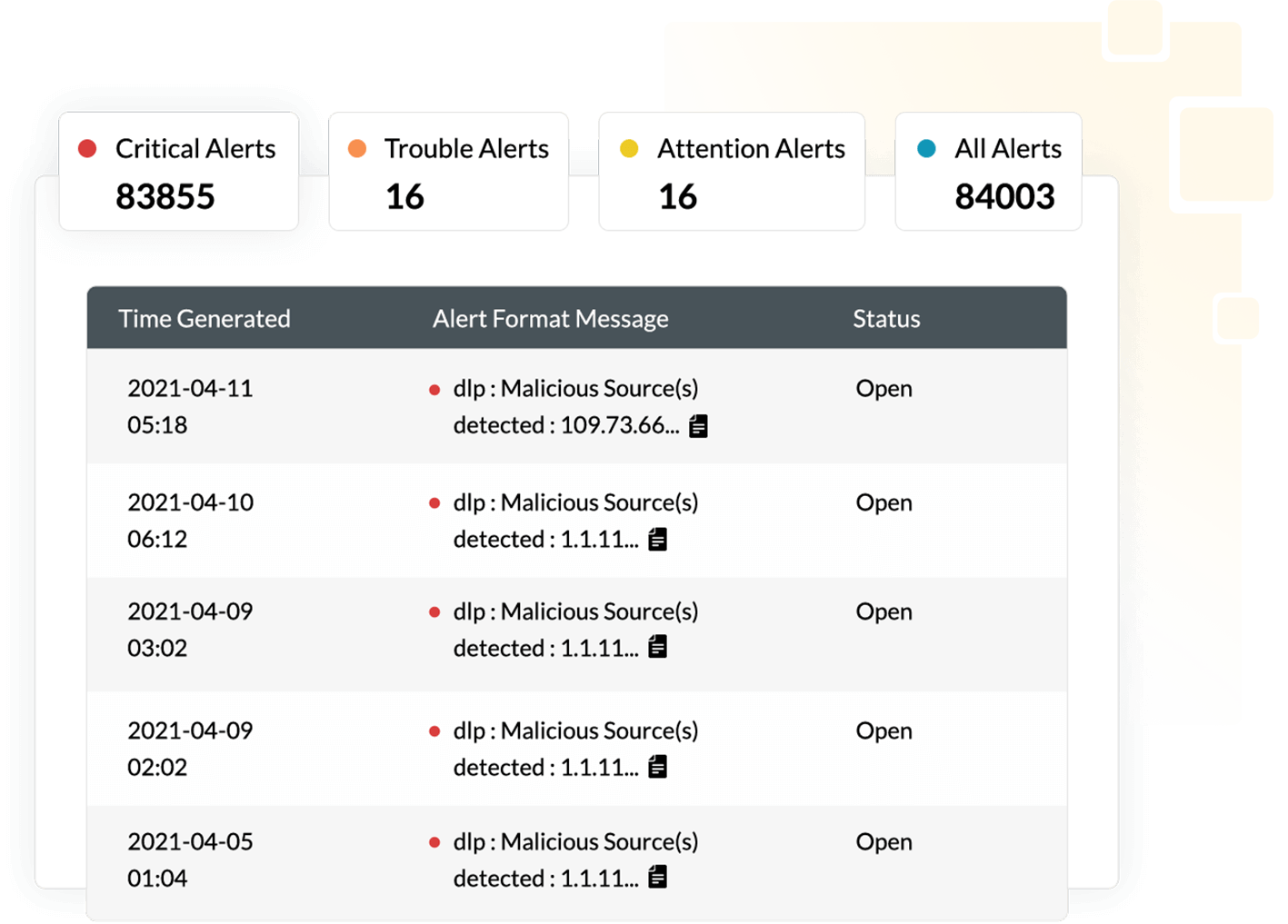

Impedisci l'esfiltrazione dei dati

Se un utente malintenzionato si inserisce nella rete utilizzando credenziali rubate o qualsiasi altro mezzo e tenta di estorcere dati sensibili e inviarli al proprio server di comando e controllo, Log360 può rilevare e interrompere immediatamente tale comunicazione. La soluzione di intelligence sulle minacce di Log360 controlla tutte le comunicazioni in uscita, avvisa l'analista preoccupato per la comunicazione con IP, domini o URL dannosi e termina immediatamente la connessione. Tutto questo avviene in tempo reale.

Valuta gli avvisi di sicurezza

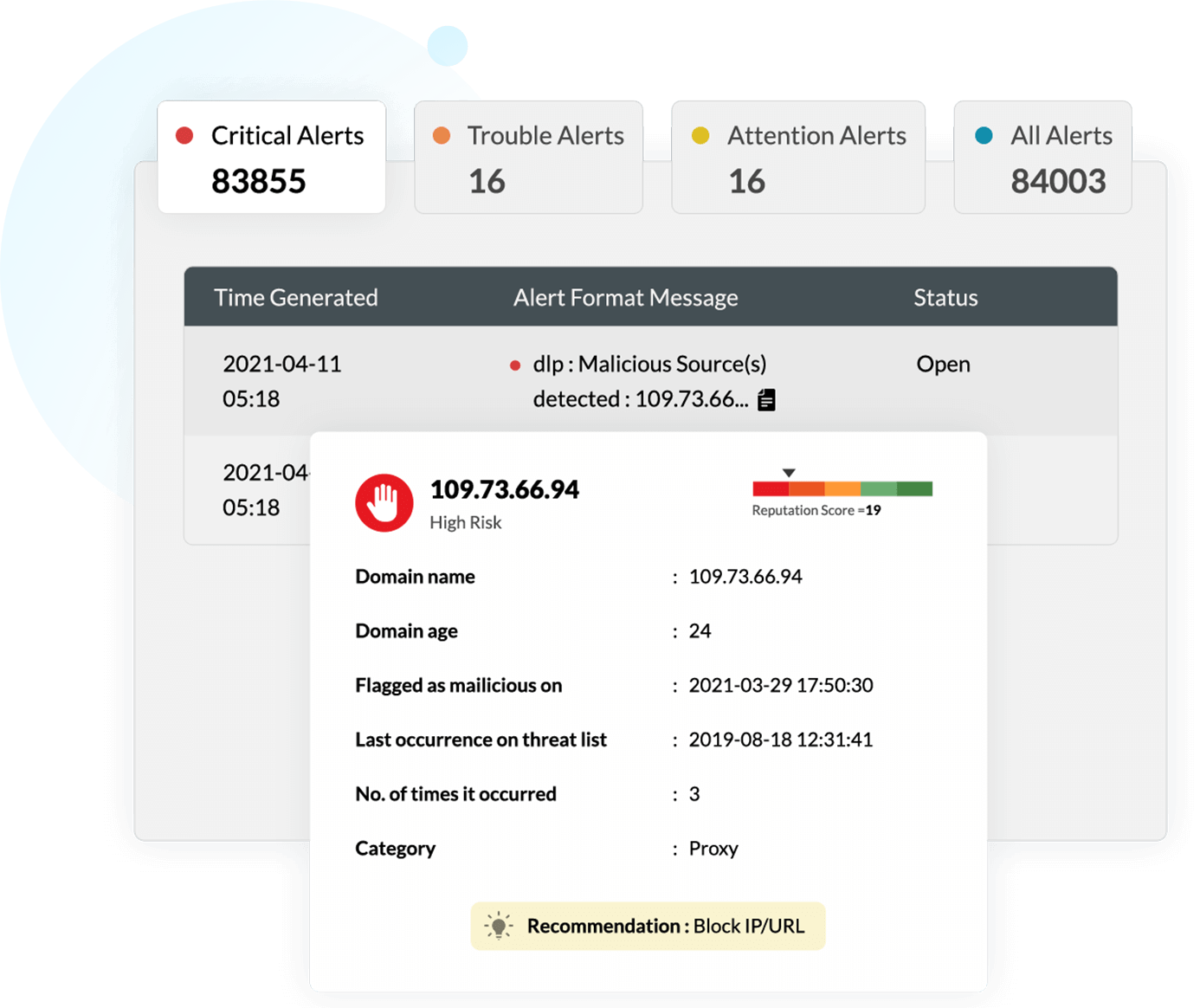

Rilevare quale avviso di sicurezza rappresenta il rischio maggiore per l'azienda è un compito impegnativo per ogni professionista della sicurezza. Il modulo di analisi avanzata delle minacce di Log360 identifica i tipi di minacce e attacchi tra cui malware, phishing e altri attacchi noti. Queste informazioni contestuali possono anche essere sfruttate nel modulo di indagine sugli incidenti per corroborare meglio le minacce e dare priorità alla loro risoluzione.

Riduci i falsi positivi

Log360 arricchisce il suo sistema di risposta agli eventi in tempo reale con informazioni contestuali, come il punteggio di reputazione di un IP che sta tentando di accedere in remoto a server critici o la georilevazione di un IP che tenta di connettersi in remoto alla VPN. Ciò fornisce una maggiore visibilità sul comportamento della rete e aiuta a distinguere le attività sospette da quelle legittime.

Feed di minacce open source e dati sulle minacce commerciali

Log360 supporta i seguenti feed di minacce open source

Partner commerciali di intelligence sulle minacce

Webroot BrightCloud® Threat Intelligence Services fornisce feed di minacce accurati e in tempo reale su URL, IP, file e altro ancora. Inserendo questi feed in modo dinamico, il modulo di analisi avanzata delle minacce di Log360 fornisce visibilità sull'attività delle minacce nella rete e aiuta a dare priorità agli avvisi di minaccia critici.

Risorse di intelligence sulle minacce alla sicurezza informatica

Come ti comporti di fronte a minacce che non conosci? Secondo AV-TEST, un istituto indipendente di ricerca sulla sicurezza, ogni giorno vengono create circa 350.000 istanze di malware.

Il monitoraggio del traffico sulla rete è essenziale se si desidera tenere a bada gli aggressori e garantire che l'organizzazione funzioni in modo fluido ed efficiente.

Rilevamento del traffico dannoso utilizzando l'intelligence sulle minacce e l'associazione del profilo del flusso di lavoro all'avviso

Approfondimenti sul panorama delle minacce del 2022 e su come proteggere la tua rete.