È tempo di andare oltre una posizione difensiva e adottare una prospettiva proattiva.

Le violazioni della sicurezza non sono più una questione di "se", ma di "quando". Per avere la possibilità di ridurre al minimo il loro impatto, le organizzazioni devono essere preparate a rilevarle e a rispondervi al più presto. Con le sue ampie capacità di rilevazione delle minacce, Log360 di ManageEngine ti dà il potere di colpire in anticipo.

Analisi delle ricerche ad alta velocità

Esegui ricerche in lungo e in largo tra i tuoi registri

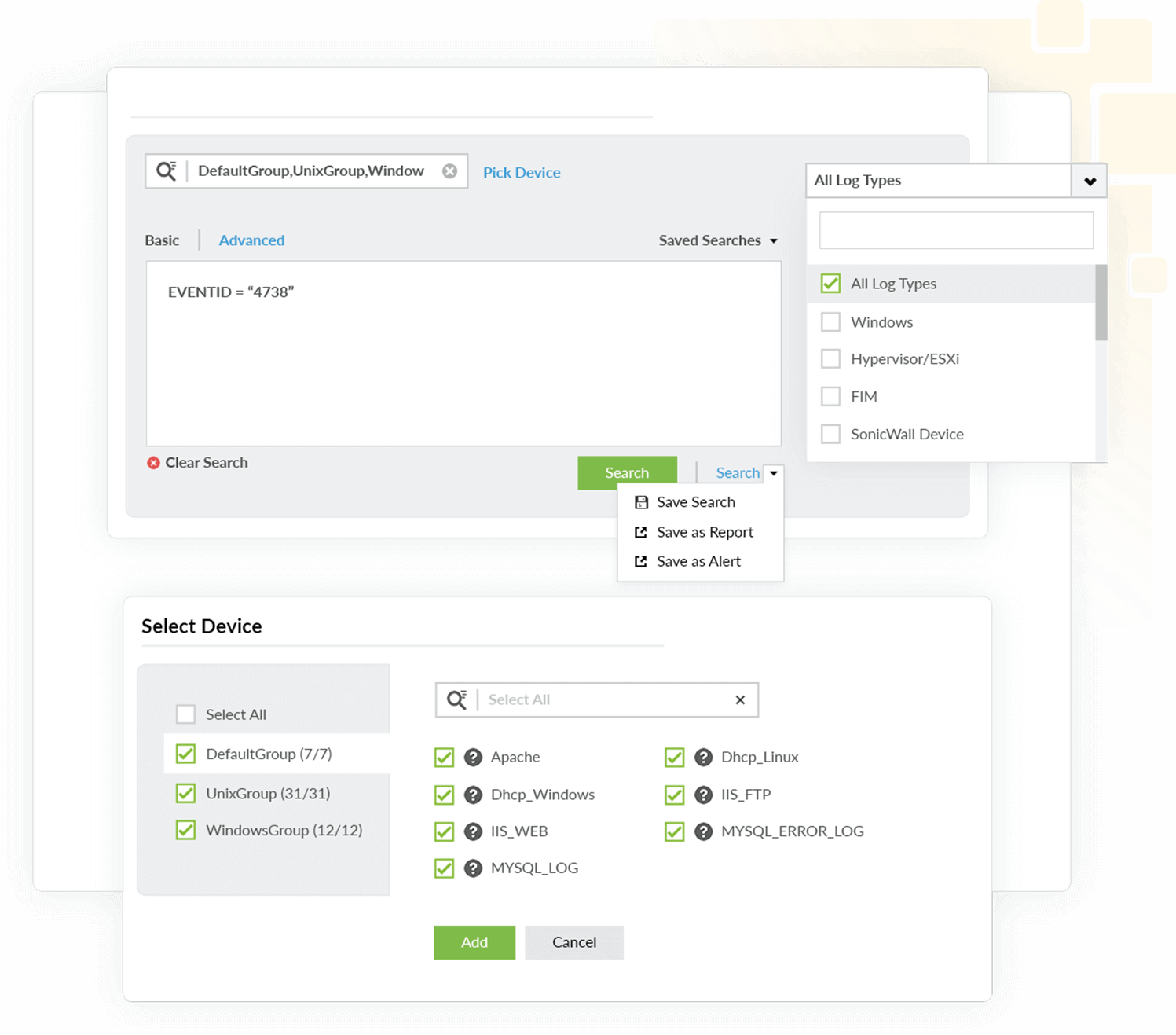

Uno strumento di ricerca ad alta velocità, flessibile e facile da usare che ti consente di creare query in SQL per eseguire ricerche in pochi secondi in tutto il bucket di registri.

- Ottieni risultati rapidi: esamina rapidamente i dati di registro con una velocità di elaborazione di 25.000 registri al secondo.

- Costruisci query in modo flessibile: scegli opzioni di base o avanzate per creare query SQL. Esegui ricerche con caratteri jolly, a frase, booleane o raggruppate e trova rapidamente le risposte.

- Cerca qualsiasi cosa: cerca qualsiasi campo e qualsiasi valore. Estrai nuovi campi e trovali nei dati di registro tramite la corrispondenza RegEx.

- Salva i tuoi progressi: salva i parametri di ricerca in modo da non dover ripetere il processo da capo.

- Imposta avvisi in tempo reale: assicurati di ricevere una notifica quando gli schemi di minaccia si ripetono nella tua rete.

Analisi del comportamento di utenti ed entità (UEBA)

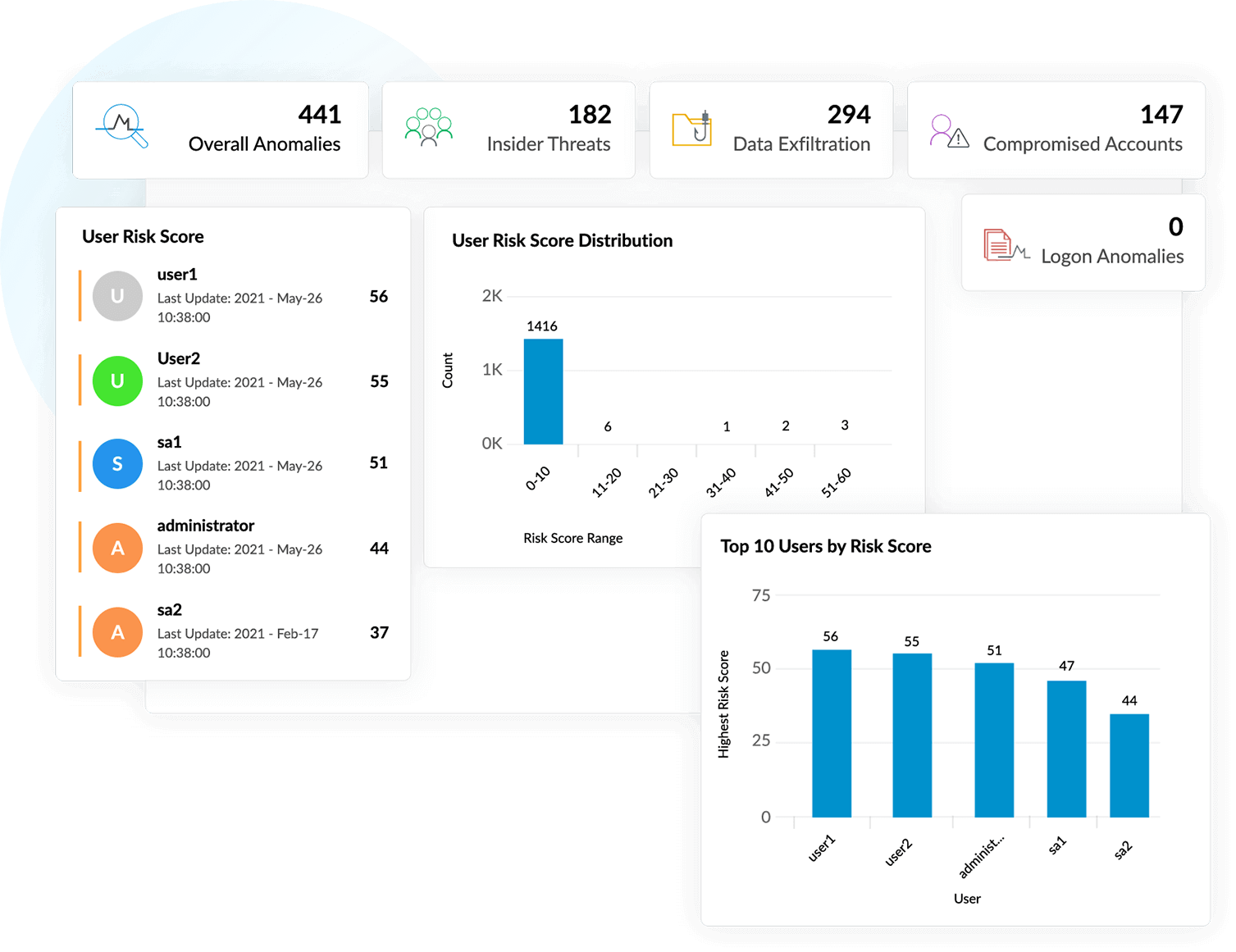

Prevedi le attività dannose con le watchlist. Un modulo UEBA basato su apprendimento automatico apprende costantemente gli schemi di comportamento degli utenti e segnala le attività insolite e i comportamenti sospetti come anomalie. In base alle anomalie, assegna punteggi di rischio agli utenti e alle entità della rete. L'UEBA sfrutta tali informazioni in questi modi.

- Rileva e controlla le entità ad alto rischio: Log360 inserisce nelle watchlist le entità ad alto rischio in base ai loro punteggi di rischio, che a loro volta si basano su azioni in tempo reale.

- Invia avvisi in tempo reale: Log360 avvisa gli amministratori della sicurezza tramite e-mail o SMS quando il punteggio di rischio di una singola entità supera una soglia impostata.

- Costruisci linee temporali dettagliate: Log360 estrae le informazioni dai registri per creare sequenze temporali dettagliate che danno visibilità su chi ha fatto cosa, quando e dove.

Perché scegliere Log360 per la rilevazione delle minacce?

Equipaggia il tuo team di rilevazione delle minacce con tutto ciò di cui ha bisogno.

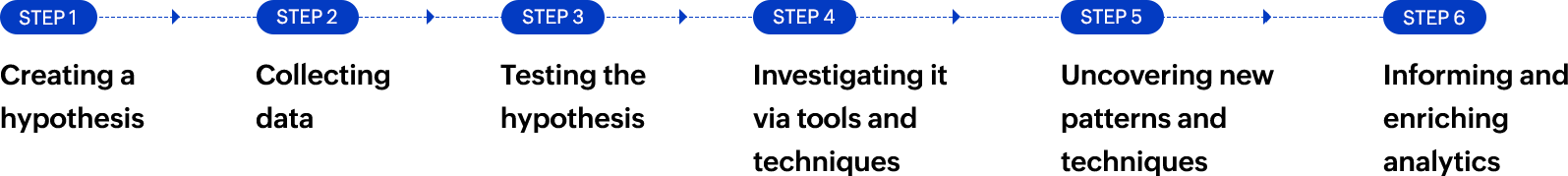

Iscriviti subito per una demoRaccogli Raccogli i registri dall'intera rete.

Analizza Cerca qualsiasi cosa nei tuoi registri e individua gli schemi di minaccia.

Registra Salva le minacce individuate durante le ricerche come report per riferimento futuro.

Rispondi Utilizza flussi di lavoro automatizzati per rispondere immediatamente.

Rileva Imposta gli avvisi per assicurarti di non perdere le minacce scoperte in futuro.

Indaga Usa le cronologie dettagliate per sapere cosa è successo, quando e dove.

Risolvi Risolvi l'incidente con l'aiuto della console integrata.