La necesidad de los análisis de identidades

Los ciberataques siguen aumentando en todo el mundo. Eso no es realmente una noticia. Pero la pandemia que comenzó a principios de 2020 demostró que los ciberdelincuentes no se lo piensan dos veces a la hora de explotar nefastamente los eventos catastróficos, incluso cuando amenazan a la humanidad. Eso es inquietante.

Estos son los dos hechos más inquietantes para las organizaciones desde el punto de vista de la seguridad: la falta de visibilidad de las amenazas y el rápido avance de las técnicas de ciberdelincuencia.

Por un lado, las empresas actuales necesitan gestionar un gran número de privilegios de acceso en muchas aplicaciones para cada usuario. Por otro lado, las violaciones de datos causadas por el robo de credenciales han alcanzado un récord histórico. Está claro que las identidades de los usuarios de una organización y sus derechos son una fuente importante de riesgo.

Para investigar y analizar de manera eficiente el riesgo que suponen las identidades de los usuarios y sus derechos, las organizaciones necesitan el análisis de identidades.

¿Qué es el análisis de identidades?

Las herramientas de análisis de identidades aprovechan las tecnologías de datos masivos, inteligencia artificial (IA) y machine learning (ML) para analizar los datos de diversas fuentes y generar inteligencia procesable cuando existen datos relacionados con la identidad. Con los análisis avanzados y las puntuaciones de riesgo dinámicas que proporcionan las herramientas de análisis de identidades, una organización puede saber a qué recursos tienen acceso sus usuarios, ver cómo utilizan sus derechos de acceso, supervisar los comportamientos inusuales de los usuarios y determinar si se les debe dar acceso en función de la información contextual, como la geolocalización, el tipo de dispositivo, etc. Todo ello se realiza en tiempo real.

Además, ciertas operaciones como certificar el acceso y solucionar las violaciones de la política se pueden automatizar con una herramienta de análisis de identidades. Realizar estas tareas manualmente lleva demasiado tiempo, requiere mucho trabajo y conlleva un aumento de los costes operativos. Automatizar estas operaciones ayuda a las empresas a simplificar sus auditorías de cumplimiento.

Casos de uso de las herramientas de análisis de identidades

Detectar y revocar los permisos de acceso excesivos

Idealmente, los usuarios deberían tener acceso sólo a los recursos (servidores, directorios, aplicaciones o servicios) aplicables a sus roles. Sin embargo, muchos usuarios suelen tener permisos excesivos debido a varias razones.

Puede ser porque fueron promovidos, cambiaron de rol o se les concedió un permiso especial para realizar una tarea específica. Con el análisis de identidades, todos los privilegios de acceso se revisan en función del comportamiento del usuario y de los patrones de uso de la aplicación. Los perfiles con permisos de acceso excesivos se marcan al instante y luego se revoca cualquier privilegio de acceso innecesario.

Certificaciones de acceso basadas en el riesgo

En las organizaciones actuales, muchos usuarios suelen tener privilegios de acceso excesivos. Pero revisar manualmente cada uno de estos privilegios toma mucho tiempo, y las aprobaciones rápidas podrían pasar por alto posibles problemas de seguridad.

Las herramientas de análisis de identidades proporcionan puntuaciones de riesgo contextuales para cada usuario basadas en varias fuentes, como el comportamiento del usuario, los datos de uso de las aplicaciones y el análisis de grupos de pares. Algunas herramientas incluso ofrecen puntuaciones de riesgo a nivel de derechos. Las herramientas de análisis de identidades se pueden configurar para que los gestores reciban notificaciones sólo sobre los perfiles de usuario de alto riesgo. Esto reduce drásticamente el tiempo que los gestores tienen que dedicar a las campañas de certificación. Dado que la mayoría de las herramientas de análisis de identidades proporcionan una visión consolidada y contextualizada de los datos de derechos de un usuario que se recopilan de varios sistemas y aplicaciones, los gestores pueden realizar certificaciones más efectivas.

Mejorar la seguridad y el monitoreo de las cuentas privilegiadas

En las organizaciones se pueden encontrar dos tipos principales de cuentas privilegiadas: Una es la que utilizan las aplicaciones o los procesos del sistema para interactuar con el sistema operativo (también conocida como cuentas de servicio), y la otra son las diversas cuentas de usuario que tienen privilegios administrativos. Los ciberdelincuentes tienen como objetivo estas cuentas, ya que proporcionan un fácil acceso a la información sensible de una organización.

Con las herramientas de análisis de identidades, puede descubrir rápidamente los derechos privilegiados no utilizados y detectar los cambios en las cuentas privilegiadas, como el escalamiento de privilegios y los intentos de compartir credenciales.

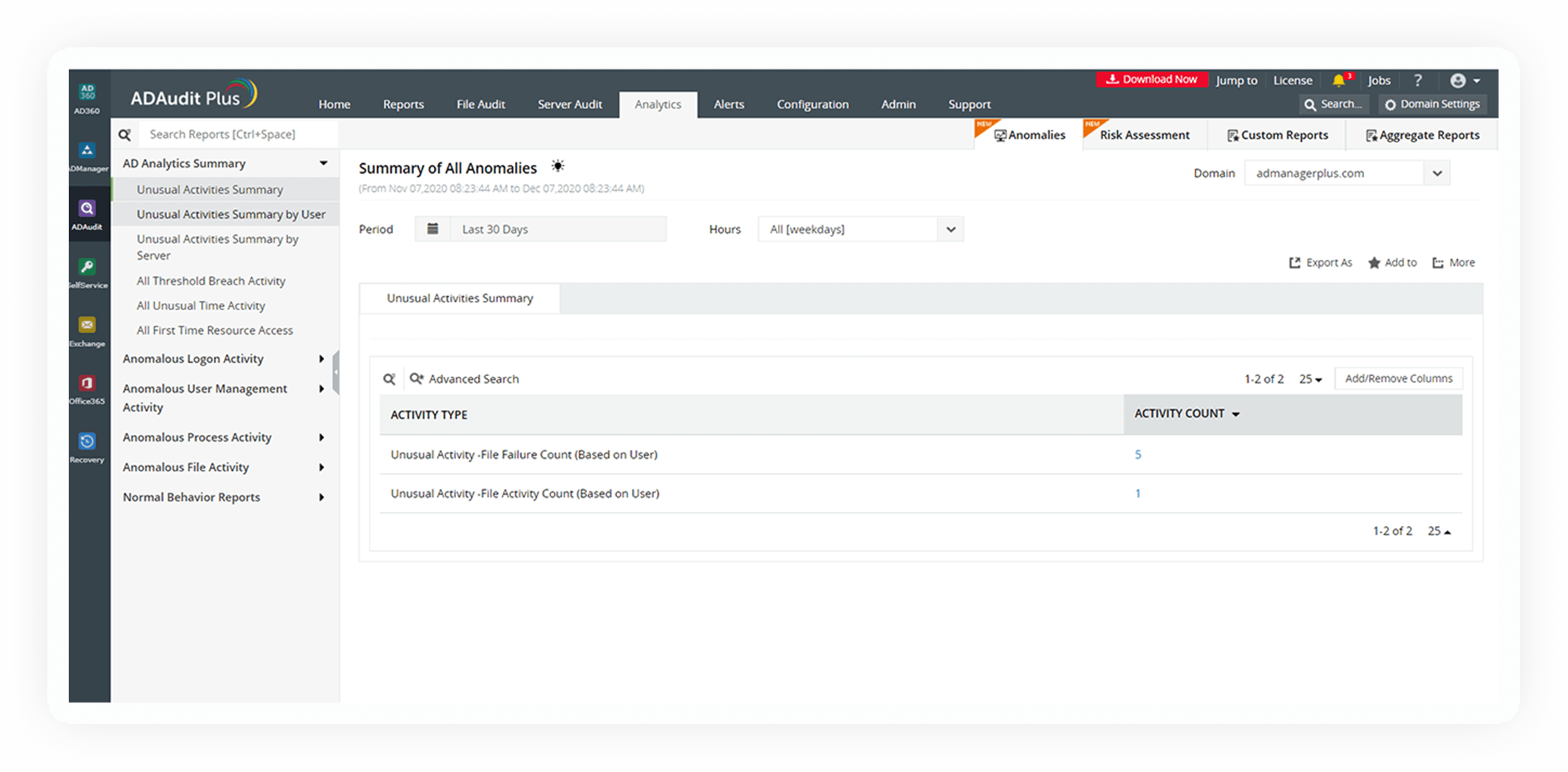

Las herramientas de análisis de identidades aprovechan el análisis del comportamiento de los usuarios (UBA) para detectar estas acciones inusuales de los usuarios. El UBA aplica técnicas de ML para crear una línea de base de las actividades normales específicas de cada cuenta privilegiada, para luego detectar desviaciones de la línea de base establecida y, finalmente, proporcionar alertas al personal afectado. Tomemos como ejemplo una cuenta de usuario en Active Directory (AD) a la que se le otorga un solo privilegio administrativo cuando se aprovisiona. Si esta cuenta acumula repentinamente varios privilegios, como el restablecimiento de contraseñas, la modificación de propietarios, la eliminación de objetos secundarios, etc., el UBA detectará estas actividades anormales y marcará la cuenta como sospechosa. Las herramientas de análisis de identidades permiten a los administradores de TI configurar respuestas automáticas, como la desactivación temporal del acceso, cuando se detectan actividades inusuales.

Detección de las violaciones de separación de funciones

La separación de funciones (SOD) es una política de seguridad interna que garantiza que ningún individuo tenga el control total de un recurso o proceso. Por ejemplo, los desarrolladores no deberían tener privilegios de administrador en las bases de datos de producción porque, si un desarrollador altera el código fuente y el programa se vuelve inestable, los futuros parches y actualizaciones de seguridad no funcionarán. Las violaciones de SOD se producen cuando las cuentas de usuario tienen permisos de acceso conflictivos.

Suponen una amenaza para la seguridad porque significa que hay individuos en la organización que pueden manipular los datos sin ser detectados.

Las herramientas de análisis de identidades pueden desactivar automáticamente el acceso a una cuenta cuando se detecta una violación de SOD, y notificarlo al equipo de seguridad de TI. Las herramientas de análisis de identidades garantizan que las violaciones de SOD se detecten rápidamente y que se descubra el motivo de cada violación. Los gestores tendrán una mejor visibilidad de los derechos de las cuentas y los permisos de acceso de los usuarios. Una mayor visibilidad ayuda a los gestores a tomar mejores decisiones respecto a las solicitudes de acceso.

Autenticación adaptativa para reducir el riesgo

La autenticación multifactor (MFA) requiere que un usuario verifique su identidad digital autenticándose con al menos dos factores distintos a su credencial de usuario.

Aunque las capas de verificación añadidas mejoran la seguridad, una MFA en toda la organización suele suponer una carga de autenticación para los usuarios que ya están dentro de una red segura, y puede afectar a la experiencia del usuario y a su productividad.

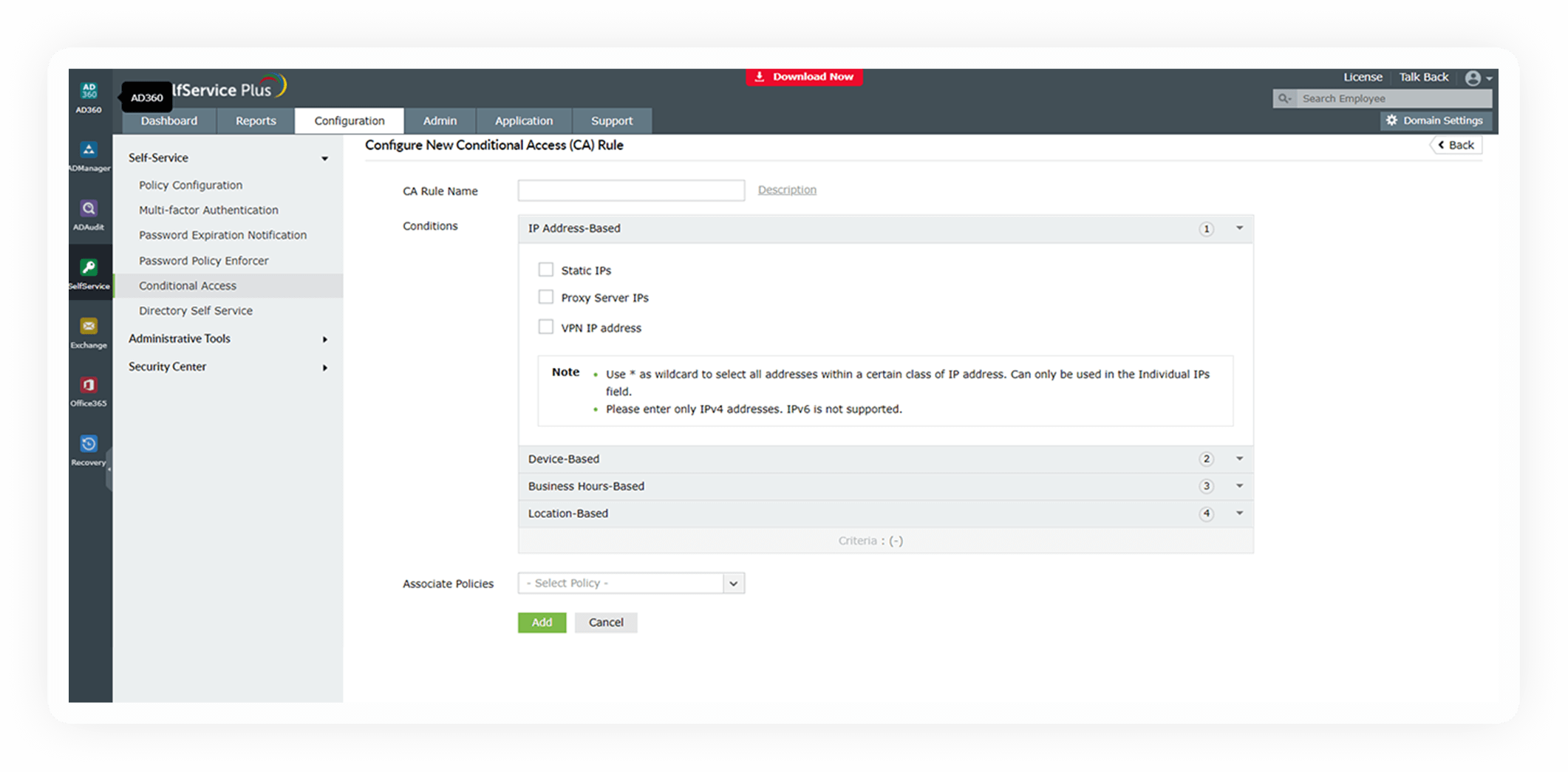

Las soluciones de autenticación adaptativa evalúan el riesgo de los usuarios en tiempo real y les piden que proporcionen un factor de autenticación adicional sólo si su riesgo percibido es alto. Con la autenticación adaptativa, las organizaciones pueden mejorar la seguridad sin comprometer la usabilidad.

Mitigue los riesgos relacionados con el acceso en sus entornos de AD y Azure AD, y proteja mejor sus identidades con las funciones de análisis de identidades de ManageEngine AD360.

Cómo AD360 cubre sus necesidades de IAM

Automatización de la identidad

Elimine la redundancia y los errores humanos, y mejore los procesos empresariales automatizando el aprovisionamiento de usuarios, la limpieza de cuentas obsoletas y otras tareas relacionadas con la identidad.

Conozca más →Autenticación multifactor

Aumente la confianza en las identidades y mitigue los ataques de suplantación de identidad utilizando métodos biométricos, aplicaciones de autenticación y otros métodos de autenticación avanzados.

Conozca más →IAM híbrida

Gestione de forma centralizada las identidades on-premises y en la nube, o ambas, y controle sus privilegios desde una misma consola.

Conozca más →Protección de la identidad con UBA

Detecte, investigue y mitigue amenazas como inicios de sesión maliciosos, movimientos laterales, ataques de malware y abuso de privilegios con el UBA basado en machine learning; automatice su respuesta a las amenazas.

Conozca más →Gestión del ciclo de vida de la identidad

Optimice la gestión de identidades a lo largo de todo el ciclo de vida de los usuarios, desde el aprovisionamiento hasta los cambios de rol y el desaprovisionamiento.

Conozca más →

Transforme su IAM con AD360

AD360 le ayuda a simplificar la IAM en su entorno de TI, proporcionando a los usuarios un acceso rápido a los recursos que necesitan y al mismo tiempo estableciendo controles de acceso estrictos para garantizar la seguridad en todo el Active Directory on-premises, los servidores Exchange y las aplicaciones en la nube desde una consola centralizada.

Solicitud de demostración recibida

Gracias por el interés en ManageEngine AD360. Hemos recibido su solicitud de demostración personalizada y nos comunicaremos con usted a la brevedad.

Reciba una demo personalizada del producto

© 2021 Zoho Corporation Pvt. Ltd. All rights reserved.