Autenticación multifactor: Su solución de 360 grados para combatir el robo de identidades y los ataques a las contraseñas

Desde 1960, las contraseñas han sido el método de facto para demostrar que una persona es quien dice ser. Esto demuestra la fiabilidad y la popularidad de las contraseñas. Sin embargo, las contraseñas tienen sus defectos. Si las contraseñas son la única forma de acceder a una cuenta de usuario, quienquiera que conozca la contraseña puede acceder a la cuenta. Siempre existe el riesgo de que alguien pueda adivinar la contraseña, y esto no se ve favorecido por el hecho de que muchos usuarios tienen malos hábitos que hacen inseguras las contraseñas.

Cómo solucionar las ineficiencias de las contraseñas

Las dos principales deficiencias de las contraseñas son:

- Pueden ser fácilmente robadas a través de correos electrónicos de phishing, registro de las teclas pulsadas, etc. si los usuarios no tienen cuidado.

- Las contraseñas débiles pueden ser fácilmente adivinadas a través de ataques de pulverización de contraseña (password spraying), ataques de diccionario, etc.

En ambos casos, el atacante puede obtener la contraseña del usuario. ¿Pero qué pasa si hay otro proceso de autenticación que el atacante no puede obtener, como las huellas dactilares? Si se añade una segunda capa de autenticación que sólo el verdadero usuario puede proporcionar, se garantiza que incluso si la primera capa se ve comprometida, el atacante no puede atravesar la segunda.

La autenticación multifactor (MFA) es una estrategia sencilla que puede reducir el riesgo del robo de identidad.

La MFA es una capa adicional de autenticación que se añade a una capa de autenticación preexistente (normalmente contraseñas). Por ejemplo, un usuario tendría que introducir su contraseña y, a continuación, demostrar su identidad utilizando su huella dactilar, introduciendo la contraseña de un solo uso (OTP) enviada a su dispositivo de confianza, o por otros medios para obtener acceso. La mayoría de las organizaciones utilizan dos capas de autenticación para probar la identidad de los usuarios, lo que se denomina autenticación de dos factores (TFA).

¿Por qué no podemos utilizar un solo método de autenticación seguro y facilitar las cosas? Después de todo, es extremadamente difícil obtener las huellas dactilares de alguien, ¿verdad? Para responder a esta pregunta, examinemos los tres tipos de factores de autenticación.

Las contraseñas pertenecen a lo que se denomina factores basados en el conocimiento, ya que se utiliza algo que sólo usted conoce (con suerte) para confirmar su identidad. Los PIN y las preguntas de seguridad también entran en esta categoría.

Luego están los factores hereditarios. Se trata de factores como las huellas dactilares, las retinas de los ojos o el ADN, que son cosas que se "heredan" y forman parte del cuerpo humano.

Por último, están los factores de posesión. Son cosas que usted tiene consigo y se utilizan para obtener la autenticación, como una tarjeta de acceso, un smartphone de confianza, etc.

Cada uno de estos factores tiene su propio conjunto de deficiencias cuando se utilizan individualmente. Por ejemplo, los factores de conocimiento se ven comprometidos cuando otra persona obtiene el conocimiento. Los factores de posesión se ven comprometidos cuando se roban los dispositivos de confianza. Los factores de herencia, como las huellas dactilares, aunque son extremadamente difíciles de comprometer, no se pueden cambiar una vez que dejan de ser seguros. Sin embargo, cuando se utilizan dos o más de estos factores juntos, uno de ellos cubre las deficiencias del otro y viceversa, lo que le proporciona un sistema de autenticación mucho más seguro. Por ejemplo, puede combinar un factor basado en el conocimiento, como una contraseña, con un factor de posesión, como un código que se obtiene en su smartphone. De este modo, si le roban el smartphone, o si la contraseña se obtiene mediante phishing, no se puede utilizar uno sin el otro para acceder a una cuenta. Usar la MFA es una forma eficaz de evitar la violación de la seguridad de los datos, o de ser víctima de los atacantes y sus planes.

Combinaciones de MFA efectivas

Decidir qué combinación debe utilizar depende completamente de las necesidades de su organización. Estas son algunas de las combinaciones de MFA más comunes:

- Contraseñas y autenticación de huellas dactilares (conocimiento + herencia)

- Contraseñas y OTP basada en el tiempo enviada al correo electrónico/número de teléfono de confianza (conocimiento + posesión)

- Contraseñas y notificaciones emergentes en el dispositivo de confianza (conocimiento + posesión)

- Contraseñas y aplicaciones de autenticación de terceros

Todas estas combinaciones utilizan contraseñas como uno de los factores de autenticación, lo que demuestra que las contraseñas siguen siendo populares. ¿Por qué se siguen utilizando las contraseñas? La razón más sencilla es que las contraseñas son el método de autenticación más fácil, sencillo y económico de implementar que no requiere hardware adicional. Las contraseñas siguen siendo un factor de autenticación seguro si son fuertes y cuentan con un factor de autenticación adicional que las respalda. Por eso se siguen utilizando herramientas de gestión de contraseñas, y son una necesidad.

En Active Directory (AD), existen herramientas nativas para la gestión de contraseñas, pero no son tan robustas como las de terceros, ni tan cómodas de usar. Las soluciones de gestión de contraseñas de terceros son mejores que las herramientas nativas y ofrecen un control más granular y más opciones de seguridad. Tomemos como ejemplo el módulo de gestión de contraseñas de ManageEngine AD360 y sus funcionalidades.

Gestión de contraseñas mejorada

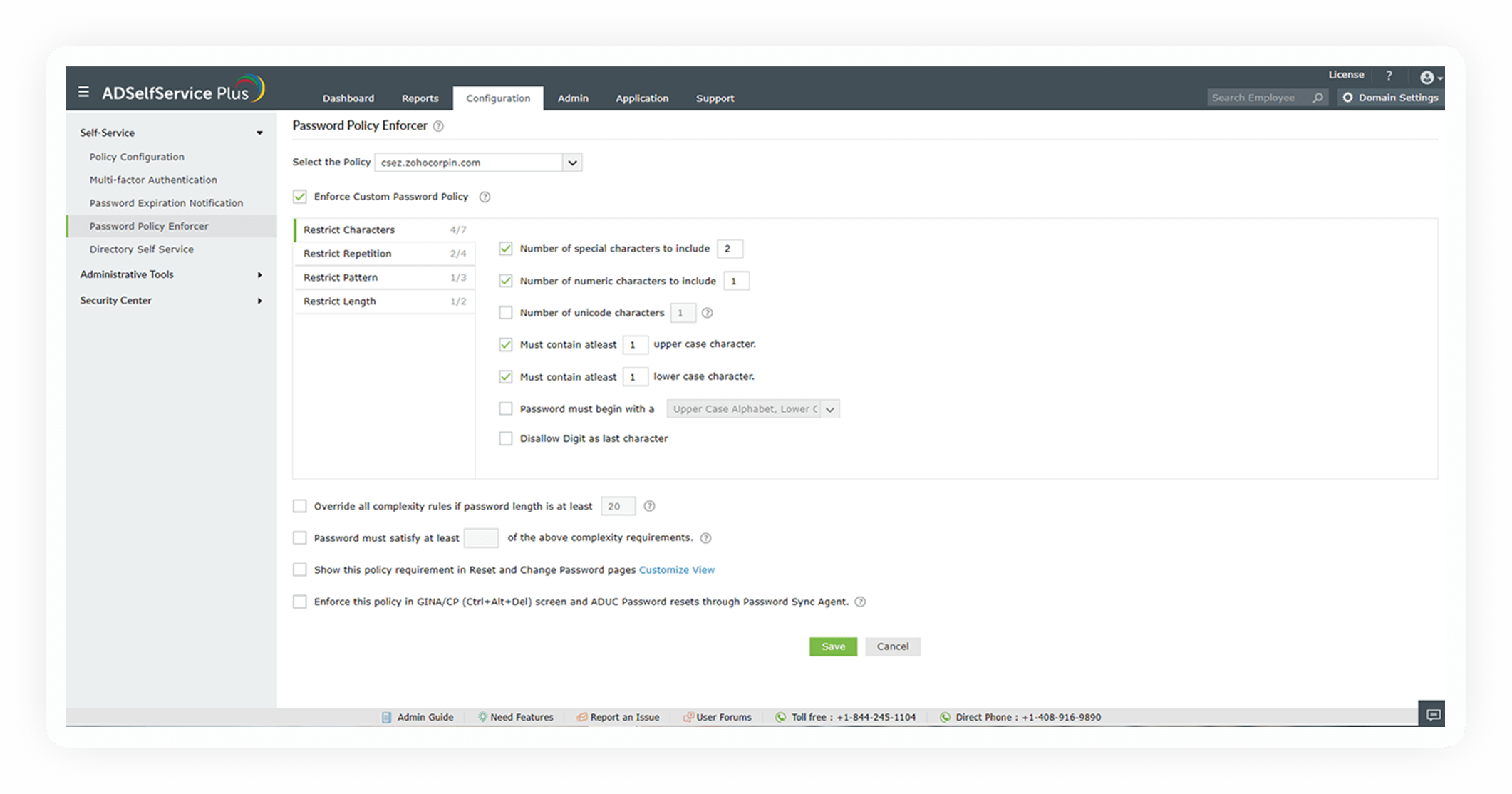

En muchos casos, los usuarios siguen estableciendo contraseñas débiles o que ya han sido comprometidas, o ambas cosas. La seguridad de una organización es tan fuerte como su contraseña más débil, por lo que se deben aplicar políticas estrictas de contraseñas. De forma nativa, puede establecer la longitud de la contraseña, su complejidad y su periodo de caducidad. El módulo de gestión de contraseñas de AD360 le permite hacer todo eso y más. Con AD360, puede:

- Evitar el uso de palabras y patrones de diccionario que puedan ser fácilmente descifrados.

- Subir su propio diccionario de contraseñas a la lista negra.

- Establecer de forma granular diferentes reglas de contraseñas para diferentes OU y grupos en función de los requisitos de su organización.

- Permitir a los usuarios restablecer sus contraseñas y desbloquear sus cuentas por sí mismos, mientras están en la oficina, en casa o en movimiento.

- Configurar recordatorios sobre la caducidad de la contraseña para los usuarios a través de correo electrónico, SMS o notificaciones emergentes.

Autoservicio para Active Directory

Los usuarios pueden actualizar fácilmente los atributos de usuario en su perfil de AD a través de un portal seguro basado en la web. Esto mantiene sus perfiles actualizados y evita las discrepancias debido a una información escasa, errónea o inexistente. El autoservicio de AD reduce en gran medida la carga de trabajo de la mesa de ayuda de TI y sus costes operativos.

Un problema que puede surgir cuando los usuarios actualizan su propia información es que ciertos atributos del usuario deben cambiar. Por ejemplo, cuando un usuario cambia del trabajo de oficina al trabajo desde casa, se deben actualizar sus permisos de VPN. Este problema puede solucionarse estableciendo reglas de modificación. Un administrador de TI puede establecer ciertas condiciones y crear reglas que dicten qué permisos o atributos se deben modificar si se cumplen esas condiciones. Así, en este caso, cuando el usuario cambie su información a trabajo desde casa, los permisos de VPN necesarios se actualizarán automáticamente.

El usuario actualiza su información de AD ---> El administrador de TI aprueba la actualización de la información ---> La información entra en la condición 2 ---> Las reglas de la condición 2 se aplican automáticamente

Aumentar la confianza de la identidad

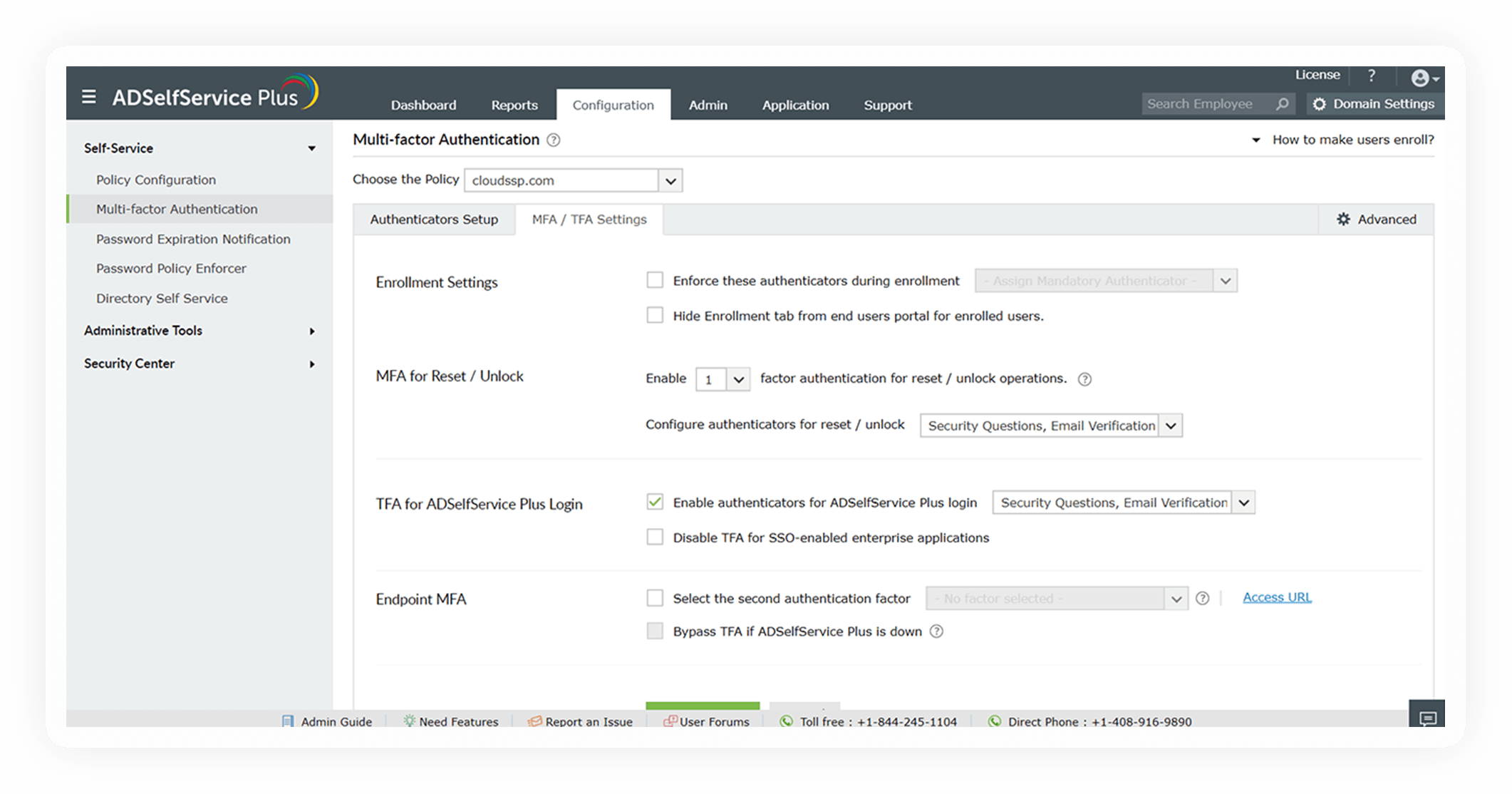

Añadir una segunda capa de autenticación a las contraseñas existentes multiplica la seguridad de su organización. Los administradores de TI pueden implementar la MFA directamente en las pantallas de inicio de sesión de los usuarios en los equipos Mac, Windows y Linux. Algunos de los métodos de autenticación admitidos son:

- Verificación por correo electrónico

- Verificación por SMS

- Google Authenticator

- Duo Security

- RSA SecurID

- RADIUS

- Notificación emergente

- Verificación por huella dactilar

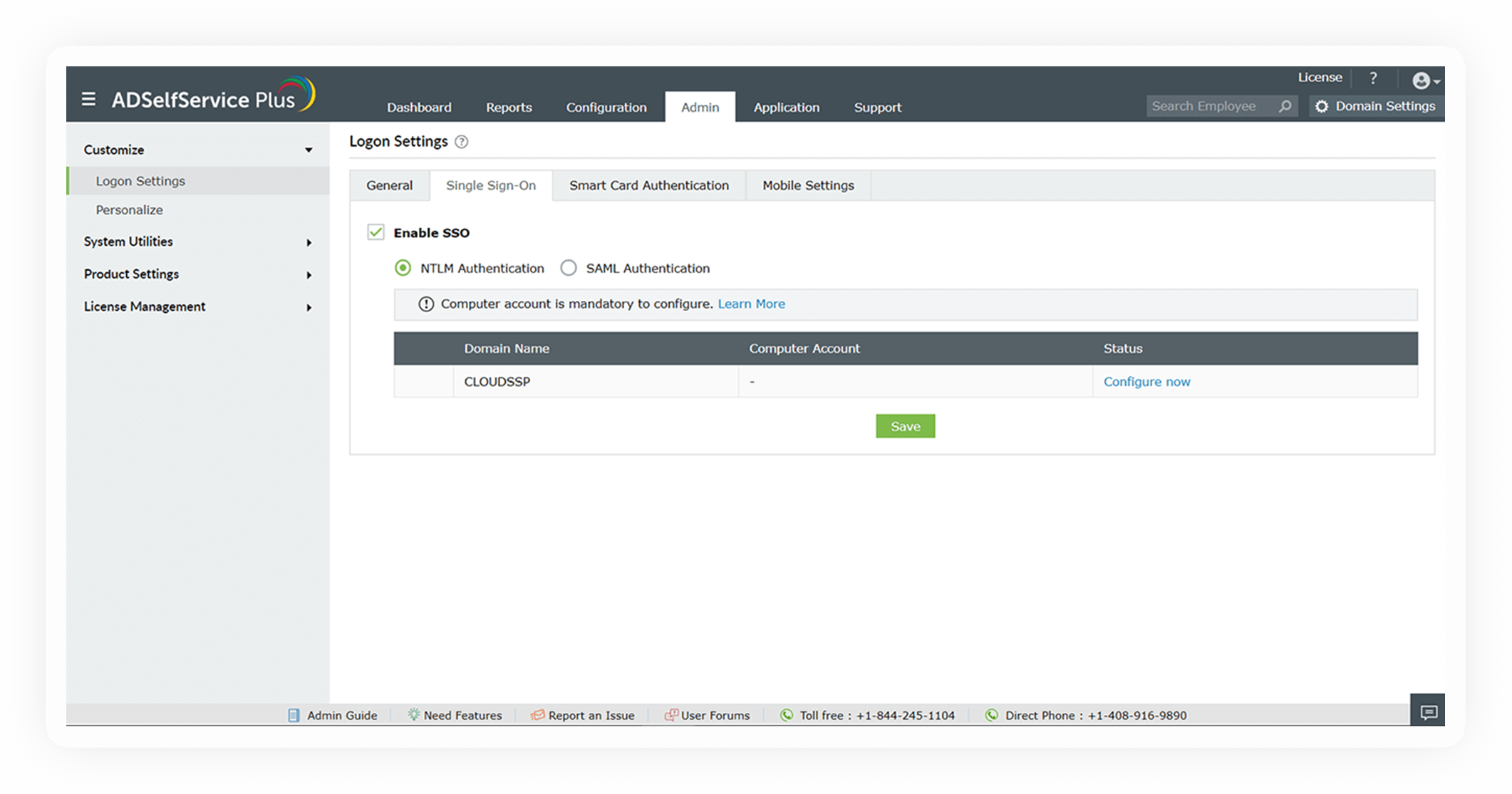

Además, los administradores pueden habilitar el inicio de sesión único (SSO) para todas las aplicaciones basadas en SAML. El SSO permite a los usuarios utilizar una sola contraseña e iniciar sesión para acceder a todas sus aplicaciones más utilizadas. Utiliza los mismos métodos de MFA mencionados anteriormente para identificar al usuario de forma segura. Los usuarios no tienen que recordar numerosas contraseñas.

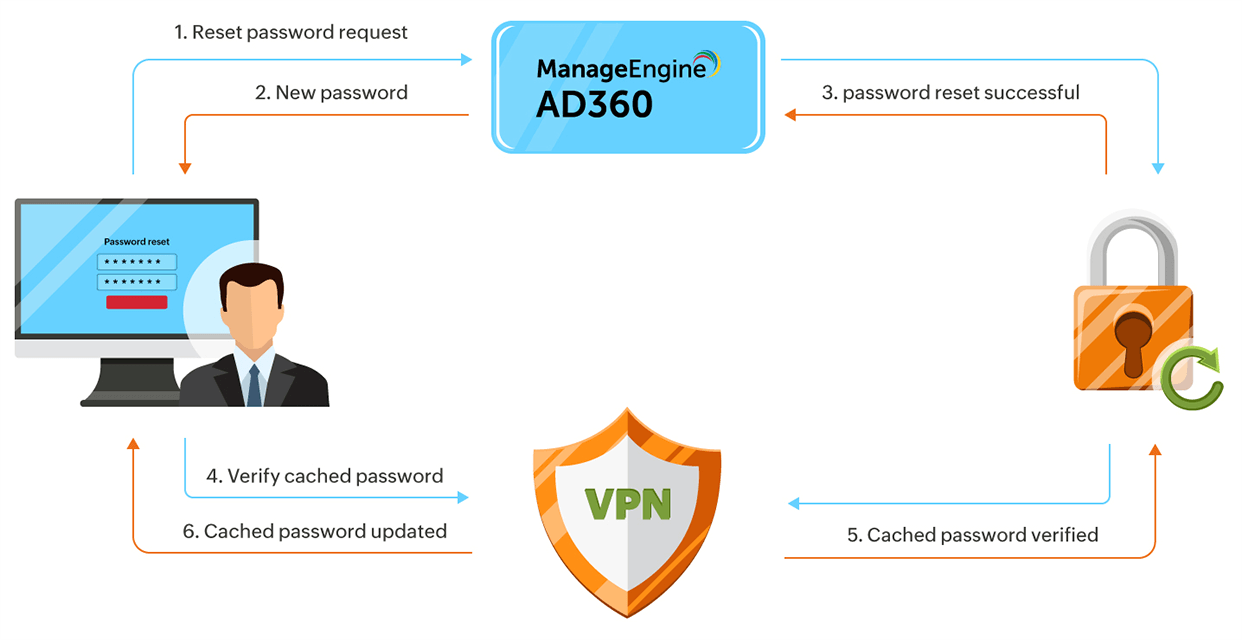

AD360 también gestiona la sincronización de contraseñas. Cuando un usuario actualiza o restablece sus contraseñas de AD o Azure, AD360 se asegura de que las contraseñas cumplen los requisitos de la política de contraseñas establecida y, a continuación, las sincroniza en todas las aplicaciones locales utilizadas.

Las ventajas de AD360

Como puede ver, AD360 ofrece muchas más ventajas que las herramientas nativas. En última instancia, usted recibe una mejor gestión de contraseñas, una mayor seguridad de las contraseñas y un flujo de trabajo más sencillo en general. AD360 también es una solución que ofrece más que la simple gestión de contraseñas. Es un conjunto completo de herramientas que puede cubrir todas sus necesidades de IAM.

Cómo AD360 cubre sus necesidades de IAM

Protección de la identidad con UBA

Detecte, investigue y mitigue amenazas como inicios de sesión maliciosos, movimientos laterales, ataques de malware y abuso de privilegios con el UBA basado en machine learning; automatice su respuesta a las amenazas.

Conozca más →Automatización de la identidad

Elimine la redundancia y los errores humanos, y mejore los procesos empresariales automatizando el aprovisionamiento de usuarios, la limpieza de cuentas obsoletas y otras tareas relacionadas con la identidad.

Conozca más →Gestión del ciclo de vida de la identidad

Optimice la gestión de identidades a lo largo de todo el ciclo de vida de los usuarios, desde el aprovisionamiento hasta los cambios de rol y el desaprovisionamiento.

Conozca más →IAM híbrida

Gestione de forma centralizada las identidades on-premises y en la nube, o ambas, y controle sus privilegios desde una misma consola.

Conozca más →Análisis de identidades

Más de 1.000 informes preconfigurados para monitorear el acceso a los datos cruciales y cumplir los mandatos reglamentarios.

Conozca más →

Transforme su IAM con AD360

AD360 le ayuda a simplificar la IAM en su entorno de TI, proporcionando a los usuarios un acceso rápido a los recursos que necesitan y al mismo tiempo estableciendo controles de acceso estrictos para garantizar la seguridad en todo el Active Directory on-premises, los servidores Exchange y las aplicaciones en la nube desde una consola centralizada.

Solicitud de demostración recibida

Gracias por el interés en ManageEngine AD360. Hemos recibido su solicitud de demostración personalizada y nos comunicaremos con usted a la brevedad.

Reciba una demo personalizada del producto

© 2021 Zoho Corporation Pvt. Ltd. All rights reserved.