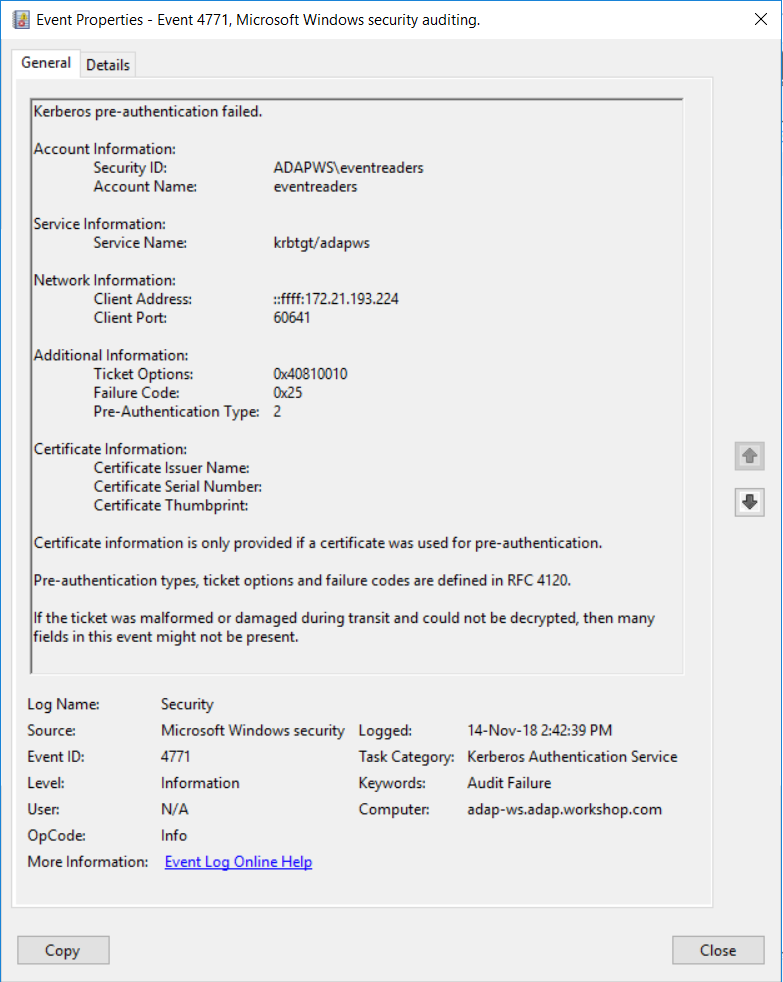

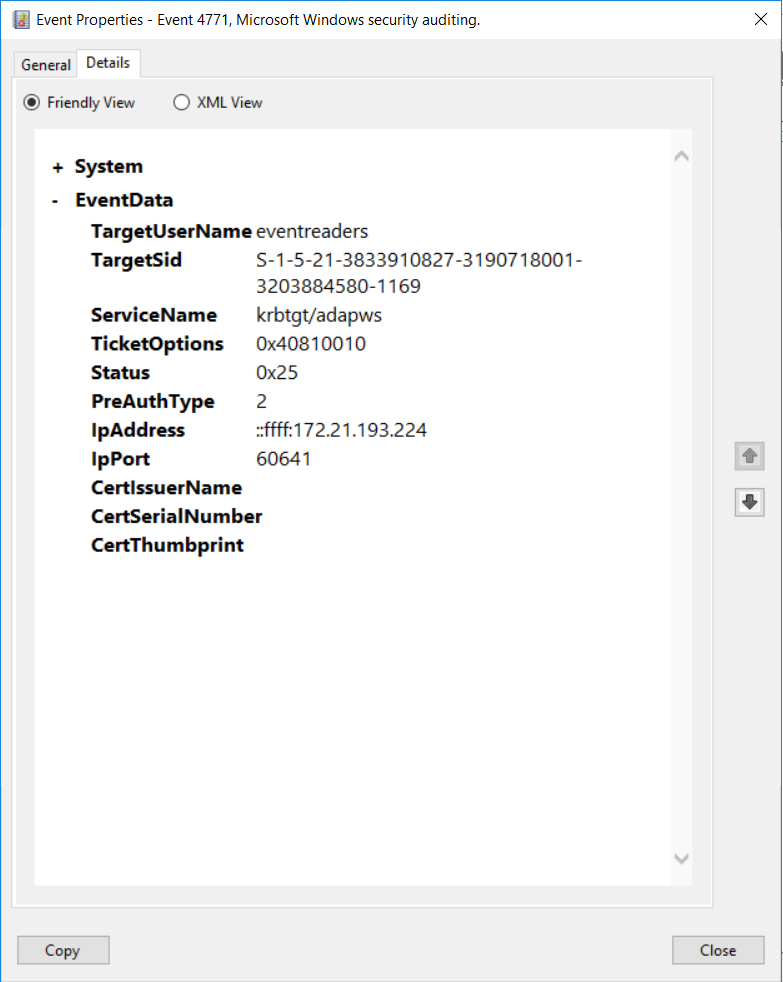

ID de evento de Windows 4771: error de autenticación previa de Kerberos

Introducción

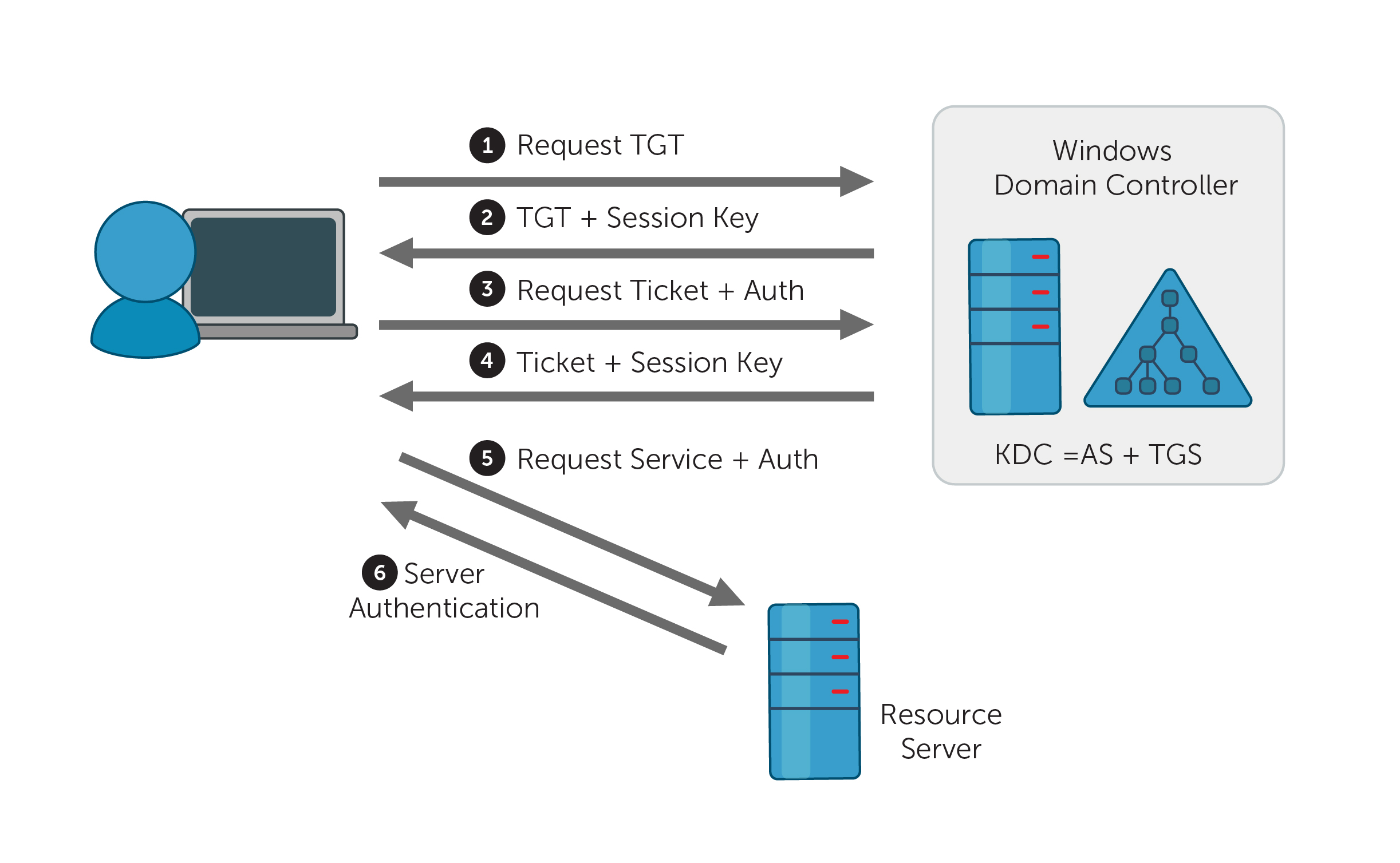

La primera vez que un usuario especifica su nombre de usuario y contraseña de dominio en su estación de trabajo, la estación de trabajo se comunica con un controlador de dominio local (DC) y solicita un ticket de concesión de tickets (TGT). Si el nombre de usuario y la contraseña son válidos y la cuenta de usuario pasa las comprobaciones de estado y restricción, el DC otorga un TGT y registra el ID de evento 4768 (ticket de autenticación concedido).

Figura 1. Autenticación Kerberos.

Windows registra el ID de evento 4771 (F) si la solicitud de ticket es errónea (paso 1 de la figura 1); este evento solo se registra en los DC. Si el problema ha surgido durante la preautenticación (en los pasos 2, 3 o 4 de la figura 1), Windows registra el evento 4768 en su lugar.

Descripción de los campos de evento

Información de la cuenta

- • ID de seguridad: SID del objeto de cuenta para el que se solicitó un TGT.

- • Nombre de cuenta: El nombre de la cuenta para la que se solicitó un ticket de concesión de tickets (TGT).

Información del servicio

- • Nombre del servicio: El nombre del servicio en un dominio kerberos al que se envió una solicitud TGT.

Información de red

- • Dirección del cliente: La dirección IP del equipo desde el que se recibió una solicitud TGT.

- • Puerto del cliente: El número de puerto de origen de una conexión de red de cliente. Para conexiones de host locales, el número de puerto es 0.

Información adicional

- • Opciones de ticket: Se trata de un conjunto de diferentes marcas de ticket que se muestran en formato hexadecimal. Las marcas de ticket se muestran en la siguiente tabla:

| Bit | Nombre de marca | Descripción |

|---|---|---|

| 0 | Reserved | - |

| 1 | Forwardable | Esta marca es solo para TGT. De esta forma se le dice al servicio de concesión de tickets que puede emitir un nuevo TGT con una dirección de red diferente según el TGT presentado. |

| 2 | Forwarded | Esta marca indica que se ha reenviado un TGT o que se ha emitido un ticket desde un TGT reenviado. |

| 3 | Proxiable | Esta marca es solo para TGT. De esta forma se le dice al servicio de concesión de tickets que puede emitir tickets con una dirección de red diferente a la del TGT. |

| 4 | Proxy | Esta marca indica que la dirección de red en el ticket es diferente a la del TGT utilizado para obtener el ticket. |

| 5 | Allow-postdate | Esta marca indica que el ticket que se va a emitir debe tener su marca MAY-POSTDATE establecida. Solo se puede establecer en la solicitud inicial o en una solicitud posterior si el TGT en el que se basa también tiene establecida su marca MAY-POSTDATE. Los tickets posfechados no son compatibles con KILE (Microsoft Kerberos Protocol Extension, extensión del protocolo Microsoft Kerberos). |

| 6 | Postdated | Esta marca indica que se trata de una solicitud de un ticket posfechado. Esta opción solo se respetará si el TGT en el que se basa tiene establecido el indicador MAY-POSTDATE. El ticket resultante también tendrá establecido su marca INVALID, y esa marca puede restablecerse mediante una solicitud posterior al KDC después de que se alcance la hora de inicio en el ticket. Los tickets posfechados no son compatibles con KILE (Microsoft Kerberos Protocol Extension, extensión del protocolo Microsoft Kerberos). |

| 7 | Invalid | Esta marca indica que un ticket no es válido, lo que significa que debe ser validado por el Centro de distribución de claves (KDC) antes de su uso. Los servidores de aplicaciones deben rechazar los tickets que tengan esta marca establecida. |

| 8 | Renewable | Esta marca se usa en combinación con los campos Hora de finalización y Renovar hasta para hacer que los tickets con una vida útil prolongada se renueven periódicamente en el KDC. |

| 9 | Initial | Esta marca indica que se emitió un ticket utilizando el intercambio del servicio de autenticación (AS) y no se emitió en función de un TGT. |

| 10 | Pre-authent | Esta marca indica que el cliente fue autenticado por el KDC antes de que se emitiera un ticket. Esta marca generalmente indica la presencia de un autenticador en el ticket, pero también podría indicar la presencia de credenciales tomadas de un inicio de sesión con tarjeta inteligente.. |

| 11 | Opt-hardware-auth | Originalmente, esta marca estaba destinada a indicar que se utilizó la autenticación compatible con hardware durante la autenticación previa. Esta marca ya no se recomienda en el protocolo Kerberos V5. Los KDC no deben emitir un ticket con esta marca establecida. Del mismo modo, los KDC no deben conservar esta marca si otro KDC la ha establecido. |

| 12 | Transited-policy-checked | Esta marca indica que KILE no debe comprobar los dominios en tránsito en los servidores o en un KDC. Los servidores de aplicaciones deben ignorar la marca TRANSITED-POLICY-CHECKED. |

| 13 | Ok-as-delegate | El KDC debe establecer el indicador OK-AS-DELEGATE si la cuenta de servicio es de confianza para la delegación. |

| 14 | Request-anonymous | KILE no utiliza esta marca. |

| 15 | Name-canonicalize | Si esta marca se establece en true, las solicitudes de tickets iniciales al KDC solicitarán la canonización del nombre principal del cliente y se aceptarán respuestas con diferentes principales del cliente que el principal solicitado. El valor predeterminado es false. |

| 16 - 25 | Sin utilizar | - |

| 26 | Disable-transited-check | De manera predeterminada, el KDC comprobará el campo transitado de un TGT con la directiva del ámbito local antes de emitir tickets derivados basados en el TGT. Si esta marca está establecida en la solicitud, el campo transitado no se comprobará. Los tickets emitidos sin la realización de esta comprobación se anotarán con el valor de reinicio (0) de la marca TRANSITED-POLICY-CHECKED, que indica al servidor de aplicaciones que el campo transitado debe comprobarse localmente. Se recomienda, pero no se exige, que los KDC respeten la opción DISABLE-TRANSITED-CHECK. Esta marca no debe estar en uso debido a que KILE no admite la marca Transited-policy-checked. |

| 27 | Renewable-ok | Esta marca indica que un ticket renovable será aceptable si no se puede proporcionar un ticket con la vida solicitada, en cuyo caso se puede emitir un ticket renovable con un valor de renovación igual a la hora de finalización solicitada. El valor del campo renew-till puede seguir estando limitado por los límites locales o los límites seleccionados por el principal o el servidor individual. |

| 28 | Enc-tkt-in-skey | Esta opción la utiliza únicamente el servicio de concesión de tickets. La opción ENC-TKT-IN-SKEY indica que el ticket para el servidor final se cifrará en la clave de sesión del TGT adicional proporcionado. |

| 29 | Sin utilizar | - |

| 30 | Renovar | Esta marca indica que la solicitud actual es para una renovación. El ticket proporcionado a esta solicitud está cifrado en la clave secreta del servidor en el que es válido. Esta opción solo se respetará si el ticket que se está renovando tiene su marca RENEWABLE establecida y si el tiempo en su campo renew-till no ha pasado. El ticket que se está renovando se pasa en el campo padata como parte del encabezado de autenticación. |

| 31 | Validate | Esta marca indica que la solicitud es para validar un ticket posfechado. Esta opción la utiliza únicamente el servicio de concesión de tickets; sin embargo, no debe usarse porque KILE no admite tickets posfechados. |

- • Código de error: Se trata de un conjunto de diferentes códigos de error que se muestran en formato hexadecimal. Los códigos de resultado se muestran en la siguiente tabla:

| Código | Nombre de código | Descripción | Causas posibles |

|---|---|---|---|

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | KDC no admite el tipo PADATA (datos de autenticación previa) | Se está intentando iniciar sesión con tarjeta inteligente y no se puede encontrar el certificado adecuado. Esto puede suceder porque se consulta a la entidad de certificación (CA) incorrecta o no se puede contactar con la CA adecuada para obtener los certificados de autenticación del controlador de dominio para el DC. También puede ocurrir cuando un DC no tiene instalado un certificado para tarjetas inteligentes. |

| 0x17 | KDC_ERR_KEY_EXPIRED | La contraseña ha caducado: cámbiela para restablecerla. | La contraseña del usuario ha caducado. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | La información de autenticación previa no es válida. | Se ha proporcionado la contraseña incorrecta. |

- • Tipo de autenticación previa: El código para el tipo de autenticación previa que se usó en la solicitud TGT. Los códigos de tipo de autenticación previa se muestran en la siguiente tabla:

| Tipo | Nombre de tipo | Descripción |

|---|---|---|

| 0 | - | Este código es el tipo normal para la autenticación de contraseña estándar. |

| 2 | PA-ENC-TIMESTAMP | Este código es el tipo normal para la autenticación de contraseña estándar. |

| 11 | PA-ETYPE-INFO | El KDC envía este código en un KRB-ERROR, lo que indica que se requiere una autenticación previa adicional. Por lo general, se usa para notificar a un cliente qué clave de cifrado usar para cifrar una marca de tiempo cuando se envía un valor de autenticación previa PA-ENC-TIMESTAMP. |

| 15 | PA-PK-AS-REP_OLD | Este código se utiliza para la autenticación de inicio de sesión con tarjeta inteligente. |

| 17 | PA-PK-AS-REP | Este código también debe usarse para la autenticación con tarjeta inteligente, pero nunca se ve en ciertos entornos de Active Directory. |

| 19 | PA-ETYPE-INFO2 | Este código es enviado por el KDC en un KRB-ERROR indicando que requiere autenticación previa adicional. Por lo general, se usa para notificar a un cliente qué clave usar para el cifrado de una marca de tiempo cifrada con el fin de enviar un valor de autenticación previa PA-ENC-TIMESTAMP. |

| 20 | PA-SVR-REFERRAL-INFO | Este código se usa en los tickets de referencia de KDC. |

| 138 | PA-ENCRYPTED-CHALLENGE | Este código se utiliza para indicar un inicio de sesión mediante la protección de Kerberos (FAST). El soporte técnico para este código comenzó con Windows Server 2012 y Windows 8. |

| - | Este código se muestra en los eventos de error de auditoría. |

Información de certificado

Esta información solo se completa para inicios de sesión con una tarjeta inteligente. Siempre está vacío para el ID de evento 4771.

- • Nombre del emisor de certificados: Número de serie del certificado de la tarjeta inteligente.

- • Número de serie del certificado: Número de serie del certificado de la tarjeta inteligente.

- • Huella digital del certificado: Huella digital del certificado de tarjeta inteligente.

Razones para monitorizar el evento ID 4771

- • Monitorice el campo Dirección del cliente en el evento ID 4771 para realizar un seguimiento de los intentos de inicio de sesión que no sean de su intervalo de IP interno.

- • Monitorice el ID de evento 4771 para las cuentas que tienen un ID de seguridad que corresponda a cuentas de alto valor, incluidos administradores, administradores locales integrados, administradores de dominio y cuentas de servicio.

- • Si un nombre de usuario solo se va a usar en una lista permitida de direcciones IP, puede monitorizar el campo Dirección del cliente y activar una alerta cada vez que se intente iniciar sesión con un nombre de usuario que no forme parte de la lista blanca.

- • Si tiene una lista de cuentas a las que se les permite iniciar sesión directamente en los controladores de dominio (en lugar de mediante el inicio de sesión en la red o la conexión a escritorio remoto), debe controlar cuándo la dirección del cliente es igual a "::1" para identificar infracciones y posibles intentos de ataques maliciosos.

- • Monitorice Asunto\Nombre de cuenta en busca de nombres que no cumplan con las convenciones de nomenclatura de su empresa.

- • Monitorice este evento para las cuentas con un ID de seguridad que corresponda a las cuentas que nunca deben usarse, incluidas las cuentas no activas, deshabilitadas y de invitados.

- • Monitorice este evento para identificar el uso de una cuenta fuera del horario laboral y detectar anomalías o posibles acciones maliciosas.

Supervisión en tiempo real 24/ 7

Aunque puede adjuntar una tarea al registro de seguridad y pedirle a Windows que le envíe un correo electrónico, está limitado a simplemente recibir un correo electrónico cada vez que se genere el ID de evento 4771. Windows también carece de la capacidad de aplicar los filtros más pormenorizados que se requieren para cumplir con las recomendaciones de seguridad.

Con una herramienta como ADAudit Plus, no solo puede aplicar filtros pormenorizados para centrarse en amenazas reales, sino que también puede recibir notificaciones en tiempo real a través de SMS.

Análisis del comportamiento de usuarios y entidades (UEBA, según sus siglas en inglés)

Saque provecho de técnicas avanzadas de análisis estadístico y aprendizaje automático para detectar comportamientos anómalos dentro de la red.

Informes de cumplimiento normativo

Cumpla con diversos requisitos normativos, tales como SOX, HIPAA, PCI, FISMA, GLBA y el reglamento RGPD, mediante informes de cumplimiento normativo listos para usar.

Auténtico uso inmediato: no hay nada más simple que esto

Pase de descargar ADAudit Plus a recibir alertas en tiempo real en menos de 30 minutos. Con más de 200 informes y alertas preconfigurados, ADAudit Plus garantiza que su Active Directory se mantenga seguro y en cumplimiento.