¿Qué es una ACL?

Seguro le ha sucedido que, debido a la gran cantidad de empleados y dispositivos en su red, el trafico de datos y su ancho de banda tienen retrasos o problemas en la transmisión de la información.

¿Ha buscado estrategias para evitar que esto suceda? Podemos asegurarle que la clave está en identificar sus dispositivos de red que consumen mucho ancho de banda.

Vayamos paso a paso en este blog para descubrir qué es una ACL y cómo esta le ayuda en el monitoreo de su infraestructura TI.

Entonces... ¿Qué es una ACL?

Una lista de control de acceso (ACL) es un conjunto ordenado de reglas que controlan el tráfico de red en dispositivos como routers y firewalls. Permite o deniega el acceso a recursos según criterios como direcciones IP, puertos y protocolos.

Las ACL también ayudan a definir los tipos de tráfico que deben permitirse o bloquearse en las interfaces de los dispositivos. Por ejemplo, si se desea permitir el enrutamiento del tráfico de correo electrónico y bloquear el tráfico TELNET para que no entre en la red, se puede utilizar una lista de control de acceso.

Las ACL en redes de TI son una herramienta importante para proteger y prevenir el acceso no autorizado a datos o recursos confidenciales. Se pueden usar para bloquear tráfico malicioso, como virus o malware, y para proteger contra ataques a la red, como ataques de denegación de servicio (DoS) o intentos de acceso no autorizado.

Tipos de ACL

Las listas de control de acceso deben basarse en diversos criterios de la red, dependiendo de las necesidades de su red empresarial.

Las ACL estándar se basan unicamente en direcciones IP de origen, por lo que se caracteriza por permitir o denegar el tráfico de una red o una dirección IP en particular. Son usadas principalmente en el perímetro de la red empresarial para bloquear tráfico no deseado.

Las ACL extendidas se basan en distintos criterios como las direcciones IP de origen y destino, protocolos, puertos y otros parámetros. Esto les otorga mayor flexibilidad y uso que las ACL estándar. Son implementadas mayormente en dispositivos de red internos, como routers, para controlar el tráfico entre diferentes segmentos de red.

Cómo configurar las listas de control de acceso

Ya sabemos qué es una ACL, ahora traigámoslo a la realidad. Si usted quiere aprovechar las listas de control de accesos, debe aplicar políticas de ACL en varios dispositivos al ejecutar masivamente configlets.

Si la lista de acceso no está configurada, entonces se permitirá todo el tráfico. En casos como:

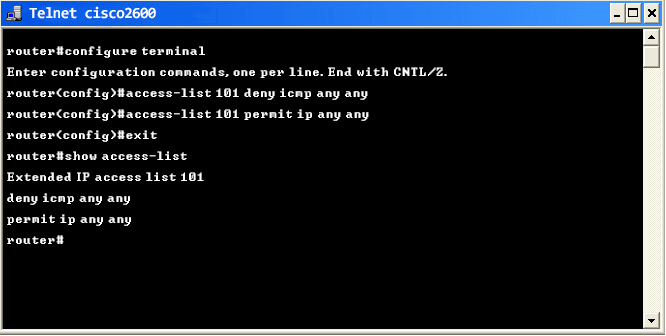

Bloquear el tráfico de icmp desde cualquier red, pero permitir el tráfico de IP.

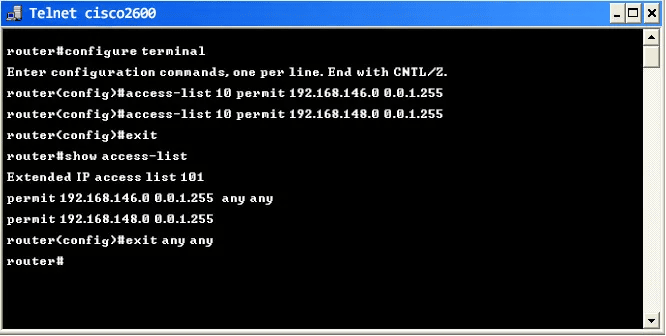

Permitir el tráfico entre dos direcciones IP específicas. También puede especificar el tipo de transmisión como ip, tcp, icmp y udp, entre otros.

Permitir el tráfico desde direcciones IP que están en un rango particular especificando las IP inicial y final. Así puede garantizar que todos los rangos de IP que están dentro reciban y transmitan tráfico de datos.

Puede jugar con las infinitas posibilidades que le da el código. Pero seamos sinceros, ¿prefiere una plataforma intuitiva con la que pueda configurar todo en un par de clics o hacerlo todo manualmente?

Tome el control de sus ACL con Network Configuration Manager

Tenemos que reconocer todo el esfuerzo que realizan nuestros administradores y técnicos de TI. Por lo mismo, le presentamos Network Configuration Manager: solución de gestión de configuraciones de red que ayuda a mantener el tráfico de red bajo control y evita que los usuarios tengan que ejecutar manualmente comandos para cada dispositivo de red.

ANTES: Configuración de comandos

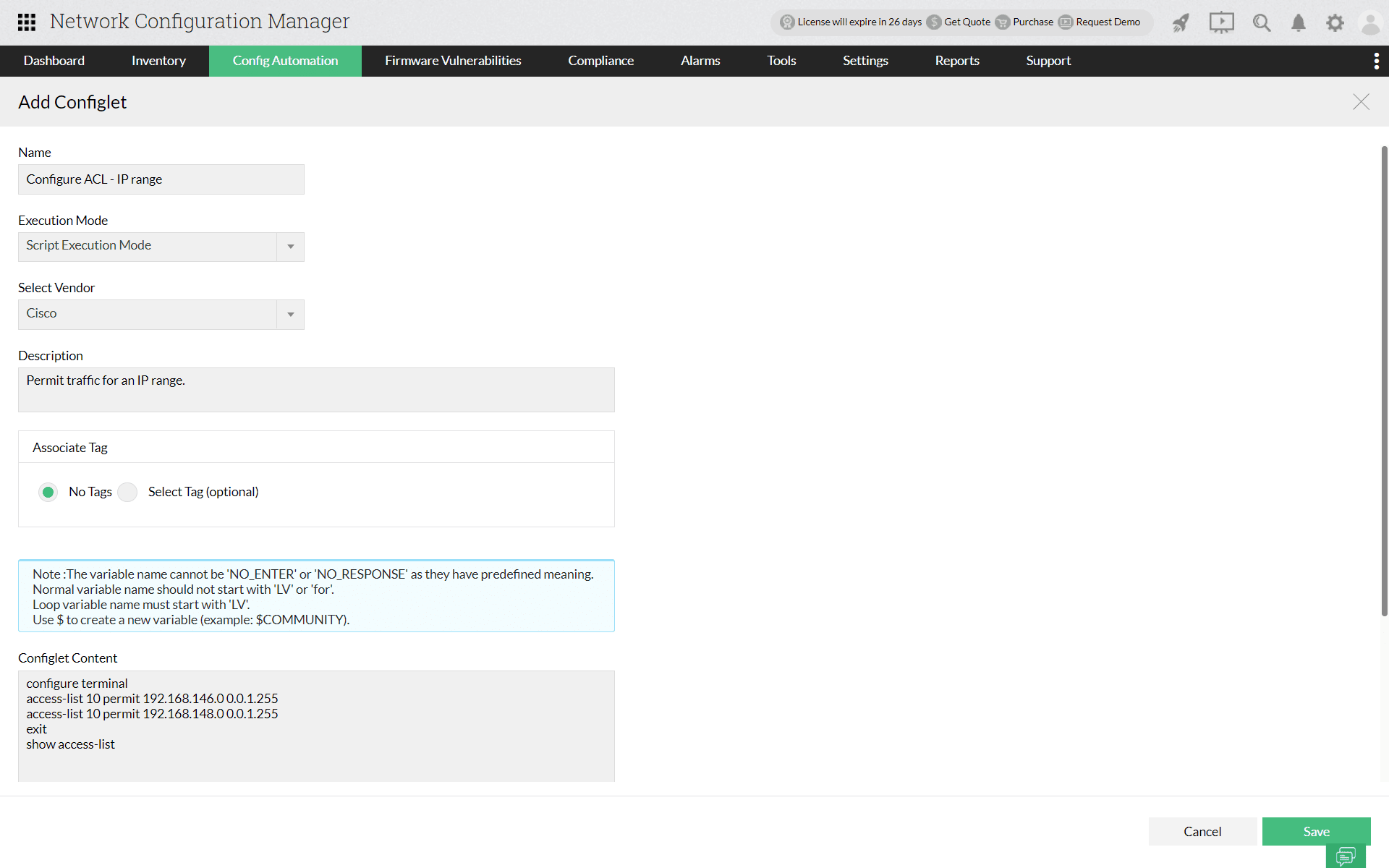

DESPUÉS: Consola de Network Configuration Manager

Network Configuration Manager usa principalmente el modo de ejecución de script para ejecutar los comandos de ACL. Una vez que se ingresan los comandos de ACL en el cuadro “Contenido de configlet”, ese configlet particular se puede ejecutar para varios dispositivos de forma masiva.

Los beneficios de aplicar estos configlets se relacionan con:

Aumentar la seguridad de la red con plantillas de script de configuración.

Solucionar los cuellos de botella en el ancho de banda.

Automatizar las plantillas de scripts de configuración con los modos de transferencia de archivos, ejecución de scripts y modo avanzado.

¿Le gustaría obtener más información de cómo Network Configuration Manager puede ayudar en la gestión de su infraestructura TI? No dude en solicitar una demo gratuita o probar gratis nuestra solución por 30 días.