Lograr el cumplimiento de la GPG 13 aprovechando las funciones de EventLog Analyzer

EventLog Analyzer, una completa herramienta de monitoreo de logs, le ayuda a cumplir con la GPG 13 (Guía de Buenas Prácticas 13). Con su variado conjunto de funciones, EventLog Analyzer se alinea de manera eficiente con los doce controles de monitoreo de protección (PMC) de GPG 13, como la precisión de la hora en los logs, el monitoreo del acceso de los usuarios, el control de los cambios del sistema y el mantenimiento de los logs de auditoría. Ofrece informes predefinidos con cada PMC asignado a diferentes eventos de seguridad.

Más de 10.000 clientes confían en EventLog Analyzer

10.000 clientes

Descubra el enfoque simplificado para el cumplimiento de la GPG 13 con EventLog Analyzer

- Monitoreo de la integridad de los archivos

- Monitoreo de la sesión de usuario

- Respuesta a incidentes

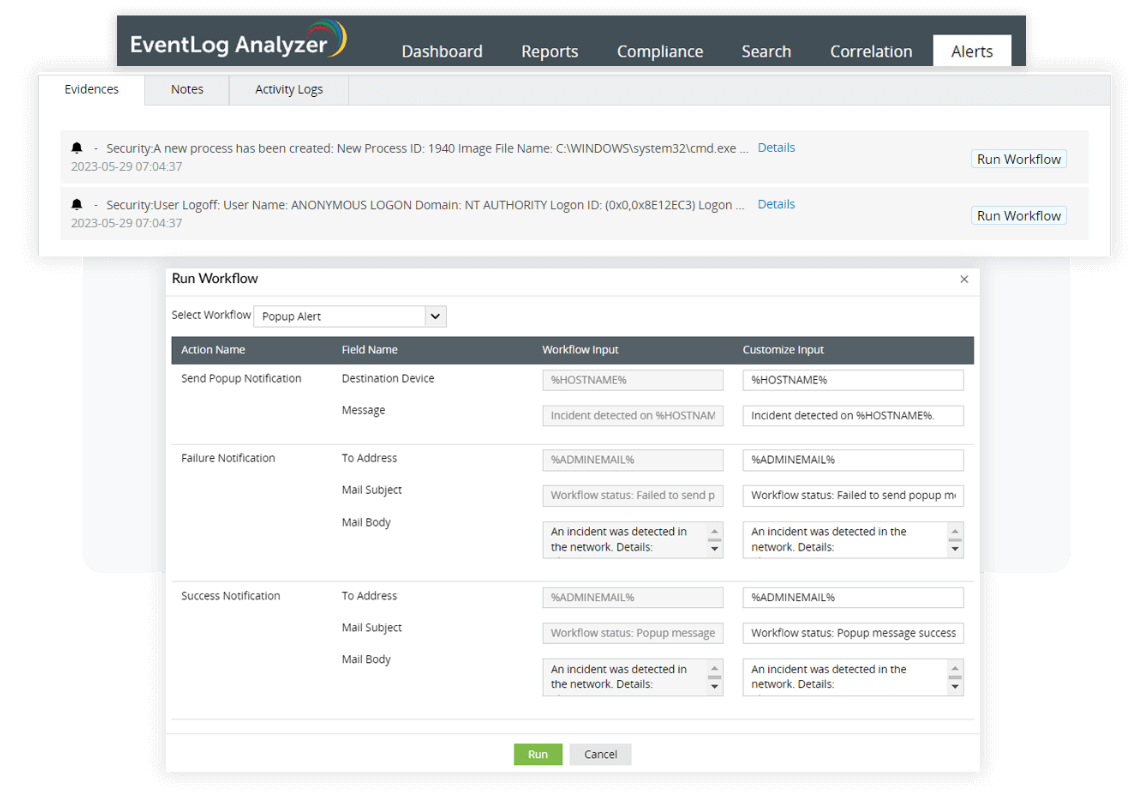

Respuesta a incidentes

EventLog Analyzer ofrece una función de alertas en tiempo real con 500 criterios de alerta predefinidos o la opción de crear perfiles de alerta personalizados adaptados a sus necesidades específicas. Con la ayuda de esta función, las organizaciones pueden ser alertadas de cualquier evento sospechoso mediante el envío de notificaciones a través de correo electrónico o SMS (según PMC 9).

Junto con las alertas en tiempo real, la respuesta automatizada ante incidentes de EventLog Analyzer ayuda a tomar las medidas necesarias para reducir el impacto del ataque justo después de un incidente de seguridad, y antes de que el personal de seguridad alertado examine el incidente con mayor detenimiento. El módulo de respuesta a incidentes cuenta con varios flujos de trabajo integrados, de modo que cuando se activa una alerta de seguridad, los flujos de trabajo se ejecutan automáticamente. Con esta función, las organizaciones pueden ahorrar una gran cantidad de tiempo a la vez que minimizan o eliminan posibles daños.

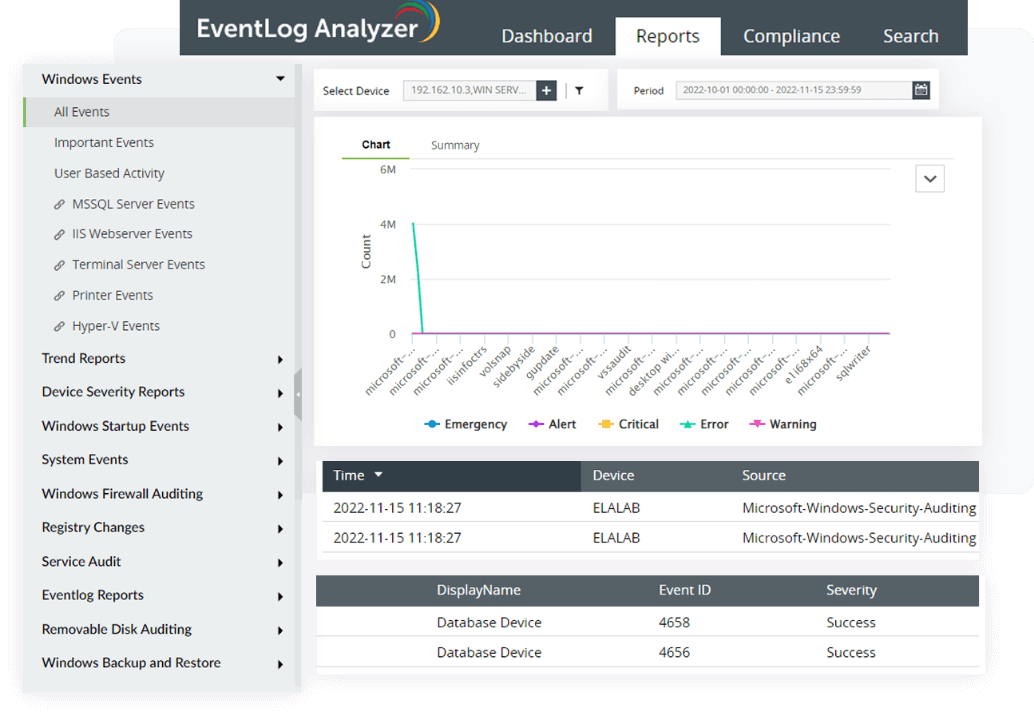

Gestión de logs

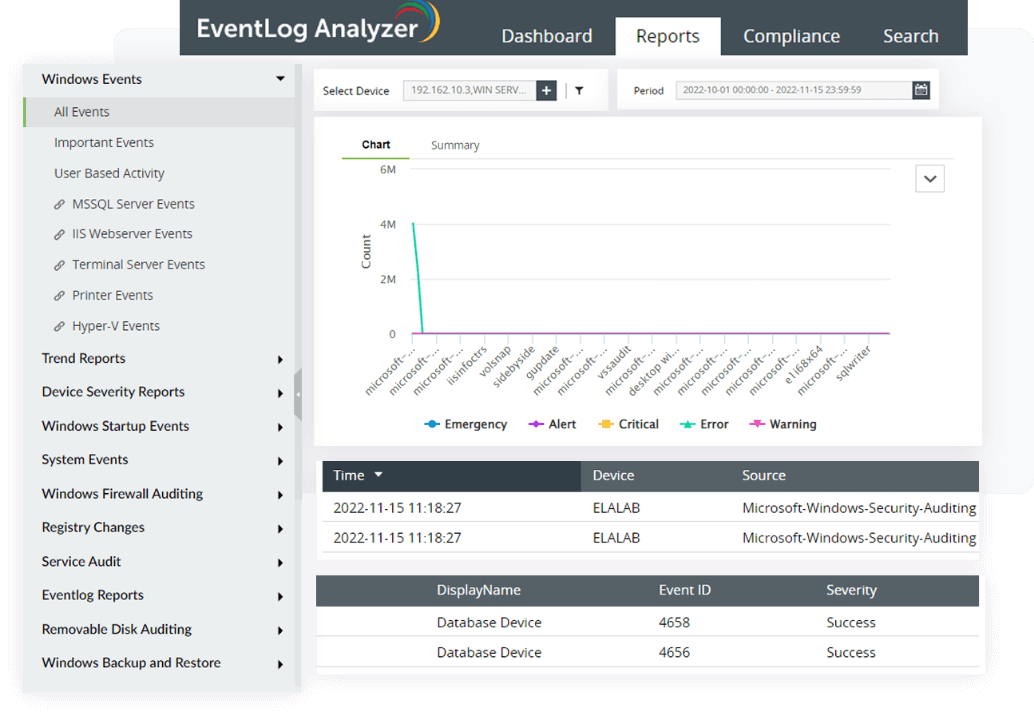

EventLog Analyzer sirve como solución de monitoreo de logs y recopila logs de varias fuentes de logs presentes en ese entorno de red, como sistemas Windows, sistemas Unix/Linux, aplicaciones, bases de datos, firewalls, routers, switches e IDS/IPS. La solución también monitorea dispositivos Windows, estaciones de trabajo, servidores y sistemas operativos para realizar auditorías en profundidad y generar informes que puedan ayudarle a comprender los logs con información de seguridad. Esta función le ayudará a registrar los logs de todas las conexiones de red, lo que le ayudará a cumplir el requisito PMC 6 de la GPG 13.

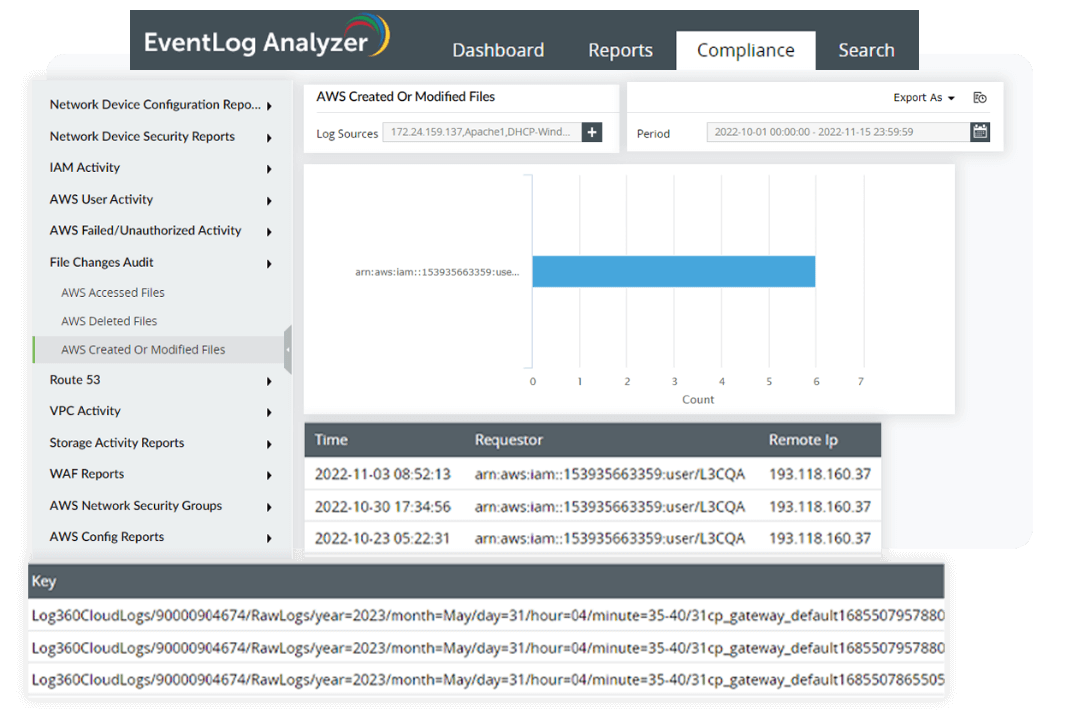

Monitoreo de la integridad de los archivos

El monitoreo de la integridad de los archivos protege los datos de su organización de modificaciones no autorizadas y no deseadas, violaciones de la seguridad y amenazas. Controla cualquier cambio realizado en archivos o carpetas en tiempo real, para detectar rápidamente cualquier incidente de seguridad y generar alertas para la autoridad competente. Entonces podrá examinar el problema y tomar las medidas necesarias para resolverlo. También puede controlar los cambios en los privilegios de seguridad como permisos, propiedad y otros con el módulo FIM para cumplir con el PMC 4.

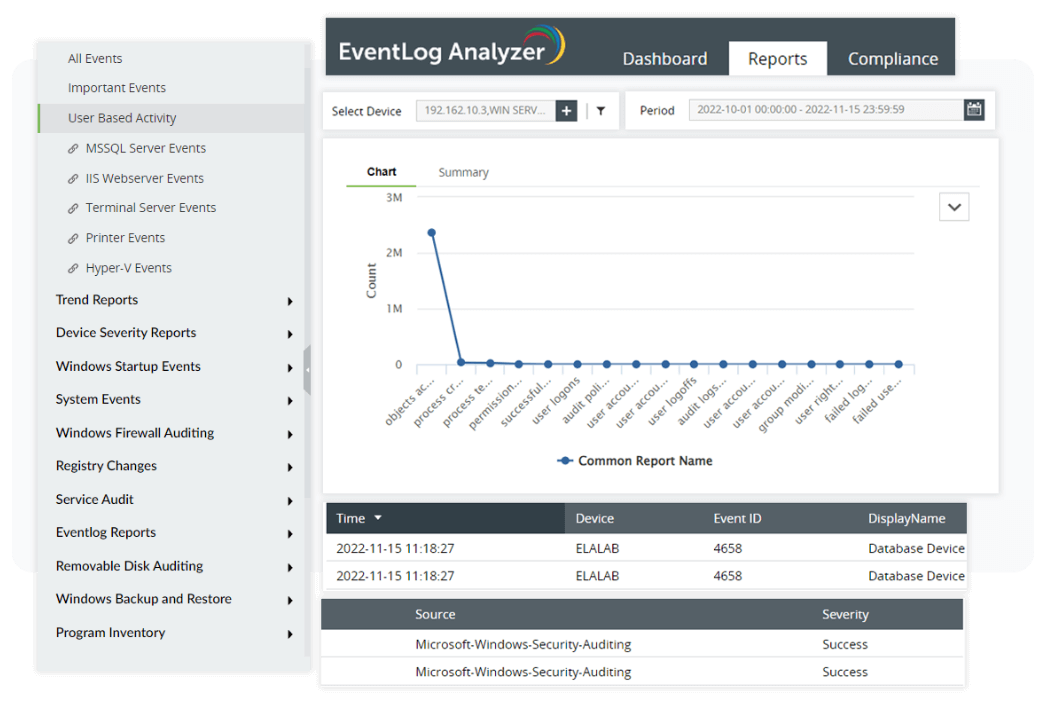

Monitoreo de la sesión de usuario

Es importante monitorear la actividad de los usuarios, ya que las amenazas pueden provenir de usuarios internos o externos. La función de monitoreo de sesiones de usuario de EventLog Analyzer ayuda a detectar cualquier uso indebido de los datos mediante el monitoreo de la actividad del usuario en la red. Realiza un control de las actividades del usuario en tiempo real y también proporciona informes exhaustivos de todas las actividades del usuario como inicios de sesión, cierres de sesión, inicios de sesión fallidos, cambios en la cuenta del usuario, etc. que tuvieron lugar después de que el usuario iniciara sesión. Esta función facilita el registro de las actividades de la sesión del usuario y de la estación de trabajo (según PMC 7), así como la detección de actividades sospechosas en la red interna (según PMC 5).

Gestión de logs

EventLog Analyzer sirve como solución de monitoreo de logs y recopila logs de varias fuentes de logs presentes en ese entorno de red, como sistemas Windows, sistemas Unix/Linux, aplicaciones, bases de datos, firewalls, routers, switches e IDS/IPS. La solución también monitorea dispositivos Windows, estaciones de trabajo, servidores y sistemas operativos para realizar auditorías en profundidad y generar informes que puedan ayudarle a comprender los logs con información de seguridad. Esta función le ayudará a registrar los logs de todas las conexiones de red, lo que le ayudará a cumplir el requisito PMC 6 de la GPG 13.

Soluciones relacionadas ofrecidas por EventLog Analyzer

Monitoreo de usuarios privilegiados

Controle las cuentas de usuarios privilegiados y detecte cualquier evento sospechoso como inicios de sesión no autorizados, fallos en el inicio de sesión, cambios en las cuentas de usuario, cambios en los grupos de usuarios, borrado de logs de auditoría, cambios en la política de auditoría e intentos de acceso en horas no laborables. EventLog Analyzer también proporciona informes que ayudan a identificar el comportamiento del usuario que puede indicar un abuso de privilegios.

Más informaciónAlmacenamiento de logs

Con la ayuda de EventLog Analyzer, almacene todos los logs recopilados y guárdelos automáticamente de forma segura una vez finalizado el periodo de retención. Configurando los detalles del periodo de retención en EventLog Analyzer, puede adherirse a la GPG 13, que especifica que los logs deben conservarse durante al menos seis meses.

Más informaciónAnálisis forense de logs

La función de análisis forense de EventLog Analyzer proporciona a las organizaciones las funciones necesarias para llevar a cabo investigaciones en profundidad de los incidentes de seguridad e identificar las causas raíz.

Más informaciónAuditoría de aplicaciones

Audite todos sus servidores de aplicaciones críticas como Apache, IIS, SQL y otras aplicaciones personalizadas. La herramienta recopila, analiza y correlaciona los logs de cualquier aplicación y proporciona información procesable sobre los eventos de la red.

Más información

| Requisito | Cómo ayuda EventLog Analyzer con el cumplimiento | Informes de EventLog Analyzer |

|---|---|---|

| PMC 1 Marca de tiempo precisa | Evita que nadie manipule las marcas de tiempo de los logs. | ELA garantiza un almacenamiento seguro de los logs para evitar cualquier manipulación. |

| PMC 2 Registro del tráfico comercial que cruza un límite | Registra el tráfico que pasa por los servidores web IIS y Apache en los informes PMC 2. |

|

| PMC 3 Registro de actividades sospechosas en el perímetro | Muestra todas las conexiones que han sido denegadas y los posibles ataques a los dispositivos del perímetro de la red en los informes de PMC 3. |

|

| PMC 4 Registro del estado interno de estaciones de trabajo, servidores o dispositivos | Detecta y registra cualquier actividad sospechosa, incluidos los cambios de configuración, el acceso privilegiado, los reinicios inesperados del sistema y de las aplicaciones, la instalación de software, la inserción y extracción de medios extraíbles y el acceso a archivos confidenciales. |

|

| PMC 5 Registro de actividades sospechosas en la red interna | Registra los cambios de política y ayuda a identificar si un usuario interno está llevando a cabo una actividad maliciosa. |

|

| PMC 6 Registro de conexiones de red | Registra todos los inicios de sesión en Windows, Unix y dispositivos perimetrales de red. |

|

| PMC 7 Registro de la actividad de la sesión de usuarios y estaciones de trabajo | Controla las sesiones completas de los usuarios, desde el inicio hasta el fin de la sesión, incluyendo detalles de su actividad durante la misma. |

|

| PMC 8 Registro del estado de la copia de seguridad de los datos | Registra las copias de seguridad fallidas y los eventos de restauración. |

|

| PMC 9 Alerta cuando se producen eventos críticos | Envía alertas en tiempo real por correo electrónico y SMS cuando se produce alguna actividad anómala en la red. Se puede asignar un programa para que se ejecute cuando se genere una alerta. | La consola de gestión y respuesta a incidentes de ELA alerta a los usuarios cuando se producen eventos críticos. |

| PMC 10 Elaboración de informes sobre el estado del sistema de auditoría | Controla el borrado de todos los logs de seguridad y de eventos. |

|

| PMC 11 Elaboración de informes de gestión depurados y estadísticos | Ofrece una función de elaboración de informes altamente personalizable. Los administradores pueden configurar los informes existentes para adaptarlos a sus necesidades específicas, o pueden crear otros nuevos. | ELA le permite personalizar y programar el informe predefinido existente con el fin de satisfacer los requisitos únicos de la política de seguridad que conciernen a su empresa/industria. |

| PMC 12 Proporcionar un marco jurídico para las actividades de monitoreo de protección | Garantiza que todos los datos se recopilen y analicen para comprobar su validez forense. | ELA le permite recopilar, almacenar, buscar, analizar y correlacionar de forma centralizada los logs generados por equipos obtenidos de sistemas heterogéneos, dispositivos de red y aplicaciones, y genera informes forenses. |

Gestione los logs de forma efectiva y mantenga el cumplimiento de la normativa.

EventLog Analyzer le ayuda a cumplir diversos mandatos normativos auditando, gestionando y analizando los logs.

Preguntas frecuentes

¿Qué es el cumplimiento de la GPG 13?

La Guía de Buenas Prácticas 13 (GPG 13) es un marco con 12 controles de monitoreo de protección (PMC) para todas las organizaciones del Gobierno de Su Majestad. La GPG 13 está definida por el Grupo de Seguridad de las Comunicaciones y la Electrónica (CESG), que es la autoridad británica de garantía de la información. Cuando se trata del acceso de los usuarios a redes y sistemas, la GPG 13 exige a las organizaciones que registren:

- Acceso no autorizado a la aplicación

- Intentos de acceso a información sensible

- Inicios y cierres de sesión exitosos

- Inicios y cierres de sesión no exitosos

- Cambios privilegiados en el sistema (por ejemplo, gestión de cuentas, cambios en las políticas, configuración de dispositivos)

- Conservar los logs durante al menos seis meses.

¿Cómo puede cumplir con la GPG 13?

El cumplimiento de la GPG 13 es crucial para las organizaciones que manejan datos confidenciales y están conectadas a redes gubernamentales, ya que ayuda a proteger la privacidad, evitar violaciones de la seguridad de los datos y mejorar la ciberseguridad en general. Para cumplir con la GPG 13, necesita implementar las 12 PMC de la GPG 13. Puede resultar difícil, especialmente para las organizaciones que se enfrentan a restricciones como recursos limitados o equipos de seguridad de TI pequeños. Sin embargo, es necesario adherirse a la GPG 13 para garantizar la seguridad y la integridad de los sistemas críticos y de la información sensible.

¿Qué es el monitoreo de protección?

El monitoreo de protección implica la práctica de monitorear y analizar activamente los sistemas de equipos, redes y activos digitales para detectar y responder a las amenazas, vulnerabilidades e incidentes de seguridad. El monitoreo de protección es esencial para las organizaciones que manejan datos confidenciales, trabajan con entidades gubernamentales u operan en industrias con estrictos requisitos de seguridad y cumplimiento. Ayuda a las organizaciones a identificar los puntos débiles de la seguridad, detectar los accesos no autorizados y responder efectivamente a los incidentes de seguridad, reduciendo el impacto potencial de las violaciones de la seguridad y minimizando el tiempo de inactividad.

¿Quién debe cumplir con la GPG 13?

Aunque las directivas reguladoras de la GPG 13 se dirigen principalmente a los departamentos y organismos del Gobierno de Su Majestad (HMG), los proveedores de servicios también pueden verse obligados a cumplirlas. También se espera que los proveedores de servicios que tienen acceso a datos gubernamentales cumplan las obligaciones estipuladas.