- Home

- NOTICIAS DE MICROSOFT 365

- La herramienta que habilita UNK_SneakyStrike: TeamFiltration

- Una profundización en cómo UNK_SneakyStrike vulnera sus defensas

- Las tácticas y patrones detrás de UNK_SneakyStrike

- Identificar UNK_SneakyStrike en su inquilino de Microsoft 365

- Proteger sus inquilinos contra UNK_SneakyStrike

- Cómo M365 Manager Plus responde a UNK_SneakyStrike

El 11 de junio de 2025, los investigadores de ciberseguridad identificaron UNK_SneakyStrike, un ataque de pulverización de contraseñas que ya ha puesto en peligro más de 80.000 cuentas de Entra ID en 100 inquilinos de todo el mundo. Desde diciembre de 2024, el ataque sigue operando bajo el radar. Si su organización utiliza Microsoft 365, es crucial que comprenda cómo se mueve esta amenaza y la detecte antes de que llegue a su inquilino de Entra ID. Siga leyendo para saber cómo puede protegerse contra esta amenaza de forma eficiente.

La herramienta que habilita UNK_SneakyStrike: TeamFiltration

El autor detrás de UNK_SneakyStrike sigue siendo desconocido. Pero los investigadores han encontrado una pista clara: el uso consistente de una única herramienta de código abierto construida originalmente para los equipos rojos — TeamFiltration.

Aunque originalmente se desarrolló como una herramienta legítima para pruebas de penetración, TeamFiltration se ha convertido en un arma capaz de colapsar organizaciones si cae en las manos equivocadas. Esta herramienta de código abierto, diseñada para ayudar a evaluar las vulnerabilidades de los entornos en nube, ahora es utilizada por los atacantes para explotar esos mismos entornos.

TeamFiltration se destaca en la automatización de varios vectores de ataque dentro de entornos de Microsoft 365, incluyendo la enumeración de cuentas para encontrar usuarios vulnerables, la pulverización de contraseñas para probar contraseñas comunes en varias cuentas, la exfiltración de datos para robar contenido de aplicaciones de Microsoft 365 y las puertas traseras persistentes para conservar el acceso incluso después de la detección.

Su naturaleza de código abierto significa que es de libre acceso, lo que facilita a los atacantes expertos adaptarlo e implementarlo como mejor les parezca. Y en todos los inquilinos afectados observados hasta ahora, TeamFiltration sigue siendo el subproceso común, lo que sugiere que es un ataque repetible y deliberado. Pero, ¿cómo actúa ese ataque una vez que comienza?

Una profundización en cómo UNK_SneakyStrike vulnera sus defensas

El ataque UNK_SneakyStrike se basa en explotar sutiles errores de configuración y brechas de seguridad en las directivas que se pasan por alto dentro de los entornos de Microsoft 365. Incluso con el acceso condicional estándar de Microsoft 365, sus usuarios no están totalmente protegidos, ya que las autenticaciones heredadas, la falta de conformidad de los dispositivos, la exención de cuentas "en caso de emergencia" y los tokens de actualización de larga duración son excepciones que el exploit podría utilizar para infiltrarse. Lo que hace que este ataque sea especialmente peligroso es su capacidad para imitar el comportamiento normal de los usuarios, eludiendo las defensas en las que confían la mayoría de los equipos sin generar sospechas. Aquí hay un desglose paso a paso del flujo del ataque.

1. Identificación de cuentas débiles

El atacante comienza seleccionando un inquilino de Microsoft 365 e iniciando un reconocimiento para identificar los puntos débiles. Incluso con las directivas de acceso condicional en vigor, a menudo existen vulnerabilidades como aplicaciones no monitoreadas, rangos de IP mal configurados, dispositivos no conformes o restricciones incompletas basadas en la ubicación.

2. Implementación de la pulverización de contraseñas a través de las regiones de AWS

Utilizando TeamFiltration, el atacante lanza intentos distribuidos de pulverización de contraseñas desde múltiples instancias de AWS. Este enfoque rota las solicitudes a través de varias regiones de AWS, enmascarando el volumen y el origen de los intentos de inicio de sesión, eludiendo así la detección estándar de anomalías.

3. Recolección del token de actualización familiar

Tras un inicio de sesión correcto en una única cuenta, los atacantes extraen un Token de actualización familiar, una potente credencial de acceso que permite mantener la sesión abierta en las aplicaciones de Microsoft 365 vinculadas bajo la misma familia. Este token permite saltar de una aplicación a otra de manera eficiente sin necesidad de repetir la autenticación.

4. Exfiltración de datos

Luego de obtener acceso a las aplicaciones principales del inquilino, el atacante lanza una exfiltración de datos selectiva para desviar archivos e información de varias aplicaciones de Microsoft 365 como Microsoft Outlook, Microsoft Teams, SharePoint Online y OneDrive for Business. Lo que hace que este paso a menudo se pase por alto es que TeamFiltration aprovecha las API legítimas de Microsoft Graph y de la nube, lo que significa que las actividades se mezclan perfectamente con el comportamiento habitual de los usuarios.

5. Uso de una cuenta secundaria para camuflarse

Para engañar aún más a las herramientas de detección, el atacante utiliza una cuenta señuelo de Microsoft 365 (normalmente con una licencia de Microsoft 365 Business Basic). Esta cuenta secundaria absorbe la mayor parte de la actividad relacionada con el riesgo, haciendo que parezca un usuario más de la empresa en lugar de un actor hostil.

6. Acceso persistente a través del exploit de OneDrive

El golpe final es la instalación de una puerta trasera. Los archivos maliciosos se suben al OneDrive de la víctima y luego se utilizan para reemplazar los archivos originales en los dispositivos sincronizados. Estos archivos, a menudo habilitados para macros o repletos de malware, restablecen el acceso de los atacantes si se interrumpe e incluso pueden iniciar el movimiento lateral a través de los dispositivos. El atacante puede utilizar estas puertas traseras incluso después de que UNK_SneakyStrike sea parcheado.

Las tácticas y patrones detrás de UNK_SneakyStrike

A diferencia de los intentos oportunistas o aleatorios de pulverización de contraseñas, el ataque UNK_SneakyStrike sigue una frecuencia deliberada y metódica que revela la planificación estratégica del atacante.

Línea de tiempo y picos de actividad

Las primeras señales de actividad de UNK_SneakyStrike se remontan a diciembre de 2024, cuando empezaron a aparecer intentos esporádicos de acceso en un puñado de inquilinos. El ataque alcanzó su punto álgido en enero de 2025, con un pico registrado de 16.500 usuarios atacados en un solo día. Este escalamiento marcó la fase más agresiva del ataque. Los ataques continúan al día de hoy, 18 de junio de 2025.

Comportamiento observado y frecuencia de los ataques

El ataque UNK_SneakyStrike opera en ráfagas de actividad de alta intensidad, seguidas de largos periodos de inactividad. El día del intento, el atacante inicia una ráfaga de intentos de pulverización de contraseñas que se centran en un grupo seleccionado de usuarios. Estas ráfagas son de gran volumen pero corta duración, y están diseñadas para evitar ventanas de detección prolongadas en los sistemas de monitoreo.

Tras una ráfaga, el ataque suele permanecer en silencio durante cuatro o cinco días, probablemente para minimizar el riesgo de detección y analizar el resultado de los intentos anteriores. Esta estrategia ayuda a reducir las anomalías en los logs de entrada que, de otro modo, los equipos de seguridad podrían detectar.

Escalamiento específico del inquilino

En entornos más pequeños, el atacante suele dirigirse a todos los usuarios simultáneamente, confiando en la probabilidad de que algunas cuentas carezcan de protección suficiente debido a la supervisión administrativa limitada.

En las organizaciones más grandes, la atención se desplaza hacia los usuarios con configuraciones de Acceso Condicional más débiles, a menudo aquellos excluidos de las directivas estrictas debido a roles heredados, incumplimiento de dispositivos o necesidades de integración de terceros.

Identificar UNK_SneakyStrike en su inquilino de Microsoft 365

La detección temprana es esencial para mitigar los daños de UNK_SneakyStrike. A pesar de su enfoque sigiloso, el ataque deja tras de sí una serie de trazas sutiles pero identificables en todo su entorno de Microsoft 365. Al monitorear activamente estos indicadores de compromiso, los administradores pueden detectar actividades sospechosas antes de que se produzca una brecha a gran escala. Aparte de las ráfagas de intentos de acceso, hay otros factores que lo diferencian de los comportamientos generales de sus usuarios.

Uso de ID de clientes conocidos

Este ataque utilizó ID de clientes procedentes de la familia de identificadores de clientes (FOCI) de Secureworks. Aunque se actualizaron en una fecha tan reciente como marzo de 2025, y el actor de la amenaza es consciente de que se supervisan estas identificaciones, aún podrían resultar útiles. Si alguna de estas identificaciones aparece en los logs de actividad de sus inquilinos, es un indicio seguro de que se ha producido un intento de intrusión. Las herramientas de seguridad como ManageEngine M365 Manager Plus le ayudan a supervisar la actividad de los usuarios vinculada a ID de clientes específicos.

Hilo específico del agente de usuario

El atacante se basa en este hilo de agente de usuario, el cual, ha sido vinculado a múltiples ataques bajo el nombre de UNK_SneakyStrike.

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, como Gecko) Teams/1.3.00.30866 Chrome/80.0.3987.165 Electron/8.5.1 Safari/537.36

Puede configurar alertas en Azure Monitor o en herramientas administrativas como M365 Manager Plus para recibir notificaciones de actividades sospechosas con este agente..

Direcciones IP vinculadas a ataques anteriores

Al 18 de junio de 2025, varias direcciones IP han sido vinculadas a la actividad de UNK_SneakyStrike. Estas se asocian en gran medida con la infraestructura alojada en AWS utilizada para la distribución de ataques.

- 44.220.31.157

- 44.206.7.122

- 3.255.18.223

- 44.206.7.134

- 44.212.180.197

- 3.238.215.143

- 44.210.66.100

- 3.216.140.96

- 44.210.64.196

- 44.218.97.232

Si no tiene ninguna dependencia de AWS, puede bloquear estas IP en su lista de bloqueo de acceso condicional para evitar repetidos intentos de exploit.

Anomalías de geolocalización

Las investigaciones sobre el ataque revelan que la mayoría de los inicios de sesión se han rastreado hasta los centros de datos de AWS, predominantemente desde estas ubicaciones: El 42% de los ataques surgieron en Estados Unidos, el 11% en Irlanda y el 8% en Gran Bretaña.

Puede supervisar las actividades de inicio de sesión desde estas ubicaciones específicamente y hacer un seguimiento de las mismas como medida de precaución.

Proteger sus inquilinos contra UNK_SneakyStrike

Responder a un ataque avanzado como UNK_SneakyStrike requiere algo más que una configuración básica: las organizaciones deben adoptar defensas proactivas por capas para neutralizar sus puntos de entrada y mecanismos de persistencia. Estas son algunas de las medidas que puede tomar para proteger a su inquilino de Microsoft 365 frente a este ataque.

Aplicar la MFA para todas las cuentas de usuario de Microsoft 365

La MFA sigue siendo una de las defensas más efectivas contra los ataques basados en contraseñas. Asegúrese de que la MFA está activada para todas las cuentas de usuario, especialmente las que tienen privilegios elevados o acceso a datos confidenciales. Puede configurar la MFA para sus usuarios con ajustes de seguridad predeterminados, MFA por usuario, o utilizando directivas de acceso condicional.

Reforzar las directivas de acceso condicional

UNK_SneakyStrike aprovecha las brechas de seguridad en entornos de Acceso Condicional mal configurados o incompletos. Para evitarlo:

- Evite las reglas de "permitir" que tienen excepciones demasiado amplias.

- Restrinja el acceso basándose en estados de dispositivos compatibles, filtrado de ubicaciones IP y controles específicos de aplicaciones.

- Aplique controles más estrictos para los protocolos heredados o las aplicaciones de terceros no monitoreadas.

Audite periódicamente sus directivas de acceso condicional para identificar brechas de seguridad, especialmente en torno a los usuarios excluidos o los dispositivos no gestionados.

Bloquear direcciones IP maliciosas

Las direcciones IP conocidas utilizadas por el ataque se pueden bloquear en el nivel de acceso condicional o mediante configuraciones de firewalls. Este paso reduce la probabilidad de un acceso continuado por parte de los actores maliciosos conocidos.

Monitorear los agentes de usuario específicos de TeamFiltration

Establezca reglas de detección o alertas para identificar cualquier tráfico que imite el perfil del agente de usuario de TeamFiltration que aparece en la lista. Rara vez se utiliza en flujos de trabajo legítimos y puede servir como disparador fiable para la investigación de amenazas.

Aunque Microsoft Azure Monitor puede ayudar a monitorear y generar alertas, requiere licencias adicionales y es complejo de configurar. Dado el ritmo al que opera UNK_SneakyStrike, confiar únicamente en esta herramienta podría ralentizar su respuesta ante incidentes. Lo que necesita es una única solución de administración de Microsoft 365 que agrupe todo esto, y más, en un paquete intuitivo y económico. Y esa solución es ManageEngine M365 Manager Plus.

Cómo M365 Manager Plus responde a UNK_SneakyStrike

M365 Manager Plus es una solución integral de administración y seguridad para Microsoft 365 que se utiliza para elaborar informes, gestionar, monitorear, auditar y crear alertas para actividades críticas en sus entornos de Microsoft 365.

A continuación, le mostramos cómo puede utilizar M365 Manager Plus para identificar y protegerse contra los impactos de brechas como UNK_SneakyStrike:

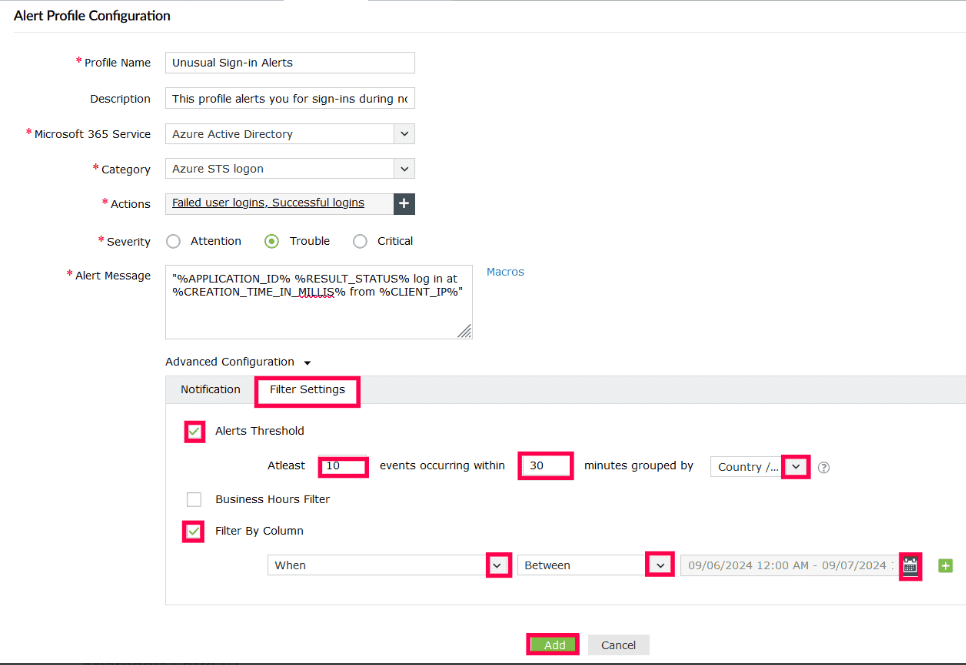

Crear perfiles de alerta para una detección temprana

M365 Manager Plus le permite configurar perfiles de alerta personalizados con base en indicadores conocidos de peligro, como:

- Direcciones IP sospechosas

- Agentes de usuario específicos (por ejemplo, los utilizados por TeamFiltration)

- Anomalías geográficas

- ID de clientes vinculadas a la lista de FOCI

Puede configurar estas alertas para que se activen si algún usuario no logra iniciar sesión tras un número determinado de intentos en un periodo de tiempo específico, o si se realizan intentos de inicio de sesión fuera de un periodo de tiempo específico.

Estas alertas ayudan a identificar comportamientos anómalos mucho antes de que se produzca un daño real, dando a los administradores una ventana de tiempo crucial para evaluar y tomar medidas.

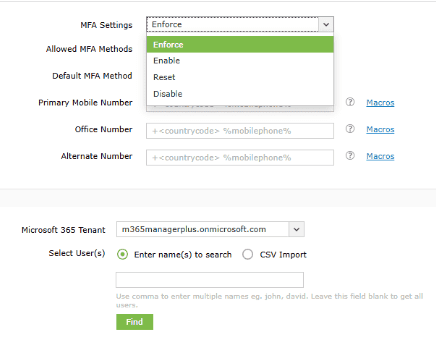

Aplicar la MFA de forma masiva a todos los usuarios de Microsoft 365

Con M365 Manager Plus, puede aplicar directivas de MFA a varios usuarios a la vez. Puede:

- Seleccionar los usuarios objetivo directamente desde los informes

- Elegir los métodos de autenticación permitidos

- Establecer métodos predeterminados o aprobados para que los usuarios puedan elegir

Esto permite aplicar la MFA de manera rápida, centralizada y escalable en toda la organización.

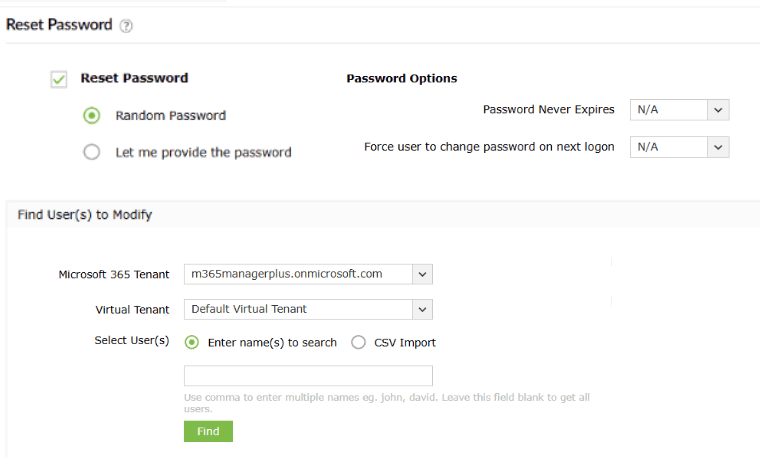

Restablecer las contraseñas y revocar los tokens de los usuarios afectados

Si se sospecha o se confirma una infracción, puede proteger a los usuarios afectados con un flujo sencillo.

- Exporte la lista de usuarios afectados como CSV desde los perfiles de alerta.

- Restablezca todas sus contraseñas en una sola operación

- Revoque los tokens de acceso para forzar el cierre de sesión y evitar que sigan afectando.

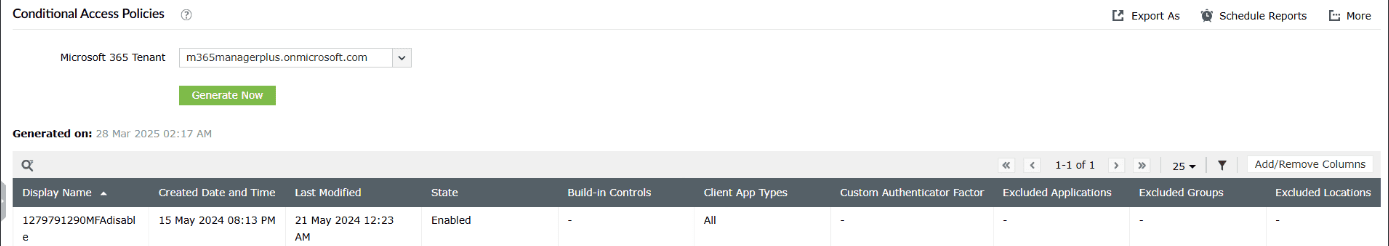

Visión unificada de las directivas de acceso condicional

Uno de los mayores retos durante un incidente es identificar las directivas de Acceso Condicional mal configuradas. M365 Manager Plus proporciona un dashboard consolidado en el que puede revisar todas las directivas de acceso condicional en un solo lugar y detectar excepciones o reglas demasiado permisivas desde una única pantalla, en lugar de comprobar una directiva a la vez.

Descargue la prueba gratis por 30 días de M365 Manager Plus para ver estas funciones en acción por sí mismo y explorar las demás funciones que ofrece esta herramienta. Contáctenos para obtener una demostración personalizada y gratuita sobre cómo configurar estas funciones para proteger su entorno de Microsoft 365.