-

Met systeemeigen AD-controle

-

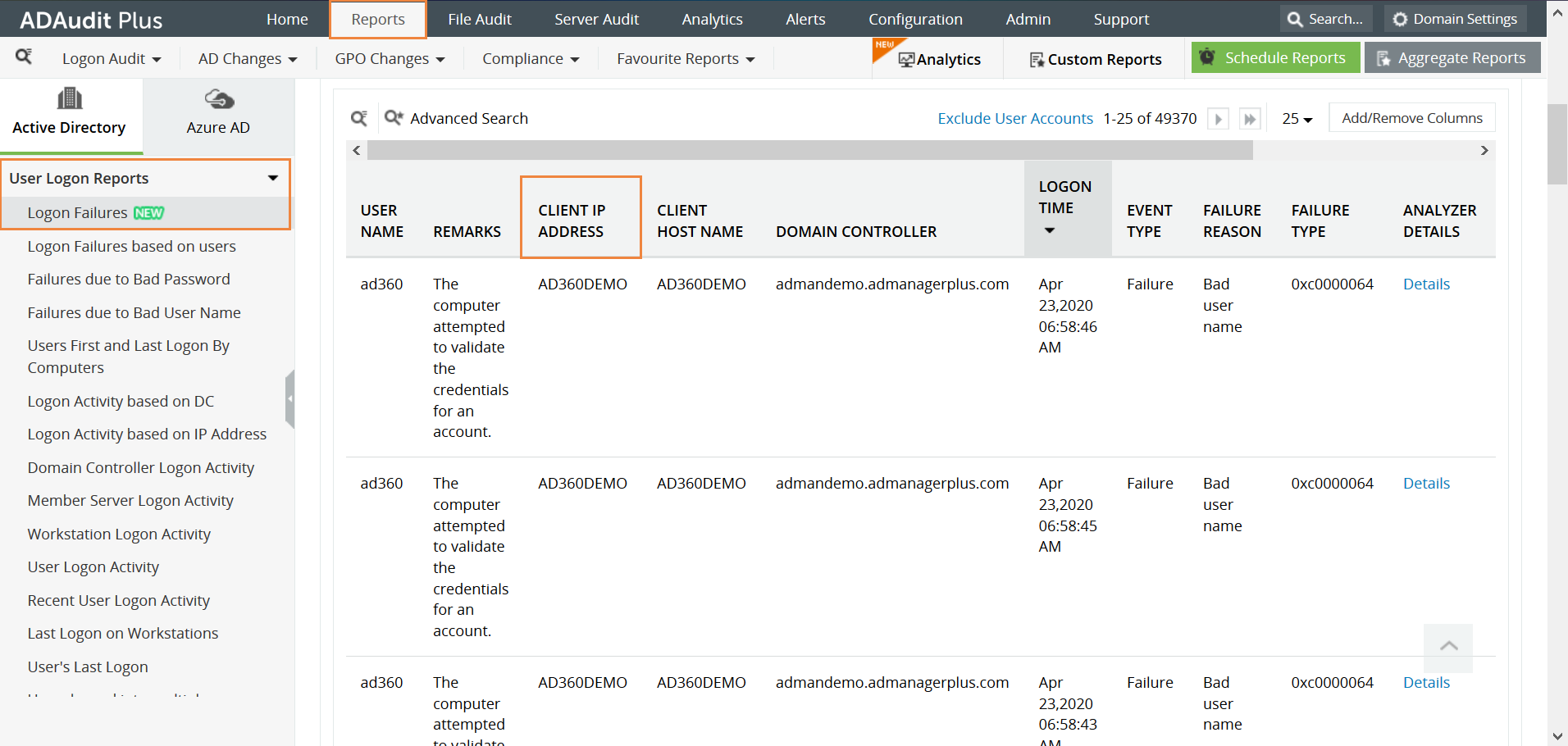

Met ADAudit Plus

Dit is hoe ADAudit Plus u kan helpen om de bron van mislukte aanmeldingspogingen te vinden

-

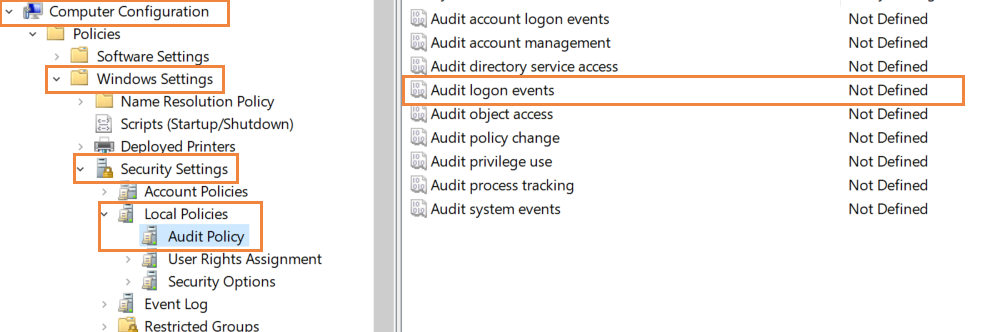

Stap 1: Schakel 'Aanmeldingsbeleid controleren' in Active Directory in.

-

Stap 2: Start ADAudit Plus

-

Vind het Rapporten tabblad en navigeer naar Aanmeldingsrapporten voor gebruikers en klik op Aanmeldingsfouten.

Dit genereert een gedetailleerd rapport met het IP-adres, de aanmeldingstijd, de domeincontroller en de reden voor de mislukte aanmelding. Aan de hand van dit rapport kan de beheerder bepalen of de mislukte aanmelding als een beveiligingsrisico moet worden beschouwd.

U kunt de bron van mislukte aanmeldingspogingen in systeemeigen AD als volgt vinden.

-

Stap 1: Schakel het beleid 'Aanmeldingsgebeurtenissen audit' in

-

Open 'Serverbeheer' op uw Windows server

-

Selecteer onder 'Beheren' de optie 'Groepsbeleidsbeheer' en start de 'console Groepsbeleidbeheer'.

-

Navigeer naar Forest > Domein > Uw domein > Domeincontrollers.

-

Maak een nieuw groepsbeleidsobject of u kunt een bestaand groepsbeleidsobject bewerken.

-

In de groepsbeleid editor navigeert u naar Computerconfiguratie > Windows instellingen > Beveiligingsinstellingen > Lokaal beleid > Controlebeleid.

-

Selecteer in Controlebeleid de optie 'Aanmeldingsgebeurtenissen audit' en schakel deze in voor 'mislukt'.

-

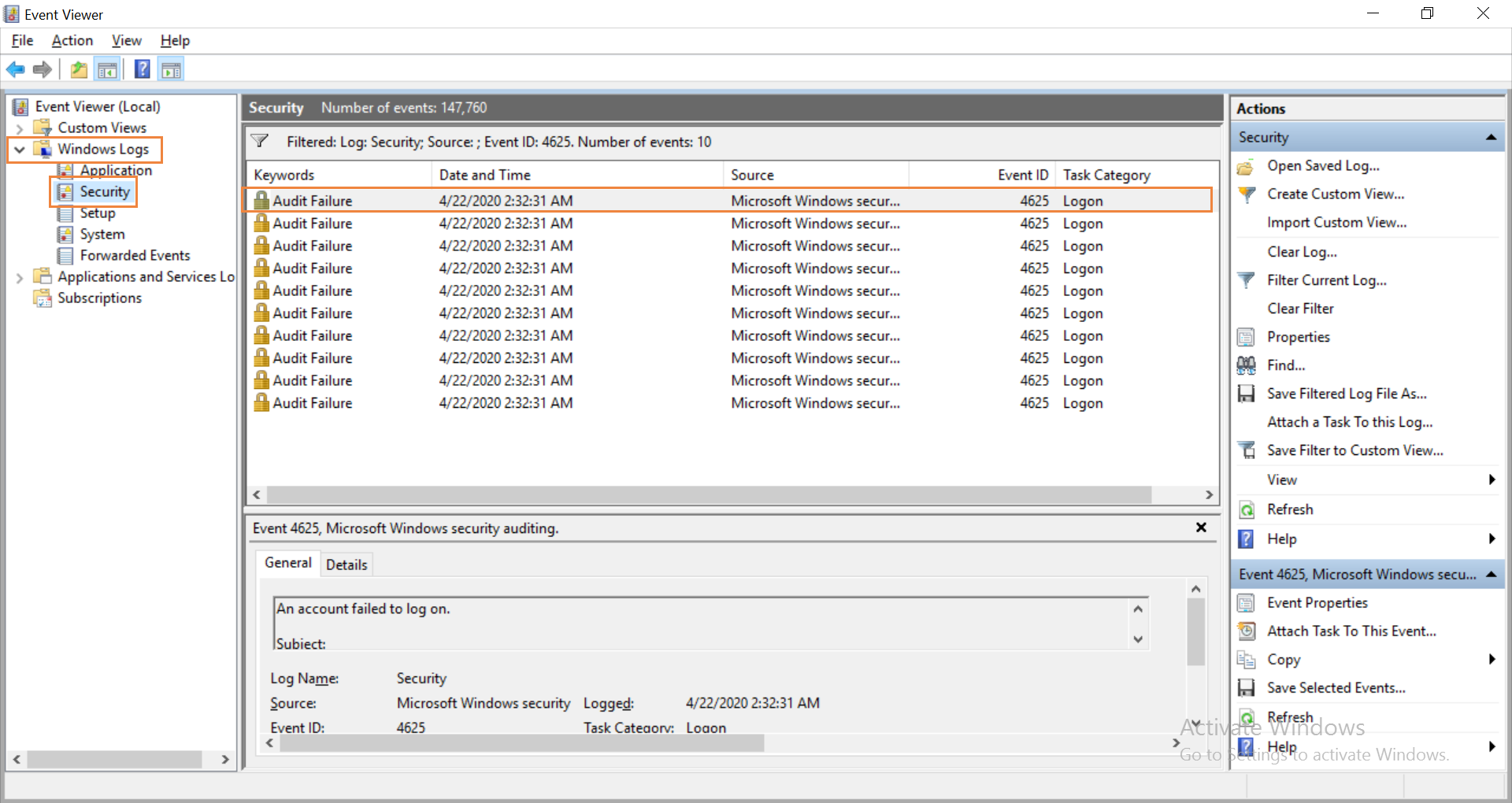

Stap 2: Gebruik Logboeken om de bron van mislukte aanmeldingsgebeurtenissen te vinden

Het logboek registreert nu een gebeurtenis zodra er een mislukte aanmeldingspoging in het domein plaatsvindt. Zoek naar gebeurtenis-ID 4625 die wordt geactiveerd wanneer een mislukte aanmelding wordt geregistreerd.

Open Logboeken in Active Directory en navigeer naar Windows logboeken> Beveiliging. In het middelste venster worden alle gebeurtenissen weergegeven die zijn ingesteld voor de audit. U moet de geregistreerde gebeurtenissen doorlopen om te zoeken naar mislukte aanmeldingspogingen. Zodra u ze hebt gevonden, kunt u met de rechtermuisknop op de gebeurtenis klikken en gebeurtenis eigenschappen selecteren voor meer details. In het venster dat wordt geopend, vindt u het IP-adres van het apparaat waarmee u zich probeert aan te melden.

Wordt systeemeigen audit een beetje te veel?

Vereenvoudig Active Directory audit en -rapportage met ADAudit Plus.

Ontvang uw gratis proefversie 30 dagen volledig functionele proefperiode