-

Met systeemeigen AD-controle

-

Met ADAudit Plus

-

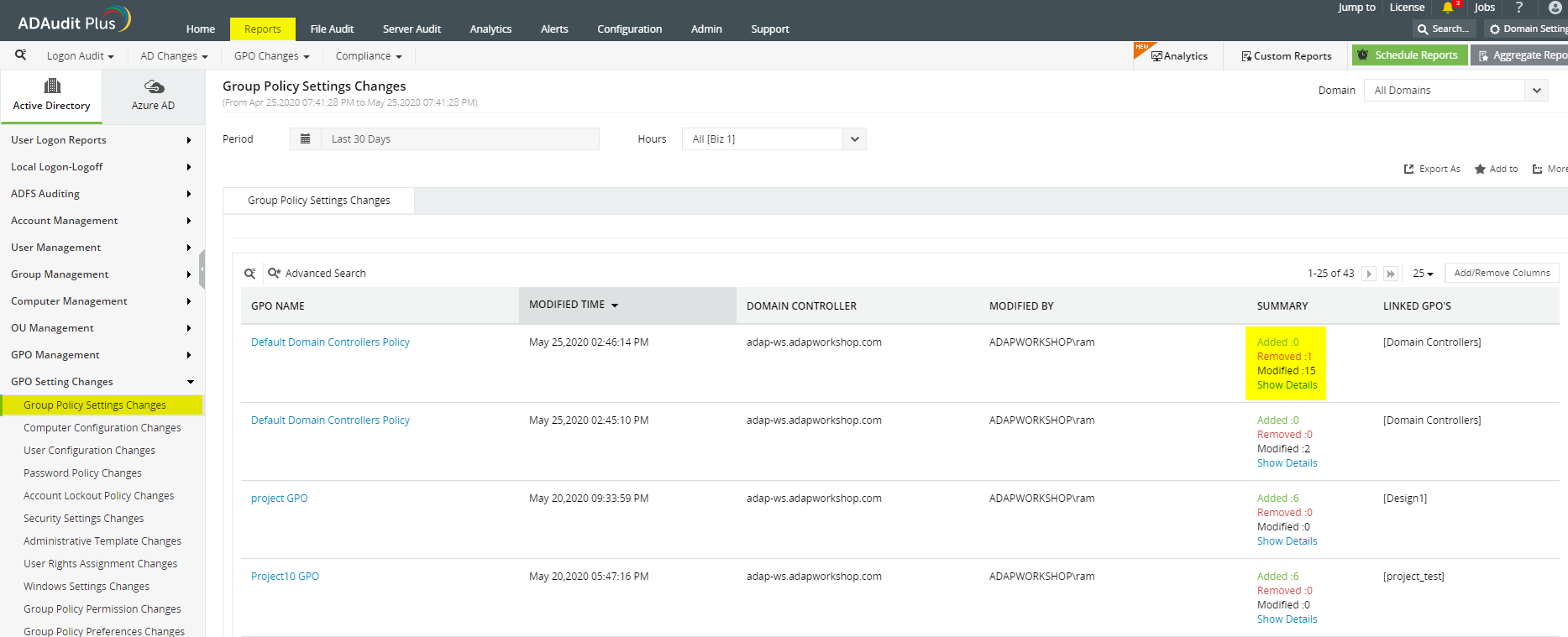

ADAudit Plus gebruiken om wijzigingen in het groepsbeleid te controleren

-

Log in op de webconsole van ADAudit Plus

-

Navigeer naar Rapporten -> Wijzigingen in GPO-instellingen

-

U ziet verschillende kant-en-klare rapporten die wijzigingen in het groepsbeleid in realtime bijhouden. U hebt bijvoorbeeld het rapport Wijzigingen in instellingen voor groepsbeleid.

In dit rapport kunt u informatie vinden over de naam van de GPO die is gewijzigd, de wijzigingstijd en door wie het is gewijzigd. U kunt ook gedetailleerde details krijgen door te klikken op Details weergeven onder Overzicht.

Het is voor informatietechnologie beheerders belangrijk om alle wijzigingen in het Groepsbeleid te controleren, aangezien hiermee de werkomgeving van alle Active Directory(AD)-objecten, inclusief gebruikers en computers, wordt beheerd. Groepsbeleid definieert hoe verschillende systemen, gebruikers en andere AD-objecten met elkaar omgaan. Een verzameling groepsbeleidsconfiguraties die door een informatietechnologie beheerder zijn ingesteld, wordt een groepsbeleidsobject (GPO) genoemd.

Aanvallers die een AD-omgeving willen compromitteren, zouden GPO's als doelwit kunnen stellen en kunnen proberen schadelijke wijzigingen aan te brengen. Door wijzigingen in groepsbeleidsobjecten te controleren, weet een beheerder precies welke wijziging is aangebracht, wanneer deze is aangebracht, wie de wijziging heeft aangebracht en waar de wijziging is aangebracht. Dit zal de beveiliging van de AD-omgeving versterken en de beheerder ook in staat stellen om ongeoorloofde wijzigingen ongedaan te maken.

Als informatietechnologie beheerders wijzigingen in Groepsbeleid willen controleren, moeten ze eerst de controle van DS-objecten, Groepsbeleid-containerobjecten en de SYSVOL-map inschakelen.

-

Controle van DS-objecten inschakelen

Start Serverbeheer in uw Windows Server besturingssysteem.

-

Navigeer naar Hulpprogramma's -> Groepsbeleidsbeheer.

-

Ga naar Domeinen -> Domeincontrollers.

-

Voer één van de volgende twee acties uit:

- Klik met de rechtermuisknop op Standaard domeincontrollersbeleid en klik vervolgens op Bewerken om de Groepsbeleidsbeheer-editor te starten of

- Maak een nieuw groepsbeleidsobject.

-

Navigeer naar Computerconfiguratie -> Beleid -> Windows instellingen -> Beveiligingsinstellingen -> Geavanceerde configuratie van auditbeleid -> Auditbeleid -> DS Access.

-

Schakel zowel 'geslaagde' als 'mislukte' controle in voor elk van de Gedetailleerde audit van replicatie van adreslijstservice, Audit van toegang tot adreslijstservice, Audit van wijzigingen van adreslijstservice en Audit van replicatie van adreslijstservice.

-

Ga nu naar Geavanceerde configuratie van auditbeleid > Auditbeleid > Objecttoegang.

-

Schakel zowel 'geslaagde' als 'mislukte' controle in voor alle 14 subcategorieën van gebeurtenistypen.

-

Hoe kunt u de audit voor groepsbeleidscontainerobjecten inschakelen

-

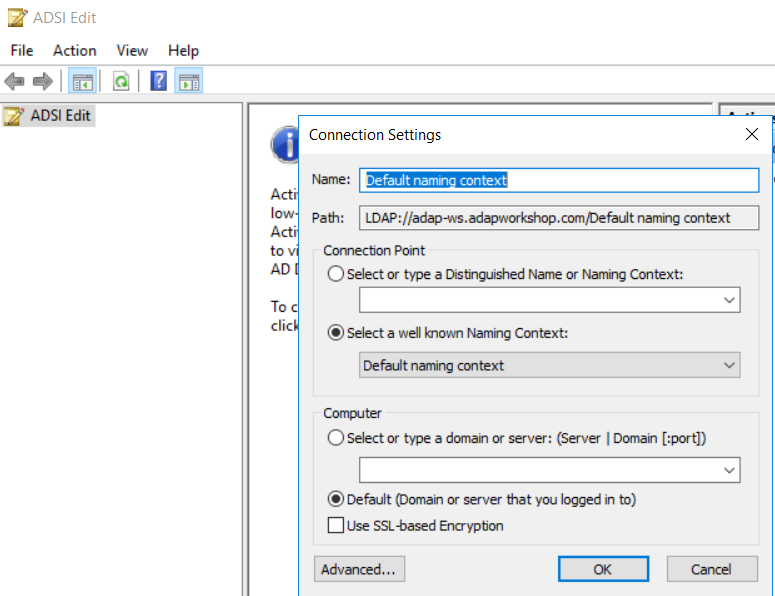

Navigeer naar Serverbeheer -> Hulpprogramma's -> ADSI bewerken.

-

Klik in het linkerdeelvenster met de rechtermuisknop op ADSI bewerken en selecteer 'Verbinden met' om de verbindingsinstellingen te openen. U zult merken dat het pad naar uw domeincontroller wijst.

-

Klik op OK om te verbinden.

-

Open de standaard naamgevingscontext.

-

Navigeer naar DC = Domein -> DC = com -> CN=Systeem -> CN=Beleid.

-

Klik met de rechtermuisknop op CN=Beleid en ga naar Eigenschappen.

-

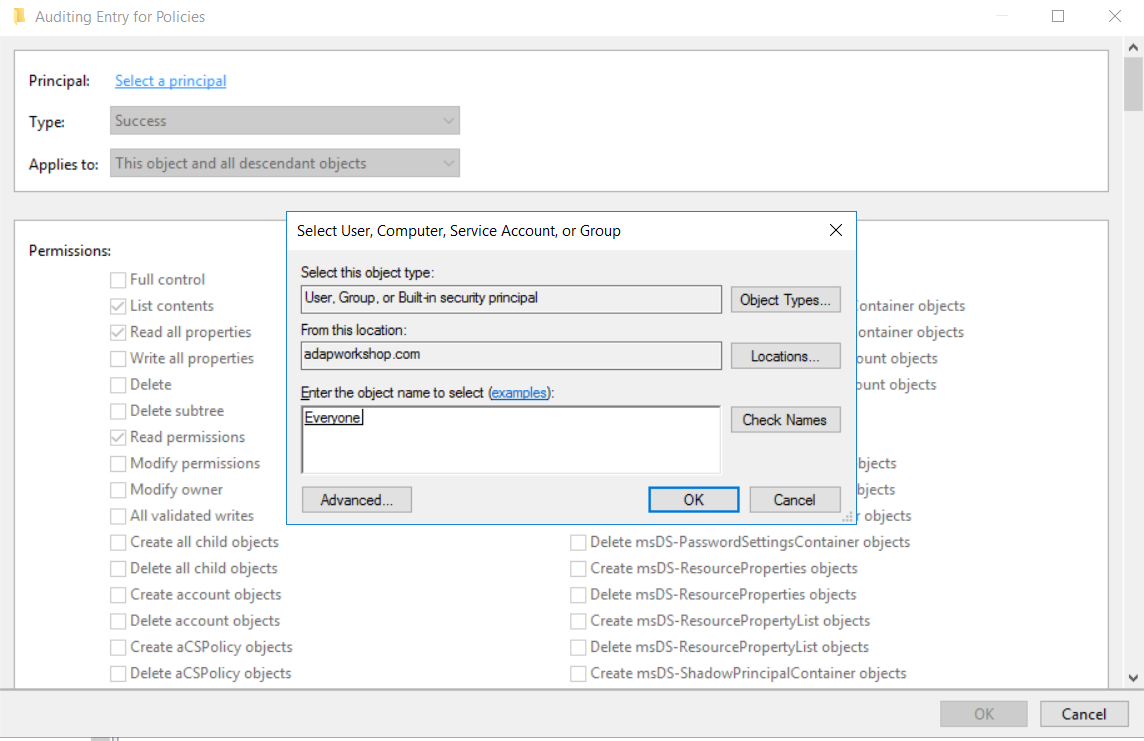

Ga naar Beveiliging -> Geavanceerd -> Audit -> Toevoegen.

-

In de wizard Audit-invoer voor beleid kiest u de optie Iedereen als principal.

-

Het type moet 'Geslaagd' zijn en Van toepassing op moet 'Dit object en alle descendanten' zijn.

-

Kies onder Machtigingen alle invoeren waarvan de acties worden opgenomen in de audit. U wilt mogelijk minimaal de audit uitvoeren op 'Groepsbeleid containerobjecten maken', 'Verwijderen', 'Machtigingen wijzigen' en 'Versienummer schrijven'.

-

Klik op OK.

-

Hoe u de audit van de SYSVOL map kunt inschakelen

-

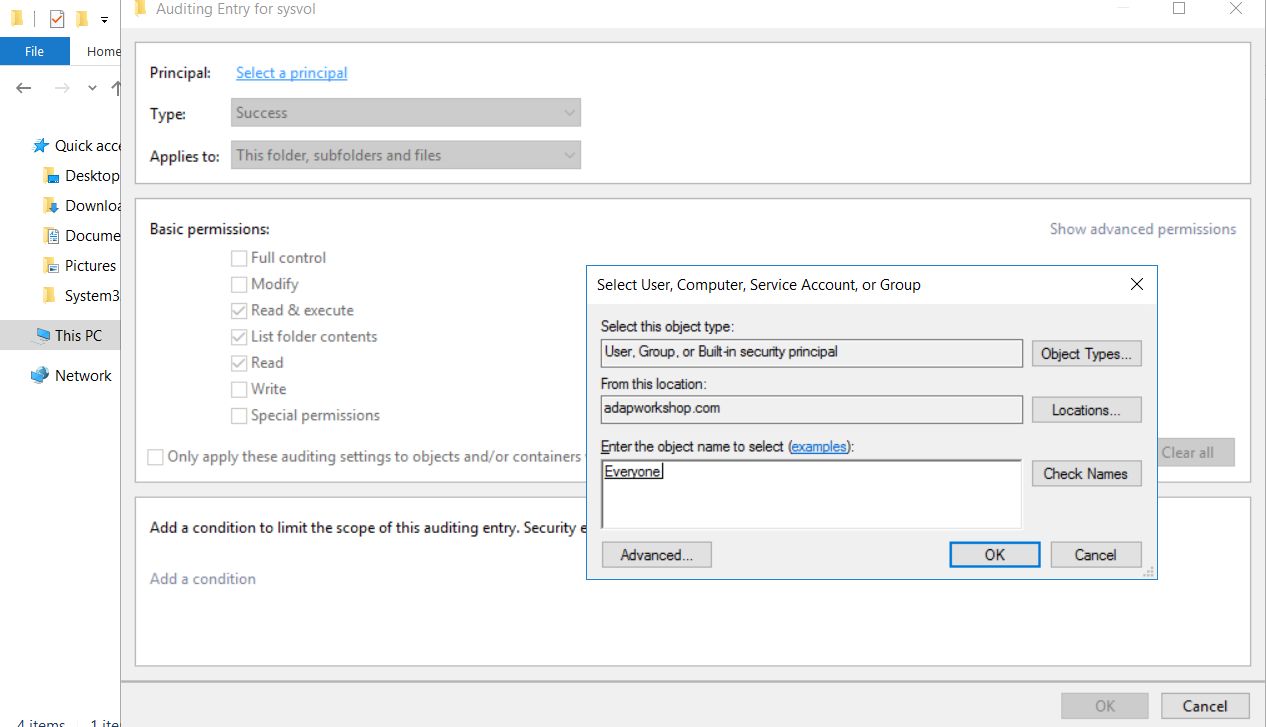

Ga naar uw YSVOL map die meestal te vinden is op C:\Windows\SYSVOL.

-

Klik met de rechtermuisknop op de map SYSVOL en ga naar Eigenschappen.

-

Ga naar Beveiliging -> Geavanceerd om de geavanceerde beveiligingsinstellingen voor de map SYSVOL te openen.

-

Klik op het tabblad Audit en klik vervolgens op Toevoegen.

-

Kies onder Principal de optie 'Iedereen' om audit in te schakelen voor wijzigingen die door iedereen in uw AD zijn aangebracht.

-

Kies uw audit-invoeren.

-

Klik op OK.

-

Systeemeigen controlehulpprogramma's gebruiken (Logboeken)

-

Navigeer naar het menu Start -> Configuratiescherm -> Systeembeheer -> Logboeken.

-

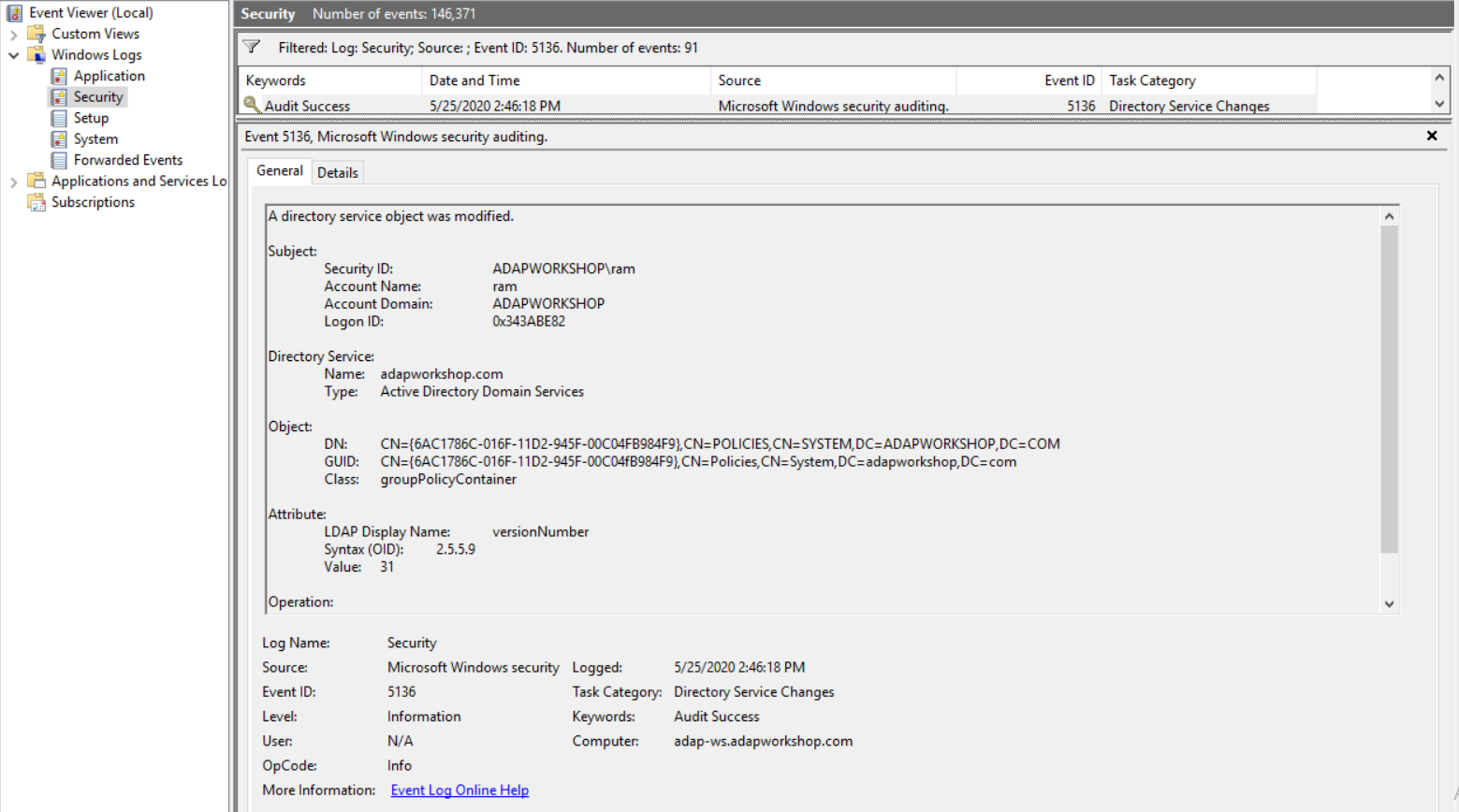

Filter de gebeurtenissen op gebeurtenis-ID 5136, aangezien dit de lijst met wijzigingen in het groepsbeleid, waardewijzigingen en wijzigingen in GPO-koppelingen bevat.

-

-

Het is niet gemakkelijk te gebruiken, omdat de gegevens in verschillende logboeken zijn opgeslagen. De beheerder moet daarom verschillende logboeken bekijken om een volledig beeld te krijgen van wat er is gebeurd.

-

Er zijn geen tabelrapporten of grafieken in Logboeken die de informatietechnologie beheerder kan gebruiken. Dit maakt het moeilijk om de gegevens te visualiseren.

-

De beheerder moet logboeken handmatig doorzoeken, aantekeningen maken en veel moeite doen om te analyseren welk GPO is gewijzigd, wie het heeft gewijzigd, wanneer ze het hebben gewijzigd en waar ze het hebben gewijzigd.

Er zijn twee manieren om GPO's te controleren:

1) Het gebruik van systeemeigen hulpprogramma's zoals Logboeken en 2) Het gebruik van een uitgebreide AD-auditoplossing, zoals ADAudit Plus. In dit artikel worden beide methoden vergeleken.

Dit is een voorbeeld van een schermopname van een zoekopdracht naar gebeurtenis-ID 5136:

Er zijn verschillende nadelen verbonden aan het gebruik van Logboeken voor het controleren van wijzigingen in GPO's:

Het is altijd beter om een uitgebreide AD-auditoplossing zoals ADAudit Plus te gebruiken om alle GPO-wijzigingen te controleren. Dit zal een grote bijdrage leveren aan de bescherming van de AD binnen uw organisatie.

Wordt systeemeigen controle een beetje te veel?

Vereenvoudig Active Directory controle en -rapportage met ADAudit Plus.

Ontvang uw gratis proefversie 30 dagen volledig functionele proefperiode