-

Met systeemeigen AD-controle

-

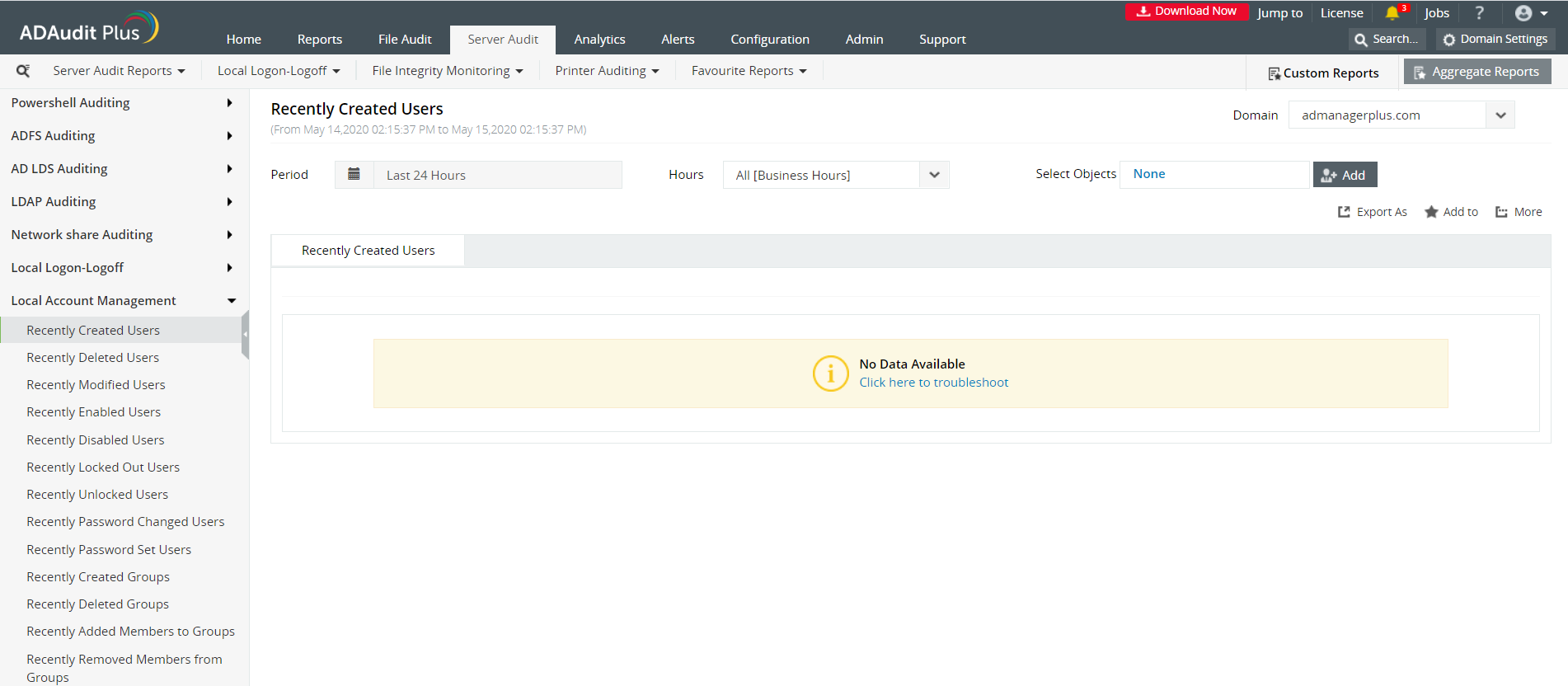

Met ADAudit Plus

-

ADAudit Plus gebruiken om te vinden wie een lokaal gebruikersaccount heeft gemaakt.

-

Navigeer naar het tabblad 'Server audit'.

-

Aangezien u op zoek bent naar lokale gebruikersaccounts, kiest u het tabblad 'Local Account Management' waarna u kunt navigeren naar het vooraf geconfigureerde rapport met de naam 'Recently Created Users'.

-

Dit geeft u een rapport van nieuw gemaakte lokale gebruikersaccounts. U vindt hier wie een lokaal gebruikersaccount heeft gemaakt.

-

Pas de Period aan naar het gewenste tijdsbereik. U kunt ook een aangepaste periode definiëren en opslaan voor snelle referentie.

-

Er wordt een gedetailleerd rapport met auditinformatie gegenereerd voor de geselecteerde periode.

-

Als u op een gebeurtenis in het staafdiagram klikt, wordt de rapportweergave gefilterd en wordt alleen de geselecteerde gebeurtenis gemarkeerd.

-

Geavanceerde filteropties helpen u bij het vinden van de specifieke gebeurtenis die u zoekt.

-

Opmerking: Om de vereiste controle mogelijk te maken, bekijk Stap 1 op het tabblad systeemeigen AD-auditing. Hierna kunt u de onderstaande stappen volgen om de relevante gebeurtenissen te bekijken.

-

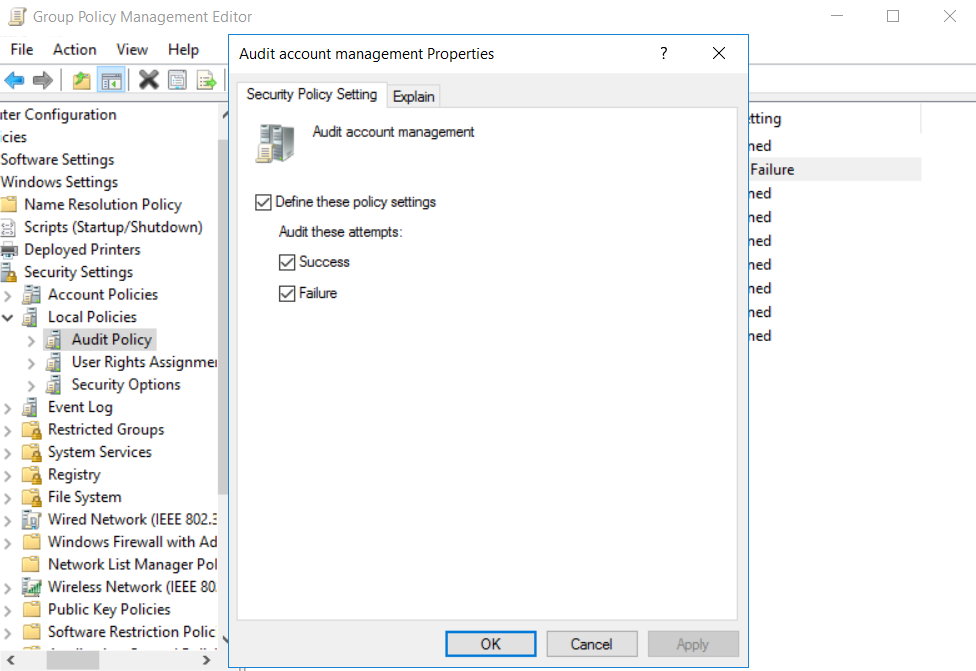

Stap 1: Controle van groepsbeleid inschakelen

-

Start Serverbeheeren open de Console Groepsbeleidsbeheer(GPMC).

-

Vouw in het linkerdeelvenster de knooppunten Foresten 'Domeinen' open om het opgegeven domein weer te geven waarvoor u de wijzigingen wilt bijhouden.

-

Vouw het domein uit en klik met de rechtermuisknop op Standaard domeinbeleid. U kunt ook een domeinbeleid kiezen dat universeel is in het hele domein of een nieuw groepsbeleidsobject maken en dit koppelen aan het standaarddomeinbeleid.

-

Klik op de knopBewerken van het gewenste groepsbeleid om de Groepsbeleidsbeheer-editor te openen.

-

Navigeer naar Computerconfiguratie -> Beleid -> Windows-instellingen -> Beveiligingsinstellingen -> Lokaal beleid -> Controlebeleid.

-

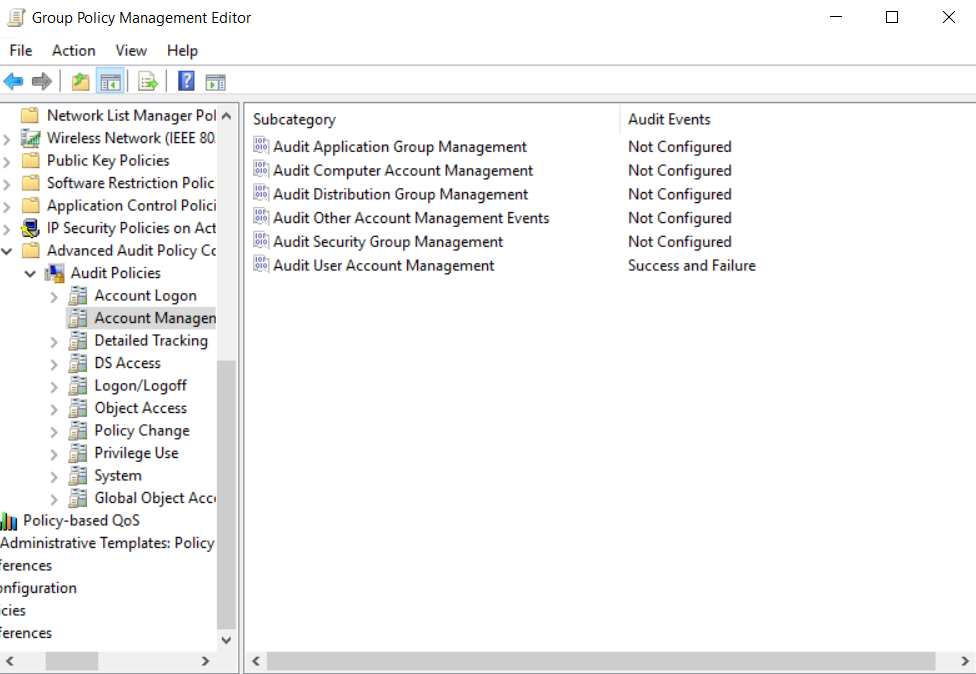

Schakel opties voor slagen en mislukken in voor 'Auditaccountbeheer, wat ook meer gedetailleerde audits mogelijk maakt. Selecteer de knop 'Geavanceerd auditbeleid'-->'Auditbeleid'-->Accountbeheer-->Beheer van gebruikersaccount controleren. Verlaat de Groepsbeleidsbeheer-editor.

-

Kies in de GPMC het gewijzigde GPO en klik op 'Toevoegen' In het 'Beveiliging' in het rechterdeelvenster. Typ 'iedereen' in het tekstvak en klik op 'Namen controleren' om 'de wijzigingen bij te houden die zijn aangebracht door iedereen die zich heeft aangemeld op het domein.' of iets dergelijks zou voldoende zijn. Verlaat de GPMC.

- Als u deze wijzigingen in het hele domein wilt forceren, voert u de opdracht gpupdate /force uit in de console 'Uitvoeren'.

-

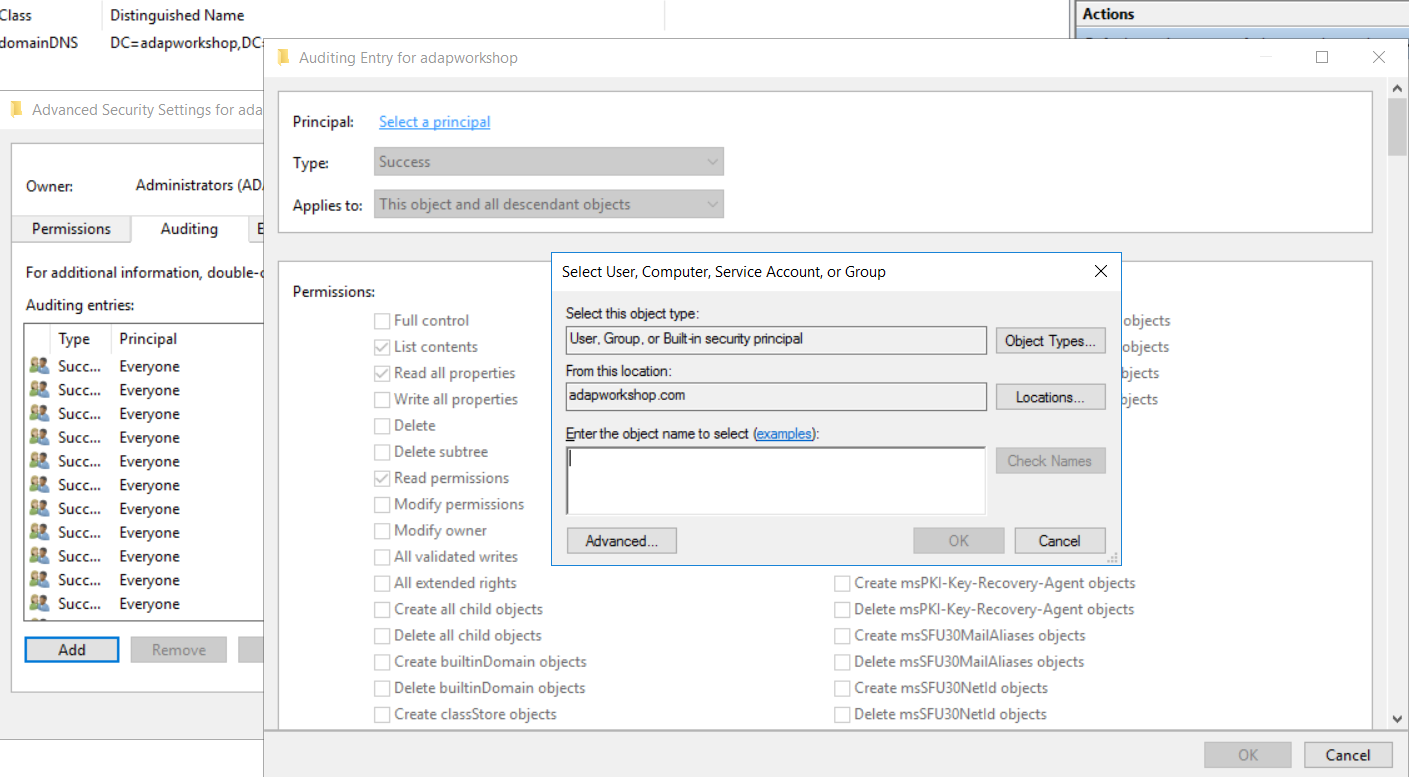

Stap 2: AD audit toestaan via ADSI bewerken

-

Vanuit uw 'Serverbeheer' gaat u naar 'Hulpprogramma's' en selecteert u 'ADSI bewerken'.

-

Klik met de rechtermuisknop op het knooppunt 'ADSI bewerken' in het linkerdeelvenster en selecteer de optie 'Verbinden met'. Hierdoor wordt het venster 'Verbindingsinstellingen' geopend.

-

Selecteer de optie 'Standaard naamgevingscontext' uit de vervolgkeuzelijst 'Selecteer een bekende naamgevingscontext'.

-

Klik op 'Oké'en keer terug naar het venster ADSI bewerken. Breid 'Standaard naamgevingscontext' uit en selecteer het bijbehorende 'DC'-knooppunt. Klik met de rechtermuisknop op dit subknooppunt en klik op 'Eigenschappen'.

-

In het venster 'Eigenschappen' gaat u naar het tabblad 'Beveiliging' en selecteert u 'Geavanceerd'.Selecteer daarna het tabblad 'Auditing' en klik op 'Toevoegen'.

-

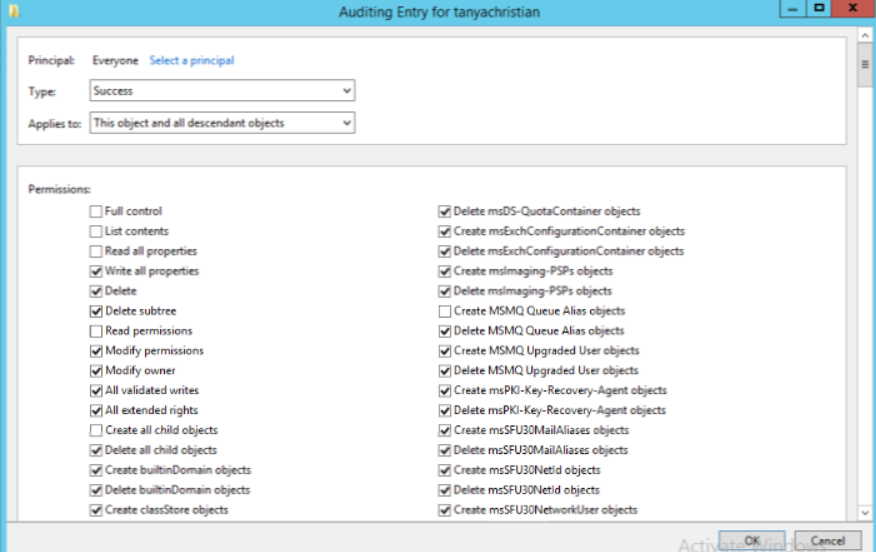

Klik op 'Selecteer een principal'. Dit zal een venster 'Selecteer gebruiker, computer of groep' openen. Typ 'Iedereen' in het tekstvak en verifieer het met 'Namen controleren'.

-

De 'Principal' in het venster 'Auditinvoer' toont nu 'Iedereen'. Selecteer in de vervolgkeuzelijst 'Type' de optie 'Alle'om zowel 'geslaagde' als 'mislukte' gebeurtenissen te auditeren.

-

Klik in de vervolgkeuzelijst 'Selecteren' op 'Dit object en alle onderliggende objecten'. Selecteer 'Volledige controle' in de sectie 'Machtigingen'.

-

Hiermee worden alle beschikbare selectievakjes ingeschakeld. Schakel de volgende selectievakjes uit:

- Volledige controle

- Inhoud van de lijst

- Alle eigenschappen lezen

- Machtigingen lezen

-

Stap 3: Gebeurtenissen bekijken in Logboeken

-

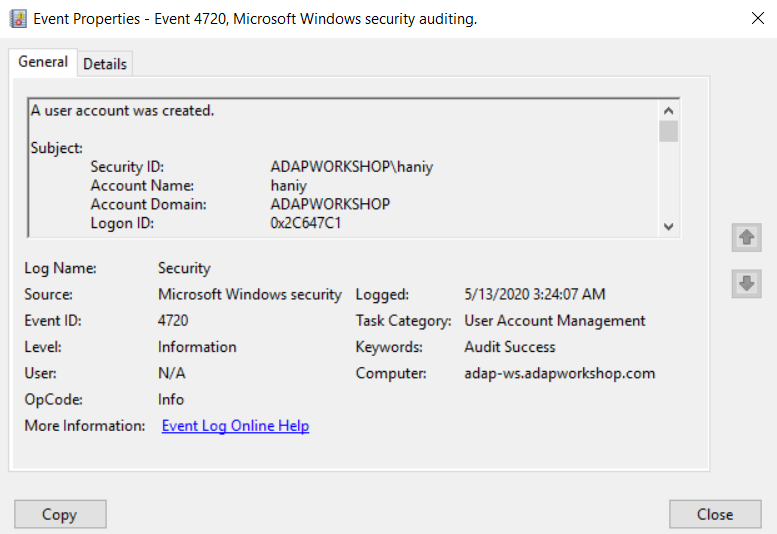

U kunt gebeurtenissen bekijken van nieuwe gebruikersaccounts die in Logboeken zijn gemaakt. Filter het logboek om de volgende gebeurtenis weer te geven.

Gebeurtenis-ID 4720 Beschrijft een gebruikersaccount dat is gemaakt.

U kunt de details bekijken van wie het lokale gebruikersaccount heeft gemaakt in de gebeurteniseigenschappen. Als het gebruikersaccount een lokaal gebruikersaccount is, bevat het veld 'Accountdomein' de apparaatnaam waarop het is gemaakt.

Wordt systeemeigen auditing een beetje te veel?

Vereenvoudig de auditing en rapportage van beheer van lokale accounts met ADAudit Plus.

Ontvang uw gratis proefversie Volledig functionele proefperiode van 30 dagenActive Directory-auditing is nu nog eenvoudiger!

ADAudit Plus wordt geleverd met meer dan 300 vooraf gedefinieerde rapporten die uw AD-controle vereenvoudigen. De oplossing stuurt ook realtime waarschuwingen voor kritieke gebeurtenissen en helpt u zo uw netwerk te beveiligen tegen bedreigingen en uw informatietechnologie beveiliging te verbeteren. Bekijk hier de mogelijkheden van ADAudit Plus.

Download ADAudit Plus