Windows-gebeurtenis-id 4768 wordt telkens gegenereerd wanneer het KDC (Key Distribution Center) probeert de referenties te valideren.

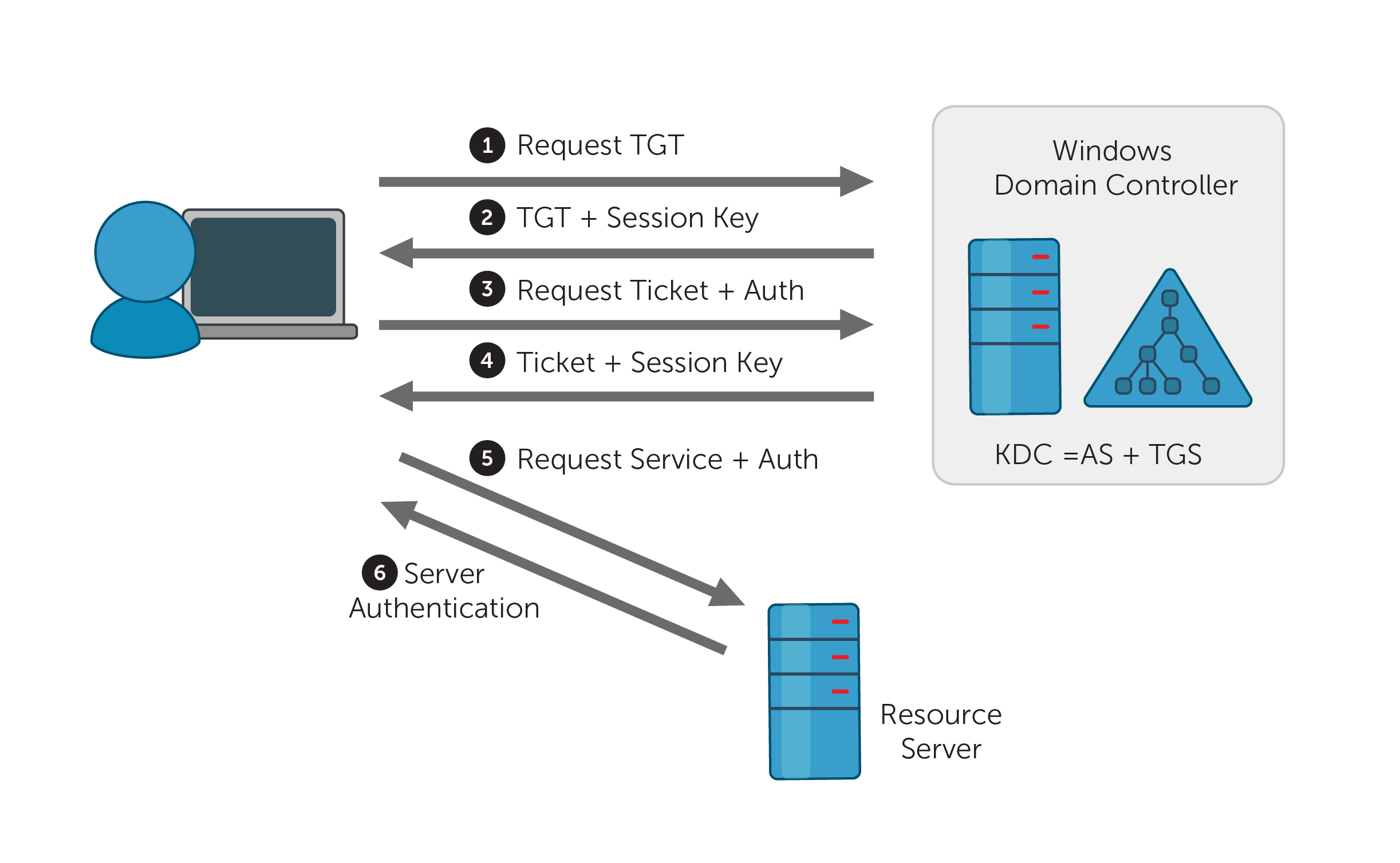

Afbeelding 1. Kerberos-verificatieprotocol

Gebeurtenis-id 4768 (S) — Verificatiesucces

In gevallen waar referenties met succes zijn gevalideerd, registreert de domeincontroller (DC) deze gebeurtenis-id met een resultaatcode die gelijk is aan “0x0” en verleent deze een Kerberos TGT (Ticket Granting Ticket) (Afbeelding 1, Stap 2).

Gebeurtenis-id 4768 (F)— Verificatiefout

Als de opgegeven referenties niet kunnen worden gevalideerd door de DC, wordt gebeurtenis-id 4768 in plaats daarvan in het logboek geregistreerd met de Resultaatcode Niet gelijk aan “0x0”. (Bekijk alle resultaatcodes.)

De toegang zal niet optreden tot een serviceticket is verleend, wat wordt gecontroleerd door event-id 4769.

Opmerking: Gebeurtenis-id 4768 is geregistreerd in het logboek voor verificatiepogingen met het Kerberos-verificatieprotocol. Raadpleeg gebeurtenis-id 4776 voor verificatiepogingen via NTLM-verificatie.

Accountnaam: De naam van de account waarvoor een TGT werd aangevraagd.

Opmerking: De naam van de computeraccount eindigt op een $.

Voorbeeld gebruikersaccount: merkteken

Voorbeeld computeraccount: WIN12R2$

Opgegeven realmnaam: De naam van de Kerberos-realm waarbij de accountnaam hoort.

Gebruikers-ID: De SID van de account die een TGT heeft aangevraagd. Logboeken probeert automatisch om SID's om te zetten en toont de accountnaam. Als de SID niet kan worden opgelost, zult u de brongegevens in de gebeurtenis zien. Bijvoorbeeld, ADAPWS\markering of ADAPWS\WIN12R2$.

Servicenaam: De naam van de service in de Kerberos-realm waarnaar een TGT-aanvraag werd verzonden.

Service-id: de SID van de serviceaccount in de Kerberos-realm waarnaar de TGT-aanvraag werd verzonden.

Clientadres: Het IP-adres van de computer waarvan de TGT-aanvraag werd ontvangen.

Clientpoort: Het nummer van de bronpoort van de clientnetwerkverbinding. De clientpoort is "0" voor lokale (localhost) aanvragen.

Bevat informatie over de smartcardcertificaten die worden gebruikt tijdens het aanmelden (indien van toepassing).

Naam van uitgever van certificaat: De naam van de CA die het smartcardcertificaat heeft verleend.

Serienummer van certificaat: Het serienummer van het smartcardcertificaat.

Vingerafdruk certificaat: De vingerafdruk van het smartcardcertificaat.

Controleoplossingen, zoals ADAudit Plus, bieden bewaking in realtime, gedragsanalyses van gebruikers en entiteiten, en rapporten. Deze functies samen helpen u bij het beveiligen van uw AD-omgeving.

Hoewel u een taak kunt koppelen aan het beveiligingslogboek en Windows kunt vragen om u een e-mail te sturen, kunt u alleen een e-mail ontvangen wanneer gebeurtenis-id 4768 wordt gegenereerd. Windows mist ook de mogelijkheid om meer gedetailleerde filters die vereist zijn om te voldoen aan de beveiligingsaanbevelingen, toe te passen.

Met een hulpprogramma zoals ADAudit Plus, kunt u niet alleen gedetailleerde filters toepassen om u te focussen op echte bedreigingen, maar u kunt ook in realtime via sms op de hoogte worden gebracht.

Maak gebruik van geavanceerde statistische analyse en technieken van machine learning voor het detecteren van afwijkend gedrag binnen uw netwerk.

Voldoe aan verschillende nalevingsnormen, zoals SOX, HIPAA, PCI, FISMA, DSS en GDPR, met gebruiksklare nalevingsrapporten.

Ga in minder dan 30 minuten van het downloaden van ADAudit Plus naar het ontvangen van waarschuwingen in realtime. Met meer dan 200 vooraf geconfigureerde rapporten en waarschuwingen, garandeert ADAudit Plus dat uw Active Directory veilig en conform.