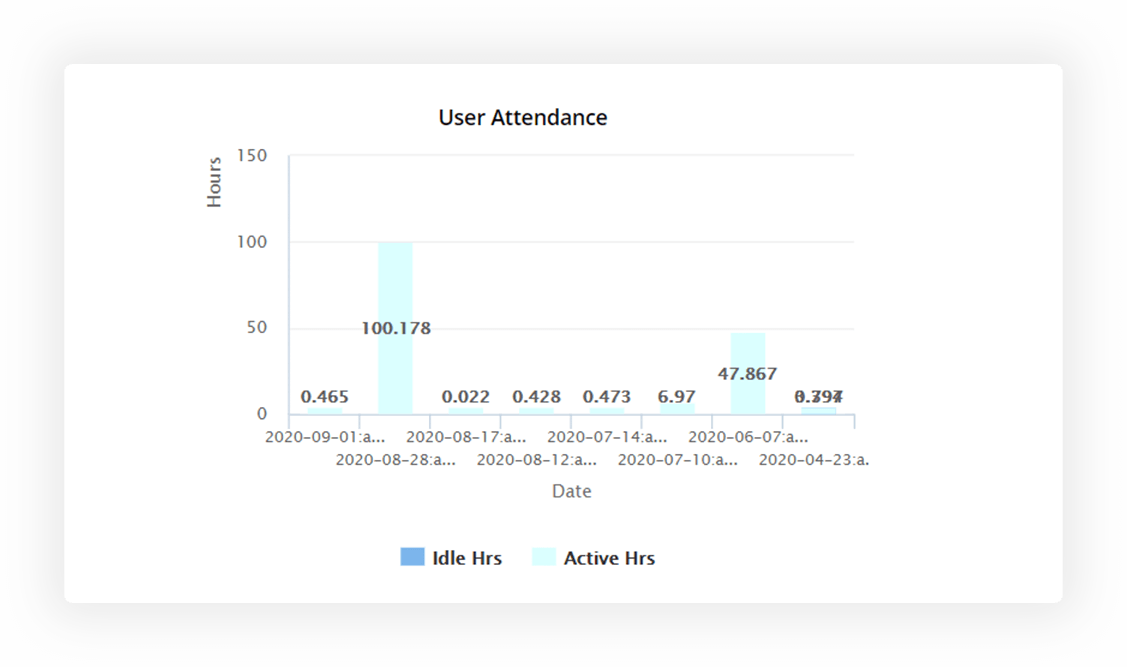

Monitoruj godziny aktywności osób pracujących zdalnie i z biura, aby precyzyjnie szacować wymiar płatnego czasu pracy.

Śledź i rejestruj działania użytkownika w usłudze Active Directory (AD), na serwerach plików, w urządzeniach NAS i nie tylko.

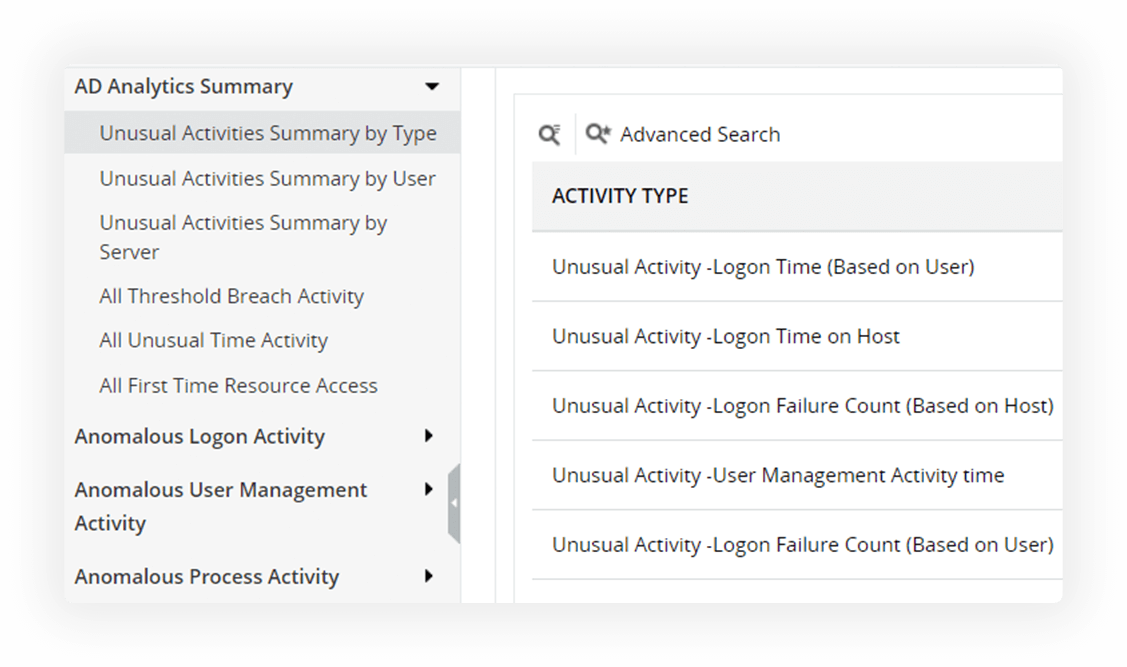

Stosuj analizę UBA, aby szybko wykrywać nieuczciwych intruzów, nadużycie uprawnień lub ich nieupoważnioną eskalację oraz inne problemy bezpieczeństwa.

Uzyskuj natychmiastowe informacje na temat prawdziwej skuteczności pracowników, regularnie rejestrując ich godziny pracy, analizując okresy braku aktywności, śledząc schematy logowań i wylogowań, oceniając liczbę osób pracujących z domu i nie tylko.

Śledź aktywność logowania i wylogowania, uzyskując informacje na temat zalogowanych użytkowników oraz czasu i miejsca logowania.

Ustalaj prawdziwe godziny pracy poszczególnych osób, odliczając czas, który spędzili z dala od komputera.

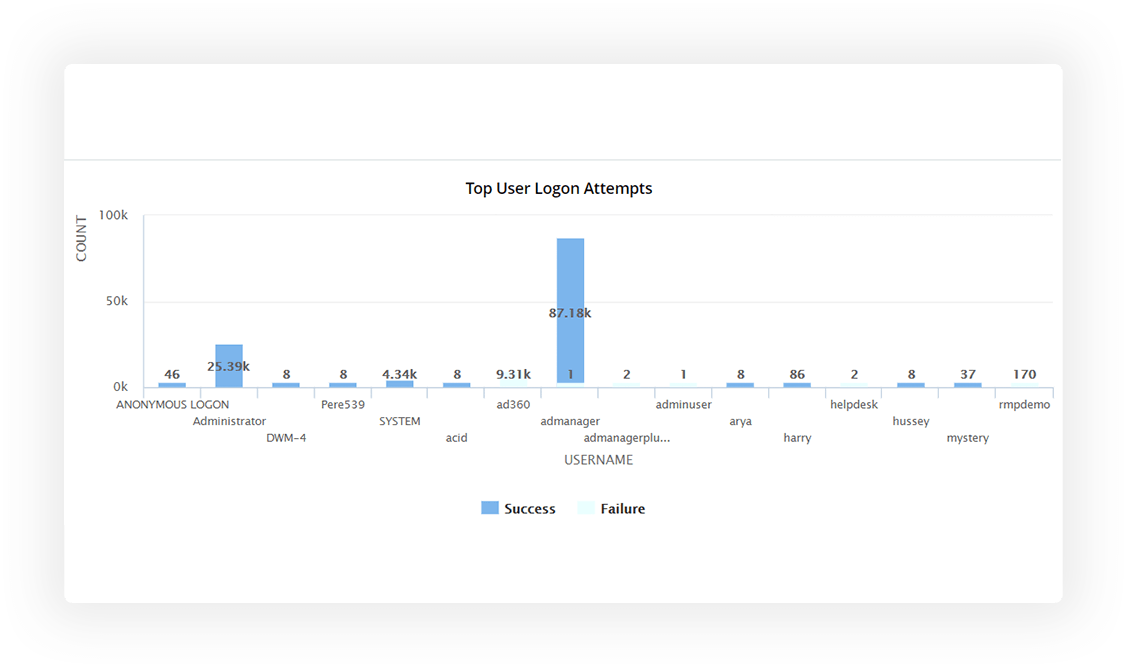

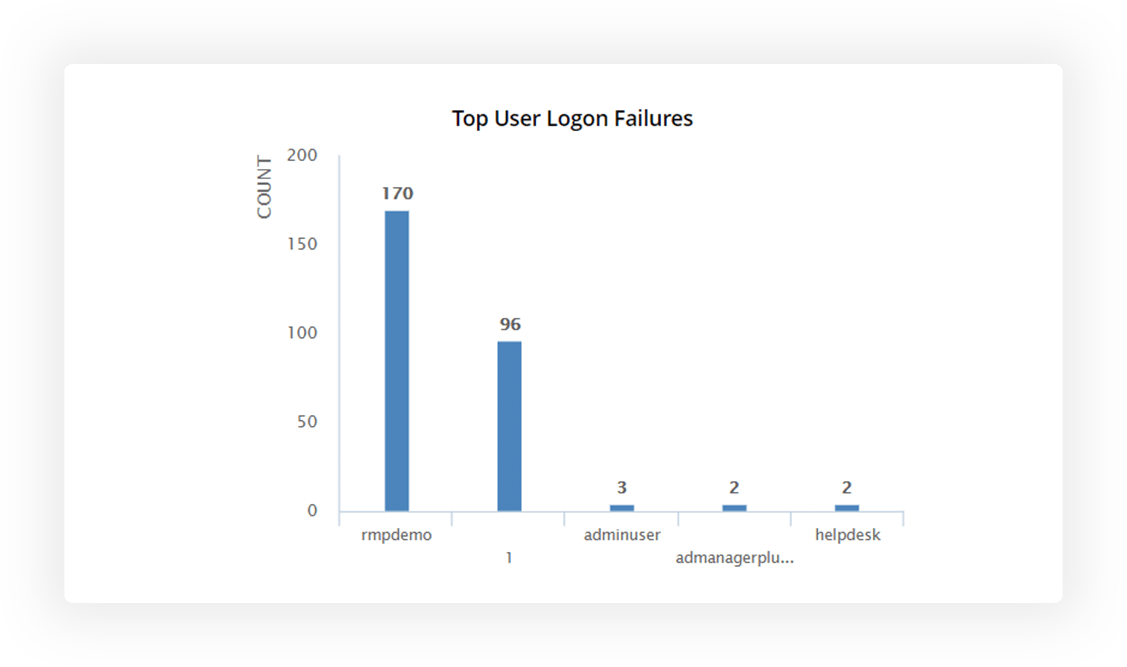

Przeglądaj użytkowników z wysoką liczbą nieudanych logowań oraz poznaj szczegółową analizę przyczyn.

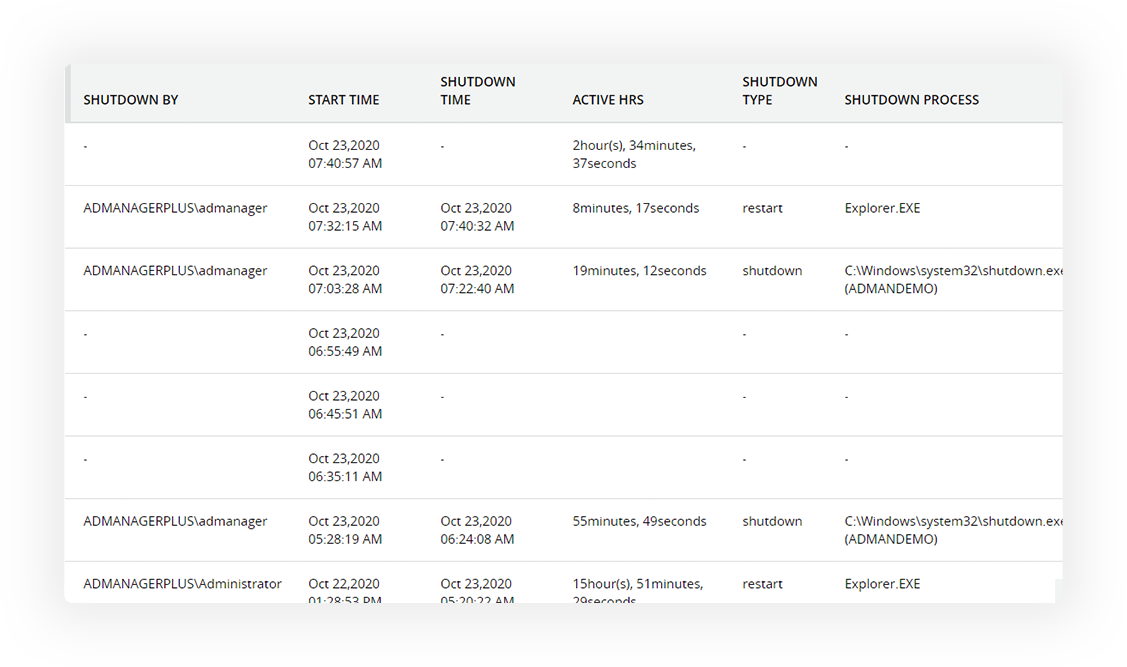

Monitoruj aktywność stacji roboczych, w tym ich włączanie i wyłączanie, a także zdalne połączenia i rozłączenia sesji itp.

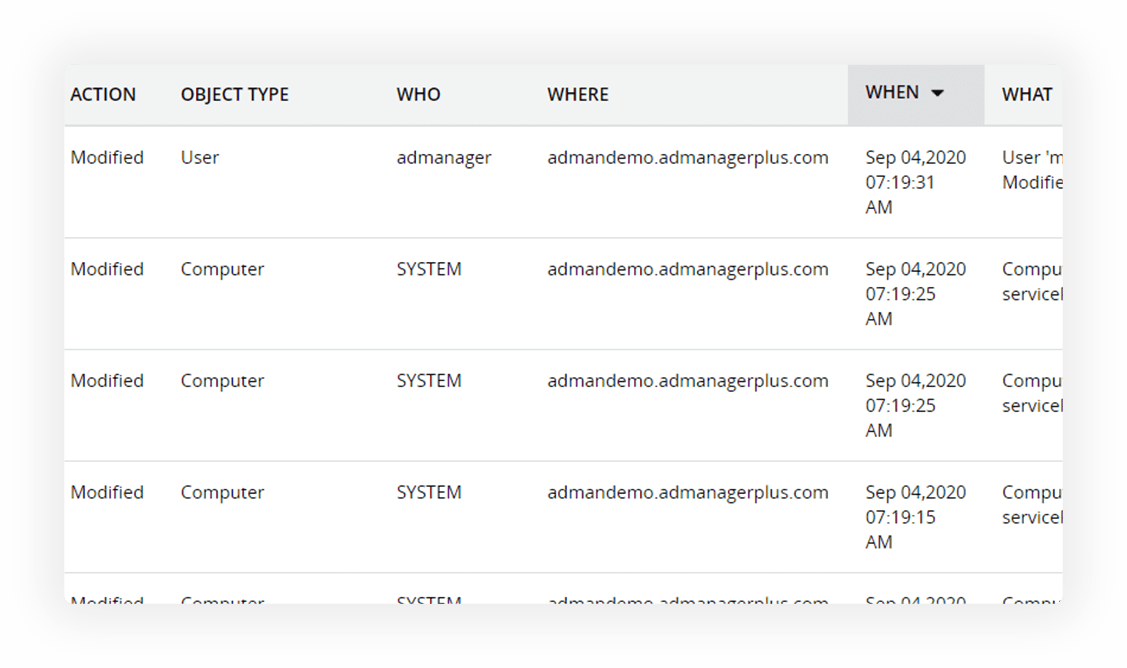

Uzyskaj szczegółowy ogląd zmian, monitorując aktywność pracowników w usłudze Active Directory (AD), na serwerze Windows, serwerach plików Windows, w stacjach roboczych, urządzeniach magazynujących EMC/NetApp/Synology oraz usłudze Azure AD.

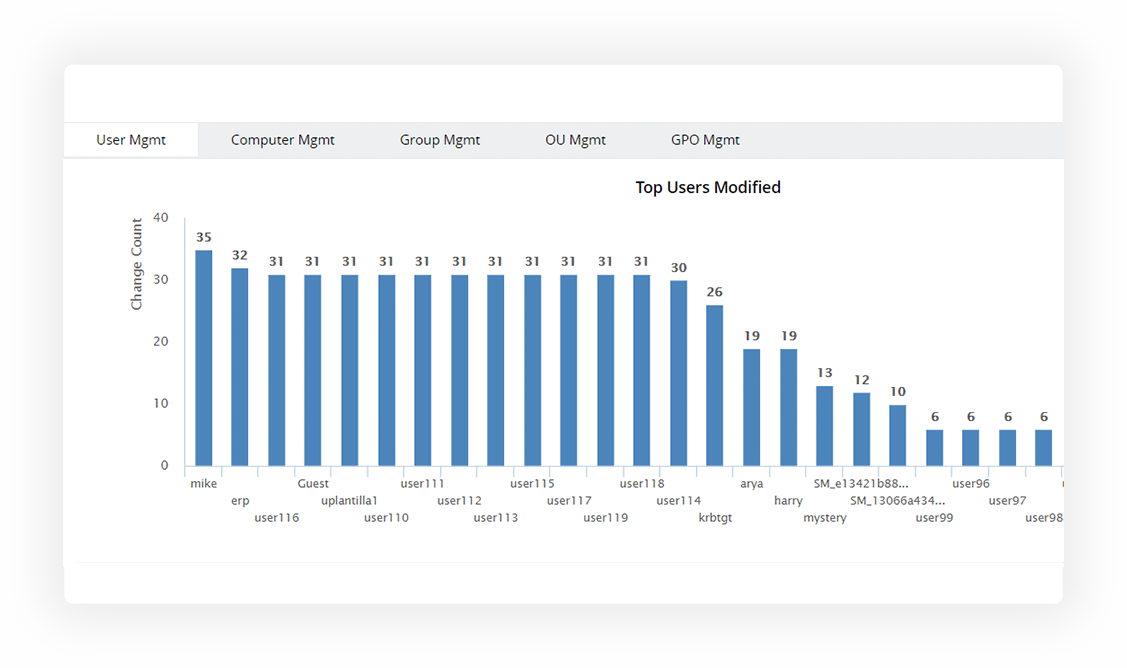

Śledź wszystkie zmiany zastosowane w obiektach AD oraz ich atrybuty, obiekty GPO i inne elementy, poznając informacje na temat autora, miejsca i czasu modyfikacji.

Szczegółowo badaj wybrane działania inicjowane przez administratorów oraz innych użytkowników z wysokim poziomem uprawnień.

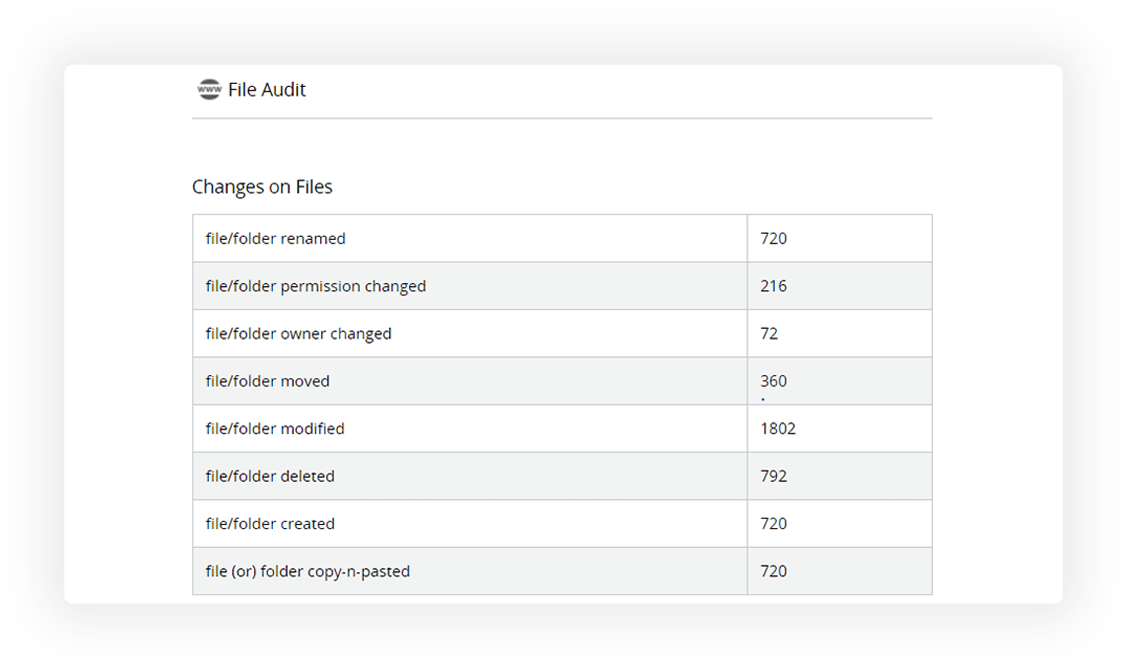

Przeprowadzaj inspekcje plików pomyślnie i niepomyślnie uzyskanych i zmodyfikowanych przez użytkowników.

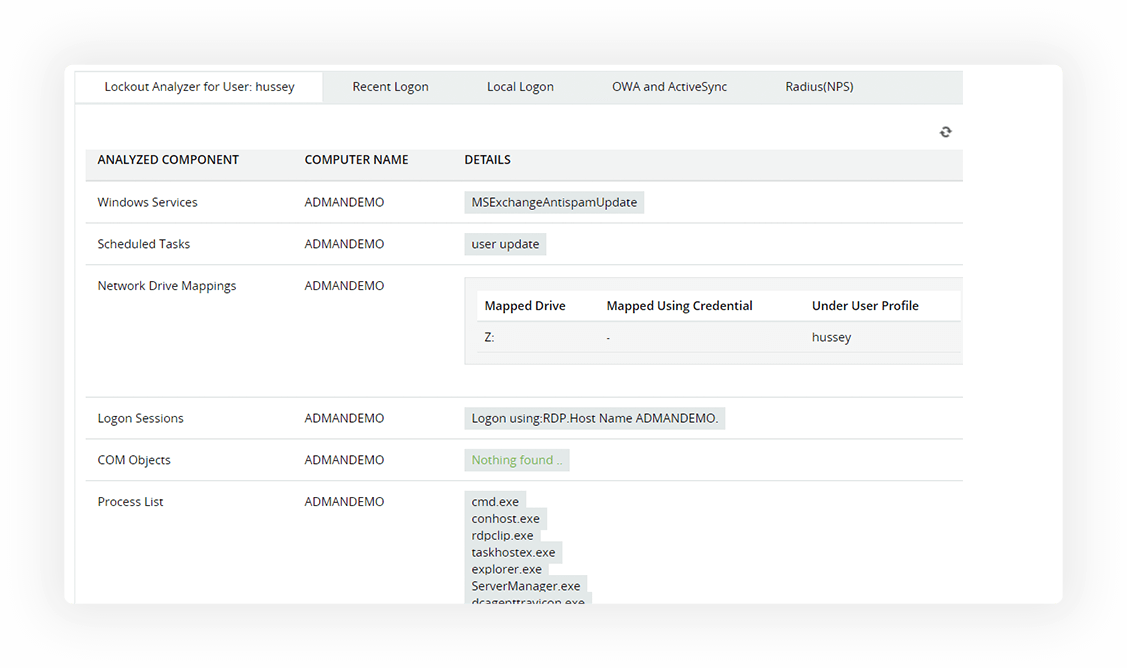

Odkryj powód, dla którego konta pracowników są raz za razem blokowane.

Wykorzystaj analizę zachowań użytkowników (UBA), aby mapować charakterystyczne dla użytkownika schematy dotyczące plików i logowania, a także aby zarządzać użytkownikami oraz wykonywać działania procesowe. Oznaczaj dowolne anomalie, aby wykrywać zagrożenia wewnętrzne, nadużycie przywilejów, ataki siłowe oraz wiele innych zdarzeń.

Wykrywaj podejrzane działania użytkowników, na przykład nagłe wzrosty nieudanych logowań, dostępy do plików i nie tylko.

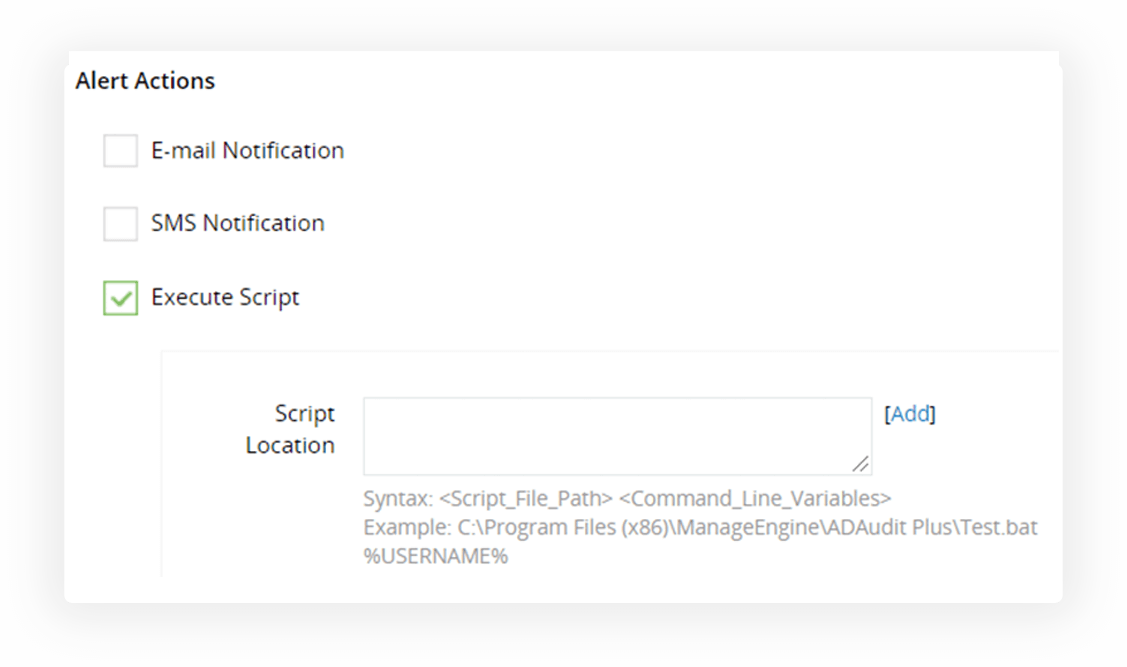

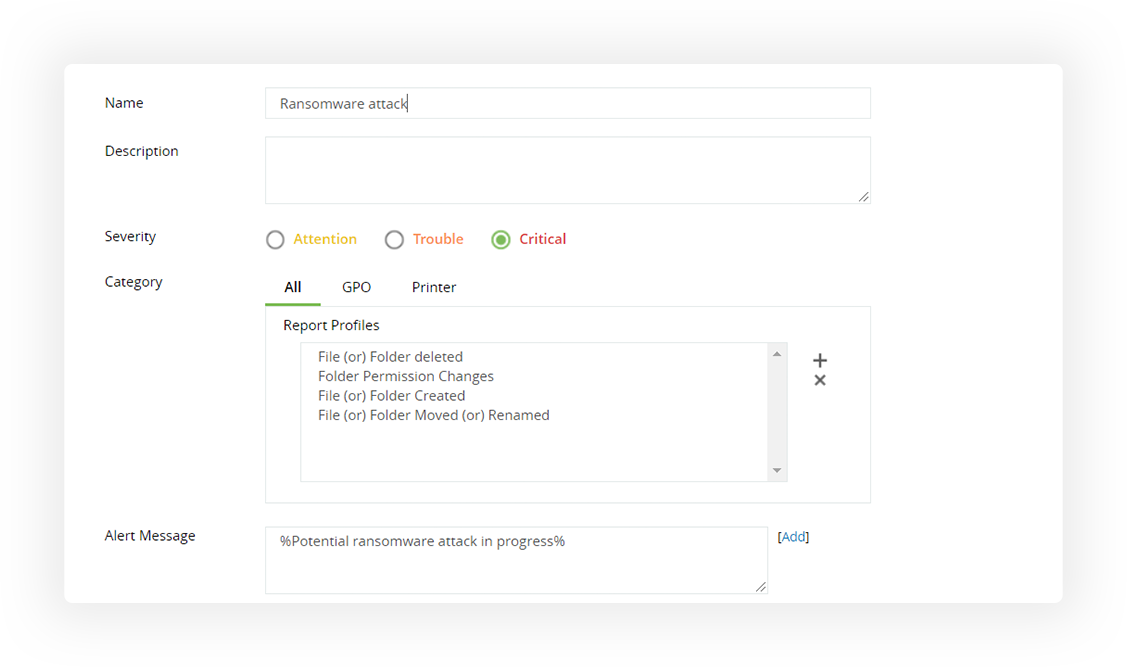

Błyskawicznie wykrywaj i obejmuj kwarantanną potencjalne ataki z zastosowaniem oprogramowania wymuszającego okup, zamykając zainfekowany system.

Automatyzuj błyskawiczne odpowiedzi skryptowe, aby ograniczyć skalę uszkodzeń.