Zdarzenie systemu Windows o identyfikatorze 4768 jest generowane za każdym razem, gdy centrum dystrybucji kluczy (KDC) próbuje zweryfikować poświadczenia.

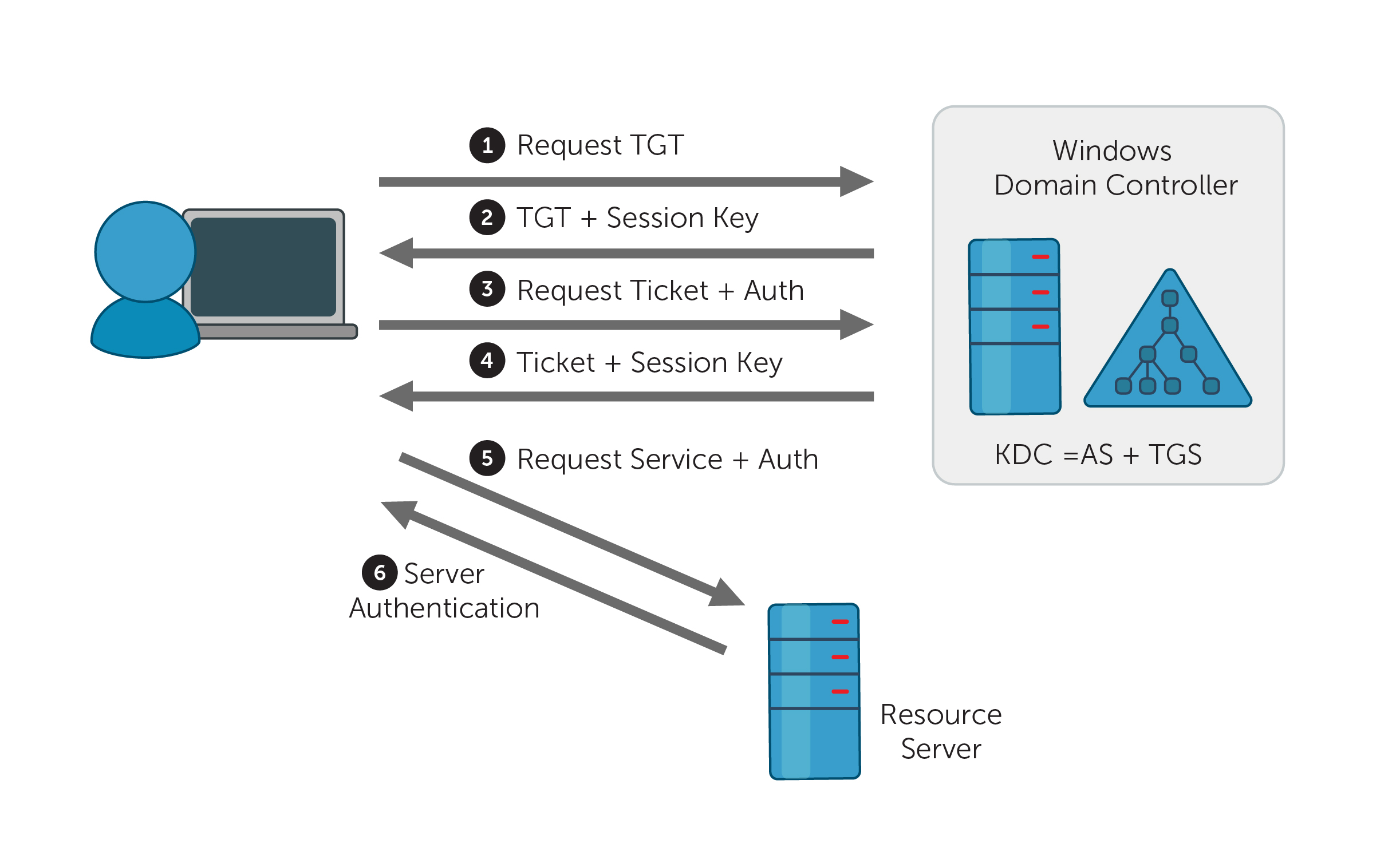

Ilustracja 1. Protokół uwierzytelniania Kerberos

Identyfikator zdarzenia 4768 (S) — uwierzytelnianie powiodło się

W przypadkach, gdy poświadczenia zostały pomyślnie zweryfikowane, kontroler domeny (DC) rejestruje ten identyfikator zdarzenia z kodem wyniku równym „0x0” i wydaje bilet uprawniający do przyznania biletu (TGT) Kerberos (rysunek 1, krok 2).

Identyfikator zdarzenia 4768 (F) — Uwierzytelnianie nie powiodło się

Jeśli kontroler domeny nie jest w stanie zweryfikować dostarczonych poświadczeń, zamiast tego rejestrowane jest zdarzenie o identyfikatorze 4768 z kodem wyniku nierównym „0x0”. (Wyświetl wszystkie kody wyników.)

Dostęp nie nastąpi w rzeczywistości, dopóki nie zostanie przyznany bilet usługi, który jest poddawany inspekcji przez zdarzenie o identyfikatorze 4769.

Uwaga: Zdarzenie o identyfikatorze 4768 jest rejestrowane w przypadku prób uwierzytelniania przy użyciu protokołu uwierzytelniania Kerberos. Odwołaj się do zdarzenia o identyfikatorze 4776 dla prób uwierzytelniania przy użyciu protokołu uwierzytelniania NTLM.

Nazwa konta: Nazwa konta, dla którego wysłano wniosek o bilet uprawniający do przyznania biletu.

Uwaga: Nazwa konta komputera kończy się znakiem $.

Przykładowe konto użytkownika: mark

Przykładowe konto komputera: WIN12R2$

Dostarczona nazwa obszaru: Nazwa obszaru Kerberos, do którego należy nazwa konta.

Identyfikator użytkownika: Identyfikator SID konta, które zażądało biletu uprawniającego do przyznania biletu. Podgląd zdarzeń automatycznie próbuje rozwiązać identyfikator SID i pokazać nazwę konta. Jeśli identyfikator SID nie może zostać rozpoznany, zobaczysz dane źródłowe w zdarzeniu. Na przykład ADAPWS\mark lub ADAPWS\WIN12R2$.

Nazwa usługi:: Nazwa usługi w obszarze Kerberos, do której wysłano wniosek o bilet uprawniający do przyznania biletu.

Identyfikator usługi: Identyfikator SID konta usługi w obszarze Kerberos, do którego wysłano wniosek o bilet uprawniający do przyznania biletu.

Adres klienta: Adres IP komputera, z którego odebrano wniosek o bilet uprawniający do przyznania biletu.

Port klienta: Numer portu źródłowego połączenia sieciowego klienta. Port klienta to „0” dla wniosków lokalnych (lokalny host).

Opcje biletów: Zestaw różnych flag biletów w formacie szesnastkowym.

Najczęściej spotykane wartości:

0x40810010 – Forwardable, Renewable, Canonicalize, Renewable-ok

0x40810000 – Forwardable, Renewable, Canonicalize

0x60810010 – Forwardable, Forwarded, Renewable, Canonicalize, Renewable-ok

Kod wyniku: Jest to zestaw różnych kodów awarii wyświetlanych w formacie szesnastkowym. Kody wyników wymieniono w poniższej tabeli:

| Kod | Nazwa kodu | Opis | Możliwe przyczyny |

|---|---|---|---|

| 0x0 | KDC_ERR_NONE | Brak błędu | Nie znaleziono błędów. |

| 0x1 | KDC_ERR_NAME_EXP | Wpis klienta w bazie danych centrum dystrybucji kluczy wygasł | Brak informacji. |

| 0x2 | KDC_ERR_SERVICE_EXP | Wpis serwera w bazie danych centrum dystrybucji kluczy wygasł | Brak informacji. |

| 0x3 | KDC_ERR_BAD_PVNO | Żądany numer wersji Kerberos nie jest obsługiwany | Brak informacji. |

| 0x4 | KDC_ERR_C_OLD_MAST_KVNO | Klucz klienta zaszyfrowany w starym kluczu głównym | Brak informacji. |

| 0x5 | KDC_ERR_S_OLD_MAST_KVNO | Klucz serwera zaszyfrowany w starym kluczu głównym | Brak informacji. |

| 0x6 | KDC_ERR_C_PRINCIPAL_UNKNOWN | Nie znaleziono klienta w bazie danych Kerberos | Nazwa użytkownika nie istnieje. |

| 0x7 | KDC_ERR_S_PRINCIPAL_UNKNOWN | Nie znaleziono serwera w bazie danych Kerberos | Kontroler domeny nie może znaleźć nazwy serwera w usłudze Active Directory. |

| 0x8 | KDC_ERR_PRINCIPAL_NOT_UNIQUE | Wiele wpisów podmiotów zabezpieczeń w bazie danych centrum dystrybucji kluczy | Istnieją zduplikowane nazwy podmiotów zabezpieczeń. Unikatowe nazwy podmiotów zabezpieczeń są niezbędne do zapewnienia wzajemnego uwierzytelniania; zabrania się duplikowania nazw podmiotów zabezpieczeń, nawet w wielu obszarach. Bez unikatowych nazw podmiotów zabezpieczeń, klient nie ma możliwości sprawdzenia, czy serwer, z którym się komunikuje, jest tym właściwym. |

| 0x9 | KDC_ERR_NULL_KEY | Klient lub serwer ma klucz o wartości null (klucz główny) | Nie znaleziono klucza głównego dla klienta lub serwera. Zazwyczaj oznacza to, że administrator powinien zresetować hasło na koncie. |

| 0xA | KDC_ERR_CANNOT_POSTDATE | Bilet (TGT) nie kwalifikuje się do postdatowania | Klient zażądał postdatowania biletu Kerberos (ustawienie czasu rozpoczęcia biletu na przyszłą datę/godzinę), lub istnieje różnica czasu między klientem a centrum dystrybucji kluczy. |

| 0xB | KDC_ERR_NEVER_VALID | Żądany czas rozpoczęcia jest późniejszy niż czas zakończenia | Istnieje różnica czasu między centrum dystrybucji kluczy a klientem. |

| 0xC | KDC_ERR_POLICY | Żądany czas rozpoczęcia jest późniejszy niż czas zakończenia | Istnieją ograniczenia logowania na koncie użytkownika, takie jak ograniczenie stacji roboczej, wymóg uwierzytelniania za pomocą karty inteligentnej lub ograniczenie czasu logowania. |

| 0xD | KDC_ERR_BADOPTION | Centrum dystrybucji kluczy nie może uwzględnić żądanej opcji |

|

| 0xE | KDC_ERR_ETYPE_NOTSUPP | Centrum dystrybucji kluczy nie obsługuje typu szyfrowania | Centrum dystrybucji kluczy lub klient otrzymały pakiet, którego nie może odszyfrować. |

| 0xF | KDC_ERR_SUMTYPE_NOSUPP | Centrum dystrybucji kluczy nie obsługuje typu sumy kontrolnej | Centrum dystrybucji kluczy, serwer lub klient otrzymały pakiet, do którego nie ma odpowiedniego klucza szyfrującego, więc nie może odszyfrować biletu. |

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | Centrum dystrybucji kluczy nie obsługuje typu PADATA (dane uwierzytelnienia wstępnego) |

Ten kod błędu nie może wystąpić w zdarzeniu 4768, ale może wystąpić w zdarzeniu 4771. |

| 0x11 | KDC_ERR_TRTYPE_NO_SUPP | Centrum dystrybucji kluczy nie obsługuje typu przejściowego | Brak informacji. |

| 0x12 | KDC_ERR_CLIENT_REVOKED | Poświadczenia klienta zostały odwołane | Na koncie mogą istnieć jawne ograniczenia; konto może być również wyłączone, wygasłe lub zablokowane. |

| 0x13 | KDC_ERR_SERVICE_REVOKED | Poświadczenia dla serwera zostały odwołane | Brak informacji. |

| 0x14 | KDC_ERR_TGT_REVOKED | Bilet uprawniający do przyznania biletu został odwołany |

Ponieważ zdalne centrum dystrybucji kluczy może zmienić swój klucz PKCROSS, gdy istnieją jeszcze aktywne bilety PKCROSS, powinno ono buforować stare klucze PKCROSS do czasu wygaśnięcia ostatniego wydanego biletu PKCROSS. W przeciwnym razie zdalne centrum dystrybucji kluczy odpowie klientowi, wysyłając ten kod błędu. Patrz RFC1510 aby uzyskać więcej informacji. |

| 0x15 | KDC_ERR_CLIENT_NOTYET | Klient nie uzyskał jeszcze ważności – spróbuj ponownie później | Brak informacji. |

| 0x16 | KDC_ERR_SERVICE_NOTYET | Serwer nie uzyskał jeszcze ważności – spróbuj ponownie później | Brak informacji. |

| 0x17 | KDC_ERR_KEY_EXPIRED | Hasło wygasło – zmień hasło, aby je zresetować |

Hasło użytkownika wygasło. Ten kod błędu nie może wystąpić w zdarzeniu 4768, ale występuje w zdarzeniu 4771. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Informacje przed uwierzytelnieniem były nieprawidłowe |

Wprowadzono nieprawidłowe hasło. Ten kod błędu nie może wystąpić w zdarzeniu 4768, ale występuje w zdarzeniu 4771. |

| 0x19 | KDC_ERR_PREAUTH_REQUIRED | Wymagane dodatkowe uwierzytelnienie wstępne |

Często występuje w scenariuszach współdziałania UNIX. Klienci MIT-Kerberos nie żądają wstępnego uwierzytelnienia, gdy wysyłają wiadomość KRB_AS_REQ. Jeśli wymagane jest uwierzytelnienie wstępne (ustawienie domyślne), systemy Windows wysyłają ten błąd. Większość klientów MIT-Kerberos odpowie na ten błąd, podając uwierzytelnienie wstępne, w którym to przypadku błąd można zignorować. |

| 0x1A | KDC_ERR_SERVER_NOMATCH | Centrum dystrybucji kluczy nie ma informacji o żądanym serwerze | Brak informacji. |

| 0x1B | KDC_ERR_SVC_UNAVAILABLE | Centrum dystrybucji kluczy jest niedostępne | Brak informacji. |

| 0x1F | KRB_AP_ERR_BAD_INTEGRITY | Błąd sprawdzania integralności odszyfrowanego pola | Wystawca uwierzytelnienia został zaszyfrowany innym elementem niż klucz sesji, więc klient nie może odszyfrować wynikowej wiadomości. Modyfikacja wiadomości może być wynikiem ataku lub zakłóceń w sieci. |

| 0x20 | KRB_AP_ERR_TKT_EXPIRED | Bilet wygasł |

Im mniejsza wartość ustawienia zasad Kerberos „Maksymalny okres istnienia biletu użytkownika”, tym większe prawdopodobieństwo wystąpienia tego błędu. Ponieważ bilety są odnawiane automatycznie, nie trzeba nic robić, jeśli pojawi się ten komunikat. |

| 0x21 | KRB_AP_ERR_TKT_NYV | Bilet nie uzyskał jeszcze ważności |

Zegary w centrum dystrybucji kluczy i kliencie nie są zsynchronizowane. Podczas próby uwierzytelniania Kerberos między obszarami należy sprawdzić synchronizację czasu między centrum dystrybucji kluczy w docelowym obszarze i centrum w obszarze klienta. |

| 0x22 | KRB_AP_ERR_REPEAT | Wniosek jest powtórzeniem | Określony wystawca uwierzytelnienia pojawił się dwukrotnie; innymi słowy, centrum dystrybucji kluczy wykryło, że ten bilet sesji jest duplikatem tego, który już otrzymało. |

| 0x23 | KRB_AP_ERR_NOT_US | Bilet nie jest dla nas | Serwer odebrał bilet, który był przeznaczony dla innego obszaru. |

| 0x24 | KRB_AP_ERR_BADMATCH | Bilet i wystawca uwierzytelnienia nie są zgodne | Wiadomość KRB_TGS_REQ jest wysyłana do niewłaściwego centrum dystrybucji kluczy. |

| 0x25 | KRB_AP_ERR_SKEW | Przesunięcie czasowe zegara jest zbyt duże | Komputer klienta wysłał znacznik czasu, który przekroczył różnicę wartości dozwoloną w ustawieniu Maksymalna tolerancja dla synchronizacji zegara komputera w zasadach Kerberos. |

| 0x26 | KRB_AP_ERR_BADADDR | Adres sieciowy w nagłówku warstwy sieciowej nie jest zgodny z adresem w bilecie |

|

| 0x27 | KRB_AP_ERR_BADVERSION | Numery wersji protokołu nie są zgodne (PVNO) | Aplikacja sprawdza wiadomość KRB_SAFE, aby zweryfikować, czy pola wersji i typu protokołu odpowiadają odpowiednio aktualnej wersji i KRB_SAFE. Przyczyną tego błędu jest wystąpienie niezgodności. |

| 0x28 | KRB_AP_ERR_MSG_TYPE | Typ wiadomości nie jest obsługiwany |

|

| 0x29 | KRB_AP_ERR_MODIFIED | Zmodyfikowano strumień wiadomości i wystąpiła niezgodność sumy kontrolnej |

|

| 0x2A | KRB_AP_ERR_BADORDER | Wiadomość jest nieprawidłowa (możliwa manipulacja) |

To zdarzenie jest generowane przez wiadomości KRB_SAFE i KRB_PRIV, jeśli dołączony jest nieprawidłowy numer sekwencji lub jeśli numer sekwencji jest oczekiwany, ale nie występuje. Patrz RFC4120, aby uzyskać więcej informacji. |

| 0x2C | KRB_AP_ERR_BADKEYVER | Określona wersja klucza jest niedostępna | Ten błąd może być generowany po stronie serwera w przypadku otrzymania nieprawidłowej wiadomości KRB_AP_REQ. Serwer nie może użyć wersji klucza wskazanej przez bilet w wiadomości KRB_AP_REQ (np. wskazuje na stary klucz, którego kopii nie ma na serwerze). |

| 0x2D | KRB_AP_ERR_NOKEY | Klucz usługi jest niedostępny |

Ten błąd może być generowany po stronie serwera podczas otrzymywania nieprawidłowej wiadomości KRB_AP_REQ. Serwer nie ma odpowiedniego klucza do odszyfrowania biletu. Ponieważ możliwe jest, aby serwer był zarejestrowany w wielu obszarach z różnymi kluczami w każdym obszarze, pole obszaru w niezaszyfrowanej części biletu w wiadomości KRB_AP_REQ służy do określenia, którego tajnego klucza serwer powinien użyć do odszyfrowania tego biletu. |

| 0x2E | KRB_AP_ERR_MUT_FAIL | Uwierzytelnienie obustronne nie powiodło się | Brak informacji. |

| 0x2F | KRB_AP_ERR_BADDIRECTION | Nieprawidłowy kierunek wiadomości | Brak informacji. |

| 0x30 | KRB_AP_ERR_METHOD | Wymagana alternatywna metoda uwierzytelniania | Zgodnie z RFC4120, ten komunikat o błędzie jest przestarzały. |

| 0x31 | KRB_AP_ERR_BADSEQ | Nieprawidłowy numer sekwencji w wiadomości | Brak informacji. |

| 0x32 | KRB_AP_ERR_INAPP_CKSUM | Niewłaściwy typ sumy kontrolnej w wiadomości (suma kontrolna może nie być obsługiwana) | Kiedy centrum dystrybucji kluczy otrzymuje wiadomość KRB_TGS_REQ, odszyfrowuje ją. Następnie suma kontrolna podana przez użytkownika w wystawcy uwierzytelnienia musi być zweryfikowana względem treści wniosku, a wiadomość musi zostać odrzucona, jeśli sumy kontrolne są niezgodne (z kodem błędu KRB_AP_ERR_MODIFIED) lub jeśli suma kontrolna nie jest odporna na kolizje (z kodem błędu KRB_AP_ERR_INAPP_CKSUM). |

| 0x33 | KRB_AP_PATH_NOT_ACCEPTED | Żądana ścieżka jest nieosiągalna | Brak informacji. |

| 0x34 | KRB_ERR_RESPONSE_TOO_BIG | Zbyt wiele danych |

Rozmiar biletu jest zbyt duży, aby można go było niezawodnie przesłać za pośrednictwem UDP. W środowisku Windows ta wiadomość ma charakter czysto informacyjny. Komputer z systemem Windows automatycznie spróbuje TCP w przypadku niepowodzenia UDP. |

| 0x3C | KRB_ERR_GENERIC | Ogólny błąd |

|

| 0x3D | KRB_ERR_FIELD_TOOLONG | Pole dla tej implementacji jest zbyt długie |

Jeśli centrum dystrybucji kluczy, które nie wie, jak interpretować ustawiony wysoki bit kodowania długości, otrzyma wniosek z ustawionym wysokim bitem długości, musi zwrócić komunikat KRB-ERROR z błędem KRB_ERR_FIELD_TOOLONG i musi zamknąć strumień TCP. Każdy wniosek (KRB_KDC_REQ) i odpowiedź (KRB_KDC_REP lub KRB_ERROR) wysyłany przez strumień TCP poprzedzone jest długością wniosku jako 4 oktety w kolejności bajtów sieci. Wysoki bit długości jest zarezerwowany dla przyszłego rozszerzenia i musi być obecnie ustawiony na zero. |

| 0x3E | KDC_ERR_CLIENT_NOT_TRUSTED | Zaufanie do klienta nie powiodło się lub nie zostało wdrożone | Certyfikat karty inteligentnej użytkownika został unieważniony lub główny urząd certyfikacji, który wydał certyfikat karty inteligentnej (w łańcuchu), nie ma zaufania kontrolera domeny. |

| 0x3F | KDC_ERR_KDC_NOT_TRUSTED | Zaufanie do serwera centrum dystrybucji kluczy nie powiodło się lub nie mogło być zweryfikowane |

Pole trustedCertifiers zawiera listę urzędów certyfikacji zaufanych przez klienta, na wypadek gdyby klient nie miał certyfikatu klucza publicznego centrum dystrybucji kluczy. Jeśli centrum dystrybucji kluczy nie ma certyfikatu podpisanego przez żadnego z wystawców trustedCertifiers, to zwraca ten kod błędu. Patrz RFC1510, aby uzyskać więcej informacji. |

| 0x40 | KDC_ERR_INVALID_SIG | Podpis jest nieprawidłowy | Ten błąd jest związany z PKINIT. Jeśli istnieje relacja zaufania PKI, centrum dystrybucji kluczy weryfikuje podpis klienta w AuthPack (podpis wniosku o bilet uprawniający do przyznania biletu). Jeśli to się nie uda, centrum dystrybucji kluczy zwraca ten kod błędu. |

| 0x41 | KDC_ERR_KEY_TOO_WEAK | Potrzebny jest wyższy poziom szyfrowania | Jeśli pole clientPublicValue jest wypełnione, wskazując, że klient chce użyć umowy klucza Diffie-Hellman, wtedy KDC sprawdza, czy parametry są zgodne z jego zasadami. Jeśli nie (np. rozmiar główny jest niewystarczający dla oczekiwanego typu szyfrowania), centrum dystrybucji kluczy zwraca ten kod błędu. |

| 0x42 | KRB_AP_ERR_USER_TO_USER_REQUIRED | Wymagana jest autoryzacja między użytkownikami | Klient nie ma informacji, czy usługa wymaga uwierzytelnienia między użytkownikami, więc żąda, odbiera i przekazuje do serwera konwencjonalną wiadomość KRB_AP_REP; w odpowiedzi serwer generuje ten kod błędu. |

| 0x43 | KRB_AP_ERR_NO_TGT | Nie przedstawiono ani nie udostępniono biletu uprawniającego do przyznania biletu | Usługa nie ma biletu uprawniającego do przyznania biletu do uwierzytelniania między użytkownikami. |

| 0x44 | KDC_ERR_WRONG_REALM | Nieprawidłowa domena lub podmiot zabezpieczeń |

Klient prezentuje bilet uprawniający do przyznania biletu (TGT) między obszarami do obszaru innego niż ten określony w bilecie TGT. Ten błąd występuje rzadko, ale zazwyczaj jest spowodowany nieprawidłowo skonfigurowaną usługą DNS. |

Typ szyfrowania biletów: Pakiet kryptograficzny, który został użyty przy wystawianiu biletu uprawniającego do przyznania biletu.

| Typ | Nazwa typu | Opis |

|---|---|---|

| 0x1 | DES-CBC-CRC | Wyłączone domyślnie począwszy od wdrożenia systemów Windows 7 i Windows Server 2008 R2. |

| 0x3 | DES-CBC-MD5 | Wyłączone domyślnie począwszy od wdrożenia systemów Windows 7 i Windows Server 2008 R2. |

| 0x11 | AES128-CTS-HMAC-SHA1-96 | Obsługiwane począwszy od wdrożenia systemów Windows Server 2008 i Windows Vista. |

| 0x12 | AES256-CTS-HMAC-SHA1-96 | Obsługiwane począwszy od wdrożenia systemów Windows Server 2008 i Windows Vista. |

| 0x17 | RC4-HMAC | Domyślny pakiet dla systemów operacyjnych przed wdrożeniem Windows Server 2008 i Windows Vista. |

| 0x18 | RC4-HMAC-EXP | Domyślny pakiet dla systemów operacyjnych przed wdrożeniem Windows Server 2008 i Windows Vista. |

| 0xFFFFFFFF or 0xffffffff | - | Ten typ jest widoczny w zdarzeniach niepowodzenia inspekcji. |

Typ uwierzytelnienia wstępnego Numer kodu typu uwierzytelnienia wstępnego, który został użyty we wniosku o bilet uprawniający do przyznania biletu.

| Kod błędu | Opis | Opis |

|---|---|---|

| 0 | - | Logowanie bez uwierzytelniania wstępnego. |

| 2 | PA-ENC-TIMESTAMPS | Standardowe uwierzytelnianie za pomocą hasła. |

| 11 | PA-ETYPE-INFO |

Wymagane dodatkowe uwierzytelnienie wstępne (towarzyszy mu wiadomość KRB-ERROR z centrum dystrybucji kluczy). Zazwyczaj używany do powiadomienia klienta o tym, który klucz ma być użyty do szyfrowania podczas wysyłania wartości uwierzytelnienia wstępnego PA-ENC-TIMESTAMP. Nigdy nie spotykany w środowiskach Microsoft Active Directory. |

| 15 | PA-PK-AS-REP_OLD | Używany do uwierzytelniania logowania za pomocą karty inteligentnej. |

| 17 | PA-PK-AS-REP |

Używany do uwierzytelniania karty inteligentnej. Nigdy nie spotykany w określonych środowiskach Active Directory. |

| 19 | PA-ETYPE-INFO2 |

Wymagane dodatkowe uwierzytelnienie wstępne (towarzyszy mu wiadomość KRB-ERROR z centrum dystrybucji kluczy). Zazwyczaj używany do powiadomienia klienta o tym, który klucz ma być użyty do szyfrowania podczas wysyłania wartości uwierzytelnienia wstępnego PA-ENC-TIMESTAMP. Nigdy nie spotykany w środowiskach Microsoft Active Directory. |

| 20 | PA-SVR-REFERRAL-INFO | Używany w biletach polecenia centrum dystrybucji kluczy. |

| 138 | PA-ENCRYPTED-CHALLENGE | Logowanie za pomocą ochrony Kerberos (FAST). Obsługiwane w kontrolerach domeny z systemem Windows Server 2012 i nowszym oraz na klientach z systemem Windows 8 i nowszym. |

| - | - | Widoczny w zdarzeniach niepowodzenia inspekcji. |

Przechowuje informacje dotyczące certyfikatów kart inteligentnych używanych podczas logowania (jeśli dotyczy).

Nazwa wystawcy certyfikatu: Nazwa urzędu certyfikacji, który wydał certyfikat karty inteligentnej.

Numer seryjny certyfikatu:: Numer seryjny certyfikatu karty inteligentnej.

Odcisk palca certyfikatu: Odcisk palca certyfikatu karty inteligentnej.

Rozwiązania do inspekcji, takie jak ADAudit Plus, oferują monitorowanie w czasie rzeczywistym, analizę zachowań użytkowników i jednostek oraz raporty; funkcje te łącznie pomagają zabezpieczyć środowisko AD.

Chociaż można dołączyć zadanie do dziennika zabezpieczeń i zażądać od systemu Windows wysłania wiadomości e-mail, użytkownik jest ograniczony do otrzymywania wiadomości e-mail za każdym razem, gdy generowane jest zdarzenie o identyfikatorze 4768. W systemie Windows brakuje również możliwości stosowania bardziej szczegółowych filtrów, które są wymagane do spełnienia zaleceń dotyczących zabezpieczeń.

Dzięki narzędziu takiemu jak ADAudit Plus można nie tylko stosować filtry szczegółowe, aby skupić się na rzeczywistych zagrożeniach, ale także otrzymywać powiadomienia w czasie rzeczywistym za pośrednictwem wiadomości SMS.

Wykorzystaj zaawansowaną analizę statystyczną i techniki uczenia maszynowego do wykrywania anomalnych zachowań w sieci.

Spełnij różne normy zgodności, takie jak SOX, HIPAA, PCI, FISMA, GLBA i RODO dzięki gotowym raportom zgodności.

Od pobrania programu ADAudit Plus do otrzymywania alertów w czasie rzeczywistym w mniej niż 30 minut. Dzięki ponad 200 wstępnie skonfigurowanym raportom i alertom, program ADAudit Plus zapewnia, że usługa Active Directory pozostaje zabezpieczona i zgodna z przepisami.