Za pierwszym razem, gdy użytkownik wprowadza swoją nazwę użytkownika domeny i hasło do swojej stacji roboczej, stacja robocza kontaktuje się z lokalnym kontrolerem domeny (DC) i żąda biletu uprawniającego do przyznania biletu (TGT). Jeśli nazwa użytkownika i hasło są prawidłowe, a konto użytkownika przejdzie kontrolę stanu i ograniczeń, wówczas kontroler domeny przyznaje bilet uprawniający do przyznania bilety i rejestruje zdarzenie o identyfikatorze 4768 (przyznano bilet uwierzytelniania).

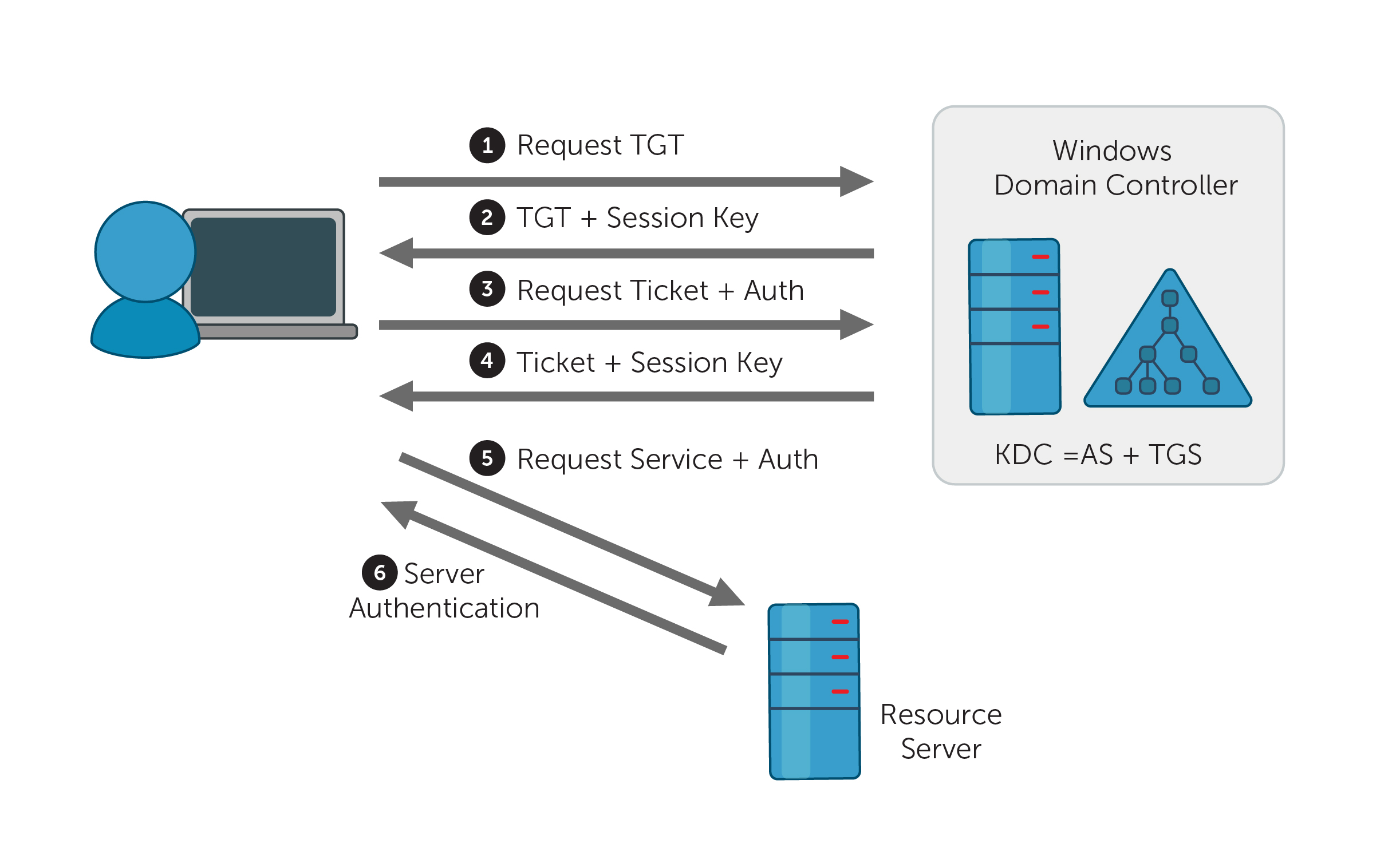

Ilustracja 1. Uwierzytelnianie Kerberos.

System Windows rejestruje zdarzenie o identyfikatorze 4771 (F), jeśli żądanie biletu (krok 1 z rysunku 1) nie powiodło się; zdarzenie to jest rejestrowane tylko na kontrolerach domeny. Jeśli problem pojawił się podczas uwierzytelniania wstępnego (krok 2, 3 lub 4 z rysunku 1), system Windows rejestruje zdarzenie 4768.

| Bit | Nazwa flagi | Opis |

|---|---|---|

| 0 | Zarezerwowane | - |

| 1 | FORWARDABLE | Ta flaga jest przeznaczona tylko do biletów uprawniających do przyznania biletu (TGT). Informuje ona serwis przydzielający bilety, że może on wystawić nowy bilet TGT z innym adresem sieciowym na podstawie przedstawionego biletu TGT. |

| 2 | FORWARDED | Ta flaga informuje o przekazaniu biletu uprawniającego do przyznania biletu (TGT) lub o wystawieniu biletu z przekazanego biletu TGT. |

| 3 | PROXIABLE | Ta flaga jest przeznaczona tylko do biletów uprawniających do przyznania biletu (TGT). Informuje ona serwis przydzielający bilety, że może on wystawiać bilety z adresem sieciowym, który różni się od tego w bilecie TGT. |

| 4 | PROXY | Ta flaga wskazuje, że adres sieciowy w bilecie jest inny niż w bilecie uprawniającym do przyznania biletu użytym do uzyskania biletu. |

| 5 | ALLOW-POSTDATE | Ta flaga wskazuje, że wystawiany bilet ma mieć ustawioną flagę MAY-POSTDATE. Może być ustawiona tylko przy pierwszym lub kolejnym wniosku, jeżeli bilet uprawniający do przyznania biletu, na którym jest oparta, ma również ustawioną flagę MAY-POSTDATE. Bilety postdatowane nie są obsługiwane w KILE (Microsoft Kerberos Protocol Extension). |

| 6 | POSTDATED | Ta flaga wskazuje, że jest to wniosek o bilet postdatowany. Ta opcja będzie uwzględniana tylko wtedy, gdy bilet uprawniający do przyznania biletu, na którym jest oparta, ma ustawioną flagę MAY-POSTDATE. Wynikowy bilet będzie miał również ustawioną flagę INVALID, która może być zresetowana przez kolejny wniosek do centrum dystrybucji kluczy po osiągnięciu czasu rozpoczęcia w bilecie. Bilety postdatowane nie są obsługiwane w KILE (Microsoft Kerberos Protocol Extension). |

| 7 | INVALID | Ta flaga wskazuje, że bilet jest nieważny, co oznacza, że przed użyciem musi zostać zweryfikowany przez centrum dystrybucji kluczy. Serwery aplikacji muszą odrzucić bilety, które mają ustawioną tę flagę. |

| 8 | RENEWABLE | Ta flaga jest używana w połączeniu z polami Czas zakończenia i Odnawiaj do, aby bilety o długim okresie ważności były okresowo odnawiane w centrum dystrybucji kluczy. |

| 9 | INITIAL | Ta flaga wskazuje, że bilet został wystawiony z wykorzystaniem wymiany usług uwierzytelniania (AS), a nie na podstawie biletu uprawniającego do przyznania biletu. |

| 10 | PRE-AUTHENT | Ta flaga wskazuje, że klient został uwierzytelniony przez centrum dystrybucji kluczy przed wystawieniem biletu. Ta flaga zwykle wskazuje na obecność wystawcy uwierzytelnienia w bilecie, ale może również wskazywać na obecność poświadczeń, które zostały pobrane z logowania kartą inteligentną. |

| 11 | OPT-HARDWARE-AUTH | Ta flaga miała pierwotnie wskazywać, że podczas uwierzytelniania wstępnego korzystano z uwierzytelniania wspieranego sprzętowo. Obecnie nie zaleca się stosowania tej flagi w protokole Kerberos V5. Centrom dystrybucji kluczy nie wolno wystawiać biletu, gdy ta flaga jest ustawiona. Podobnie, centra nie powinny zachowywać tej flagi, jeśli została ona ustawiona przez inne centrum. |

| 12 | TRANSITED-POLICY-CHECKED | Ta flaga wskazuje, że KILE nie może sprawdzać domen przejściowych na serwerach ani w centrum dystrybucji kluczy. Serwery aplikacji muszą ignorować flagę TRANSITED-POLICY-CHECKED. |

| 13 | OK-AS-DELEGATE | Centrum dystrybucji kluczy musi ustawić flagę OK-AS-DELEGATE, jeśli konto usługi jest zaufane i można je delegować. |

| 14 | REQUEST-ANONYMOUS | W rozszerzeniu KILE nie stosuje się tej flagi. |

| 15 | NAME-CANONICALIZE | Jeśli ta flaga ma wartość „true”, wstępne wnioski o bilet do centrum dystrybucji kluczy będą wymagały konwersji nazwy klienta na postać kanoniczną, a odpowiedzi zawierające inne podmioty zabezpieczeń klienta niż żądany klient będą akceptowane. Wartość domyślna to „false”. |

| 16 - 25 | Nieużywane | - |

| 26 | DISABLE-TRANSITED-CHECK | Domyślnie, centrum dystrybucji kluczy sprawdza pole przejściowe biletu uprawniającego do przyznania biletu (TGT) względem zasad lokalnego obszaru, zanim wystawi bilety pochodne na podstawie biletu TGT. Jeśli ta flaga jest ustawiona we wniosku, pole przejściowe nie będzie sprawdzane. Bilety wystawione z wyłączoną opcją sprawdzenia będą oznaczone zresetowaną (0) wartością flagi TRANSITED-POLICY-CHECKED, wskazując serwerowi aplikacji, że pole przejściowe musi być sprawdzone lokalnie. Zaleca się, aby centra dystrybucji kluczy uwzględniały opcję DISABLE-TRANSITED-CHECK, ale nie jest to wymagane. Nie należy stosować tej flagi, ponieważ flaga TRANSITED-POLICY-CHECKED nie jest obsługiwana przez KILE. |

| 27 | RENEWABLE-OK | Ta flaga wskazuje, że odnawialny bilet zostanie zaakceptowany, jeśli nie można w inny sposób dostarczyć biletu o żądanym okresie ważności, w którym to przypadku odnawialny bilet może być wystawiony z wartością „renew-till” równą żądanemu czasowi zakończenia. Wartość pola „renew-till” może być nadal ograniczona przez lokalne limity lub limity wybrane przez poszczególne podmioty zabezpieczeń lub serwer. |

| 28 | ENC-TKT-IN-SKEY | Ta opcja jest wykorzystywana tylko przez serwis przyznający bilety. Opcja ENC-TKT-IN-SKEY wskazuje, że bilet dla serwera końcowego ma być zaszyfrowany w kluczu sesji z dostarczonego dodatkowego biletu uprawniającego do przyznania biletu. |

| 29 | Nieużywane | - |

| 30 | RENEW | Ta flaga wskazuje, że obecny wniosek dotyczy odnowienia. Bilet dostarczony do tego wniosku jest zaszyfrowany w kluczu tajnym dla serwera, na którym jest ważny. Ta opcja będzie uwzględniona tylko wtedy, gdy odnawiany bilet ma ustawioną flagę RENEWABLE i gdy nie upłynął czas w polu „renew-till”. Odnawiany bilet jest przekazywany w polu „padata” jako część nagłówka uwierzytelniania. |

| 31 | VALIDATE | Ta flaga wskazuje, że wniosek ma na celu zweryfikowanie biletu postdatowanego. Ta opcja jest wykorzystywana tylko przez serwis przyznający bilety, jednak nie powinna być stosowana, ponieważ bilety postdatowane nie są obsługiwane przez KILE. |

| Kod | Nazwa kodu | Opis | Możliwe przyczyny |

|---|---|---|---|

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | Centrum dystrybucji kluczy nie obsługuje typu PADATA (dane uwierzytelnienia wstępnego). | Trwa próba logowania za pomocą karty inteligentnej i nie można zlokalizować właściwego certyfikatu. Może się to zdarzyć, ponieważ wysłano zapytanie do niewłaściwego urzędu certyfikacji lub nie można skontaktować się z właściwym urzędem certyfikacji w celu uzyskania certyfikatów uwierzytelniania kontrolera domeny dla danego kontrolera. Może się to również zdarzyć, gdy kontroler domeny nie ma zainstalowanego certyfikatu dla kart inteligentnych. |

| 0x17 | KDC_ERR_KEY_EXPIRED | Hasło wygasło – zmień hasło, aby je zresetować. | Hasło użytkownika wygasło. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Informacje przed uwierzytelnieniem były nieprawidłowe. | Wprowadzono nieprawidłowe hasło. |

| Typ | Nazwa typu | Opis |

|---|---|---|

| 0 | - | Ten kod wskazuje na logowanie bez wstępnego uwierzytelnienia. |

| 2 | PA-ENC-TIMESTAMP | Ten kod jest normalnym typem dla standardowego uwierzytelniania za pomocą hasła. |

| 11 | PA-ETYPE-INFO | Ten kod jest wysyłany przez centrum dystrybucji kluczy w komunikacie KRB-ERROR, wskazując, że wymagane jest dodatkowe wstępne uwierzytelnienie. Zazwyczaj stosuje się go do powiadomienia klienta o tym, jaki klucz szyfrujący należy zastosować do zaszyfrowania znacznika czasu podczas wysyłania wartości uwierzytelniania wstępnego PA-ENC-TIMESTAMP. |

| 15 | PA-PK-AS-REP_OLD | Ten kod służy do uwierzytelniania logowania za pomocą karty inteligentnej. |

| 17 | PA-PK-AS-REP | Ten kod powinien być również stosowany do uwierzytelniania karty inteligentnej, ale nigdy nie spotyka się go w niektórych środowiskach Active Directory. |

| 19 | PA-ETYPE-INFO2 | Ten kod jest wysyłany przez centrum dystrybucji kluczy w komunikacie KRB-ERROR wskazując, że wymaga dodatkowego wstępnego uwierzytelnienia. Zazwyczaj stosuje się go do powiadomienia klienta o tym, jakiego klucza użyć do zaszyfrowania szyfrowanego znacznika czasu w celu wysyłania wartości uwierzytelniania wstępnego PA-ENC-TIMESTAMP. |

| 20 | PA-SVR-REFERRAL-INFO | Ten kod jest stosowany w biletach poleceń centrum dystrybucji kluczy. |

| 138 | PA-ENCRYPTED-CHALLENGE | Ten kod jest stosowany do wskazania logowania za pomocą ochrony protokołu Kerberos (FAST). Ten kod zaczął być obsługiwany wraz z wdrożeniem systemów Windows Server 2012 i Windows 8. |

| - | Ten kod jest wyświetlany w zdarzeniach niepowodzenia inspekcji. |

Ta informacja jest wypełniana tylko w przypadku logowania przy użyciu karty inteligentnej. Dla identyfikatora zdarzenia 4771 jest zawsze pusta.

Chociaż można dołączyć zadanie do dziennika zabezpieczeń i zażądać od systemu Windows wysłania wiadomości e-mail, użytkownik jest ograniczony do otrzymywania wiadomości e-mail za każdym razem, gdy generowane jest zdarzenie o identyfikatorze 4771. W systemie Windows brakuje również możliwości stosowania bardziej szczegółowych filtrów, które są wymagane do spełnienia zaleceń dotyczących zabezpieczeń.

Dzięki narzędziu takiemu jak ADAudit Plus można nie tylko stosować filtry szczegółowe, aby skupić się na rzeczywistych zagrożeniach, ale także otrzymywać powiadomienia w czasie rzeczywistym za pośrednictwem wiadomości SMS.

Wykorzystaj zaawansowaną analizę statystyczną i techniki uczenia maszynowego do wykrywania anomalnych zachowań w sieci.

Spełnij różne normy zgodności, takie jak SOX, HIPAA, PCI, FISMA, GLBA i RODO dzięki gotowym raportom zgodności.

Przejdź od pobierania ADAudit Plus do otrzymywania alertów w czasie rzeczywistym w mniej niż 30 minut. Dzięki ponad 200 wstępnie skonfigurowanym raportom i alertom ADAudit Plus zapewnia bezpieczeństwo i zgodność usługi Active Directory.