Ustawienia SSO

Jeśli Ustawienia SSO

opcja jest włączona, użytkownicy mogą automatycznie logować się do ADSelfService Plus, po prostu logując się do swojego komputera z systemem Windows lub przez zewnętrznego dostawcę tożsamości.

ADSelfService Plus obsługuje jednolity dostęp (SSO) z dwoma typami uwierzytelniania:

- Uwierzytelnianie NTLM

- Uwierzytelnianie SAML

Uwaga: SSO do ADSelfService Plus nie jest obsługiwane dla logowania z aplikacji mobilnych lub przeglądarek mobilnych.

1. Uwierzytelnianie NTLM

W tej metodzie uwierzytelniania użytkownicy logują się do konsoli internetowej ADSelfService Plus za pomocą danych logowania, których użyli do zalogowania się do maszyny. Aby włączyć uwierzytelnianie NTLM, wykonaj poniższe kroki.

Ważne: URL dostępu do ADSelfService Plus musi być powiązany z lokalnymi witrynami intranetowymi w celu automatycznego logowania.

Wymagania wstępne:

- Przejdź do Admin > Dostosowanie > Ustawienia logowania > Jednolity dostęp.

- Zaznacz pole Włącz SSO, aby włączyć SSO w ADSelfService Plus.

- Wdrożenie Jespa

- Pobierz najnowszy plik JAR Jespa.

- Rozpakuj pobrany plik i wklej plik JAR Jespa (nazwa pliku jespa-2.0.0.jar) do folderu <ADSelfServicePlus_install_directory > /lib; gdzie <ADSelfServicePlus_install_directory> to lokalizacja, w której zainstalowano ADSelfService Plus.

- Uruchom ponownie ADSelfService Plus, aby zmiany mogły zostać zastosowane.

- Upewnij się, że konto komputera zostało skonfigurowane w portalu administracyjnym ADSelfService Plus dla NTLM SSO.

Uwaga:

- Klienci korzystający z wersji 6210 lub niższej mogą nadal korzystać z tej funkcji bez konieczności spełnienia pierwszego wymogu wstępnego.

- Domyślny pakiet ma ograniczenie Jespa (strony trzeciej), które obsługuje nieograniczoną liczbę użytkowników przez 60 dni, a później tylko 25 użytkowników. Jeśli chcesz kontynuować korzystanie z Jespa dla uwierzytelniania NTLM dla nieograniczonej liczby użytkowników po 60 dniach, musisz go zakupić od IOPLEX.

Proszę skontaktować się z support@adselfserviceplus.com, jeśli potrzebujesz pomocy w skonfigurowaniu uwierzytelniania NTLM dla swoich użytkowników.

Kroki konfiguracyjne:

- Przejdź do Admin → Dostosowanie → Ustawienia logowania → Jednolity dostęp.

- Kliknij pole wyboru Włącz SSO, aby włączyć SSO w ADSelfService Plus.

- Wybierz Uwierzytelnianie NTLM.

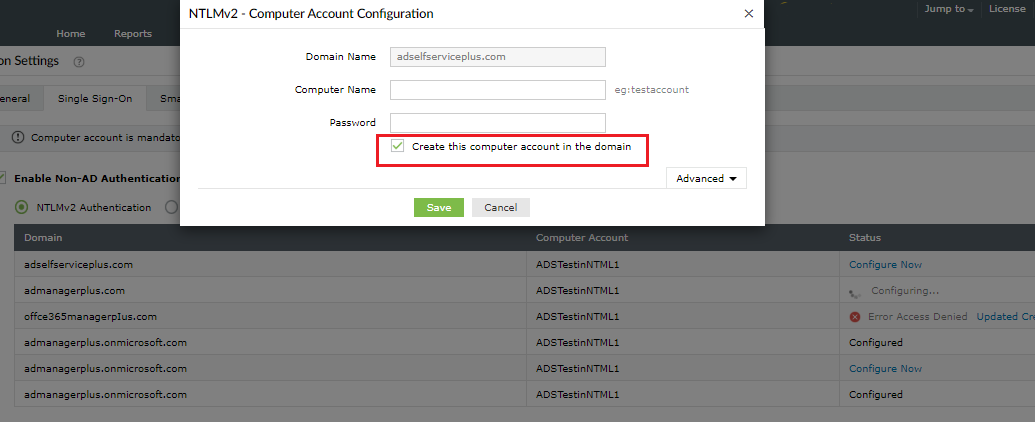

- Aby korzystać z usługi uwierzytelniania NTLM, należy utworzyć konto komputera niepowiązane z fizycznym komputerem w sieci w AD z określonym hasłem, które spełnia politykę haseł w AD. Jest to wymagane, ponieważ tylko konto komputera może zweryfikować dane uwierzytelniające NTLM (nazwa domeny, nazwa użytkownika i jednorazowy skrót hasła uzyskanego podczas logowania do maszyny) użytkownika.

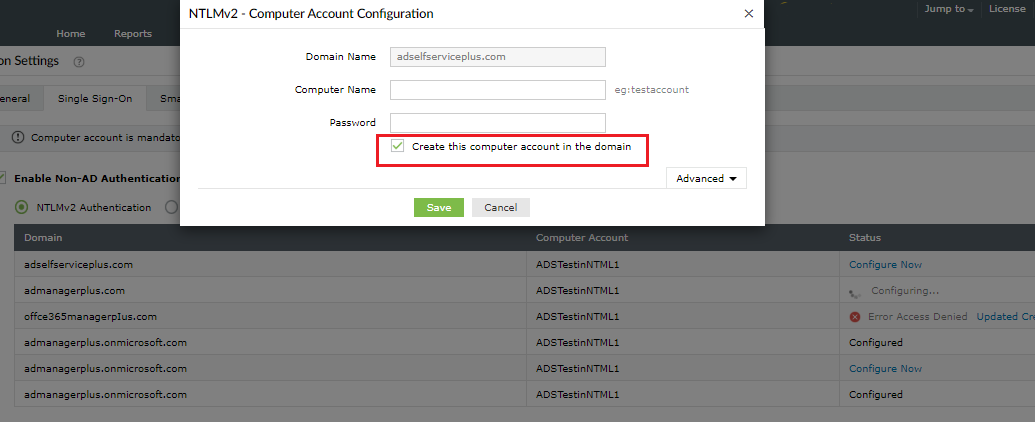

- Kliknij Skonfiguruj teraz, aby podać szczegóły konta komputera. Uwierzytelnianie NTLM jest oparte na domenie, więc ten typ uwierzytelniania może być włączony dla wybranych zestawów domen, które wybierzesz.

- Jeśli już masz takie konto komputera, wpisz Nazwę komputera i jego Hasło

w podanych polach. Możesz również utworzyć nowe konto komputerowe, podając wymagane dane i zaznaczając pole Utwórz to konto komputerowe w domenie. Włącz lub wyłącz konta komputerowe, klikając przycisk włącz/wyłącz.

- Kliknij Zapisz.

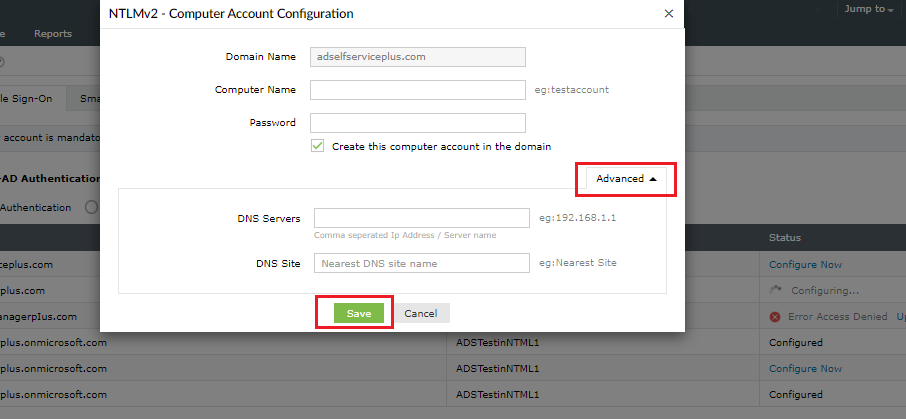

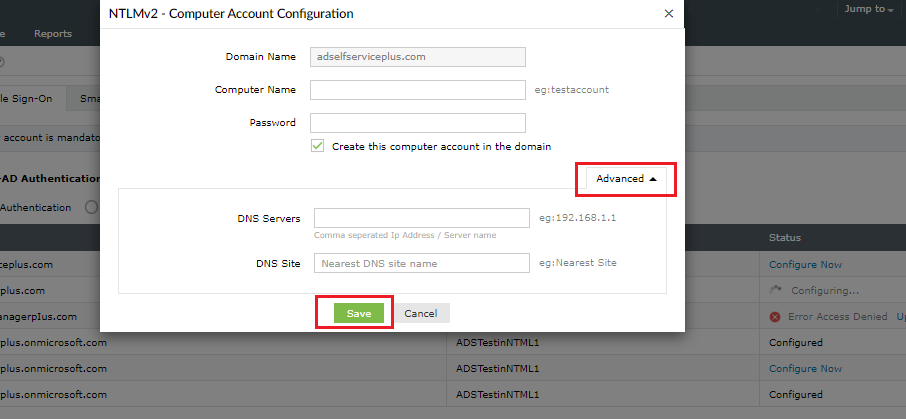

- Jeśli zainstalowałeś ADSelfService Plus na maszynie, która nie należy do wybranej domeny, kliknij przycisk Zaawansowane i określ serwer DNS oraz stronę DNS domeny.

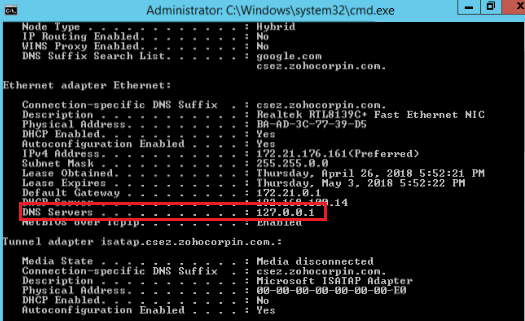

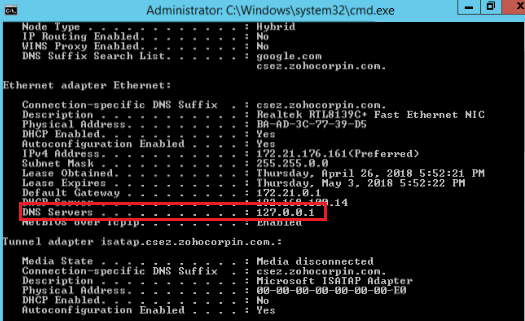

A. Znajdowanie adresu IP serwerów DNS

- Z maszyny, która należy do wybranej domeny, otwórz wiersz poleceń, wpisz „ipconfig /all” i naciśnij Enter.

- Wprowadź adres IP wyświetlany pod Serwery DNS w odpowiednim polu w ADSelfService Plus.

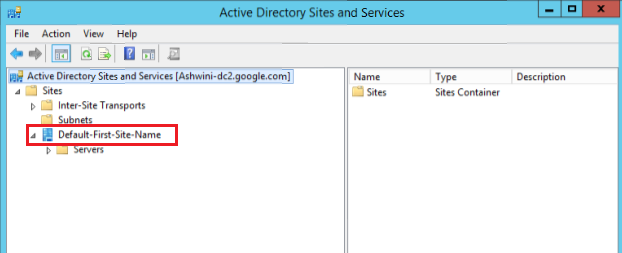

B. Znajdowanie strony DNS

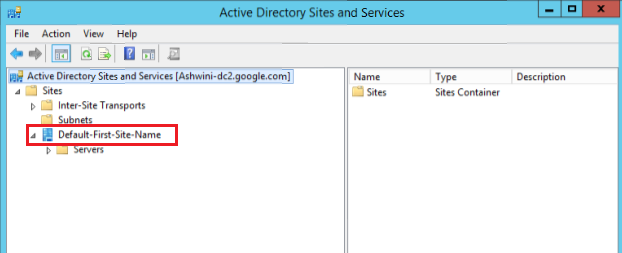

- Przejdź do Usługi i witryny Active Directory.

- Wprowadź stronę DNS zawierającą kontroler domeny wybranej domeny w odpowiednim polu w ADSelfService Plus.

C. Dodawanie stron do lokalnej strefy intranetu

Istnieją dwa sposoby, aby zastosować wymaganą konfigurację:

Metoda 1: Użycie zasad grupy (obsługiwane w Google Chrome i Internet Explorer)

- Utwórz nowy obiekt zasady grupy i przejdź do Konfiguracja użytkownika → Szablony administracyjne → Komponenty systemu Windows → Internet Explorer → Panel sterowania Internetu → Zakładka zabezpieczeń → Lista przypisania witryn do stref. Wybierz Włącz.

- Kliknij Pokaż, aby wyświetlić przypisania stref. Wprowadź adres URL dostępu w Nazwa wartości i powiąż go ze zaufanymi witrynami, wpisując "1" w Wartość, a następnie kliknij OK.

- Przejdź do Konfiguracje użytkownika → Szablony administracyjne → Wszystkie ustawienia → Opcje logowania. Wybierz Włącz.

- Z listy Opcje logowania kliknij Automatyczne logowanie tylko w strefie intranetu, a następnie OK.

Metoda 2: Ręczna konfiguracja

1.Google Chrome:

- Przejdź do Ustawienia → Zaawansowane → Moduł systemu → Otwórz ustawienia proxy.

- Kliknij kartę Zabezpieczenia i wybierz ikonę Lokalny intranet.

- Kliknij przycisk Witryny, wprowadź adres URL dostępu ADSelfService Plus w wymaganym polu i kliknij Dodaj.

2.Internet Explorer:

- Przejdź do

Narzędzia → Opcje internetowe → Zabezpieczenia.

- Kliknij zakładkę Zabezpieczenia i wybierz ikonę Intranet lokalny.

- Kliknij przycisk Strony, wprowadź URL dostępu do ADSelfService Plus w wymaganym polu, a następnie kliknij Dodaj.

3.Mozilla Firefox:

- Wpisz "about:config" w pasku adresu i naciśnij klawisz enter, aby wyświetlić listę preferencji. Jeśli wyświetli się komunikat ostrzegawczy, kliknij Akceptuję ryzyko, aby kontynuować.

- Przejdź do preferencji network.automatic-ntlm-auth.trusted-urls.

- Kliknij dwukrotnie na preferencję i wpisz URL dostępu do ADSelfService Plus (np. selfservice-5994:8888).

- Kliknij OK.

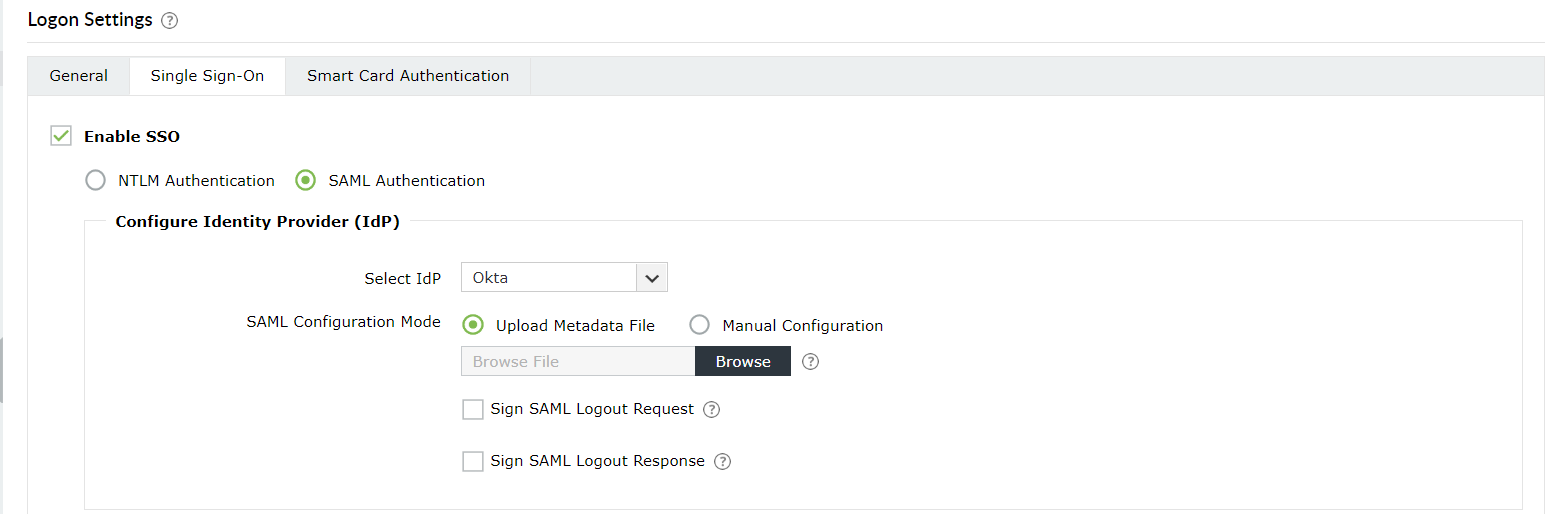

2. Uwierzytelnianie SAML

W tej metodzie uwierzytelniania użytkownicy logują się do konsoli internetowej ADSelfService Plus, używając danych uwierzytelniających dostawcy tożsamości opartego na SAML.

Po włączeniu opcji SSO opartego na SAML, za każdym razem, gdy użytkownik próbuje uzyskać dostęp do konsoli internetowej ADSelfService Plus, dostawca tożsamości (IdP) otrzymuje żądanie uwierzytelnienia. IdP uwierzytelnia użytkownika, a po pomyślnym uwierzytelnieniu, użytkownik zostanie automatycznie zalogowany do portalu ADSelfService Plus. Jeśli użytkownik jest już zalogowany do dostawcy tożsamości, gdy ten użytkownik próbuje uzyskać dostęp do ADSelfService Plus, uzyska on dostęp automatycznie.

Wymagania wstępne:

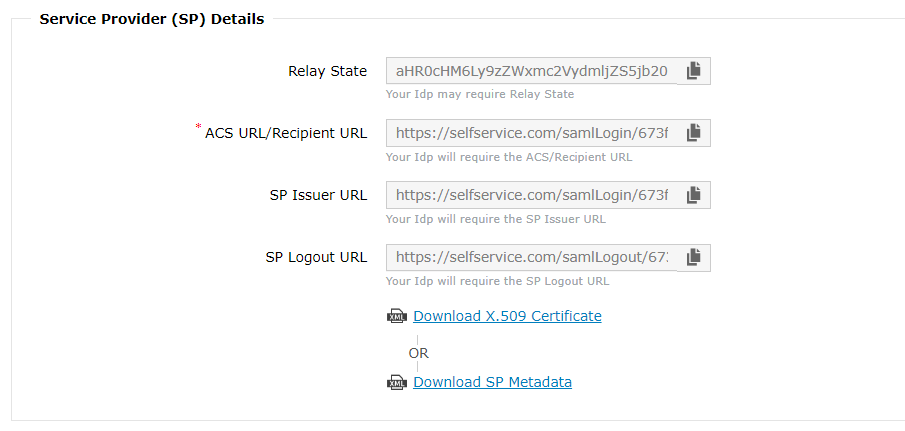

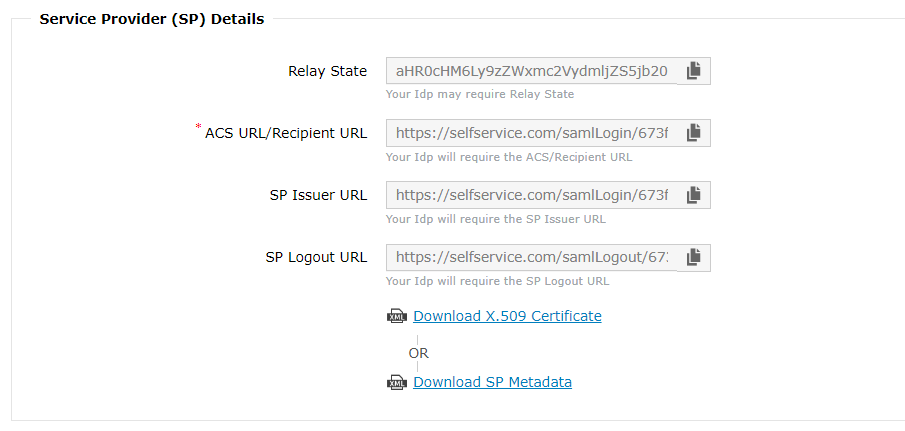

- Zaloguj się do konsoli internetowej ADSelfService Plus jako administrator. Przejdź do Admin → Dostosuj → Ustawienia logowania → Jednolity dostęp. Zaznacz pole wyboru Włącz SSO oraz kliknij przycisk Uwierzytelnianie SAML. Skopiuj URL ACS/URL odbiorcy oraz URL stanu przekazania.

- Dostawca tożsamości oparty na SAML, którego zamierzasz użyć, musi mieć ADSelfService Plus jako jedną z obsługiwanych aplikacji SAML. Jeśli nie jest to domyślnie obsługiwane, możesz dodać ADSelfService Plus jako nową aplikację w standardowych dostawcach tożsamości (Okta, OneLogin, ADFS) lub niestandardowym dostawcy tożsamości (np. Azure AD). Znajdź kroki, aby dodać nową aplikację w Okta, OneLogin, ADFS, Line Works, oraz Azure AD, klikając odpowiednie linki. W przypadku pozostałych dostawców tożsamości skontaktuj się z ich zespołem wsparcia w celu uzyskania dalszej pomocy.

-

Zaloguj się do swojego dostawcy tożsamości z danymi administracyjnymi i przejdź do ADSelfService Plus z listy dostarczonych aplikacji. Możesz albo pobrać Metadane w formacie XML, albo uzyskać wymagane dane, kopiując URL wystawcy/ID jednostki, URL logowania IdP, URL wylogowania IdP, oraz certyfikat X509. Będziesz potrzebować tych informacji podczas konfigurowania ADSelfService Plus dla logowania SSO.

Konfiguracja dostawcy usług (ADSelfService Plus)

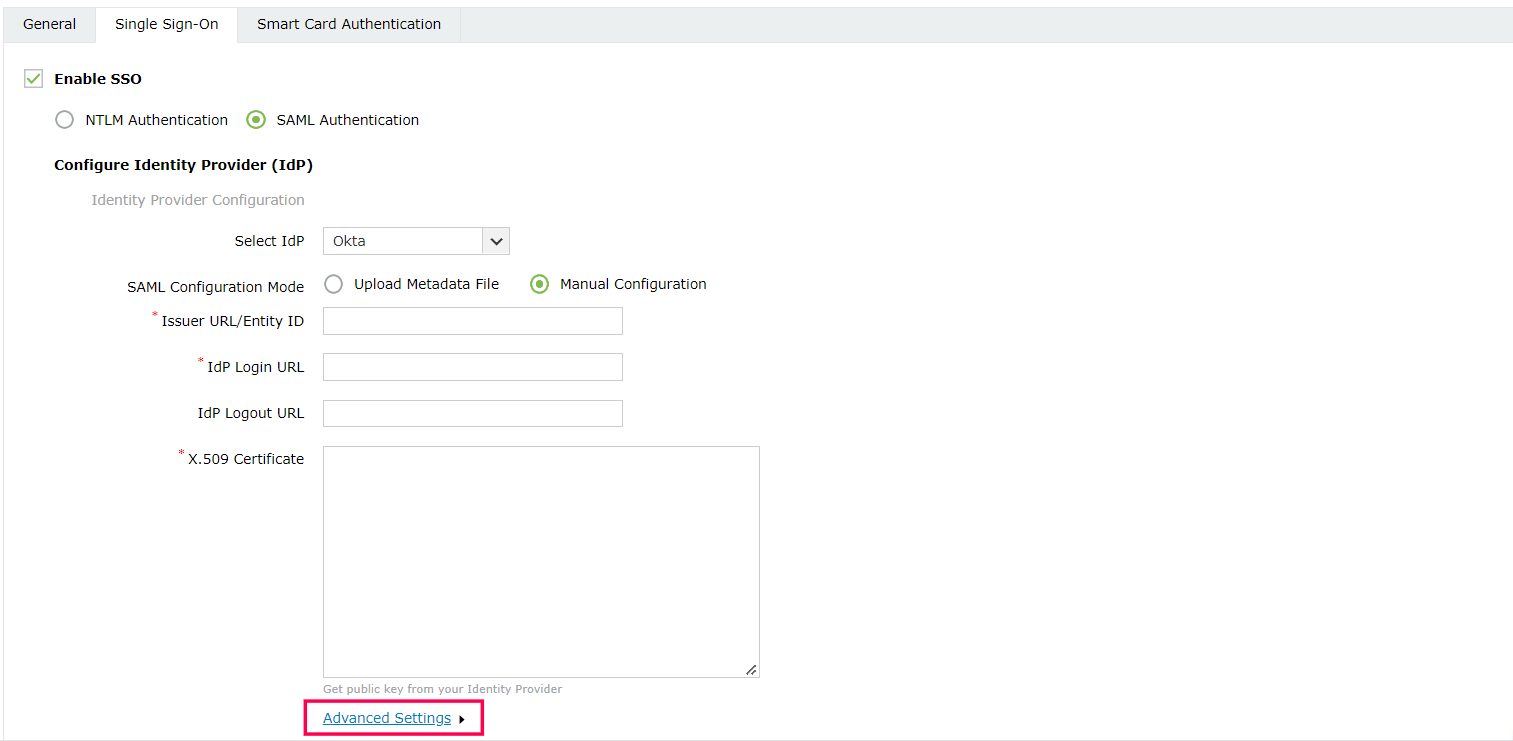

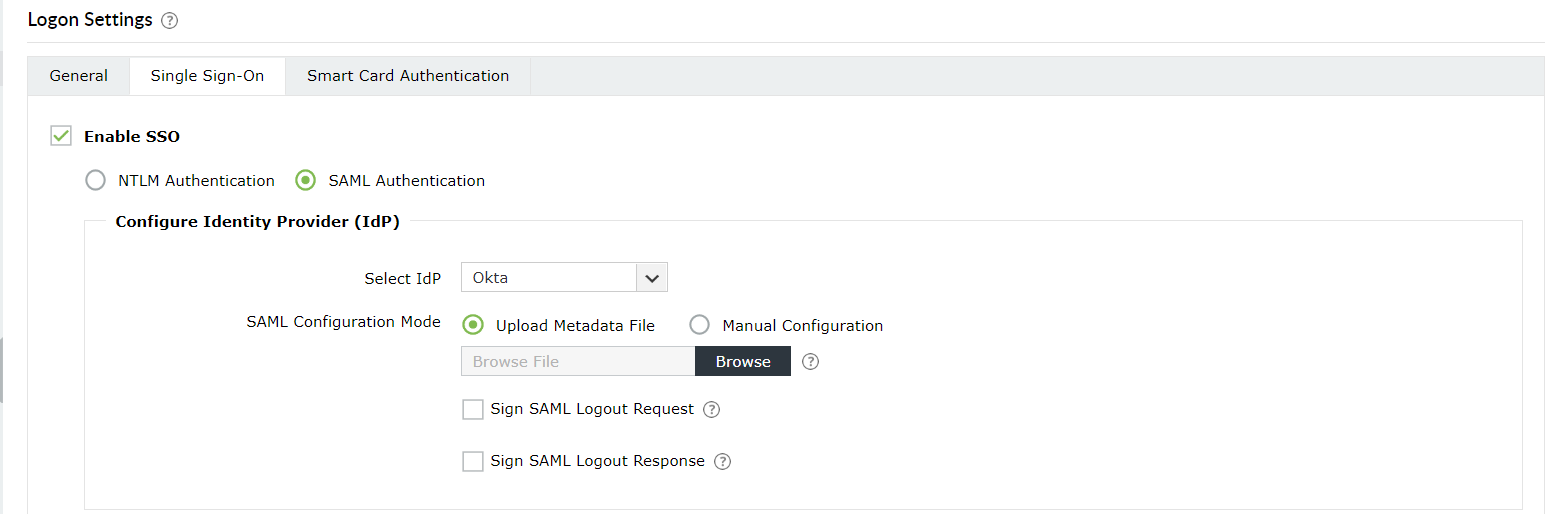

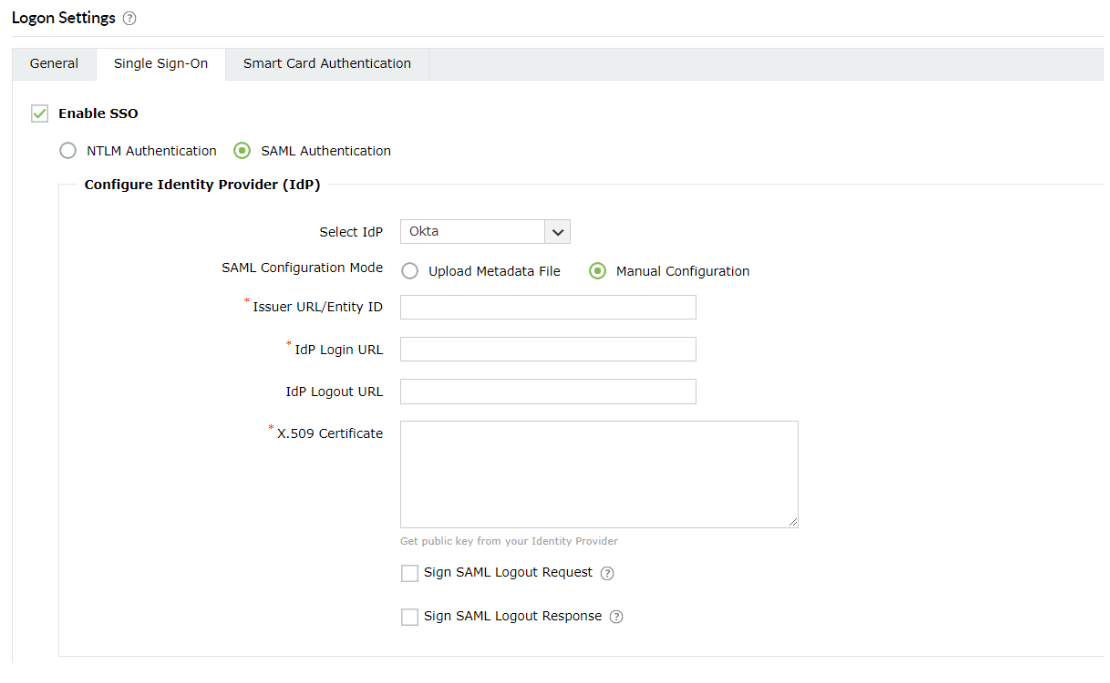

- Przejdź do Admin → Dostosuj → Ustawienia logowania → Jednolity dostęp.

- Zaznacz pole wyboru Włącz SSO, aby włączyć SSO w ADSelfService Plus.

- Kliknij przycisk Uwierzytelnianie SAML, aby włączyć konfigurację SAML w swojej domenie.

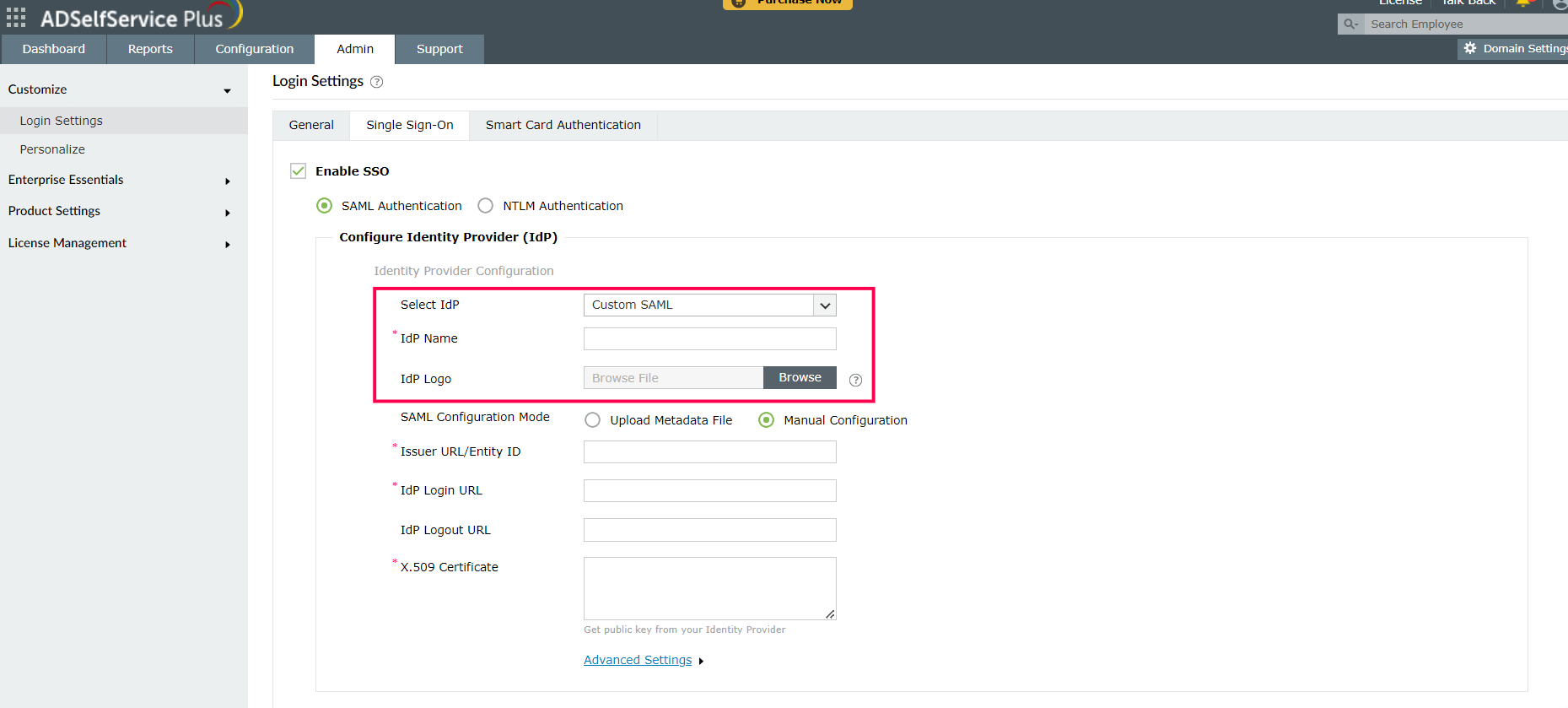

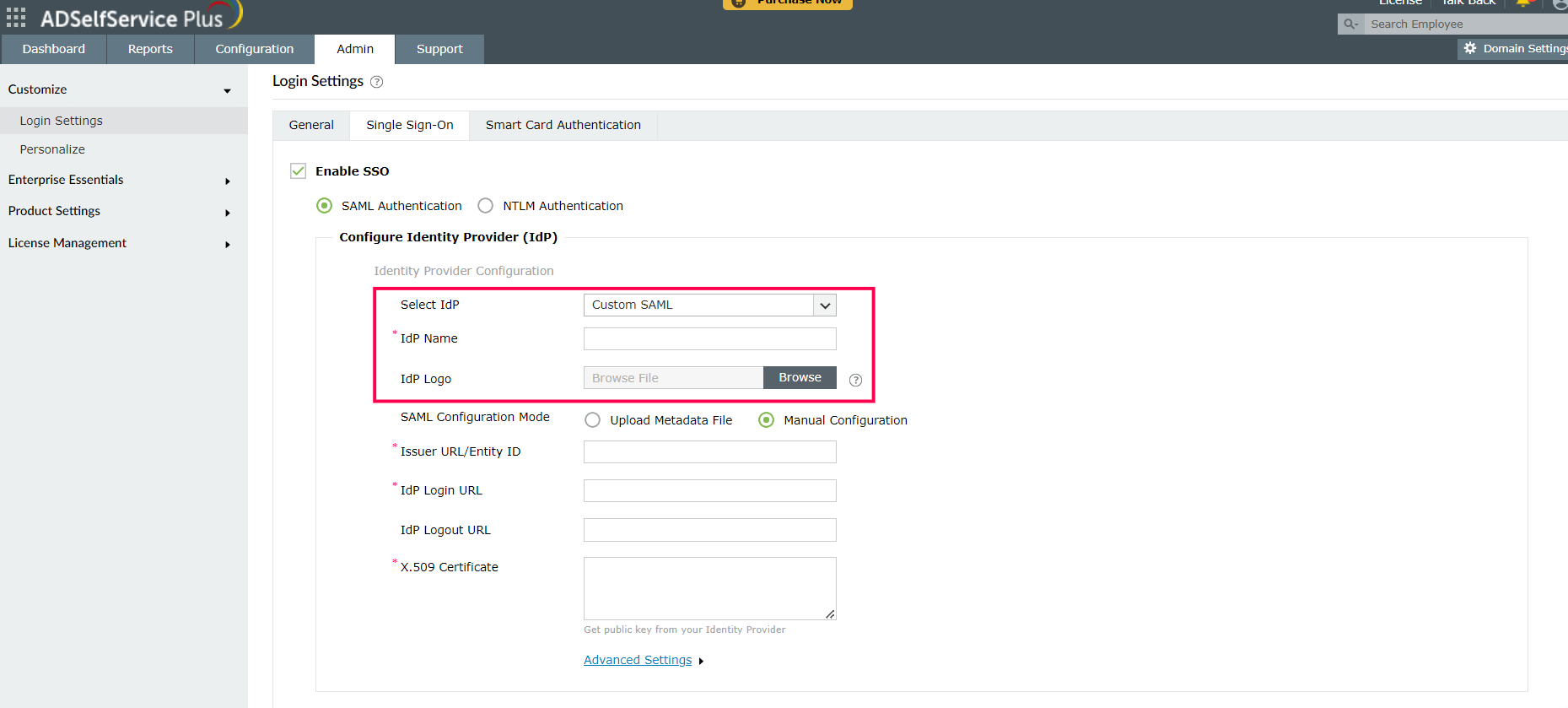

- Wybierz dostawcę tożsamości z listy rozwijanej Wybierz IdP. Jeśli wybrałeś Niestandardowy SAML z listy rozwijanej, musisz wpisać nazwa IdP i przesłać logo IdP w odpowiednich polach.

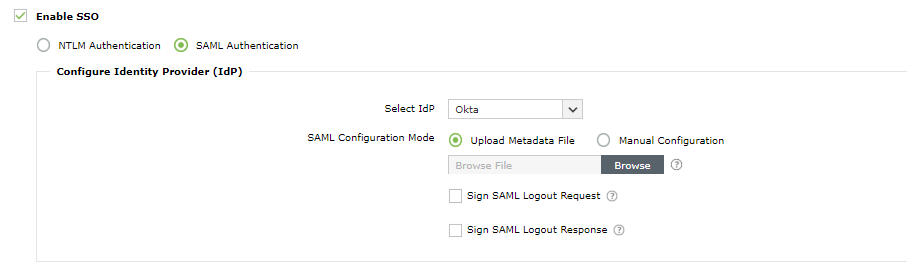

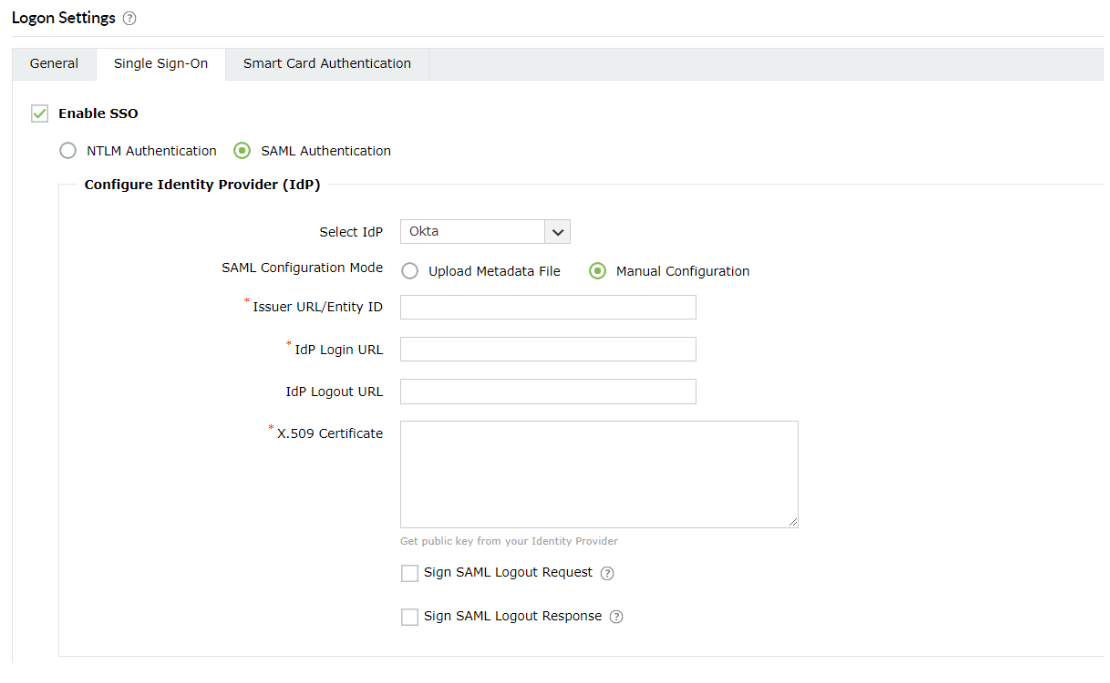

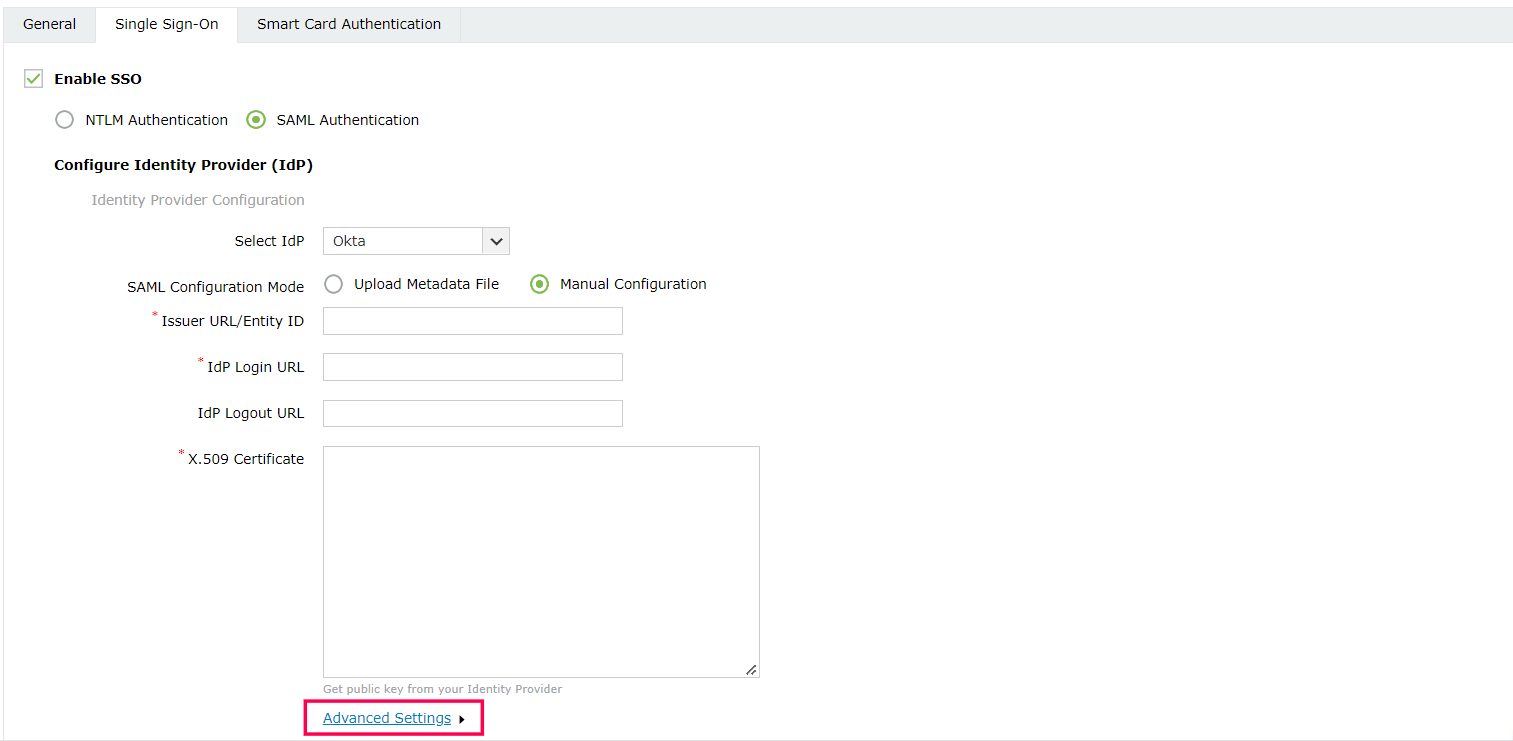

- Istnieją dwa tryby konfiguracji SAML: Prześlij plik metadanych i Konfiguracja ręczna.

- Wybierz Prześlij plik metadanych, jeśli pobrałeś plik metadanych IdP od dostawcy tożsamości.

- Kliknij Przeglądaj, aby przesłać plik metadanych IdP.

- Wybierz Konfiguracja ręczna, aby ręcznie skonfigurować adresy URL i certyfikaty.

- Wprowadź URL wydawcy/URL identyfikatora podmiotu uzyskany od dostawcy tożsamości w odpowiednim polu (Zobacz krok 3 Przedwarunki).

- W URL logowania IdP wprowadź URL logowania uzyskany od dostawcy tożsamości (Zobacz krok 3 Przedwarunki).

- W dostępnym miejscu dla Certyfikatu X.509 wprowadź publiczny klucz certyfikatu uzyskany od dostawcy tożsamości (Zobacz krok 3 Przedwarunki).

Ważne: Domyślnie, ADSelfService Plus wykorzystuje tę samą konfigurację uwierzytelniania SAML dla SSO podczas logowania i uwierzytelniania wieloskładnikowego (MFA) podczas samodzielnej obsługi hasła. Oznacza to, że konfiguracje SAML, które ukończysz dla ustawień SSO logowania, będą automatycznie wykorzystywane dla MFA, jeśli ta ostatnia jest włączona.

- Jeśli chcesz użyć niestandardowego IdP SAML, wybierz Niestandardowy SAML z menu rozwijanego Wybierz IdP i wprowadź nazwę w polu Nazwa IdP. Możesz również załączyć logo IdP w polu Logo IdP.

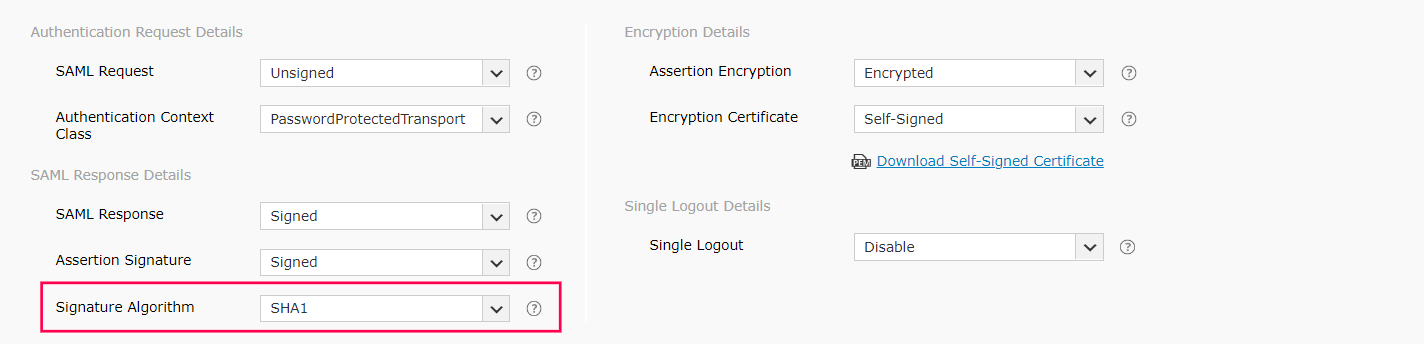

- Kliknij Ustawienia zaawansowane, aby skonfigurować żądanie SAML i odpowiedzi, które są przetwarzane.

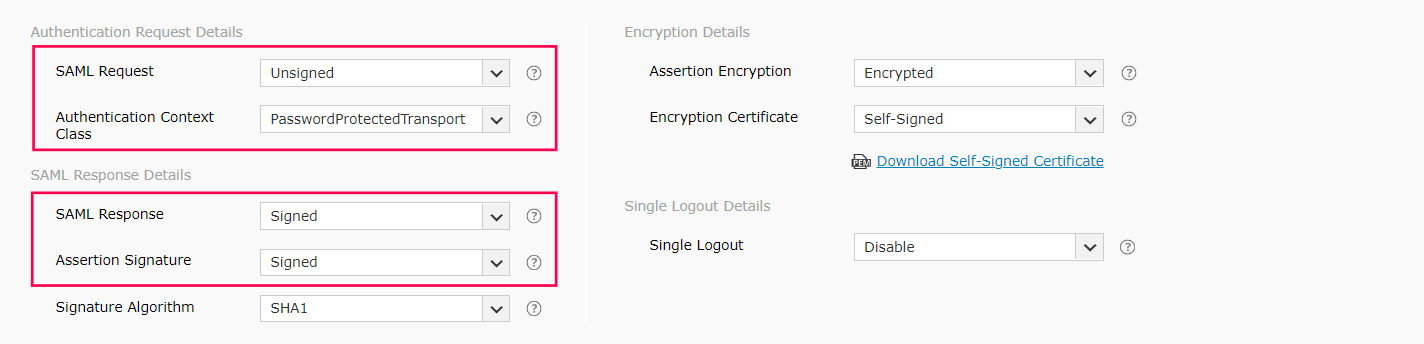

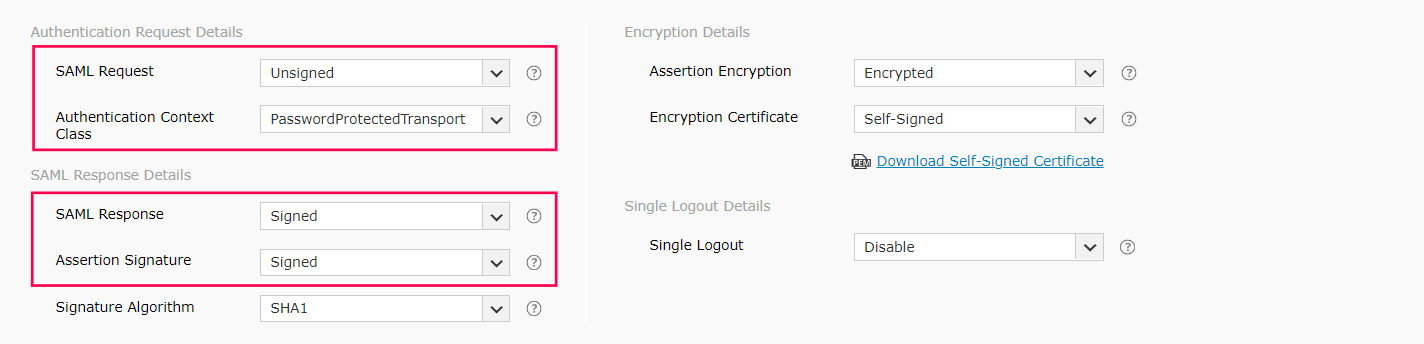

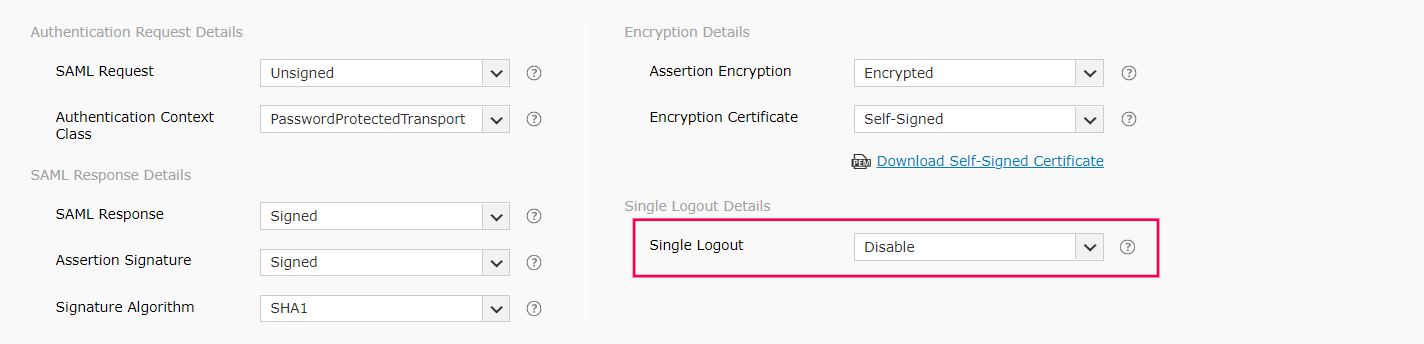

- Wybierz, czy Żądanie SAML wysyłane do IdP będzie podpisane, czy niepodpisane z menu rozwijanego Żądanie SAML.

- Wybierz Kontekst klasy uwierzytelniania wysyłany w żądaniu SAML z menu rozwijanego Kontekst uwierzytelniania.

- Wybierz SAML Response i Assertion Signature z odpowiednich rozwijanych menu, aby określić, czy wiadomości otrzymane od IdP są podpisane, czy nie.

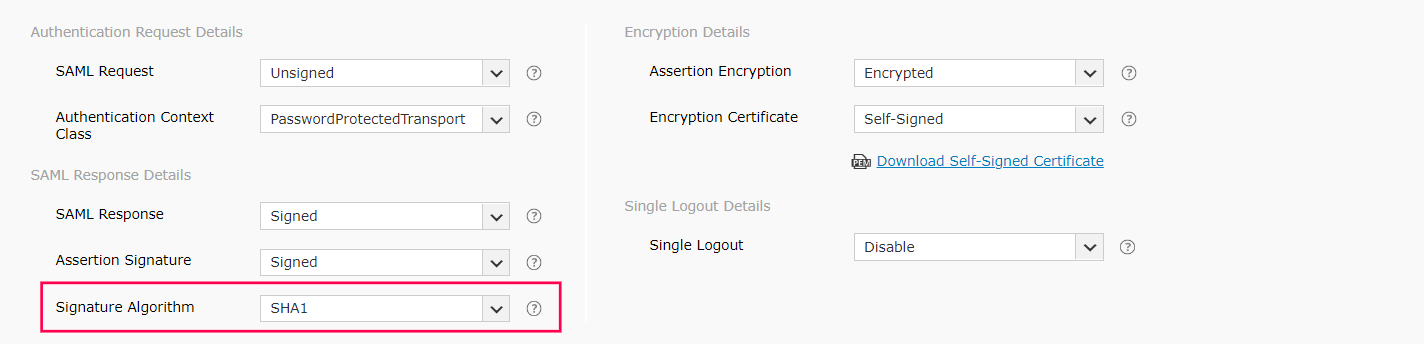

- Wybierz Signature Algorithm, którego IdP używa do podpisywania odpowiedzi/assertion SAML z rozwijanego menu Signature Algorithm.

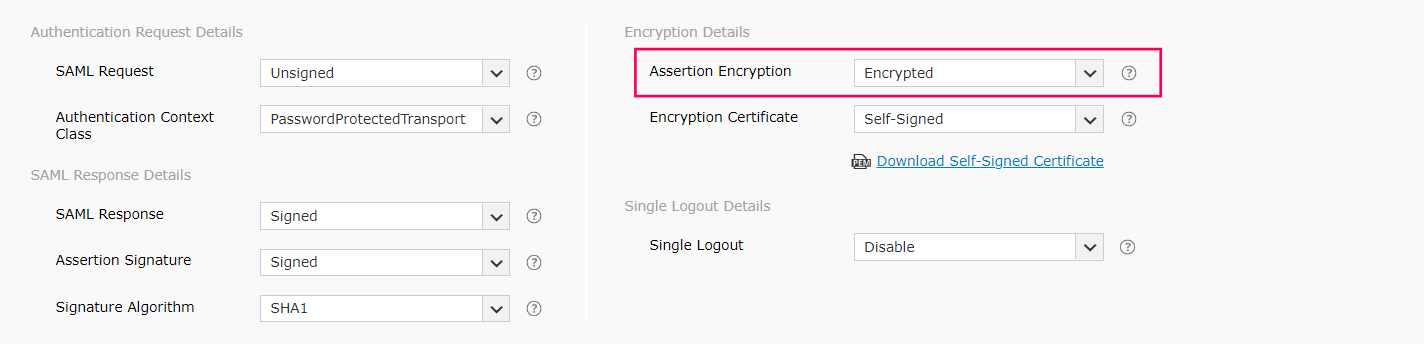

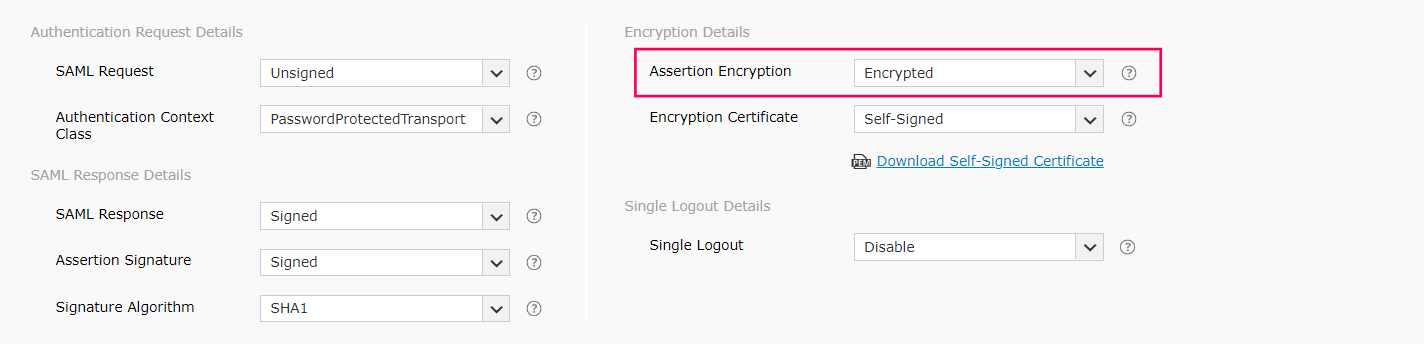

- Wybierz Encrypted lub Unencrypted z rozwijanego menu dotyczącym szyfrowania assertion.

Uwaga: Proszę sprawdzić u swojego IdP, czy szyfrowana assertion jest obsługiwana.

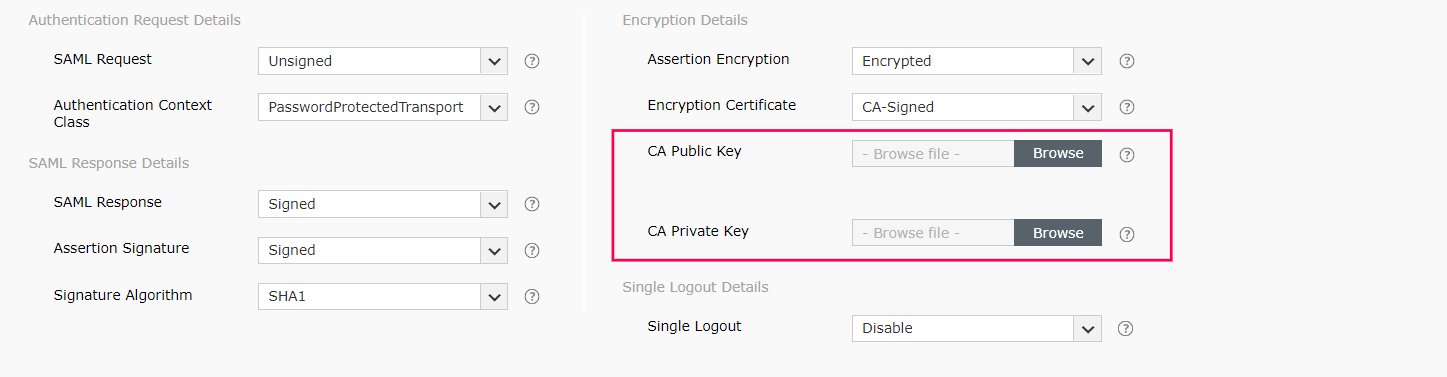

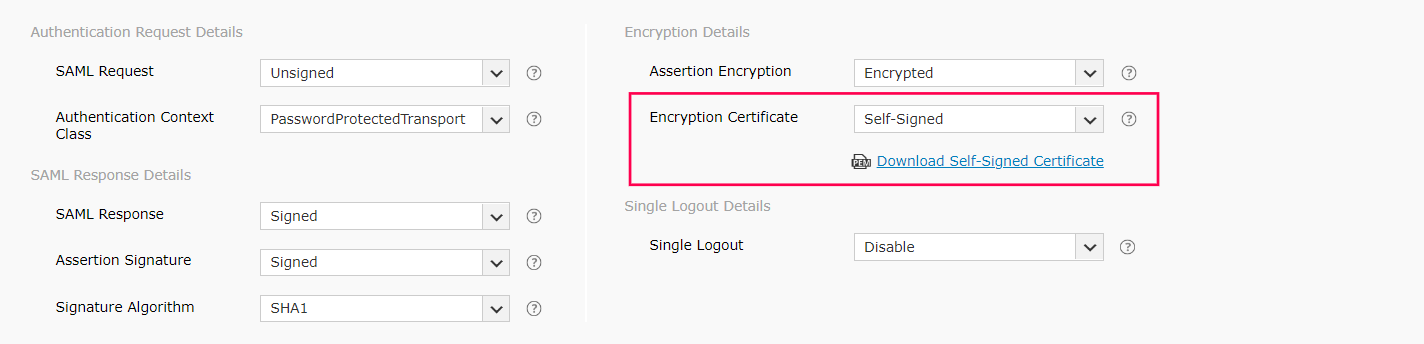

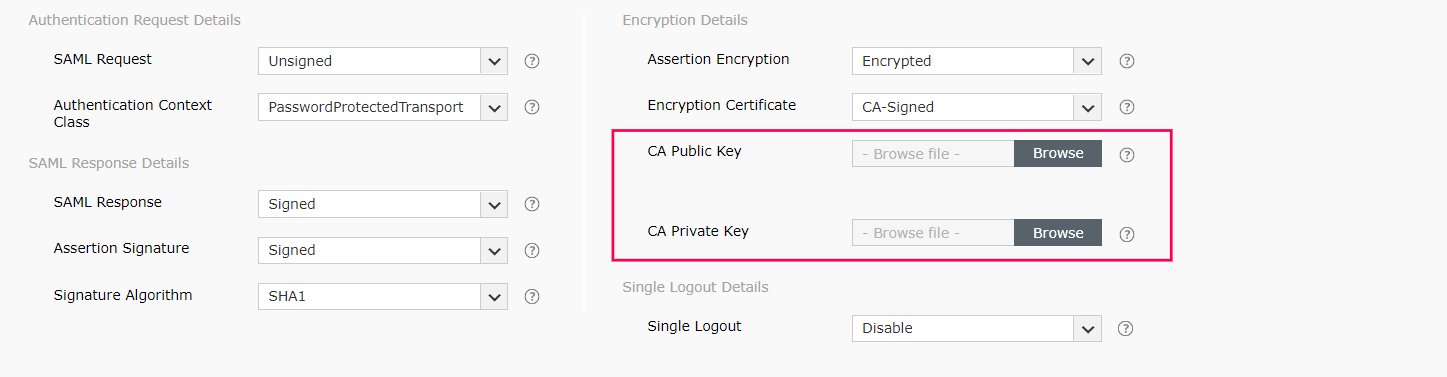

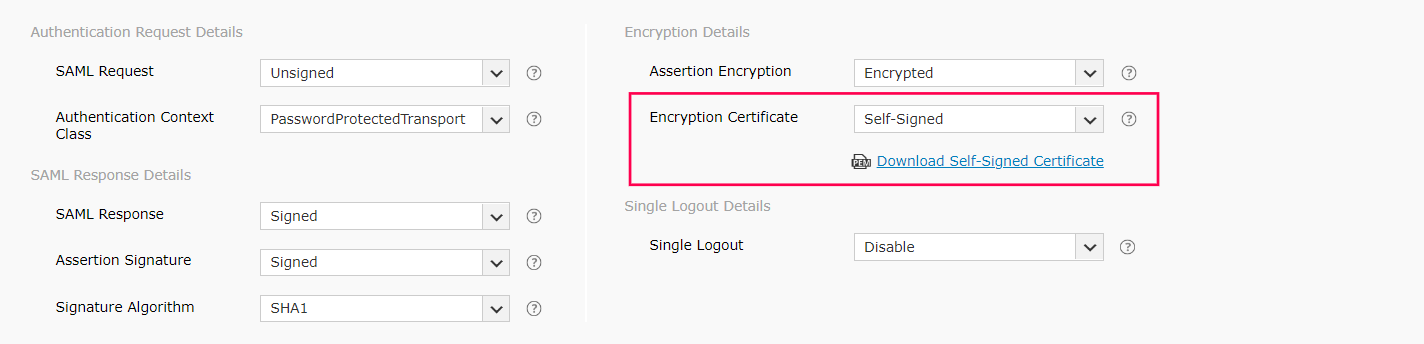

- Jeżeli assertion SAML jest szyfrowana, wybierz albo Self-Signed, albo CA-Signed z dostępnych opcji w rozwijanym menu Encryption Certificate.

- Jeżeli certyfikat szyfrowania jest CA-Signed, prześlij CA Public Key i CA Private Key zgodnie z wytycznymi wydawcy certyfikatów (CA).

- Jeżeli certyfikat szyfrowania jest Self-Signed, możesz pobrać certyfikat self-signed, klikając Pobierz Certyfikat Self Signed. Będzie potrzebny do skonfigurowania uwierzytelniania SAML w IdP.

Uwaga: Możesz wybrać, który certyfikat szyfrowania chcesz użyć, w zależności od wymagań swojej organizacji. Jednak zaleca się wybór certyfikatu szyfrowania CA-signed.

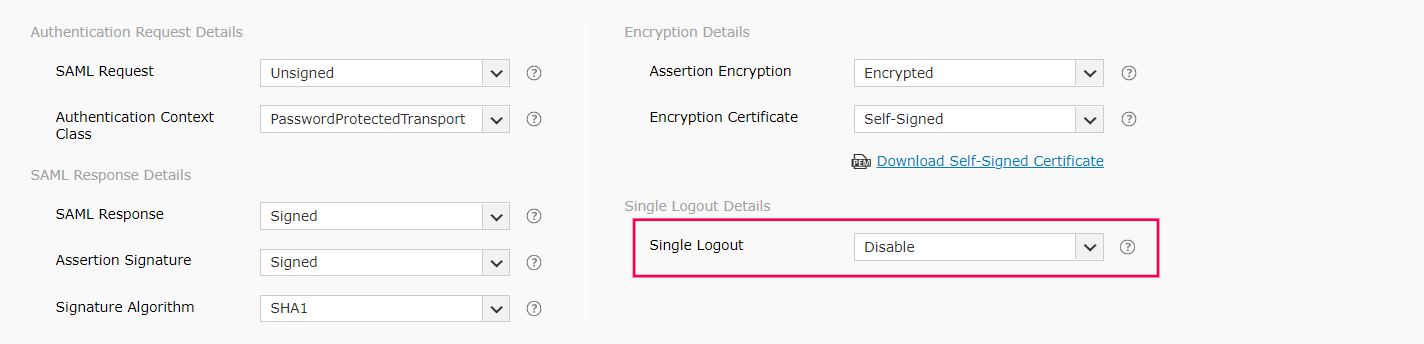

- Wybierz albo Włącz, albo Wyłącz z rozwijanego menu Single Logout. Gdy opcja Single Logout jest skonfigurowana, a użytkownik wylogowuje się z ADSelfService Plus, użytkownik jest automatycznie wylogowywany z IdP i odwrotnie.

- Kliknij Zapisz.

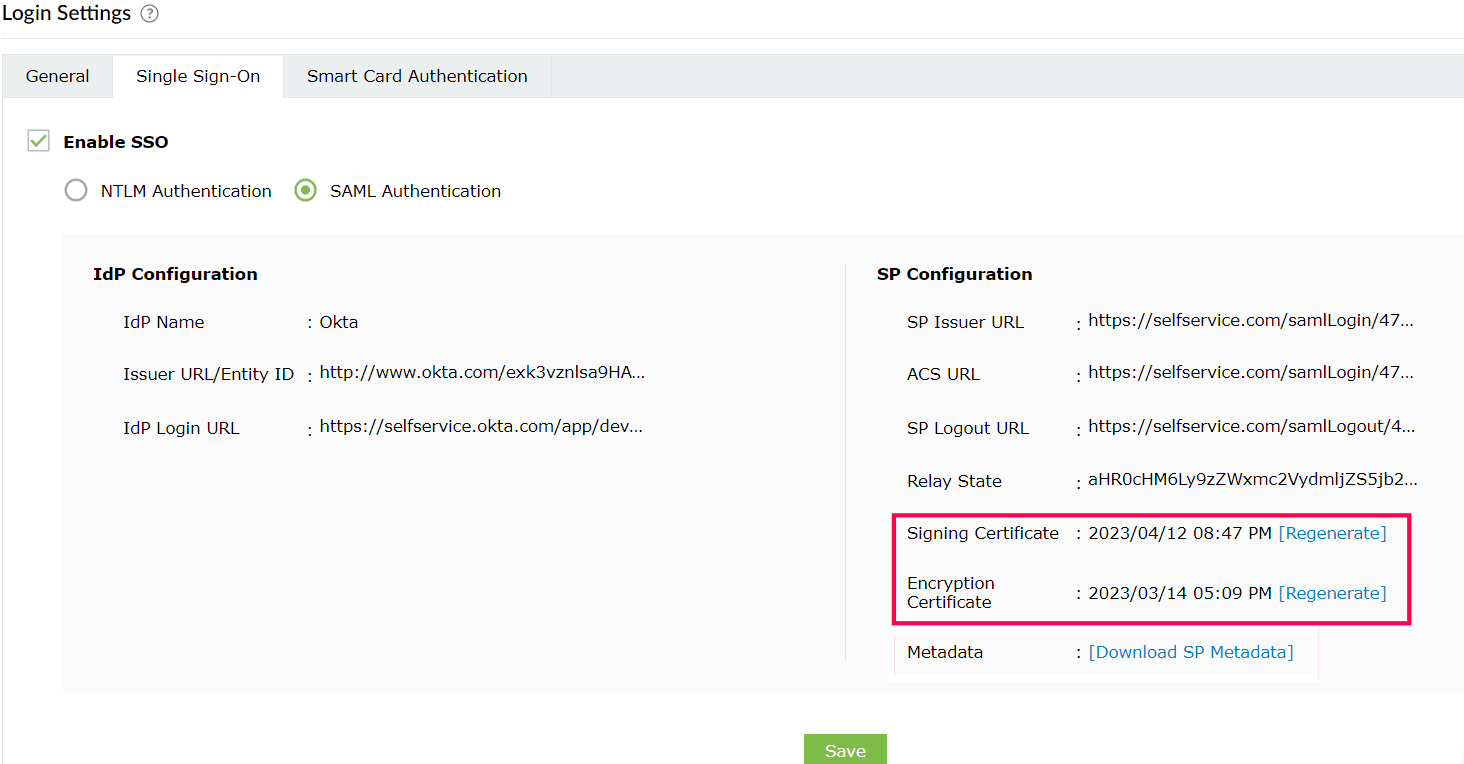

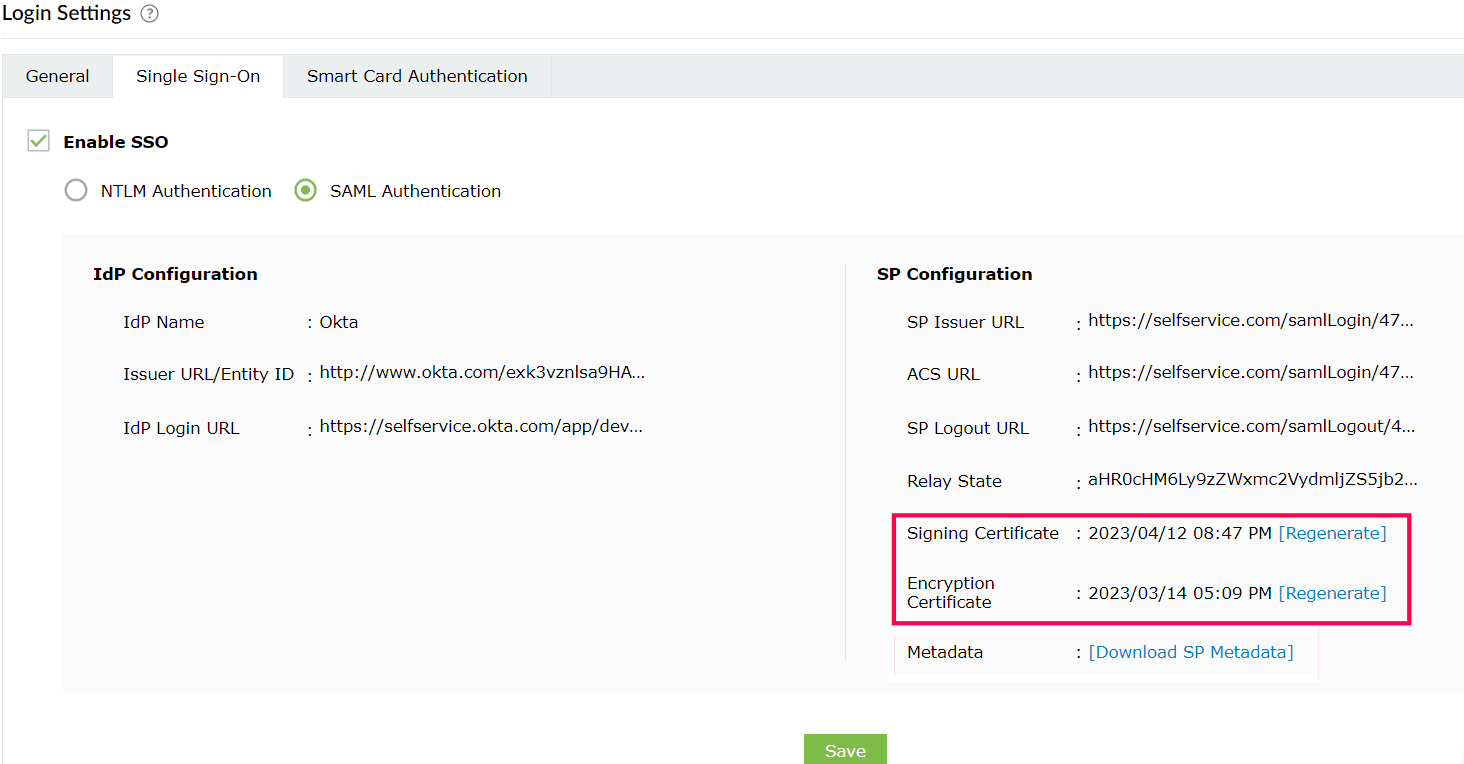

- Podsumowanie konfiguracji IdP i dostawcy usług jest wyświetlane poniżej.

- Aby wygenerować ponownie certyfikaty SAML i certyfikaty szyfrowania self-signed, kliknij Wygeneruj ponownie obok odpowiednich pól Signing Certificate i Encryption Certificate. Certyfikaty wygasają domyślnie po roku.

Uwaga: Zapoznaj się z

pełną listą kodów błędów uwierzytelniania SAML i ich opisów.