Uwaga: RSA SecurID to Zaawansowany autentifikator dostępne jako część Profesjonalnej edycji ADSelfService Plus.

RSA SecurID to system uwierzytelniania dwuetapowego (2FA) od RSA Security LLC, który umożliwia użytkownikom bezpieczne łączenie się z zasobami sieciowymi. Użytkownicy mogą bezpiecznie uzyskać dostęp do ADSelfService Plus, korzystając z kodów zabezpieczających z aplikacji mobilnej RSA SecurID, fizycznych tokenów lub kodów przesyłanych przez e-mail lub SMS.

Możesz skonfigurować RSA SecurID jako uwierzytelniającego w ADSelfService Plus w dwóch krokach:

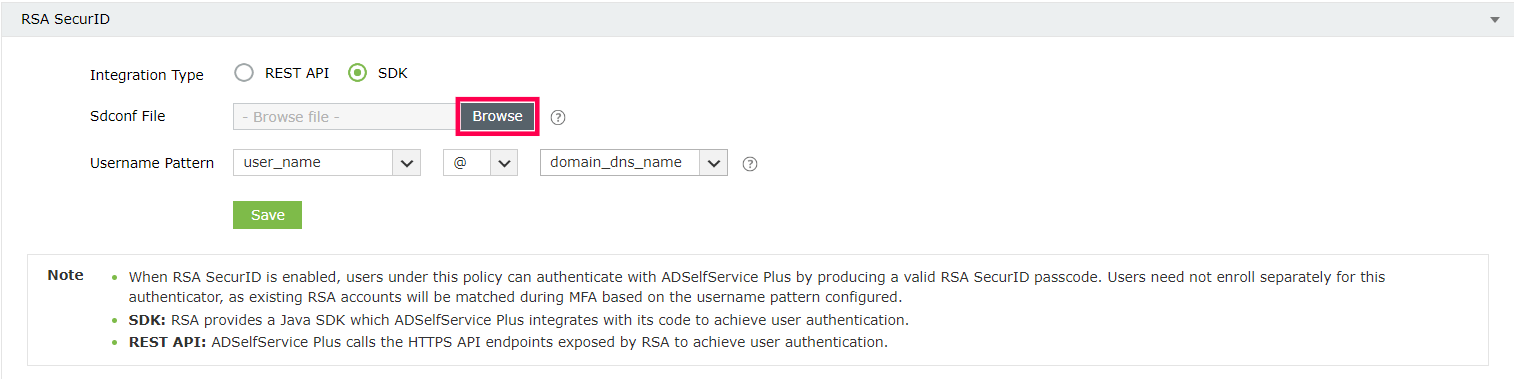

Konfiguracja RSA SecurID może być przeprowadzona za pomocą jednej z tych metod:

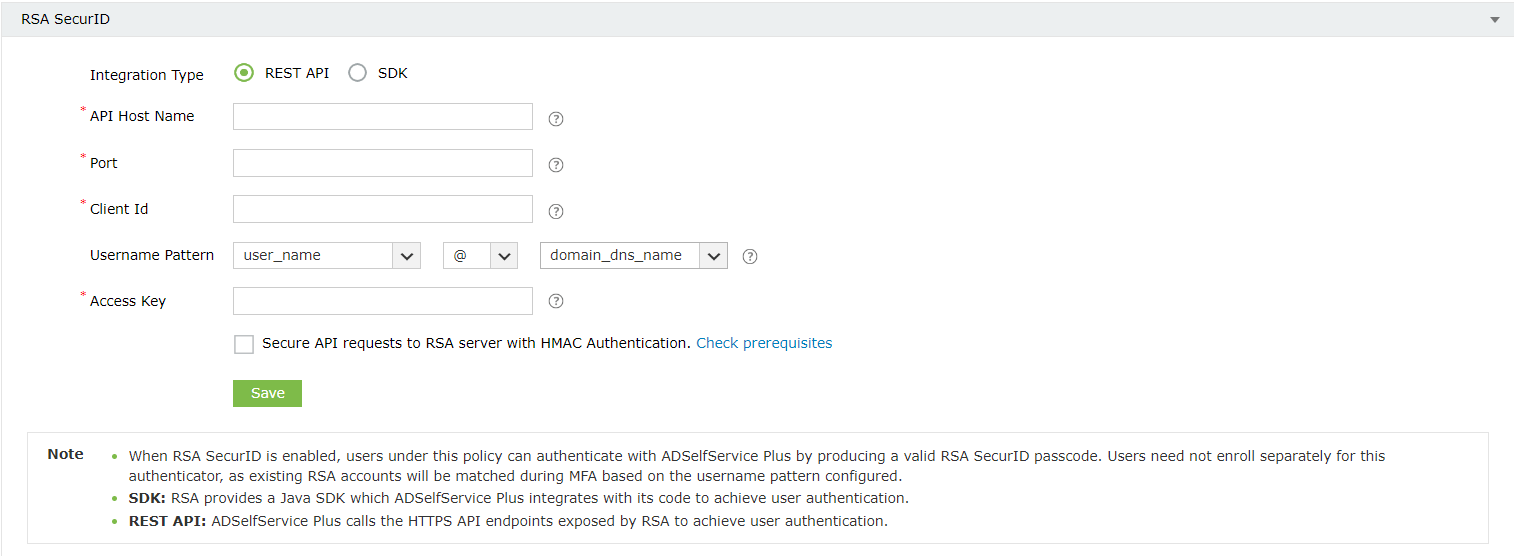

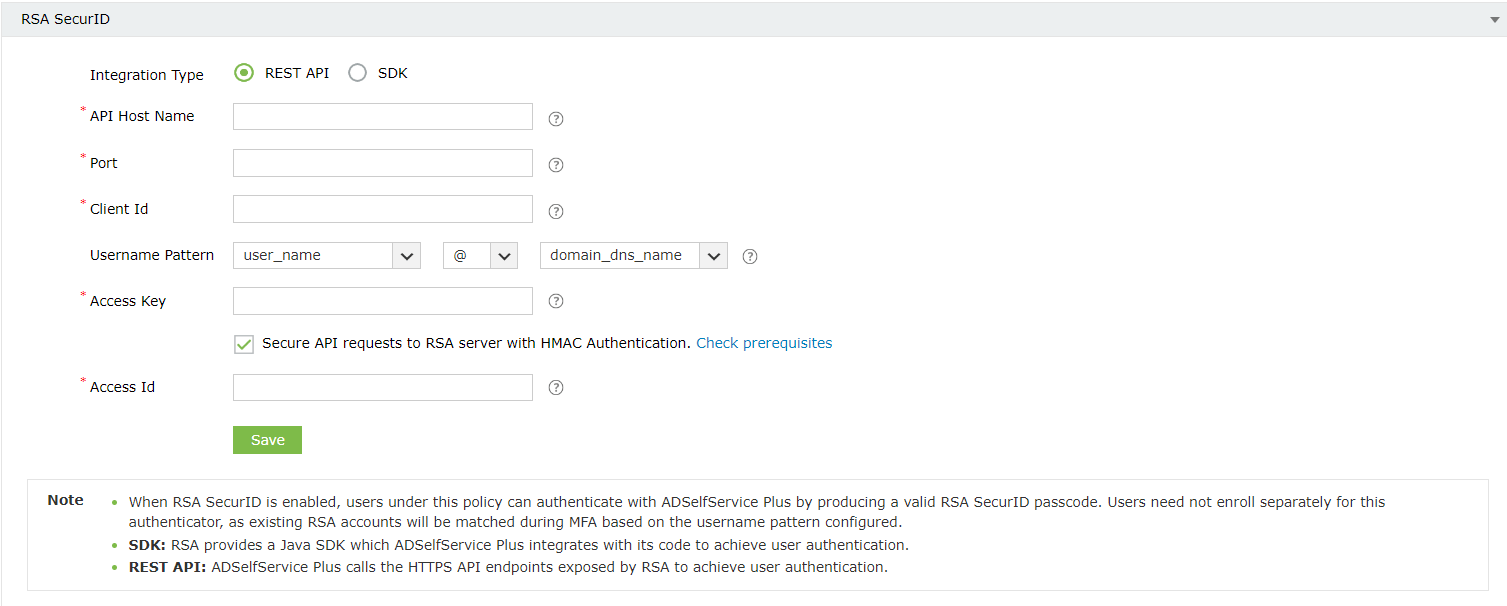

Uwaga: Zaleca się konfigurowanie uwierzytelniania RSA za pomocą REST API, ponieważ RSA SecurID już nie wspiera Integracji SDK.

Uwaga: ADSelfService Plus pozwala na tworzenie polityk opartych na OU i grupach. Aby utworzyć politykę, przejdź do Konfiguracja > Samoobsługa > Konfiguracja polityki > Dodaj nową politykę. Kliknij Wybierz OU/Grupy i dokonaj wyboru na podstawie swoich wymagań. Musisz wybrać przynajmniej jedną funkcję samoobsługową. Na koniec kliknij Zapisz politykę.

Uwaga: Użytkownicy w różnych domenach mogą mieć tę samą nazwę użytkownika, co powoduje niejasności podczas mapowania RSA. Aby zapewnić bezpieczne uwierzytelnianie, zdecydowanie zalecamy używanie wzorca nazwy użytkownika, który zawiera domenę. Ten Wzorzec Nazwy Użytkownika musi odpowiadać Formatowi Konta Użytkownika RSA w konsoli administracyjnej RSA, aby dokładnie mapować konta użytkowników domeny do kont użytkowników RSA.

Uwaga: Te pliki JAR dotyczą najnowszej wersji SDK agenta uwierzytelniającego dla Java (wersja 8.6). Jeśli nie są obecne w folderze <ADSelfService_Plus_install_directory>/lib, proszę pobrać je z Społeczność RSA.

Uwaga: ADSelfService Plus pozwala na tworzenie polityk opartych na OU i grupach. Aby utworzyć politykę, przejdź do Konfiguracja > Samoobsługa > Konfiguracja Polityki > Dodaj nową politykę. Kliknij Wybierz OUs/Gruppy, a następnie dokonaj wybory w zależności od swoich wymagań. Musisz wybrać co najmniej jedną funkcję samoobsługi. Na koniec kliknij Zapisz politykę.

Uwaga: Użytkownicy z różnych domen mogą mieć tę samą nazwę użytkownika, co powoduje niejasność podczas dopasowywania kont RSA do kont użytkowników ADSelfService Plus w trakcie MFA. W celu zapewnienia bezpiecznej autoryzacji, zdecydowanie zalecamy używanie Wzoru Nazwy Użytkownika, który zawiera nazwę domeny (domain_dns_name) lub adres e-mail (email_id), aby dokładnie mapować konta użytkowników domeny do kont użytkowników RSA, które muszą być w tym samym formacie. Wykorzystywanie tylko nazwy użytkownika (user_name) w Wzorze Nazwy Użytkownika jest odradzane z powodów bezpieczeństwa.

Po włączeniu, użytkownicy należący do polityki, dla której włączono autoryzację RSA, będą proszeni o weryfikację swojej tożsamości za pomocą tokenów SecurID podczas logowania.

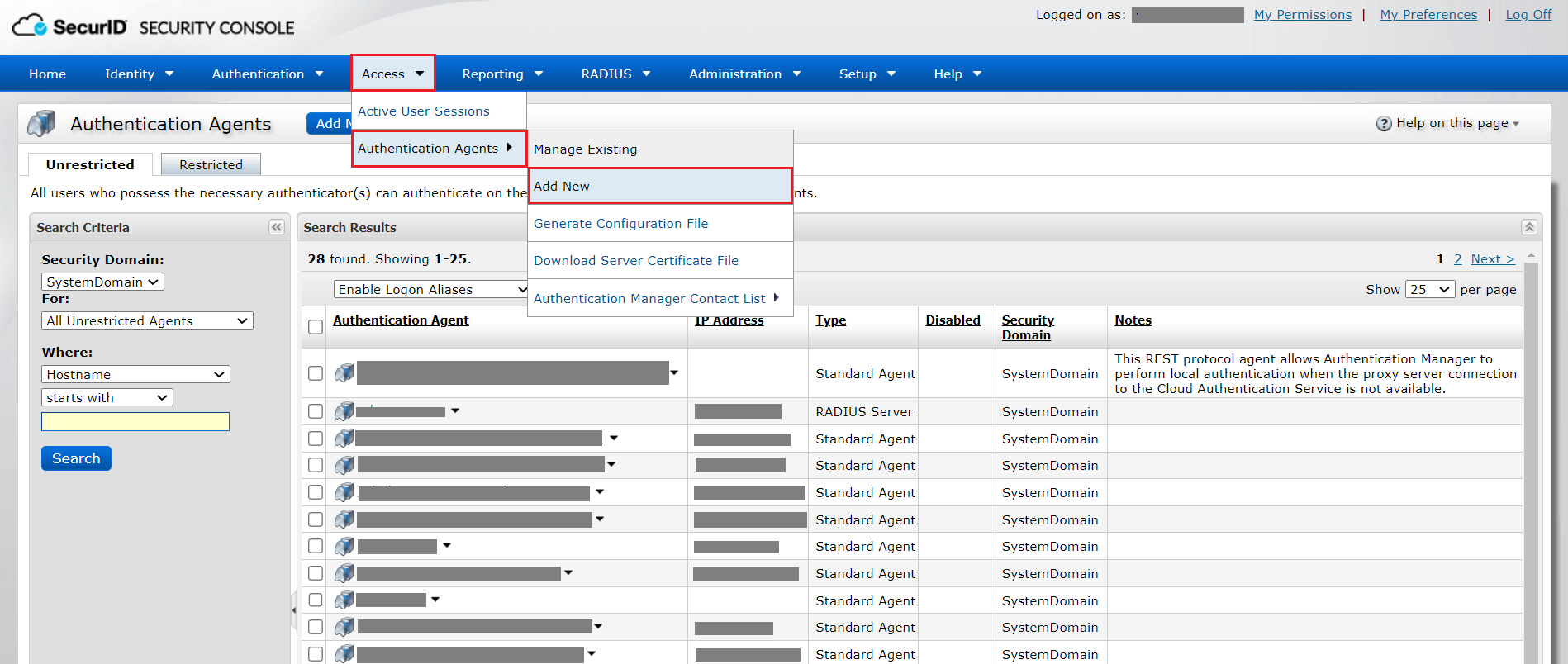

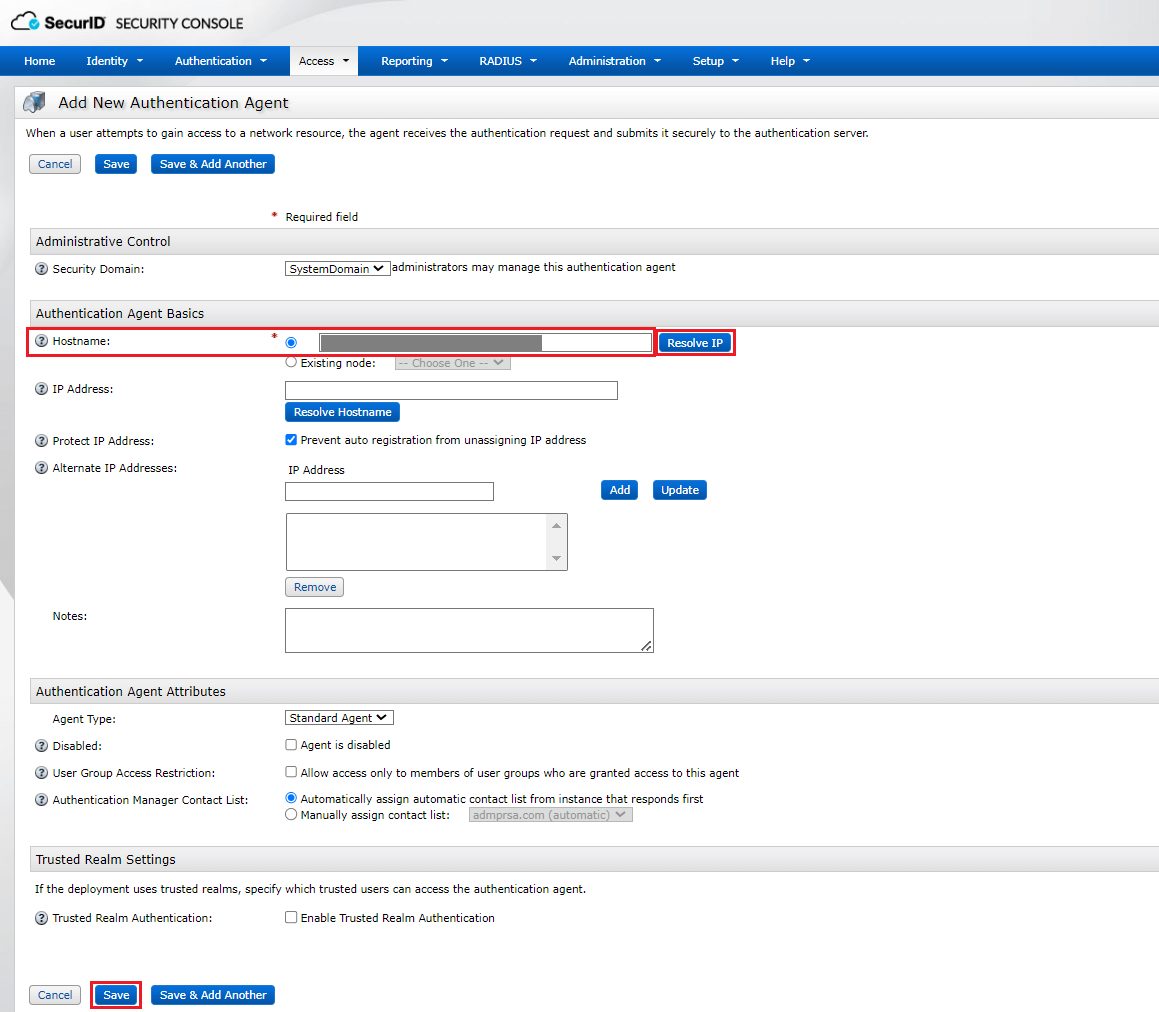

Uwaga: Upewnij się, że wszyscy użytkownicy są powiązani z skonfigurowanym agentem autoryzacji (serwer ADSelfService Plus) i zapisali się w RSA Authentication Manager z tą samą nazwą użytkownika i przypisanymi im tokenami SecurID.

Jeśli napotkasz problemy podczas autoryzacji z użyciem RSA, zaloguj się do konsoli administracyjnej RSA i przejdź do zakładki Raportowanie. W sekcji Monitory Aktywności w Czasie Rzeczywistym, przejdź do Monitora Aktywności Autoryzacji > Rozpocznij Monitor, aby zdiagnozować problem.

Kod autoryzacji wiadomości oparty na haszowaniu (HMAC) jest używany do weryfikacji żądań autoryzacyjnych, które są wymieniane między agentami autoryzacji a API autoryzacji RSA SecurID.

Autoryzacja hasłem RSA może składać się z PIN-u połączonego z kodem tokena, samego kodu tokena lub wyłącznie hasła. To zależy od ustawień konfiguracyjnych w RSA Authentication Manager. Jeśli ustawienia w konsoli zabezpieczeń RSA wymagają, aby użytkownicy tworzyli PIN samodzielnie lub korzystali z systemowo wygenerowanego PIN-u, użytkownicy zobaczą następujące opcje po wprowadzeniu ważnego hasła.

Opcja 1: PIN generowany przez użytkownika

Uwaga: Jeśli samodzielnie utworzony PIN użytkownika jest nieważny, będą musieli ponownie wprowadzić hasło RSA, aby zrestartować proces autoryzacji.

Opcja 2: PIN generowany przez system

Użytkownicy muszą użyć zarówno PIN-u, jak i kodu RSA do uwierzytelnienia.

Your request has been submitted to the ADSelfService Plus technical support team. Our technical support people will assist you at the earliest.

© 2024, ZOHO Corp. Wszelkie prawa zastrzeżone.