Uwierzytelnianie za pomocą karty inteligentnej

Uwaga: Uwierzytelnianie SAML jest

Zaawansowany uwierzytelniacz dostępny jako część profesjonalnej edycji ADSelfService Plus.

ManageEngine ADSelfService Plus wspiera uwierzytelnianie za pomocą kart inteligentnych jako jeden z wielu czynników uwierzytelniania dla logowania do jego portalu internetowego. Użytkownik jest uwierzytelniany po tym, jak ADSelfService Plus porównuje plik certyfikatu na komputerze użytkownika z tym w Active Directory (AD).

Wymagania wstępne

- Przejdź do Admin → Ustawienia produktu → Połączenie. Wybierz przycisk radiowy Tryb HTTPS i wpisz numer portu. Kliknij Zapisz.

- Pobierz certyfikat CA Root od urzędowego organu certyfikacji (CA). Zachowaj ten certyfikat w bezpiecznym miejscu, ponieważ będziesz potrzebować tego pliku podczas konfigurowania uwierzytelnienia karty inteligentnej. Jeśli używasz serwera Windows jako swojego CA, pobierz plik certyfikatu z: http://<CertificateAuthorityServerName>/certsrv/.

Uwaga: Zastąp <CertificateAuthorityServerName> w adresie URL nazwą swojego serwera certyfikacji.

Ważne:

- Uwierzytelnianie za pomocą karty smart może być używane tylko do logowania się do portalu webowego ADSelfService Plus.

- Gdy uwierzytelnianie za pomocą karty inteligentnej jest włączone, nie można włączyć równoważenia obciążenia.

- Uwierzytelnianie za pomocą karty inteligentnej nie będzie działać, gdy włączony jest odwrotny proxy.

- Opcja Zaufaj tej przeglądarce nie jest wspierana w przypadku uwierzytelniania za pomocą karty inteligentnej.

Wykonaj następujące kroki

- Zaloguj się do portalu internetowego ADSelfService Plus przy użyciu danych logowania administratora.

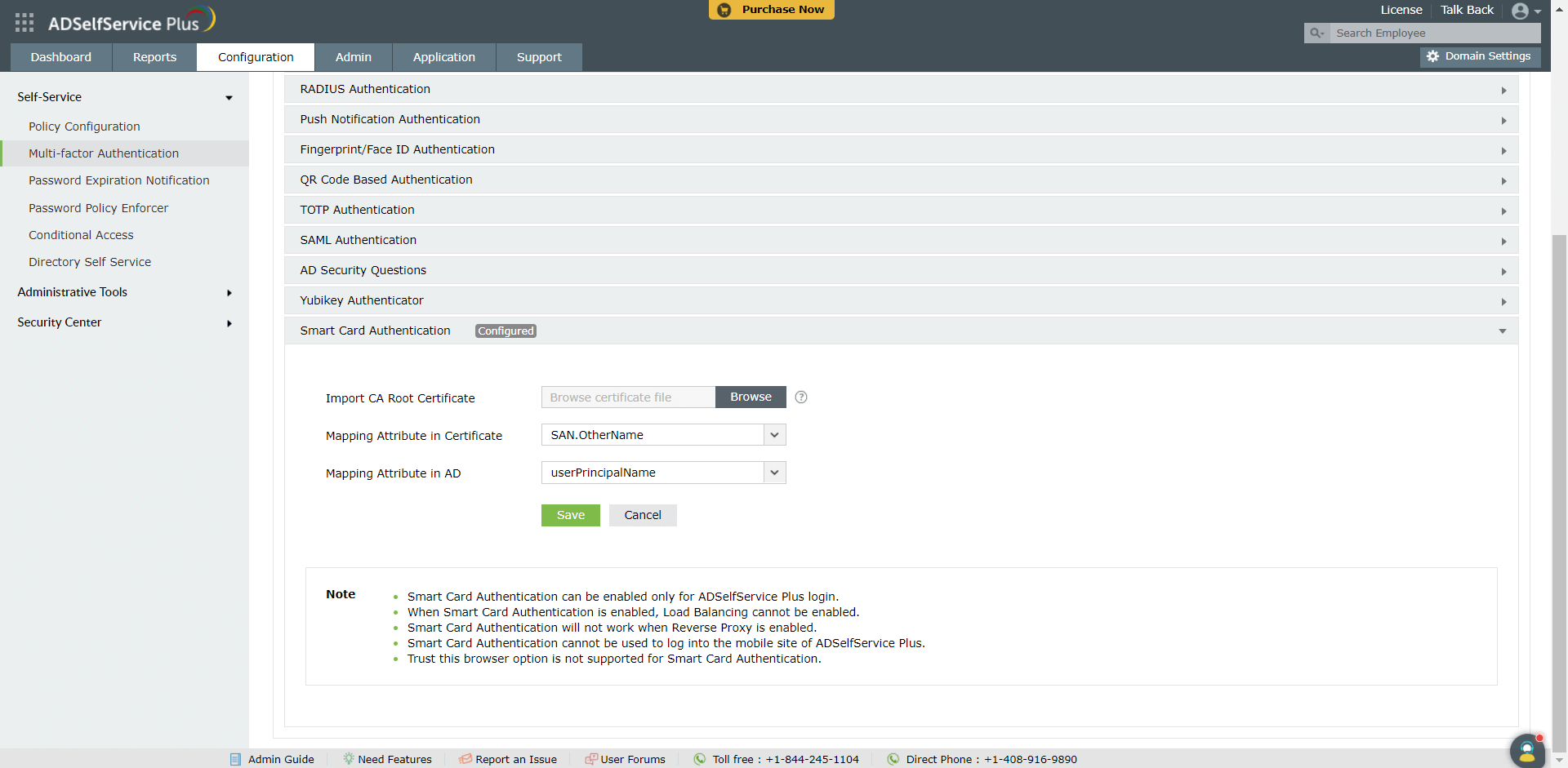

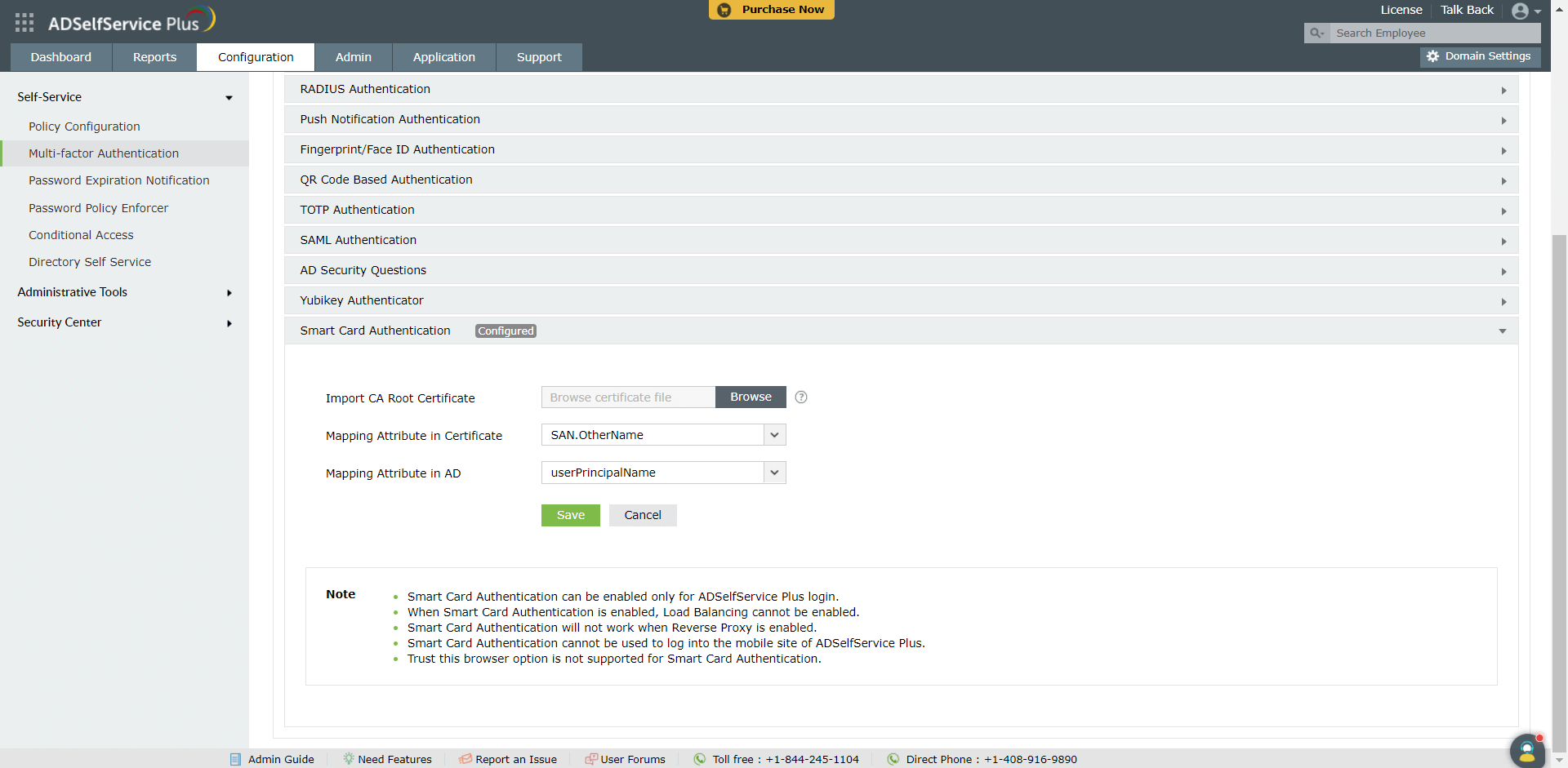

- Przejdź do Konfiguracja → Uwierzytelnianie wieloskładnikowe → Uwierzytelnianie za pomocą karty inteligentnej.

- W polu Importuj certyfikat CA Root kliknij Przeglądaj, aby zaimportować wymagany plik certyfikatu głównego (certyfikat X.509). (Aby uzyskać certyfikat CA Root, zobacz krok 2 w sekcji Wymagania wstępne powyżej.)

- Wybierz unikalny atrybut w certyfikacie do mapowania z rozwijanej listy Atrybut mapowania w certyfikacie.

- Upewnij się, że unikalny atrybut z certyfikatu jest przypisany do unikalnego atrybutu w AD. Oba atrybuty muszą mieć tę samą wartość.

- ADSelfService Plus umożliwia wybór dowolnego atrybutu z certyfikatu karty inteligentnej, który jednoznacznie identyfikuje użytkownika. Dostępne atrybuty to SAN.OtherName, SAN.RFC822Name, SAN.DirName, SAN.DNSName, SAN.URI, emailaddress, DN oraz CommonName. Możesz również dodać inne atrybuty, które są używane do jednoznacznej identyfikacji użytkownika w twoim środowisku, wpisując nazwę atrybutu w dostarczonym polu tekstowym i klikając ikonę +.

- Określ atrybut LDAP, który powinien być dopasowany do określonego atrybutu certyfikatu z rozwijanej listy Atrybut mapowania w AD. Musisz określić konkretny atrybut LDAP, który jednoznacznie identyfikuje użytkownika w AD (na przykład sAMAccountName).

- Podczas uwierzytelniania ADSelfService Plus porównuje tę wartość z atrybutem certyfikatu, który określiłeś w atrybucie mapowania certyfikatu, aby zweryfikować tożsamość użytkownika.

- Kliknij Zapisz.

- Uruchom ponownie ADSelfService Plus, aby wprowadzone zmiany zaczęły obowiązywać.