Ostatnia aktualizacja: 26 sierpień 2021

Definiowanie odpowiedzi na zdarzenia

Reagowanie na incydenty (Incident Response, IR) to systematyczne podejście pomagające zespołom IT przygotować się i zaplanować działania na wypadek incydentów IT, w tym przerw w świadczeniu usług, naruszeń bezpieczeństwa organizacji lub cyberataku. Żadna organizacja nie jest w pełni odporna na występowanie incydentów IT, a w szczególności incydentów bezpieczeństwa, co stało się jeszcze trudniejsze uwzględniając obecną sytuację związaną z pracą zdalną przyjętą przez firmy. W przypadku wystąpienia incydentu bezpieczeństwa przeważnie są one poważne i powodują uszkodzenie danych, naruszając poufność i powodując znaczne straty produktywności jak i finansowe, co wymaga wiele wysiłku i pracy, aby wrócić do normalnej pracy i naprawić szkody. Jednakże dzięki konstruktywnemu planowi IR można skuteczniej radzić sobie z takimi sytuacjami i szybciej powrócić do normalności. Raport Ponemon - Cost of a Data Breach [koszty wycieków danych] potwierdza, że organizacje posiadające solidny plan bezpieczeństwa IR obniżyły koszty związane z incydentami bezpieczeństwa średnio o około 2 miliony USD.

Dlatego organizacje powinny uznać za priorytet i wcześniej niż później utworzyć jasno sprecyzowany plan IR i sposób jego realizacji, a także zaprojektować proces IR określający czym jest incydent dla ich firmy, stworzyć zespół reagowania na incydenty z podziałem na role i odpowiednio go przeszkolić.

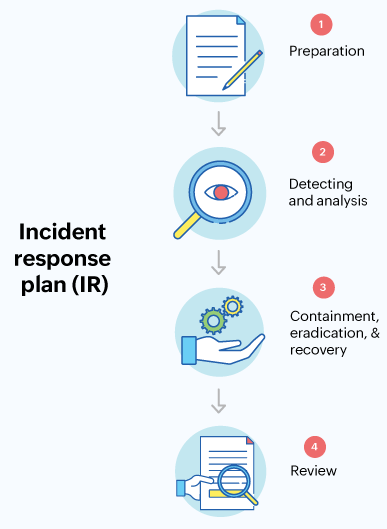

Zrozumienie etapów reagowania na incydenty

Podejście, z jakim organizacja reaguje na incydent, znane jest jako procedura reagowania i ma znaczący wpływ na następstwa incydentu. Zazwyczaj proces reagowania na incydenty rozpoczyna się od stworzenia planu IR, dostosowanego do organizacji i jej funkcjonowania, oraz oddelegowania ról i obowiązków do zespołu reagowania na incydenty. Poniżej przedstawiono różne fazy reakcji na incydent bezpieczeństwa, według Narodowego Instytutu Norm i Technologii (NIST).

1. Przygotowanie

Przygotowanie jest najbardziej istotną fazą reakcji na incydent. Opracowanie strategii, jej udokumentowanie, zbudowanie zespołu reagowania na incydenty, wyznaczenie ról i obowiązków, odpowiednia komunikacja i szkolenia, a także zakup wymaganego oprogramowania i sprzętu są częścią planu reagowania na incydenty i przygotowania do naruszenia bezpieczeństwa.

2. Wykrywanie i analiza

Faza ta występuje w przypadku wystąpienia faktycznego IR, począwszy od identyfikacji i zgłoszenia incydentów bezpieczeństwa. Prowadzi to do pytania, kto i w jaki sposób zgłasza incydent.

Wszyscy członkowie organizacji powinni znać wdrożony planu IR i powinni zgłaszać przypadki naruszenia bezpieczeństwa, gdy tylko je podejrzewają. Ważne, aby również poinformować klientów o obowiązującym planie IR i aby również oni mieli się na baczności. Zarówno pracownicy, jak i klienci muszą zgłaszać problemy związane z bezpieczeństwem, które wykryli w swoim środowisku pracy. Poniżej przedstawiamy kilka scenariuszy, w których nie należy ignorować problemu i należy go jak najszybciej zgłosić w celu uzyskania szybkiej reakcji.

- Klienci zgłaszający problemy związane z bezpieczeństwem przez kanały wsparcia organizacji

- Zagrożenia dla danych klientów wynikające z problemów bezpieczeństwa wykrytych wewnętrznie

- Alerty bezpieczeństwa wywołane przez systemy wykrywania włamań i narzędzia monitorujące

- Wiadomości e-mail, które mogą zawierać wirusy

- Wykrycie złośliwego oprogramowania na dowolnym urządzeniu należącym do organizacji

Gdy pracownik wykryje incydent bezpieczeństwa, musi go zgłosić do zespołu IR. Organizacja powinna określić różne sposoby wykrywania incydentów bezpieczeństwa, takie jak formularze internetowe na portalu samoobsługowym, e-maile, czaty, rozmowy telefoniczne, wspólne cyfrowe przestrzenie robocze, w tym Microsoft Teams , i inne. Musi to być jasno określone jako część planu IR, a także opublikowane dla pracowników i klientów.

NIST wymienia pięć kroków dla fazy wykrywania i analizy:

- Identyfikacja wczesnych oznak incydentu bezpieczeństwa

- Analizowanie sygnałów w celu odróżnienia rzeczywistego zagrożenia od fałszywego alarmu

- Dokumentowanie incydentu z podaniem wszystkich faktów i odpowiednich procedur reagowania, które należy zastosować w celu rozwiązania problemu

- Ustalenie priorytetu incydentu na podstawie analizy wpływu, biorąc pod uwagę jego wpływ na funkcjonalność i poufność biznesową, a także czas i wysiłek reakcji wymagany do odzyskania danych

- Powiadomienie zaangażowanych zespołów i osób przez zespół IR, wyjaśnienie planu IR oraz kroków, jakie należy podjąć w celu szybkiego przywrócenia sprawności

3. Opanowanie, eliminacja i odzyskiwanie

Ideą fazy opanowania jest jak najszybsze przejęcie kontroli nad zdarzeniem i powstrzymanie jego skutków w taki sposób, aby nie powodowało ono dalszych szkód. Wymaga to dokładnego zidentyfikowania systemów, które są atakowane, oraz złagodzenia skutków za pomocą strategii opanowania, eliminacji i odzyskiwania zawartych w planie IR. Eliminację problemu można przeprowadzić za pomocą skutecznego narzędzia do zarządzania incydentami, stosując rozwiązania wynikające z artykułów publikowanych w bazie wiedzy Service Desk. . Aby uznać, że incydent bezpieczeństwa nie stanowi już zagrożenia, należy posiadać strategię odzyskiwania danych. Faza ta obejmuje również sprawdzenie uszkodzonych systemów i przywrócenie ich do środowiska biznesowego.

Wszystkie te strategie powinny być budowane w oparciu o takie kryteria, jak powaga incydentu bezpieczeństwa, stan systemów dotkniętych incydentem, wpływ na działalność, rejestrowanie dowodów i wszystkich informacji dotyczących incydentu oraz narzędzia i zasoby niezbędne do realizacji strategii.

4. Przegląd (analiza po zdarzeniu)

Zebranie feedbackowe i przeglądowe uwzględniające zespół IR, władze organizacji i każdą osobę zaangażowaną w incydent bezpieczeństwa jest obowiązkowe w celu zarejestrowania wniosków i analizy skuteczności planu IR oraz jego strategii na każdym etapie. Oto kilka punktów, nad którymi warto się zastanowić podczas fazy przeglądu:

- Podstawowa przyczyna incydentu i miejsce jego wystąpienia

- Czy można było zapobiec temu zdarzeniu

- Skuteczność planu IR i zespołu IR

- Skuteczność strategii w każdej fazie

- Zadania, które mogły wypaść z obiegu

- Każdy krok, który zadziałałby lepiej, gdyby został wykonany w inny sposób

- Wykrywanie zagrożeń w celu zapobiegania podobnym incydentom w przyszłości

Po zrozumieniu, w jaki sposób należy reagować na incydenty, ważne jest również, aby zdać sobie sprawę, że uzyskanie efektywnego procesu IR może być trudne bez odpowiednich narzędzi. Czasami organizacje nie posiadają wymaganych umiejętności we własnym zakresie i muszą zlecać realizację IR firmom zewnętrznym. Tak czy inaczej, aby skutecznie radzić sobie z IR-ami, warto posiadać kompleksowe narzędzie do zarządzania incydentami, które zapewni minimalizację szkód i przestojów spowodowanych incydentami bezpieczeństwa.

Zestaw wdrożeniowy do zarządzania incydentami

Ekskluzywny pakiet zawierający listę kontrolną funkcji oraz prezentacje dotyczące zarządzania incydentami.

-

Lista kontrolna funkcji

Wyczerpująca lista niezbędnych funkcji, którą można wykorzystać jako punkt odniesienia dla twojego IT Service Desk.

-

Najlepsze praktyki

Szczegółowe prezentacje z konkretnymi przypadkami użycia, które pozwolą rozpocząć zarządzanie incydentami.