Varför bör man överväga Log360 för Azure-logganalys?

Förenklad loggning och övervakning i Azure

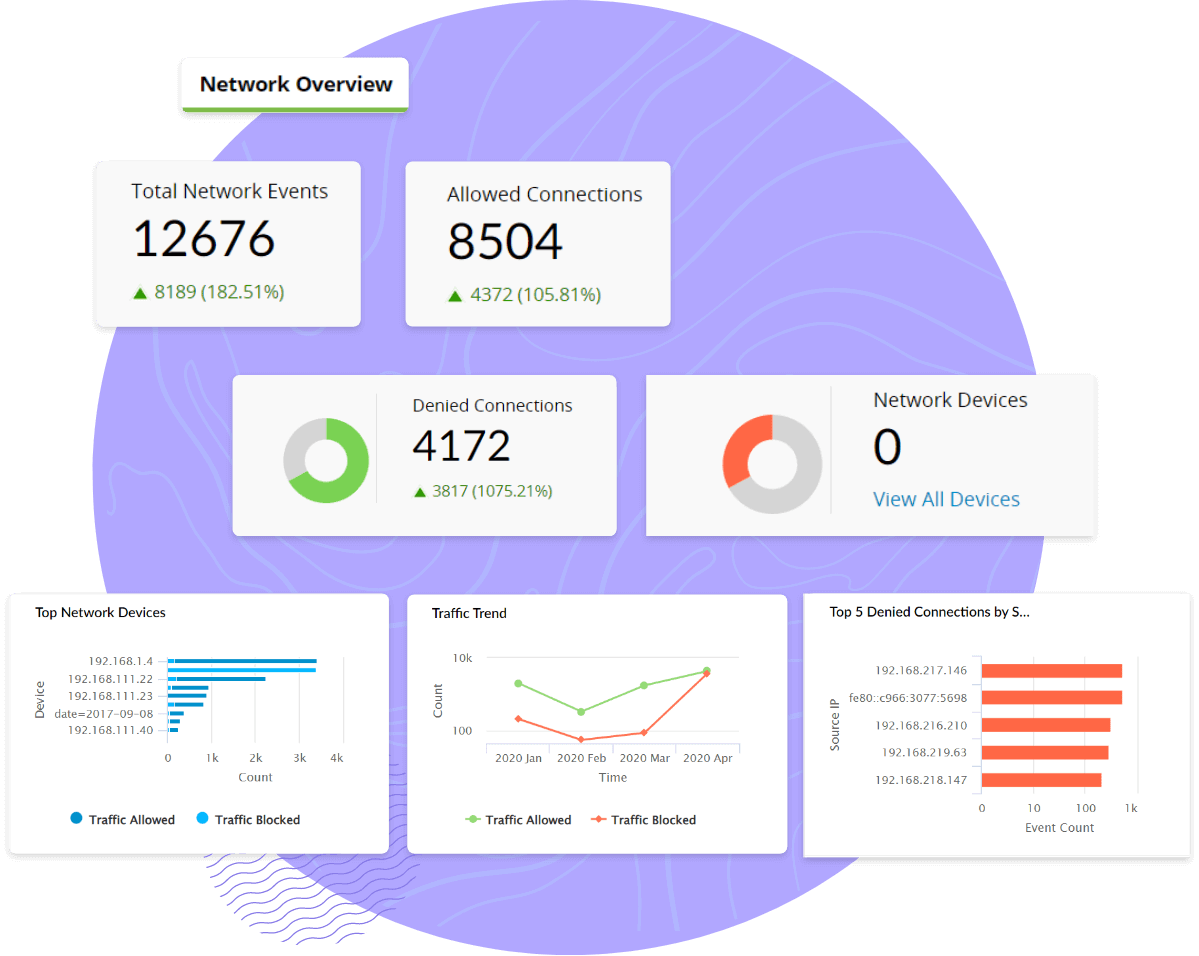

Ett Microsoft Azure-loggningsverktyg som Log360 hjälper till att hantera Azure-loggar från alla enheter och applikationer i din Azure-molninfrastruktur, såsom virtuella maskiner (VM:er) och containrar, och hjälper till att upptäcka flaskhalsar i prestanda. Att fånga upp aktivitetsloggar från virtuella maskiner är avgörande för att kunna identifiera säkerhetsincidenter på ett korrekt sätt. Log360 hjälper till att minska molnkostnaderna genom att identifiera outnyttjade resurser och möjligheter till rätt dimensionering i ditt Azure-moln.

Säker insamling av

Azure-loggarLog360 samlar på ett säkert sätt in loggar från Azure-miljön med hjälp av Azure Monitor Logs API. Lösningens REST API-klientbegäran innehåller en fråga som körs mot Azure Monitor för att avgöra vilka data som ska hämtas från Azure-arbetsytan. När Log360 har distribuerats i din IT-miljö samlar lösningen in, analyserar och lagrar Azure-loggar på ett säkert sätt för att förbättra nätverks- och webbsäkerheten, oavsett loggar från en mängd olika enheter i ditt Azure-moln.

Övervakning av

Azure Storage-kontoFå en tydlig bild av vad som händer i din Azure-miljö genom att korrelera den stora mängden Azure-loggar i din Azure-molninfrastruktur. Log360:s händelsekorrelationsmodul korrelerar enkelt kritiska händelser med andra händelser som inträffar i Azure-resurserna. Det hjälper också till att skapa ett nytt Azure Storage-konto för alla Azure Storage-tjänster och gör det tillgängligt från var som helst via HTTP och HTTPS.

Övervakning av

nätverkssäkerhetsgrupperMed hjälp av Log360 kan du spåra alla användaraktiviteter och ändringar som görs i nätverkssäkerhetsgrupper, virtuella nätverk, DNS-zoner, virtuella maskiner, databaser och lagringskonton i din Microsoft Azure-molnmiljö. Granska aktiviteter i Azure-molnet, hybrida Active Directory och lokala Active Directory samt övervaka Windows-inloggningar, filåtkomst och mycket mer.

Analys av

Azure Traffic ManagerManageEngine Log360 hjälper till att lastbalansera trafik till specifika slutpunkter. I en enda konsol visar den alla skapade, ändrade och borttagna slutpunkter baserat på data från Traffic Manager. Dessutom gör lösningen det möjligt att hantera behörighetsändringar och konfigurationsändringar baserat på Azure Traffic Manager.

Azure säkerhetsanalys

Som säkerhetsexpert förväntas du ofta utföra forensisk analys av loggar, vilket är en monoton och tidskrävande uppgift. Log360 hjälper till att visualisera Microsoft Azure-loggar i en enhetlig miljö med intuitiva diagram, grafer och rapporter för att identifiera grundorsaken till ett problem. Vårt Azure-övervakningsverktyg, Log360, hjälper till att analysera alla applikationer som distribuerats i Azure-molnmiljön för att kontrollera prestanda samt maximera tillgänglighet, tillförlitlighet och resursanvändning. Log360:s SIEM-funktion spårar alla ändringar och identifierar skadlig aktivitet i Azure AD-loggar, filer och mappar som finns i Azure. Log360:s filter- och sökmodul hjälper dig att gå igenom Azure AD-aktivitetsloggar för att upptäcka misstänkt aktivitet och vidta åtgärder.

Datasäkerhet i

Azure-molnetFå aviseringar om kritiska ändringar som görs i AD-objekt, inklusive användare, datorer, grupper, organisationsenheter, säkerhetsprinciper och grupprinciper. Det är viktigt att se till att Azure-servrar, Azure-molnapplikationer och Azure-resurser fungerar smidigt för att minska driftstopp och flaskhalsar i prestandan. Log360 hjälper till att skydda känsliga data i Azure-molnet och upptäcker snabbt försök till dataexfiltrering.

Säkerhetsövervakning av

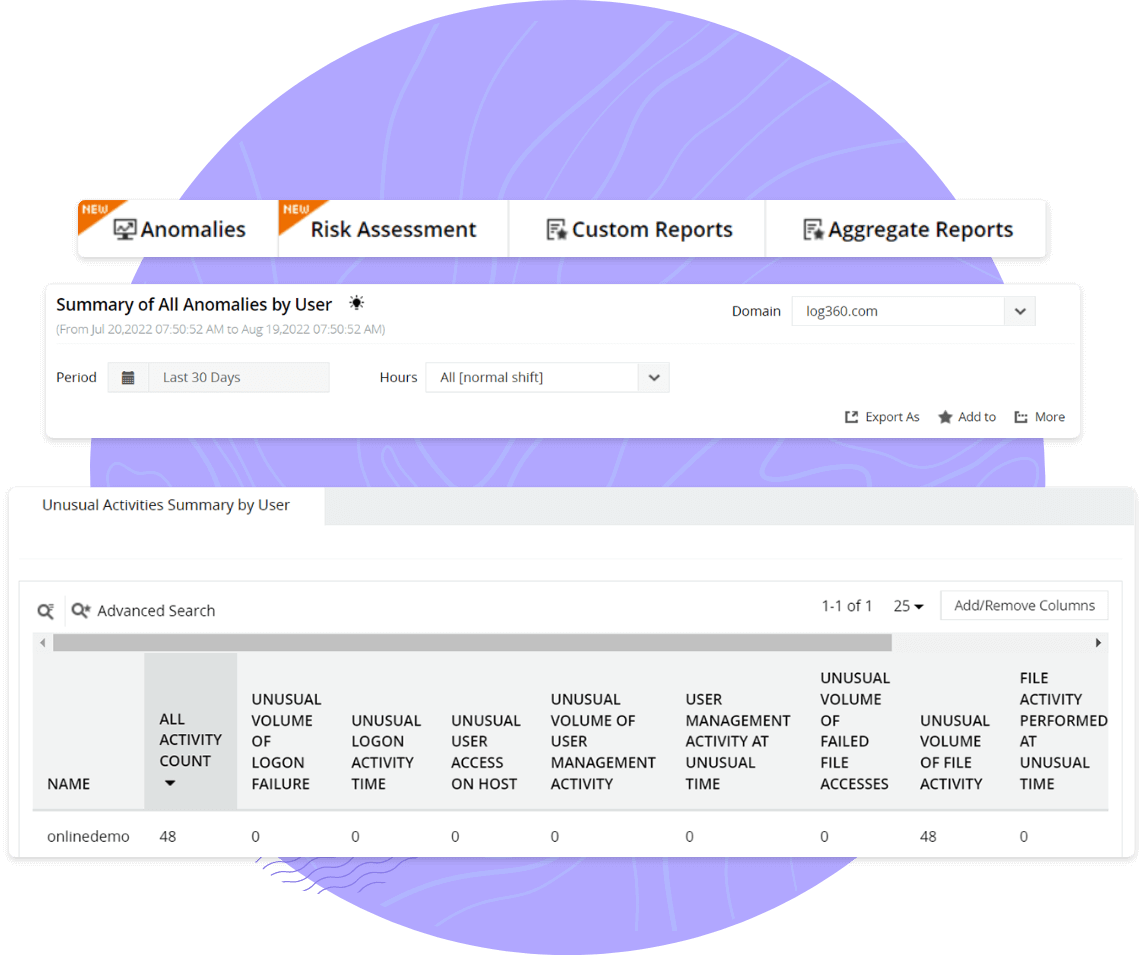

virtuella nätverkÖvervaka ändringar som görs i din Azure AD-miljö och hantera eskalering av privilegier. Om en användare t.ex. går in i systemet efter kontorstid kan det betraktas som ett avvikande beteende. Det är därför som riskpoängen för en viss användare ökar i takt med motsvarande allvarlighetsgrad. Genom att kategorisera riskpoängen som Kritisk, Problem och Uppmärksamhet kan du prioritera händelser och snabbt vidta korrigerande åtgärder vid behov.

Analys av

Azure-hotLog360:s avancerade hotanalysfunktion blockerar skadliga domäner, IP-adresser och URL:er som trängt in i ditt nätverk. Konfigurera varningsprofiler för att få omedelbara varningar när en skadlig källa tränger in i ditt nätverk och utför misstänkta användaråtgärder i din Azure AD. Baserat på hur allvarlig händelsen är kategoriseras och prioriteras varningarna så att du snabbt kan agera på kritiska händelser för att förhindra säkerhetsöverträdelser.

Säkerhet och

efterlevnad i AzureCentralisera insamlingen av Azure-loggar för att få insikter om konfigurationsändringar, serverattacker och säkerhetsfel. Övervaka ändringar som görs i nätverkssäkerhetsgruppen, virtuella maskiner och virtuella nätverk och agera omedelbart på säkerhetshot. Arkivera och anpassa Azure-loggar för en viss tidsperiod baserat på organisationens behov eller enligt IT-bestämmelser.

som ditt Azure-loggningsverktyg

Omedelbar upptäckt

av säkerhetshot

Upptäck säkerhetshot med hög precision genom att korrelera dina Azure-loggar med övriga nätverksloggar. Lösningens hotanalysfunktioner hjälper till att identifiera och blockera skadliga IP-adresser och URL:er.

Analys av användar-

och enhetsbeteende (UEBA)

Skydda mot insiderhot, kontokapning och dataexfiltrering. Upptäck avvikande användarbeteende med Log360:s UEBA-modul.

Proaktiv jakt

på hot

Lösningens avancerade hotanalysfunktion identifierar noggrant skadliga aktörer i Azure-nätverket och kartlägger deras tekniker och taktiker för att minska risken för dataintrång.

Automatiserad

incidenthantering

Automatiserade arbetsflöden för incidenthantering med säkerhetsorkestrering och automatiska åtgärder (SOAR) utlöses för att säkerställa en snabb respons på säkerhetshot och automatiskt tilldela ärenden till säkerhetsadministratörer.

Integrerad

efterlevnadshantering

Visa efterlevnad med granskningsklara rapporter för HIPAA, PCI DSS, GDPR med mera. Få djupgående insikter i säkerhetsincidenter, förbättra utredningar och lös problem snabbt.

Vanliga frågor

- Vad är Azure-loggar?

- Vilka typer av Azure-resurser kan Log360 övervaka?

- Hur stöder Log360 hantering av efterlevnad i Azure?

- Hur står sig manuella tjänster som Azure Log Analysis och Azure Monitor i jämförelse med en SIEM-lösning som ManageEngine Log360 när det gäller att analysera Azure-loggar?

1. Vad är Azure-loggar?

Azure-loggar, som genereras av Microsofts plattform för molntjänster Microsoft Azure, är avgörande för att övervaka, felsöka och granska aktiviteter och prestanda hos Azure-resurser och applikationer. Azure tillhandahåller flera typer av loggar, inklusive aktivitets-, diagnostik-, säkerhets-, nätverks- och lagringsloggar, för att hjälpa dig att få insikter i din Azure-miljö.

2. Vilka typer av Azure-resurser kan Log360 övervaka?

Log360 kan övervaka ett brett spektrum av Azure-resurser och miljöer.

- Den kan samla in och analysera loggar för att spåra ändringar i principer, konfigurationer etc. i Azure-aktivitetsloggar samt analysera diagnostikloggar för insikter om prestanda.

- Den kan integreras med Azure Security Center för övervakning av säkerhetshändelser, fånga upp applikationsspecifika loggar, övervaka händelser i Azure Active Directory, analysera nätverksloggar och spåra aktiviteter i Azure Kubernetes Service, bland andra funktioner.

Denna omfattande övervakning hjälper till att upprätthålla säkerheten och prestandan för Azure-resurser och applikationer.

3. Hur stöder Log360 hantering av efterlevnad i Azure?

Log360 möjliggör centraliserad insamling av Azure-loggar för insikter om konfigurationsändringar, säkerhetsincidenter och mycket mer. Den hjälper till att visa efterlevnad med granskningsklara rapporter för olika regelverk som HIPAA, PCI DSS och GDPR, samtidigt som den ger djupgående insikter i säkerhetsincidenter och förbättrar utredningsprocesser.

4. Hur står sig manuella tjänster som Azure Log Analysis och Azure Monitor i jämförelse med en SIEM-lösning som ManageEngine Log360 när det gäller att analysera Azure-loggar?

Manuella tjänster som Azure Log Analytics, Azure Monitor och en dedikerad SIEM-lösning som Log360 fyller olika syften och erbjuder varierande nivåer av funktionalitet för att analysera Azure-loggar.

Här är en kort jämförelse av dessa tjänster:

| Tjänster | Fördelar | Nackdelar |

|---|---|---|

| Azure Log Analysis och Azure Monitor |

|

|

| ManageEngine Log360 |

|

|

Manuella tjänster som Azure Log Analytics och Azure Monitor passar bra för organisationer med huvudsakligen Azure-baserade miljöer och enklare behov av logganalys. De erbjuder enkel integration och grundläggande funktioner för logganalys av Azure-resurser.

Å andra sidan passar SIEM-lösningar som Log360 perfekt för organisationer med mer komplexa miljöer, en blandning av Azure- och icke-Azure-resurser och ett behov av avancerad logganalys, hotdetektering och omfattande säkerhetsövervakning. De erbjuder ett bredare och mer avancerat utbud av funktioner men kan innebära en extra kostnad.

I slutändan bör valet av tjänst göras baserat på dina specifika krav och omfattningen och komplexiteten i din IT-miljö.